Data de publicação original: 9 de setembro de 2025

ID da BDC: 5067315

Importante:

-

Foi incluída uma melhoria nas atualizações do Windows lançadas em e depois de 28 de outubro de 2025, que refinaram os requisitos de pedidos de Controlo de Contas de Utilizador (UAC) e ainda abordam a vulnerabilidade de segurança , CVE-2025-50173. Esta melhoria resolveu um problema que criava pedidos de UAC inesperados para algumas aplicações, incluindo Autodesk AutoCAD.

-

Antes de tentar os passos de resolução incluídos neste artigo, certifique-se de que instalou as atualizações mais recentes do Windows e verifique se a atualização mais recente resolve o problema.

|

Data da alteração |

Descrição |

|---|---|

|

11/24/2025 |

Foram adicionadas informações sobre as atualizações do Windows lançadas em e depois de 28 de outubro de 2025 que resolve este problema para algumas aplicações, como o AutoCAD do Autodesk. |

Sintomas

A partir da atualização de segurança do Windows de setembro de 2024, o Windows Installer (MSI) começou a exigir um pedido de Controlo de Conta de Utilizador (UAC) para as suas credenciais ao reparar uma aplicação. Este requisito foi ainda aplicado na atualização de segurança do Windows de agosto de 2025 para resolver a vulnerabilidade de segurança CVE-2025-50173.

Devido à proteção de segurança incluída na atualização de agosto de 2025, os utilizadores não administradores podem ter problemas ao executar algumas aplicações:

-

As aplicações que iniciam automaticamente uma reparação MSI (sem apresentar a interface de utilizador) falhariam com uma mensagem de erro. Por exemplo, instalar e executar Office Professional Plus 2010 como um não administrador falharia com o Erro 1730 durante o processo de configuração.

-

Os utilizadores não administradores podem receber pedidos inesperados de Controlo de Conta de Utilizador (UAC) quando os instaladores do MSI efetuam determinadas ações personalizadas. Estas ações podem incluir operações de configuração ou reparação em primeiro plano ou em segundo plano, incluindo durante a instalação inicial de uma aplicação. Estas ações incluem:

-

Ao executar comandos de reparo MSI (como msiexec /fu).

-

Instalar um ficheiro MSI depois de um utilizador iniciar sessão numa aplicação pela primeira vez.

-

Ao executar o Windows Installer durante o Active Setup.

-

Implementar pacotes através de Microsoft Configuration Manager (ConfigMgr) que dependem de configurações de "publicidade" específicas do utilizador.

-

Ao habilitar a Área de Trabalho Protegida.

-

Resolução

Para resolver estes problemas, a atualização de segurança do Windows de setembro de 2025 (e atualizações posteriores) reduz o âmbito para exigir pedidos de UAC para reparações MSI e permite que os administradores de TI desativem pedidos de UAC para aplicações específicas ao adicioná-los a uma lista de permissões.

Depois de instalar a atualização de setembro de 2025, os pedidos de UAC só serão necessários durante as operações de reparação do MSI se o ficheiro MSI de destino contiver uma ação personalizada elevada. Este requisito é ainda mais refinado após a instalação das atualizações do Windows lançadas em e depois de 28 de outubro de 2025, pelo que os pedidos de UAC só serão necessários se as ações personalizadas elevadas forem executadas durante o fluxo de reparação. Por conseguinte, a instalação das atualizações mais recentes do Windows irá resolve este problema para aplicações que não executam tais ações personalizadas elevadas.

Uma vez que os pedidos de UAC continuarão a ser necessários para aplicações que executam ações personalizadas elevadas durante um fluxo de reparação MSI, após a instalação da atualização de setembro de 2025, os administradores de TI terão acesso a uma solução que pode desativar pedidos de UAC para aplicações específicas ao adicionar ficheiros MSI a uma lista de permissões.

Como adicionar aplicações a uma lista de permissões para desativar pedidos de UAC

Aviso: Tenha em atenção que este método de opt-out remove efetivamente esta funcionalidade de segurança de defesa em profundidade para esses programas.

Importante: Este artigo contém informações sobre como modificar o registro. Não deixe de fazer backup do registro antes de modificá-lo. Certifique-se que você sabe como restaurar o registro caso ocorra um problema. Para obter mais informações sobre como fazer backup, restaurar e modificar o registro, confira Como fazer backup e restaurar o registro no Windows.

Antes de começar, terá de obter o código de produto do ficheiro MSI que pretende adicionar à lista de permissões. Pode fazê-lo com a ferramenta ORCA que está disponível no SDK do Windows:

-

Transfira e instale componentes do SDK do Windows para Programadores do Windows Installer.

-

Navegue para C:\Programas (x86)\Windows Kits\10\bin\10.0.26100.0\x86 e execute Orca-x86_en-us.msi. Esta ação irá instalar a ferramenta ORCA (Orca.exe).

-

Execute Orca.exe.

-

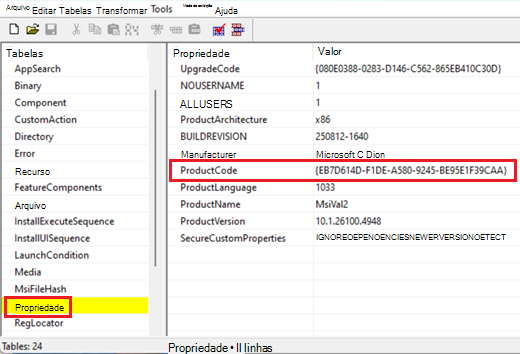

Na ferramenta ORCA, utilize Ficheiro > Abrir para navegar para o ficheiro MSI que pretende adicionar à lista de permissões.

-

Assim que as tabelas MSI estiverem abertas, clique em Propriedade na lista à esquerda e anote o valor ProductCode.

-

Copie o ProductCode. Irá precisar dele mais tarde.

Assim que tiver o código do produto, siga estes passos para desativar os pedidos do UAC para esse produto:

-

Na caixa Procurar , escreva regedit e selecione Editor de Registo nos resultados da pesquisa.

-

Localize e selecione a seguinte subchave no registo:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

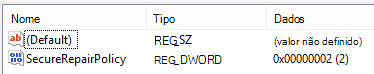

No menu Editar, aponte para Novo e selecione Valor DWORD.

-

Escreva SecureRepairPolicy para o nome do DWORD e, em seguida, prima Enter.

-

Clique com o botão direito do rato em SecureRepairPolicy e, em seguida, selecione Modificar.

-

Na caixa Dados do valor , escreva 2 e selecione OK.

-

Localize e selecione a seguinte subchave no registo:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

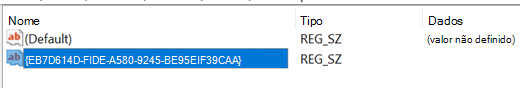

No menu Editar, aponte para Novo e clique em Key.

-

Escreva SecureRepairWhitelist para o nome da tecla e, em seguida, prima Enter.

-

Faça duplo clique na tecla SecureRepairWhitelist para abri-la.

-

No menu Editar , aponte para Novo e, em seguida, clique em Valor da Cadeia. Crie Valores de Cadeia que contenham o ProductCode que anotou anteriormente (incluindo chavetas {}) dos ficheiros MSI que pretende adicionar à lista de permissões. O NOME do Valor da Cadeia é o CódigoDoProduto e o VALOR pode ser deixado em branco.