O isolamento de núcleo é um recurso de segurança do Microsoft Windows que protege importantes processos centrais do Windows contra software mal-intencionado, isolando-os na memória. Ele faz isso executando esses processos principais em um ambiente virtualizado.

Observação: O que você vê na página de isolamento do Core pode variar um pouco dependendo da versão do Windows que você está executando.

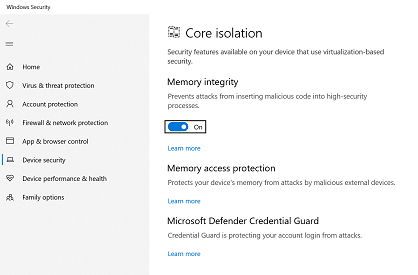

Integridade da memória

A integridade da memória, também conhecida como HVCI (Integridade de Código protegida por Hipervisor) é um recurso de segurança do Windows que dificulta o uso de drivers de baixo nível por programas mal-intencionados para roubar seu computador.

Um driver é um software que permite que o sistema operacional (Windows neste caso) e um dispositivo (como um teclado ou uma webcam, por exemplo) se comuniquem. Quando o dispositivo deseja que o Windows faça algo, ele usa o driver para enviar essa solicitação.

Dica: Deseja saber mais sobre drivers? Consulte O que é um driver?

A integridade da memória funciona criando um ambiente isolado usando a virtualização de hardware.

Pense nisso como um guarda de segurança dentro de uma cabine trancada. Esse ambiente isolado (a cabine trancada em nossa analogia) impede que o recurso de integridade da memória seja adulterado por um invasor. Um programa que deseja executar um trecho de código que pode ser perigoso tem que passar o código para a integridade da memória dentro dessa cabine virtual para que possa ser verificado. Quando a integridade da memória é confortável para que o código esteja seguro, ele devolve o código ao Windows para ser executado. Normalmente, isso acontece muito rapidamente.

Sem a execução da integridade da memória, o "guarda de segurança" fica à vista, onde é muito mais fácil para um invasor interferir ou sabotar o guarda, facilitando a entrada de códigos maliciosos e causando problemas.

Como gerencio a integridade da memória?

Na maioria dos casos, a integridade da memória está ativada por padrão no Windows 11 e pode ser ativada no Windows 10.

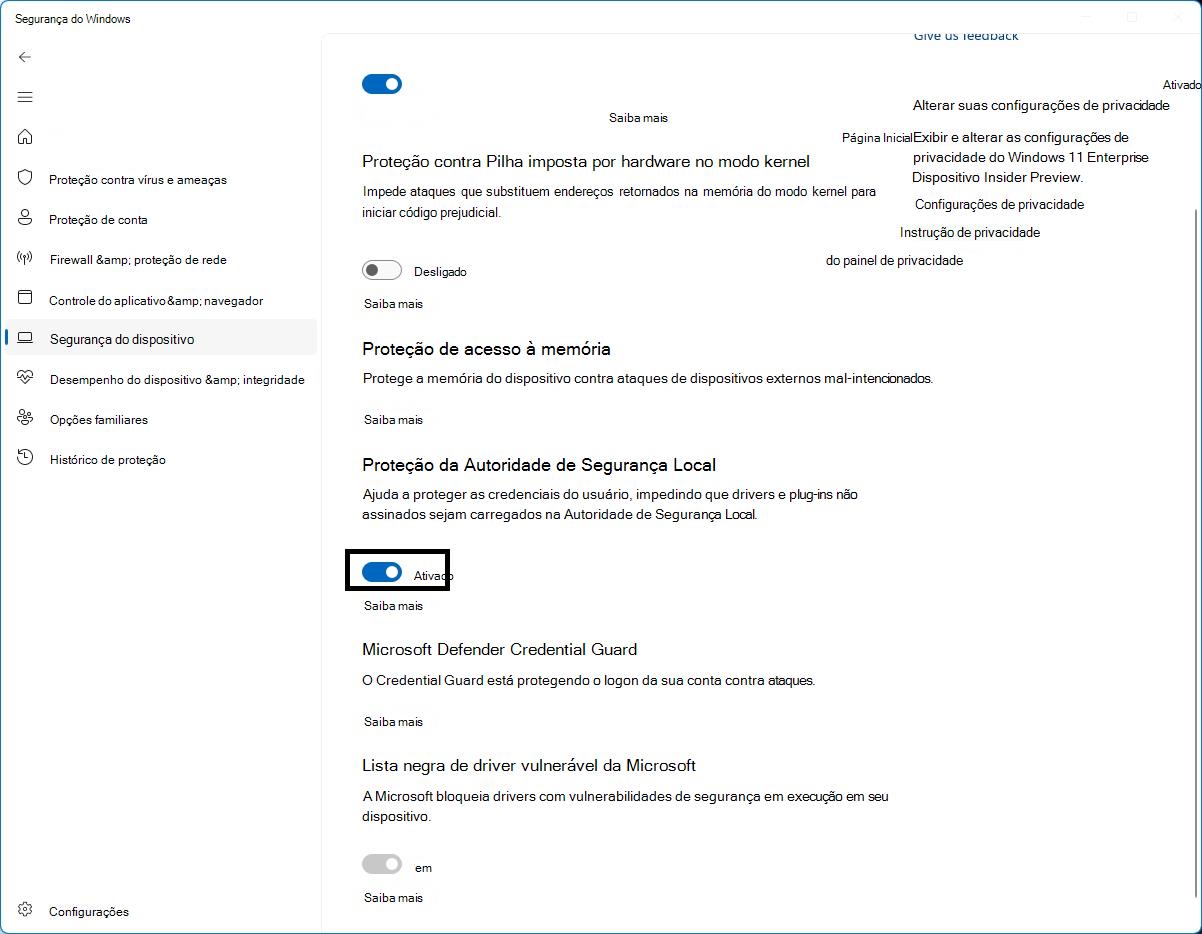

Para ligar ou desligar:

-

Selecione o botão Iniciar e digite "Isolamento de núcleo".

-

Selecione o isolamento de Núcleo do sistema nos resultados da pesquisa para abrir o aplicativo de segurança do Windows.

Na página Isolamento do núcleo, você encontrará Integridade da memória junto com o botão para ativá-lo ou desativá-lo.

Importante: Por segurança, recomendamos ter a integridade da memória ativada.

Para usar a integridade da memória, você deve ter a virtualização de hardware habilitada no UEFI ou BIOS do seu sistema.

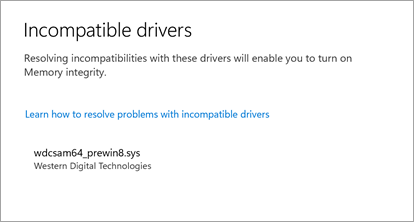

E se disser que tenho um driver incompatível?

Se a integridade da memória não for ativada, pode ser que você tenha um driver de dispositivo incompatível já instalado. Verifique com o fabricante do dispositivo se há um driver atualizado disponível. Se eles não tiverem um driver compatível disponível, você poderá remover o dispositivo ou aplicativo que usa esse driver incompatível.

Observação: Se você tentar instalar um dispositivo com um driver incompatível depois de ativar a integridade da memória, poderá ver a mesma mensagem. Nesse caso, o mesmo conselho se aplica - verifique com o fabricante do dispositivo se ele possui um driver atualizado que você pode baixar ou não instale esse dispositivo específico até que um driver compatível esteja disponível.

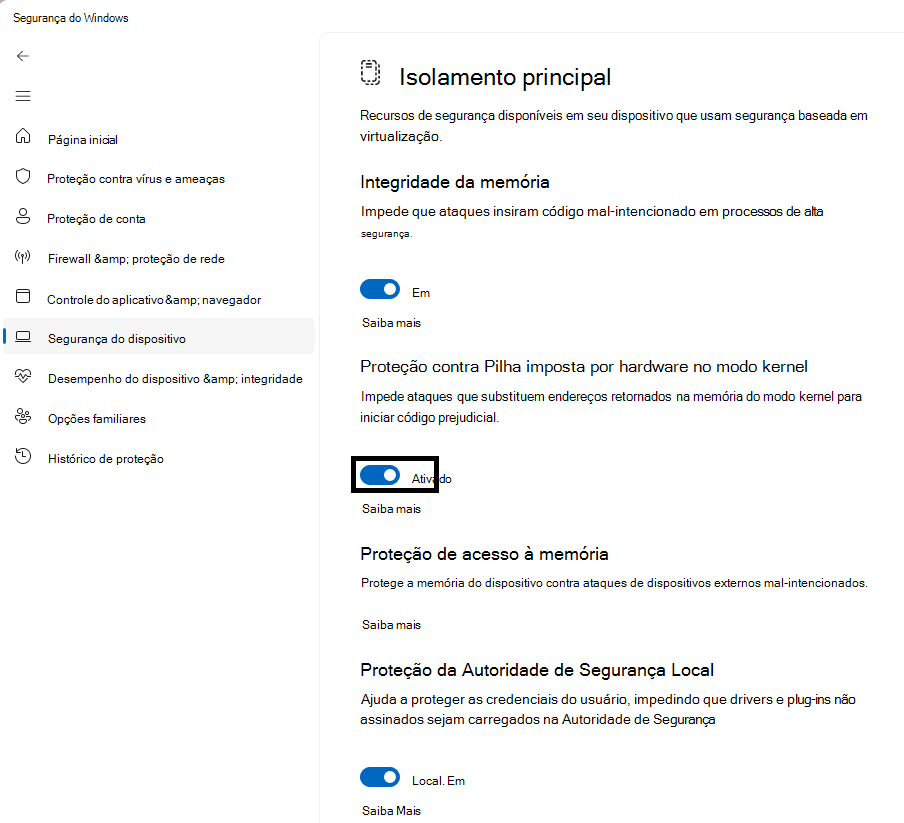

Proteção contra Pilha imposta pelo hardware no modo kernel

A Proteção contra Pilha imposta por hardware no modo kernel é uma funcionalidade de segurança do Windows baseada em hardware que dificulta a utilização de controladores de baixo nível por parte de programas maliciosos para sequestrar o computador.

Um controlador é um software que permite que o sistema operativo (Windows neste caso) e um dispositivo como um teclado ou uma câmara Web, por exemplo, falem entre si. Quando o dispositivo deseja que o Windows faça algo, ele usa o driver para enviar essa solicitação.

Dica: Deseja saber mais sobre drivers? Consulte O que é um driver?

O Modo kernel Proteção de Pilha imposta por hardware funciona ao impedir ataques que modificam os endereços devolvidos na memória no modo kernel para iniciar código malicioso. Esta funcionalidade de segurança requer uma CPU que contenha a capacidade de verificar os endereços devolvidos do código em execução.

Ao executar código no modo kernel, os endereços devolvidos na pilha do modo kernel podem ser danificados por programas maliciosos ou controladores para redirecionar a execução normal de código para código malicioso. Nas CPUs suportadas, a CPU mantém uma segunda cópia de endereços de retorno válidos numa pilha sombra só de leitura que os controladores não podem modificar. Se um endereço devolvido na pilha regular tiver sido modificado, a CPU pode detetar esta discrepância ao verificar a cópia do endereço devolvido na pilha sombra. Quando esta discrepância ocorre, o computador pede um erro fatal, por vezes conhecido como ecrã azul, para impedir a execução do código malicioso.

Nem todos os controladores são compatíveis com esta funcionalidade de segurança, uma vez que um pequeno número de controladores legítimos se dedicam à modificação de endereços devolvidos para fins não maliciosos. A Microsoft tem-se envolvido com vários fabricantes de controladores para garantir que os controladores mais recentes são compatíveis com a Proteção contra Pilha imposta por hardware no modo Kernel.

Como posso gerir a Proteção contra Pilha imposta pelo hardware no modo Kernel?

A Proteção contra Pilha imposta por hardware no modo kernel está desativada por predefinição.

Para ligar ou desligar:

-

Selecione o botão Iniciar e digite "Isolamento de núcleo".

-

Selecione o isolamento de Núcleo do sistema nos resultados da pesquisa para abrir o aplicativo de segurança do Windows.

Na página Isolamento do núcleo, encontrará Proteção contra Pilha imposta pelo hardware no modo Kernel juntamente com o botão de alternar para ativá-la ou desativá-la.

Para utilizar a Proteção de Pilha Imposta por Hardware no modo kernel, tem de ter a Integridade da Memória ativada e tem de estar a executar uma CPU que suporte a Intel Control-Flow Enforcement Technology ou a Pilha Sombra AMD.

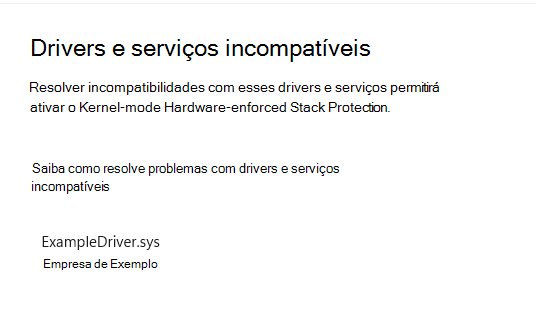

E se indicar que tenho um controlador ou serviço incompatível?

Se a Proteção contra Pilha imposta por hardware no modo Kernel não se ativar, poderá indicar-lhe que já tem um controlador ou serviço de dispositivo incompatível instalado. Contacte o fabricante do dispositivo ou o fabricante da aplicação para ver se tem um controlador atualizado disponível. Se não tiverem um controlador compatível disponível, poderá remover o dispositivo ou aplicação que utiliza esse controlador incompatível.

Algumas aplicações podem instalar um serviço em vez de um controlador durante a instalação da aplicação e instalar o controlador apenas quando a aplicação é iniciada. Para uma deteção mais precisa de controladores incompatíveis, os serviços que são conhecidos por estarem associados a controladores incompatíveis também são enumerados.

Observação: Se tentar instalar um dispositivo ou aplicação com um controlador incompatível depois de ativar a Proteção contra Pilha imposta pelo hardware no modo Kernel, poderá ver a mesma mensagem. Em caso afirmativo, aplica-se o mesmo conselho – contacte o fabricante do dispositivo ou o fabricante da aplicação para ver se tem um controlador atualizado que pode transferir ou não instale esse dispositivo ou aplicação específico até que esteja disponível um controlador compatível.

Proteção de acesso à memória

Também conhecido como "Proteção de DMA do Kernel", isso protege seu dispositivo contra ataques que podem ocorrer quando um dispositivo mal-intencionado está conectado a uma porta PCI (Interconexão de Componente Periférico), como uma porta Thunderbolt.

Um exemplo simples de um desses ataques seria se alguém deixasse seu computador para uma rápida pausa para o café e, enquanto estava fora, um invasor entrasse, conectasse um dispositivo semelhante a USB e saísse com dados confidenciais da máquina, ou injeta malware que lhes permite controlar o computador remotamente.

A proteção de acesso à memória evita esses tipos de ataques negando o acesso direto à memória para esses dispositivos, exceto em circunstâncias especiais, especialmente quando o computador está bloqueado ou o usuário está desconectado.

Recomendamos que a proteção de acesso à memória esteja ativada.

Dica: Se desejar obter mais detalhes técnicos sobre isso, consulte Proteção Kernel DMA.

Proteção de firmware

Todo dispositivo possui algum software que foi gravado na memória somente leitura do dispositivo - basicamente gravado em um chip na placa do sistema - que é usado para as funções básicas do dispositivo, como carregar o sistema operacional que executa todos os aplicativos estamos acostumados a usar. Uma vez que esse software é difícil (mas não impossível) modificar, referimo-nos ao mesmo como firmware.

Uma vez que o firmware é carregado primeiro e executado no sistema operativo, as ferramentas de segurança e as funcionalidades que são executadas no sistema operativo têm dificuldade em detetá-lo ou defender-se contra o mesmo. Como uma casa que depende de uma boa base para ser segura, um computador precisa que seu firmware seja seguro para garantir que o sistema operacional, os aplicativos e os dados do cliente nesse computador estejam seguros.

O Windows Defender System Guard é um conjunto de recursos que ajuda a garantir que os invasores não consigam iniciar seu dispositivo com firmware não confiável ou mal-intencionado.

Recomendamos que você o ative se o dispositivo der suporte a ele.

Normalmente, as plataformas que oferecem proteção de firmware também protegem o Modo de Gestão do Sistema (SMM), um modo operacional altamente privilegiado, para diferentes graus. Pode esperar um dos três valores, com um número mais elevado a indicar um maior grau de proteção do SMM:

-

O seu dispositivo cumpre a versão um da proteção de firmware: oferece as mitigações de segurança fundamentais para ajudar o SMM a resistir à exploração por software maligno e impede a transferência de segredos do SO (incluindo VBS)

-

O dispositivo cumpre a versão dois da proteção de firmware: para além da versão um da proteção de firmware, a versão dois garante que o SMM não consegue desativar as proteções VBS (Virtualization-based Security) e kernel DMA

-

O seu dispositivo cumpre a versão três da proteção de firmware: para além da versão dois da proteção de firmware, este endurece ainda mais o SMM ao impedir o acesso a determinados registos que tenham a capacidade de comprometer o SO (incluindo o VBS)

Dica: Se desejar obter mais detalhes técnicos sobre isso, consulte Windows Defender System Guard: como uma raiz de confiança baseada em hardware ajuda a proteger o Windows

Proteção da Autoridade de Segurança Local

A proteção da Autoridade de Segurança Local (LSA) é uma funcionalidade de segurança do Windows para ajudar a impedir o roubo de credenciais utilizadas para iniciar sessão no Windows.

A Autoridade de Segurança Local (LSA) é um processo crucial no Windows envolvido na autenticação do utilizador. É responsável por verificar as credenciais durante o processo de início de sessão e gerir os tokens de autenticação e os pedidos de suporte utilizados para ativar o início de sessão único para serviços. A proteção LSA ajuda a impedir que o software não fidedigno seja executado dentro da LSA ou que aceda à memória LSA.

Como posso gerir a proteção da Autoridade de Segurança Local

A proteção LSA está ativada por predefinição nas novas instalações do Windows 11 versão 22H2 e 23H2 em dispositivos geridos pela empresa. Está ativada por predefinição em todas as novas instalações do Windows 11, versão 24H2 e posterior.

Se estiver a atualizar para o Windows 11 24H2 e a proteção LSA ainda não estiver ativada, a proteção LSA tentará ativar após a atualização. A proteção LSA entrará num modo de avaliação após a atualização e verificará se existem problemas de compatibilidade durante um período de 5 dias. Se não forem detetados problemas, a proteção LSA será ativada automaticamente no próximo reinício após o fim da janela de avaliação.

Para ligar ou desligar:

-

Selecione Iniciar na barra de tarefas e escreva "Isolamento do núcleo".

-

Selecione o isolamento de Núcleo do sistema nos resultados da pesquisa para abrir o aplicativo de segurança do Windows.

Na página Isolamento do núcleo, encontrará a proteção da Autoridade de Segurança Local juntamente com o botão de alternar para a ativar ou desativar. Depois de alterar a definição, tem de reiniciar para que esta entre em vigor.

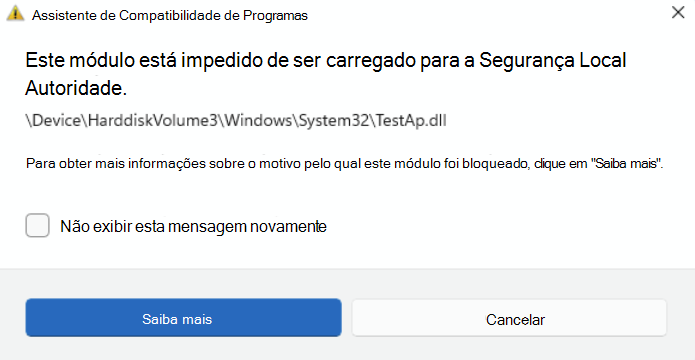

E se tiver software incompatível?

Se a proteção LSA estiver ativada e bloquear o carregamento de software para o serviço LSA, será apresentada uma notificação a indicar o ficheiro que foi bloqueado. Poderá remover o software que carrega o ficheiro ou pode desativar avisos futuros para esse ficheiro quando este for impedido de carregar para o LSA.

Microsoft Defender Credential Guard

Observação: O Microsoft Defender Credential Guard aparece apenas em dispositivos que executam versões Enterprise do Windows 10 ou 11.

Enquanto você estiver usando seu computador do trabalho ou da escola, ele entrará silenciosamente e obterá acesso a uma variedade de coisas, como arquivos, impressoras, aplicativos e outros recursos em sua organização. Tornar esse processo seguro, mas fácil para o usuário, significa que seu computador possui vários tokens de autenticação (geralmente chamados de "segredos") nele a qualquer momento.

Se um invasor puder obter acesso a um ou mais desses segredos, poderá usá-los para obter acesso ao recurso organizacional (arquivos confidenciais, etc.) para o qual o segredo se destina. O Microsoft Defender Credential Guard ajuda a proteger esses segredos, colocando-os em um ambiente protegido e virtualizado onde apenas determinados serviços podem acessá-los quando necessário.

Recomendamos que você o ative se o dispositivo der suporte a ele.

Dica: Se desejar obter mais detalhes técnicos sobre isso, consulte Como funciona o Defender Credential Guard.

Lista de Bloqueios de Driver Vulnerável da Microsoft

Um driver é um software que permite que o sistema operacional (Windows neste caso) e um dispositivo (como um teclado ou uma webcam, por exemplo) se comuniquem. Quando o dispositivo deseja que o Windows faça algo, ele usa o driver para enviar essa solicitação. Por causa disso, os drivers têm muito acesso confidencial em seu sistema.

A partir da atualização do Windows 11 2022, agora temos uma lista de bloqueio de drivers com vulnerabilidades de segurança conhecidas, que foram assinados com certificados usados para assinar malware ou que contornam o Modelo de Segurança do Windows.

Se você tiver integridade de memória, Smart App Control ou modo Windows S ativado, a lista de bloqueio de driver vulnerável também estará ativada.