Rezumat

Acest articol descrie cum se activează versiunea de protocol Transport Layer Security (TLS) 1.2 într-un mediu Microsoft System Center 2012 R2.

Mai multe informații

Pentru a activa protocolul TLS versiunea 1.2 în mediul System Center, urmați acești pași:

-

Instalați actualizările de la lansare.Note

-

Instalați cel mai recent set de actualizări pentru toate componentele System Center înainte de a aplica setul de actualizări 14.

-

Pentru Data Protection Manager și Virtual Machine Manager, instalați Setul de actualizări 13.

-

Pentru Service Management Automation, instalați Setul de actualizări 7.

-

Pentru System Center Orchestrator, instalați Setul de actualizări 8.

-

Pentru Service Provider Foundation, instalați Setul de actualizări 12.

-

Pentru Service Manager, instalați Setul de actualizări 9.

-

-

-

Asigurați-vă că instalarea este la fel de funcțională ca înainte de a aplica actualizările. De exemplu, verificați dacă puteți porni consola.

-

Modificați setările de configurare pentru a activa TLS 1.2.

-

Asigurați-vă că toate serviciile SQL Server necesare rulează.

Instalați actualizări

|

Actualizați activitatea |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Asigurați-vă că toate actualizările de securitate curente sunt instalate pentru Windows Server 2012 R2 |

Da |

Da |

Da |

Da |

Da |

Da |

Da |

|

Asigurați-vă că .NET Framework 4.6 este instalat pe toate componentele System Center |

Da |

Da |

Da |

Da |

Da |

Da |

Da |

|

Instalați actualizarea de SQL Server necesară care acceptă TLS 1.2 |

Da |

Da |

Da |

Da |

Da |

Da |

Da |

|

Da |

Nu |

Da |

Da |

Nu |

Nu |

Da |

|

|

Da |

Da |

Da |

Da |

Da |

Da |

Da |

1 System Center Operations Manager (SCOM)2 System Center Virtual Machine Manager (SCVMM)3 System Center Data Protection Manager (SCDPM)4 System Center Orchestrator (SCO)5 Service Management Automation (SMA)6 Service Provider Foundation (SPF)7 Service Manager (SM)

Modificarea setărilor de configurare

|

Actualizare configurare |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Da |

Da |

Da |

Da |

Da |

Da |

Da |

|

|

Setarea în System Center pentru a utiliza doar protocolul TLS 1.2 |

Da |

Da |

Da |

Da |

Da |

Da |

Da |

|

Da |

Nu |

Da |

Da |

Nu |

Nu |

Nu |

.NET Framework

Asigurați-vă că .NET Framework 4.6 este instalat pe toate componentele System Center. Pentru a face acest lucru, urmațiaceste instrucțiuni.

Asistență TLS 1.2

Instalați actualizarea de SQL Server necesară care acceptă TLS 1.2. Pentru a face acest lucru, consultați următorul articol din Baza de cunoștințe Microsoft:

3135244 Asistență TLS 1.2 pentru Microsoft SQL Server

Actualizări obligatorii System Center 2012 R2

SQL Server 2012 Client nativ 11.0 ar trebui să fie instalat pe toate următoarele componente System Center.

|

Componentă |

Rolul |

|

Operations Manager |

Server de gestionare și console web |

|

Virtual Machine Manager |

(Nu este necesar) |

|

Orchestrator |

Server de gestionare |

|

Data Protection Manager |

Server de gestionare |

|

Manager servicii |

Server de gestionare |

Pentru a descărca și a instala Microsoft SQL Server 2012 Native Client 11.0, consultați această pagină web Microsoft Download Center.

Pentru System Center Operations Manager și Service Manager, trebuie să aveți ODBC 11.0 sau ODBC 13.0 instalat pe toate serverele de gestionare.

Instalați actualizările System Center 2012 R2 necesare din următorul articol din Baza de cunoștințe:

4043306 Descrierea setului de actualizări 14 pentru Microsoft System Center 2012 R2

|

Componentă |

2012 R2 |

|

Operations Manager |

Setul de actualizări 14 pentru System Center 2012 R2 Operations Manager |

|

Manager servicii |

Setul de actualizări 14 pentru System Center 2012 R2 Service Manager |

|

Orchestrator |

Setul de actualizări 14 pentru System Center 2012 R2 Orchestrator |

|

Data Protection Manager |

Setul de actualizări 14 pentru System Center 2012 R2 Data Protection Manager |

Notă Asigurați-vă că extindeți conținutul fișierului și instalați fișierul MSP pentru rolul corespunzător, cu excepția Managerului de protecție a datelor. Pentru Data Protection Manager, instalați fișierul .exe.

Certificate SHA1 și SHA2

Componentele System Center generează acum atât certificate sha1, cât și certificate SHA2 autosemnate. Acest lucru este necesar pentru a activa TLS 1.2. Dacă sunt utilizate certificate semnate ca, asigurați-vă că certificatele sunt SHA1 sau SHA2.

Setați Ca Windows să utilizeze doar TLS 1.2

Utilizați una dintre următoarele metode pentru a configura Windows să utilizeze doar protocolul TLS 1.2.

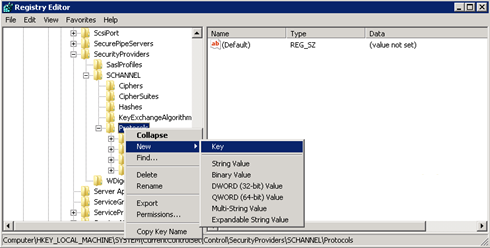

Metoda 1: Modificați manual registry

Important: Urmaţi cu atenţie paşii din această secţiune. Dacă modificați incorect sistemul registry, pot apărea probleme grave. Înainte de a-l modifica, copiați de rezervă registry-ul în vederea restabilirii în cazul în care apar probleme.

Urmați acești pași pentru a activa/dezactiva toate protocoalele SCHANNEL la nivel de sistem. Vă recomandăm să activați protocolul TLS 1.2 pentru comunicațiile de intrare și să activați protocoalele TLS 1.2, TLS 1.1 și TLS 1.0 pentru toate comunicațiile de ieșire.

Notă Efectuarea acestor modificări de registry nu afectează utilizarea protocoalelor Kerberos sau NTLM.

-

Porniți editorul de registry. Pentru a face acest lucru, faceți clic dreapta pe Start, tastați regedit în caseta Rulare , apoi selectați OK.

-

Găsiți următoarea subcheie de registry:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Faceți clic dreapta pe tasta Protocol , indicați spre Nou, apoi faceți clic pe Tastă.

-

Tastați SSL 3, apoi apăsați pe Enter.

-

Repetați pașii 3 și 4 pentru a crea chei pentru TLS 0, TLS 1.1 și TLS 1.2. Aceste chei seamănă cu directoarele.

-

Creați o cheie client și o cheie server sub fiecare dintre cheile SSL 3, TLS 1.0, TLS 1.1 și TLS 1.2 .

-

Pentru a activa un protocol, creați valoarea DWORD sub fiecare cheie Client și Server, după cum urmează:

DisabledByDefault [Valoare = 0] Activat [Valoare = 1] Pentru a dezactiva un protocol, modificați valoarea DWORD sub fiecare cheie Client și Server, după cum urmează:

DisabledByDefault [Valoare = 1] Activat [Valoare = 0]

-

În meniul Fișier , selectați Ieșire.

Metoda 2: Modificați automat registry

Rulați următorul script de Windows PowerShell în modul Administrator pentru a configura automat Windows să utilizeze doar protocolul TLS 1.2:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Setați System Center să utilizeze doar TLS 1.2

Setați System Center să utilizeze doar protocolul TLS 1.2. Pentru a face acest lucru, asigurați-vă mai întâi că toate cerințele preliminare sunt îndeplinite. Apoi configurați următoarele setări pentru componentele System Center și toate celelalte servere pe care sunt instalați agenții.

Utilizați una dintre următoarele metode.

Metoda 1: Modificați manual registry

Important: Urmaţi cu atenţie paşii din această secţiune. Dacă modificați incorect sistemul registry, pot apărea probleme grave. Înainte de a-l modifica, copiați de rezervă registry-ul în vederea restabilirii în cazul în care apar probleme.

Pentru a activa instalarea pentru a accepta protocolul TLS 1.2, urmați acești pași:

-

Porniți editorul de registry. Pentru a face acest lucru, faceți clic dreapta pe Start, tastați regedit în caseta Rulare, apoi selectați OK.

-

Găsiți următoarea subcheie de registry:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Creați următoarea valoare DWORD sub această cheie:

SchUseStrongCrypto [Valoare = 1]

-

Găsiți următoarea subcheie de registry:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Creați următoarea valoare DWORD sub această cheie:

SchUseStrongCrypto [Valoare = 1]

-

Reporniți sistemul.

Metoda 2: Modificați automat registry

Rulați următorul script de Windows PowerShell în modul Administrator pentru a configura automat System Center să utilizeze doar protocolul TLS 1.2:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Setări suplimentare

Operations Manager

Pachete de gestionare

Importați pachetele de gestionare pentru System Center 2012 R2 Operations Manager. Acestea se află în următorul director după ce instalați actualizarea serverului:

\Program Files\Microsoft System Center 2012 R2\Operations Manager\Server\Management Packs for Update Rollups

Setări ACS

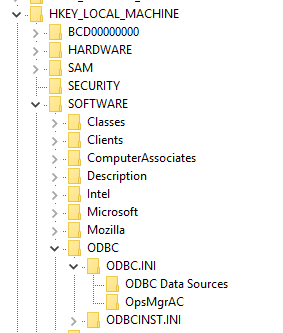

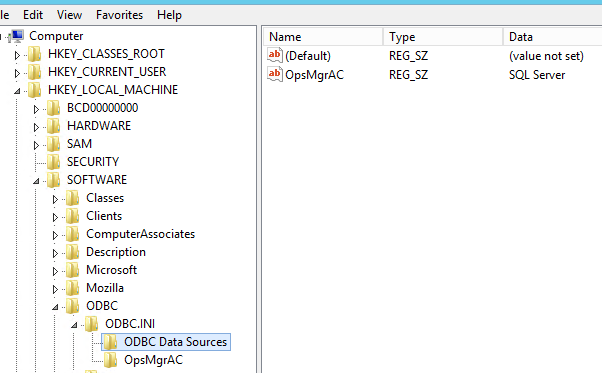

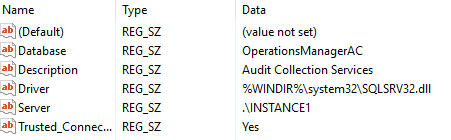

Pentru Serviciile de colectare a auditurilor (ACS), trebuie să efectuați modificări suplimentare în registry. ACS utilizează DSN pentru a face conexiuni la baza de date. Trebuie să actualizați setările DSN pentru a le face funcționale pentru TLS 1.2.

-

Găsiți următoarea subcheie pentru ODBC în registry.Notă Numele implicit al DSN este OpsMgrAC.

-

În subcheia Surse de date ODBC , selectați intrarea pentru numele DSN, OpsMgrAC. Acesta conține numele driverului ODBC de utilizat pentru conexiunea la baza de date. Dacă aveți ODBC 11.0 instalat, modificați acest nume la Driver ODBC 11 pentru SQL Server. Sau, dacă aveți ODBC 13.0 instalat, modificați acest nume la Driver ODBC 13 pentru SQL Server.

-

În subcheia OpsMgrAC , actualizați intrarea Driver pentru versiunea ODBS instalată.

-

Dacă este instalat ODBC 11.0, modificați intrarea Driver la %WINDIR%\system32\msodbcsql11.dll.

-

Dacă este instalat ODBC 13.0, modificați intrarea Driver la %WINDIR%\system32\msodbcsql13.dll.

-

Alternativ, creați și salvați următorul fișier .reg în Notepad sau în alt editor de text. Pentru a rula fișierul .reg salvat, faceți dublu clic pe fișier.Pentru ODBC 11.0, creați următorul fișier ODBC 11.0.reg: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Surse de date ODBC] "OpsMgrAC"="Driver ODBC 11 pentru SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" Pentru ODBC 13.0, creați următorul fișier ODBC 13.0.reg: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Surse de date ODBC] "OpsMgrAC"="Driver ODBC 13 pentru SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

Consolidarea TLS în Linux

Urmați instrucțiunile de pe site-ul corespunzător pentru a configura TLS 1.2 în red Hat sau apache mediu.

Data Protection Manager

Pentru a activa Managerul de protecție a datelor să lucreze împreună cu TLS 1.2 pentru a face backup în cloud, activați acești pași pe serverul Data Protection Manager.

Orchestrator

După ce se instalează actualizările Orchestrator, reconfigurați baza de date Orchestrator utilizând baza de date existentă în conformitate cu aceste instrucțiuni.

Manager servicii

Înainte să se instaleze actualizările Managerului de servicii, instalați pachetele necesare și reconfigurați valorile cheilor de registry, așa cum este descris în secțiunea de instrucțiuni "Înainte de instalare" din KB 4024037.

De asemenea, dacă monitorizați System Center Service Manager utilizând System Center Operations Manager, actualizați la cea mai recentă versiune (v 7.5.7487.89) a suportului Pentru Monitorizarea Management Pack pentru TLS 1.2.

Service Management Automation (SMA)

Dacă monitorizați Service Management Automation (SMA) utilizând System Center Operations Manager, actualizați la cea mai recentă versiune a Suportului de gestionare a monitorizării pentru TLS 1.2:

Exonerare de răspundere pentru persoanele de contact terțe

Microsoft furnizează informații de contact de la terți pentru a vă ajuta să găsiți informații suplimentare despre acest subiect. Aceste informații de contact se pot modifica fără notificare prealabilă. Microsoft nu garantează acuratețea informațiilor de contact de la terți.