метод групповая политика объектов (GPO) безопасной загрузки для устройств Windows с управляемыми ИТ-клиентами обновлениями

Применяется к

Дата публикации: 30 октября 2025 г.

Идентификатор базы знаний: 5068198

|

В этой статье содержатся рекомендации по следующим вопросам:

Примечание. Если вы являетесь владельцем личного устройства Windows, см. статью Устройства Windows для домашних пользователей, предприятий и учебных заведений с обновлениями под управлением Майкрософт. |

|

Доступность этой поддержки

|

|

Дата изменения |

Описание изменений |

|---|---|

|

11 ноября 2025 г. |

|

|

26 ноября 2025 г. |

|

В этой статье:

Введение

В этом документе описывается поддержка развертывания, администрирования и мониторинга обновлений сертификатов безопасной загрузки с помощью объекта Secure Boot групповая политика. Параметры состоят из следующих параметров:

-

Возможность запуска развертывания на устройстве

-

Параметр для согласия или отказа от контейнеров с высоким уровнем доверия

-

Параметр для согласия или отказа от использования обновлений для управления обновлениями майкрософт

Метод конфигурации объекта групповая политика (GPO)

Этот метод предлагает простой параметр безопасной загрузки групповая политика, который администраторы домена могут настроить для развертывания обновлений безопасной загрузки для всех присоединенных к домену клиентов и серверов Windows. Кроме того, можно управлять двумя помощниками по безопасной загрузке с помощью параметров согласия или отказа.

Чтобы получить обновления, включающие политику развертывания обновлений сертификатов безопасной загрузки, см. раздел Ресурсы ниже.

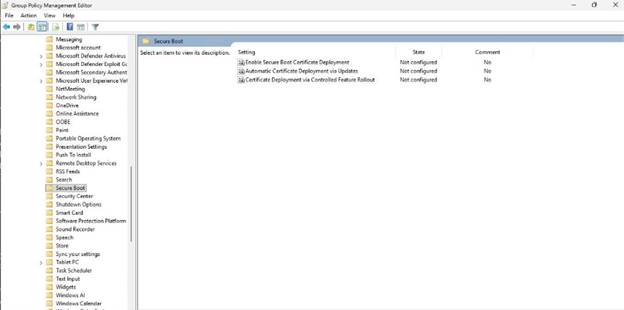

Эту политику можно найти по следующему пути в пользовательском интерфейсе групповая политика:

Конфигурация компьютера >административные шаблоны >компоненты Windows >безопасная загрузка

Важно: Обновления безопасной загрузки зависят от встроенного ПО устройства, и на некоторых устройствах могут возникать проблемы совместимости. Чтобы обеспечить безопасное развертывание:

-

Проверьте политику обновления по крайней мере на одном репрезентативном устройстве для каждого типа устройства в вашей организации.

-

Убедитесь, что сертификаты безопасной загрузки успешно применены к базе данных UEFI и KEK. Подробные инструкции см. в статье Обновления сертификатов безопасной загрузки: руководство для ИТ-специалистов и организаций.

-

После проверки группирование устройств по хэшу контейнера и применение политики к этим устройствам для контролируемого развертывания.

Доступные параметры конфигурации

Три параметра, доступные для развертывания сертификата безопасной загрузки, описаны здесь. Эти параметры соответствуют разделам реестра, описанным в разделе Обновления разделов реестра для безопасной загрузки: устройства Windows с обновлениями, управляемыми ИТ.

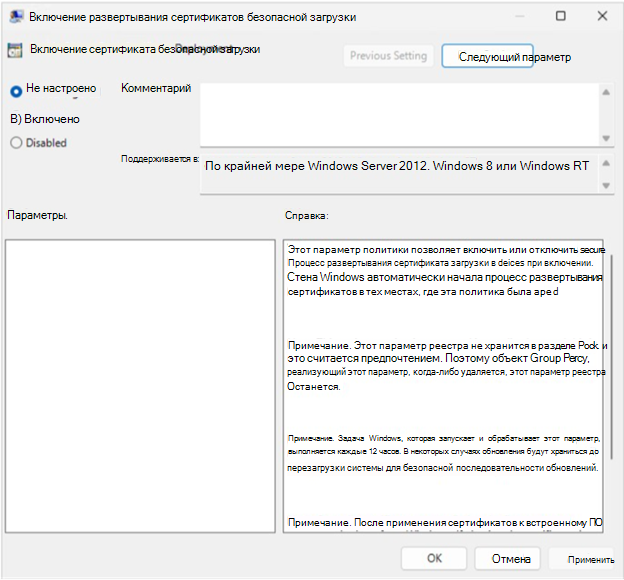

Включение развертывания сертификатов безопасной загрузки

имя параметра групповая политика: Включение развертывания сертификата безопасной загрузки

Описание: Эта политика определяет, инициирует ли Windows процесс развертывания сертификата безопасной загрузки на устройствах.

-

Включено. Windows автоматически начинает развертывание обновленных сертификатов безопасной загрузки после запуска задачи безопасной загрузки.

-

Отключено: Windows не развертывает сертификаты автоматически.

-

Не настроено: применяется поведение по умолчанию (без автоматического развертывания).

Примечания:

-

Задача, обрабатывающая этот параметр, выполняется каждые 12 часов. Для безопасного завершения некоторых обновлений может потребоваться перезагрузка.

-

После применения сертификатов к встроенному ПО их нельзя удалить из Windows. Очистка сертификатов должна выполняться с помощью интерфейса встроенного ПО.

-

Этот параметр считается предпочтением; Если объект групповой политики удален, значение реестра останется.

-

Соответствует разделу реестра AvailableUpdates.

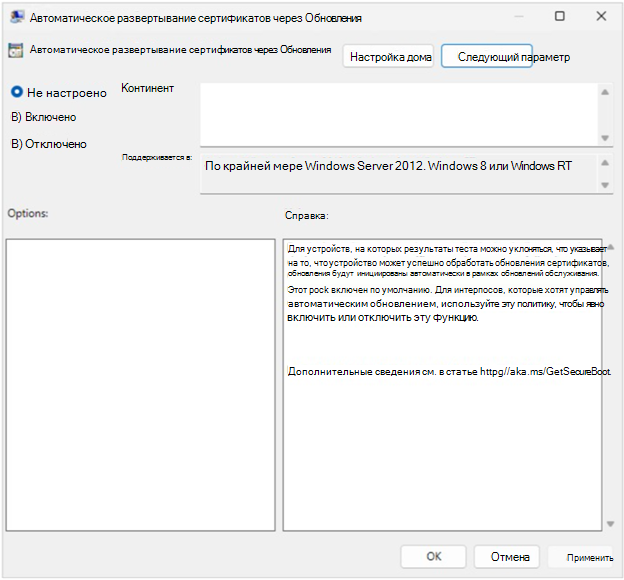

Автоматическое развертывание сертификатов через Обновления

имя параметра групповая политика: автоматическое развертывание сертификатов с помощью Обновления

Описание: Эта политика определяет, применяются ли обновления сертификатов безопасной загрузки автоматически с помощью ежемесячных обновлений системы безопасности Windows и обновлений, не относящихся к системе безопасности. Устройства, которые корпорация Майкрософт проверила как способные обрабатывать обновления переменных безопасной загрузки, будут получать эти обновления в рамках накопительного обслуживания и применять их автоматически.

Примечание: Включение этой политики отключает автоматическое развертывание сертификатов через Обновления. Это эквивалентно установке для раздела реестра HighConfidenceOptOut значения 1.Отключение этой политики позволяет выбрать автоматическое развертывание сертификатов с помощью Обновления, что эквивалентно установке параметра HighConfidenceOptOut в значение 0.

-

Включено: автоматическое развертывание заблокировано; обновлениями необходимо управлять вручную.

-

Отключено. Устройства с проверенными результатами обновления будут автоматически получать обновления сертификатов во время обслуживания.

-

Не настроено. Автоматическое развертывание выполняется по умолчанию.

Примечания:

-

Предполагаемые устройства успешно обработали обновления.

-

Настройте эту политику, чтобы выбрать автоматическое развертывание.

-

Соответствует разделу реестра HighConfidenceOptOut.

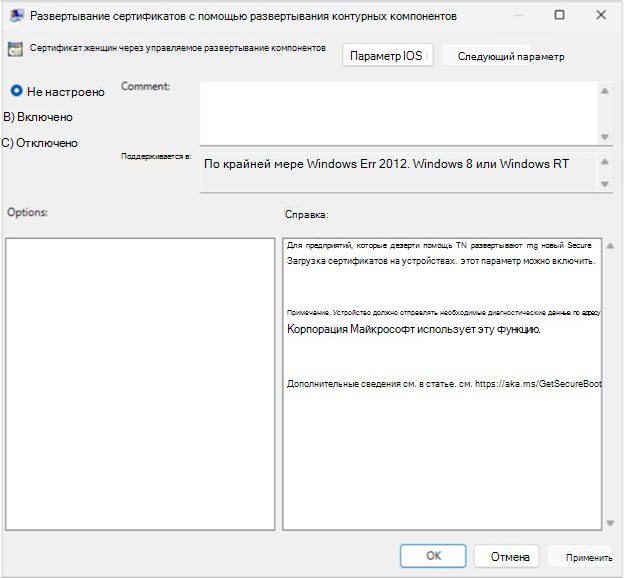

Развертывание сертификата с помощью управляемого развертывания компонентов

имя параметра групповая политика: Развертывание сертификата с помощью управляемого развертывания компонентов

Описание: Эта политика позволяет предприятиям участвовать в управляемом выпуске компонента обновления сертификата безопасной загрузки, управляемого корпорацией Майкрософт.

-

Включено. Корпорация Майкрософт помогает развертывать сертификаты на устройствах, зарегистрированных в выпуске.

-

Отключено или не настроено: отсутствует участие в управляемом выпуске.

Требования:

-

Устройство должно отправлять необходимые диагностические данные в корпорацию Майкрософт. Дополнительные сведения см . в статье Настройка диагностических данных Windows в организации — конфиденциальность Windows | Microsoft Learn.

-

Соответствует разделу реестра MicrosoftUpdateManagedOptIn.

Ресурсы

Дополнительные сведения о разделах реестра UEFICA2023Status и UEFICA20233Паралов реестра для мониторинга устройств см. также в разделе Обновления раздела реестра для безопасной загрузки: устройства Windows с управляемыми ИТ-клиентами обновлениями.

Сведения о событиях, полезных для понимания состояния устройств, атрибутов устройств и идентификаторов контейнеров устройств, см. в статье События обновления базы данных безопасной загрузки и переменных DBX . Обратите особое внимание на события 1801 и 1808, описанные на странице событий.

Для групповая политика MSIs и электронной таблицы параметров групповой политики используйте приведенные ниже ссылки или убедитесь, что используемые административные шаблоны публикуются в указанные в таблице даты или после них.

|

Платформа |

Опубликованный MSI |

Опубликованная электронная таблица параметров групповой политики |

|---|---|---|

|

Клиент |

Опубликовано: 27.10.2025 |

Опубликовано: 2.10.2025 |

|

Сервер |

Опубликовано: 27.10.2025 |

Опубликовано: 27.10.2025 |