Исходная дата публикации: 11 июля 2025 г.

Идентификатор базы знаний: 5064479

В этой статье:

Введение

В этой статье представлен обзор предстоящих изменений функций аудита NT LAN Manager (NTLM) в Windows 11 версии 24H2 и Windows Server 2025 г. Эти улучшения предназначены для повышения видимости действий проверки подлинности NTLM, позволяя администраторам определять удостоверения пользователей, обоснование использования NTLM и конкретные расположения, в которых NTLM используется в среде. Расширенный аудит поддерживает улучшенный мониторинг безопасности и идентификацию устаревших зависимостей проверки подлинности.

Цель изменений аудита NTLM

Проверка подлинности NTLM по-прежнему присутствует в различных корпоративных сценариях, часто из-за устаревших приложений и конфигураций. С объявлением об устаревании NTLM и будущем отключении (см. блог Windows IT Эволюция проверка подлинности Windows) обновленные функции аудита предназначены для оказания помощи администраторам в определении использования NTLM, понимании шаблонов использования и обнаружении потенциальных рисков безопасности, включая использование NT LAN Manager версии 1 (NTLMv1).

Журналы аудита NTLM

Windows 11 версии 24H2 и Windows Server 2025 появились новые возможности ведения журнала аудита NTLM для клиентов, серверов и контроллеров домена. Каждый компонент создает журналы, в которых содержатся подробные сведения о событиях проверки подлинности NTLM. Эти журналы можно найти в Просмотр событий в разделе Журналы приложений и служб > Microsoft > Windows > NTLM > Operational.

По сравнению с существующими журналами аудита NTLM новые расширенные изменения аудита позволяют администраторам отвечать на вопросы "Кто", "Почему" и "Где":

-

Кто использует NTLM, включая учетную запись и процесс на компьютере.

-

Почему была выбрана проверка подлинности NTLM вместо современных протоколов проверки подлинности, таких как Kerberos.

-

Где выполняется проверка подлинности NTLM, включая имя компьютера и IP-адрес компьютера.

Расширенный аудит NTLM также предоставляет сведения об использовании NTLMv1 для клиентов и серверов, а также сведения об использовании NTLMv1 на уровне домена, зарегистрированные контроллером домена.

Управление с помощью групповой политики

Новые функции аудита NTLM можно настроить с помощью обновленных групповая политика параметров. Администраторы могут использовать эти политики, чтобы указать, какие события проверки подлинности NTLM проверяются, и управлять поведением аудита на клиентах, серверах и контроллерах домена в соответствии с их средой.

По умолчанию события включены.

-

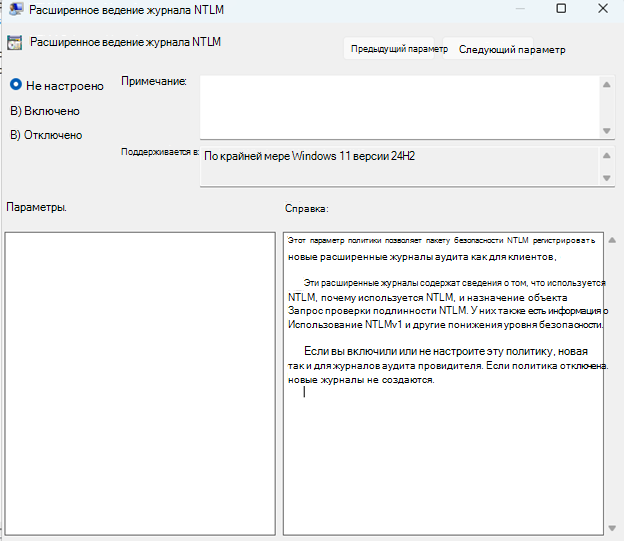

Для ведения журнала клиента и сервера события управляются с помощью политики расширенного ведения журнала NTLM в разделе Административные шаблоны > системный > NTLM.

-

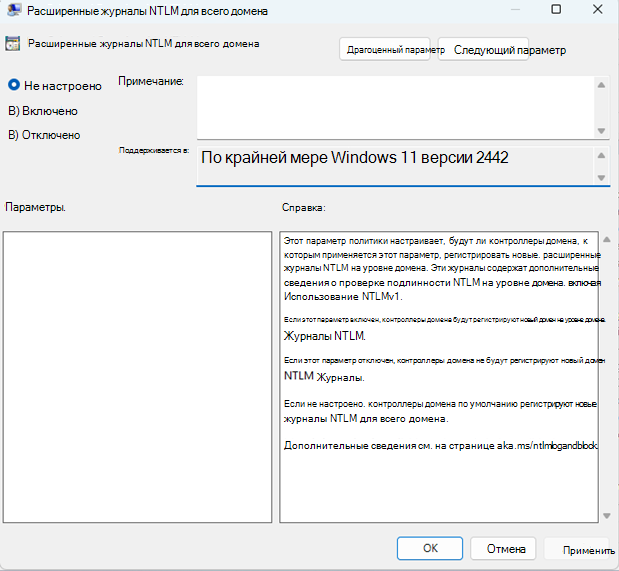

Для ведения журнала на уровне домена на контроллере домена события управляются с помощью политики "Журналы NTLM расширенного уровня домена" в разделе Административные шаблоны > системный > Netlogon.

Уровни аудита

Каждый журнал аудита NTLM разделен на два разных идентификатора событий с одинаковыми сведениями, которые отличаются только уровнем событий:

-

Сведения. Указывает стандартные события NTLM, такие как проверка подлинности NT LAN Manager версии 2 (NTLMv2), в которых снижение безопасности не обнаружено.

-

Предупреждение. Указывает на понижение уровня безопасности NTLM, например использование NTLMv1. Эти события подчеркивают небезопасную проверку подлинности. Событие может быть отмечено как Предупреждение для таких экземпляров:

-

Использование NTLMv1, обнаруженного клиентом, сервером или контроллером домена.

-

Расширенная защита для проверки подлинности помечается как не поддерживаемая или небезопасная (дополнительные сведения см. в разделе KB5021989: расширенная защита для проверки подлинности).

-

Некоторые функции безопасности NTLM, такие как проверка целостности сообщений (MIC), не используются.

-

Журналы клиентов

Новые журналы аудита записывают исходящие попытки проверки подлинности NTLM. Эти журналы содержат сведения о приложениях или службах, инициирующих подключения NTLM, а также соответствующие метаданные для каждого запроса проверки подлинности.

Для ведения журнала клиента имеется уникальное поле Идентификатор использования или Причина, в котором объясняется, почему использовалась проверка подлинности NTLM.

|

ID |

Описание |

|

0 |

Неизвестная причина. |

|

1 |

NTLM вызывался непосредственно вызывающим приложением. |

|

2 |

Проверка подлинности локальной учетной записи. |

|

3 |

RESERVED, в настоящее время не используется. |

|

4 |

Проверка подлинности облачной учетной записи. |

|

5 |

Имя целевого объекта отсутствует или пусто. |

|

6 |

Имя целевого объекта не удалось разрешить с помощью Kerberos или других протоколов. |

|

7 |

Целевое имя содержит IP-адрес. |

|

8 |

Было обнаружено, что имя целевого объекта было дублировано в Active Directory. |

|

9 |

Невозможно установить линию видимости с контроллером домена. |

|

10 |

NTLM был вызван через интерфейс замыкания на себя. |

|

11 |

NTLM был вызван с сеансом NULL. |

|

Журнал событий |

Microsoft-Windows-NTLM/Operational |

|

Идентификатор события |

4020 (сведения), 4021 (предупреждение) |

|

Источник события |

NTLM |

|

Текст события |

Этот компьютер пытался пройти проверку подлинности на удаленном ресурсе с помощью NTLM. Сведения о процессе: Имя процесса: <имя> PiD процесса: <PID> Сведения о клиенте: Имя пользователя: <имя пользователя> Домен:> доменного имени < Имя узла: <имя узла> Тип Sign-On: <одинарный Sign-On /> предоставленных> Сведения о целевом объекте: Целевой компьютер: <имя компьютера> Целевой домен: <> домена компьютера Целевой ресурс: <имя субъекта-службы (SPN)> Целевой IP-адрес: <IP-адрес> Имя целевой сети: <имя сети> Использование NTLM: Идентификатор причины: <идентификатор использования> Причина: <причина использования> Безопасность NTLM: Согласованные флаги: <флаги> Версия NTLM: <NTLMv2 / NTLMv1> Состояние ключа сеанса: < присутствует или отсутствует> Привязка канала: < поддерживается или не поддерживается> Привязка службы: <имя субъекта-службы (SPN) > Состояние MIC: < защищено или незащищено> AvFlags: <флаги NTLM> AvFlags String: <строка флага NTLM> Дополнительные сведения см. в разделе aka.ms/ntlmlogandblock. |

Журналы сервера

Новые журналы аудита записывают входящие попытки проверки подлинности NTLM. Эти журналы содержат аналогичные сведения о проверке подлинности NTLM в качестве журналов клиентов, а также сообщают, успешно ли выполнена проверка подлинности NTLM.

|

Журнал событий |

Microsoft-Windows-NTLM/Operational |

|

Идентификатор события |

4022 (сведения), 4023 (предупреждение) |

|

Источник события |

NTLM |

|

Текст события |

Удаленный клиент использует NTLM для проверки подлинности на этой рабочей станции. Сведения о процессе: Имя процесса: <имя> PiD процесса: <PID> Сведения об удаленном клиенте. Имя пользователя: <имя пользователя клиента> Домен:> домена клиента < Клиентский компьютер: <имя клиентского компьютера> IP-адрес клиента: <IP-> клиента Имя сети клиента: <имя клиентской сети> Безопасность NTLM: Согласованные флаги: <флаги> Версия NTLM: <NTLMv2 / NTLMv1> Состояние ключа сеанса: < присутствует или отсутствует> Привязка канала: < поддерживается или не поддерживается> Привязка службы: <имя субъекта-службы (SPN) > Состояние MIC: < защищено или незащищено> AvFlags: <флаги NTLM> AvFlags String: <строка флага NTLM> Состояние: код состояния <> Сообщение о состоянии: <строка состояния> Дополнительные сведения см. в разделе aka.ms/ntlmlogandblock |

Журналы контроллера домена

Контроллеры домена получают преимущества расширенного аудита NTLM с новыми журналами, которые фиксируют успешные и неудачные попытки проверки подлинности NTLM для всего домена. Эти журналы поддерживают идентификацию междоменного использования NTLM и оповещают администраторов о потенциальных понижениях уровня безопасности проверки подлинности, таких как проверка подлинности NTLMv1.

Различные журналы контроллера домена создаются в зависимости от следующих сценариев:

Если учетная запись клиента и серверный компьютер принадлежат к одному домену, создается журнал, аналогичный следующему:

|

Журнал событий |

Microsoft-Windows-NTLM/Operational |

|

Идентификатор события |

4032 (сведения), 4033 (предупреждение) |

|

Источник события |

Security-Netlogon |

|

Текст события |

Контроллер домена <имя контроллера домена> обработал переадресованный запрос проверки подлинности NTLM, исходящий из этого домена. Сведения о клиенте: Имя клиента: <имя пользователя> Домен клиента:> домена < Клиентский компьютер:> рабочая станция клиента < Сведения о сервере: Имя сервера: <имя сервера> Домен сервера:> домена сервера < IP-адрес сервера:> IP-адрес сервера < Ос сервера: операционная система сервера <> Безопасность NTLM: Согласованные флаги: <флаги> Версия NTLM: <NTLMv2 / NTLMv1> Состояние ключа сеанса: < присутствует или отсутствует> Привязка канала: < поддерживается или не поддерживается> Привязка службы: <имя субъекта-службы (SPN) > Состояние MIC: < защищено или незащищено> AvFlags: <флаги NTLM> AvFlags String: <строка флага NTLM> Состояние: код состояния <> Сообщение о состоянии: <строка состояния> Дополнительные сведения см. в разделе aka.ms/ntlmlogandblock |

Если учетная запись клиента и сервер принадлежат к разным доменам, контроллер домена будет иметь разные журналы в зависимости от того, принадлежит ли контроллер домена к домену, в котором находится клиент (инициирует проверку подлинности) или где находится сервер (принимает проверку подлинности):

Если сервер принадлежит к тому же домену, что и контроллер домена, обрабатывающий проверку подлинности, создается журнал, аналогичный журналу "Журнал того же домена".

Если учетная запись клиента принадлежит к тому же домену, что и контроллер домена, обрабатывающий проверку подлинности, создается журнал, аналогичный следующему:

|

Журнал событий |

Microsoft-Windows-NTLM/Operational |

|

Идентификатор события |

4030 (сведения), 4031 (предупреждение) |

|

Источник события |

Security-Netlogon |

|

Текст события |

Контроллер домена <имя контроллера домена> обработал переадресованный запрос проверки подлинности NTLM, исходящий из этого домена. Сведения о клиенте: Имя клиента: <имя пользователя> Домен клиента:> домена < Клиентский компьютер:> рабочая станция клиента < Сведения о сервере: Имя сервера: <имя сервера> Домен сервера:> домена сервера < Переадресовано из: Тип безопасного канала: <netlogon Secure Channel Info> Имя farside: <междоменного имени компьютера DC > Домен Farside: <междоменного доменного имени> Ip-адрес farside: <междоменный IP-> DC Безопасность NTLM: Согласованные флаги: <флаги> Версия NTLM: <NTLMv2 / NTLMv1> Состояние ключа сеанса: < присутствует или отсутствует> Привязка канала: < поддерживается или не поддерживается> Привязка службы: <имя субъекта-службы (SPN) > Состояние MIC: < защищено или незащищено> AvFlags: <флаги NTLM> AvFlags String: <строка флага NTLM> Состояние: код состояния <> Дополнительные сведения см. в разделе aka.ms/ntlmlogandblock |

Связь между новыми и существующими событиями NTLM

Новые события NTLM являются усовершенствованием по сравнению с существующими журналами NTLM, такими как сетевая безопасность: ограничение проверки подлинности NTLM Audit NTLM в этом домене. Изменения расширенного аудита NTLM не влияют на текущие журналы NTLM. Если текущие журналы аудита NTLM включены, они будут по-прежнему регистрироваться.

Сведения о развертывании

В соответствии с управляемым корпорацией Майкрософт выпуском функций (CFR) изменения сначала будут постепенно развертываться на компьютерах Windows 11 версии 24H2, а затем Windows Server 2025 компьютеров, включая контроллеры домена.

Постепенное развертывание распространяет обновление выпуска в течение определенного периода времени, а не за один раз. Это означает, что пользователи получают обновления в разное время, и они могут быть доступны не сразу для всех пользователей.