Обновления сертификатов безопасной загрузки: руководство для ИТ-специалистов и организаций

Применяется к

Дата публикации: 26 июня 2025 г.

Идентификатор базы знаний: 5062713

В этой статье содержатся рекомендации по следующим вопросам:

Организации (предприятия, малые предприятия и учебные заведения) с управляемыми ИТ-клиентами устройствами и обновлениями Windows.

Примечание. Если вы являетесь владельцем личного устройства Windows, перейдите к статье Устройства Windows для домашних пользователей, предприятий и учебных заведений с обновлениями под управлением Майкрософт.

|

Дата изменения |

Описание изменений |

|---|---|

|

10 ноября 2025 г. |

|

|

11 ноября 2025 г. |

Исправлены две опечатки в разделе "Поддержка развертывания сертификатов безопасной загрузки".

|

В этой статье:

Обзор

Эта статья предназначена для организаций с выделенными ИТ-специалистами, которые активно управляют обновлениями в своем парке устройств. Большая часть этой статьи посвящена действиям, необходимым ИТ-отделу организации для успешного развертывания новых сертификатов безопасной загрузки. Эти действия включают тестирование встроенного ПО, мониторинг обновлений устройств, инициализацию развертывания и диагностику возникающих проблем. Представлено несколько методов развертывания и мониторинга. В дополнение к этим основным действиям мы предлагаем несколько вспомогательных средств по развертыванию, включая возможность выбора клиентских устройств для участия в управляемом развертывании компонентов (CFR) специально для развертывания сертификатов.

В этом разделе

Срок действия сертификата безопасной загрузки

Конфигурация центров сертификации (ЦС), также называемых сертификатами, предоставляемых корпорацией Майкрософт в рамках инфраструктуры безопасной загрузки, остается неизменной с момента Windows 8 и Windows Server 2012. Эти сертификаты хранятся в переменных базы данных подписей (DB) и ключа обмена ключами (KEK) в встроенном ПО. Корпорация Майкрософт предоставила те же три сертификата в экосистеме изготовителя оборудования (OEM) для включения в встроенное ПО устройства. Эти сертификаты поддерживают безопасную загрузку в Windows, а также используются сторонними операционными системами (ОС). Корпорация Майкрософт предоставляет следующие сертификаты:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Важно: Срок действия всех трех предоставленных корпорацией Майкрософт сертификатов истекает с июня 2026 г. В сотрудничестве с нашими партнерами по экосистеме корпорация Майкрософт развертывает новые сертификаты, которые помогут обеспечить безопасность и непрерывность безопасной загрузки в будущем. По истечении срока действия этих сертификатов 2011 обновления безопасности для загрузочных компонентов больше не будут доступны, что ставит под угрозу безопасность загрузки и ставит затронутые устройства Windows под угрозу и не соответствует требованиям безопасности. Чтобы обеспечить функциональность безопасной загрузки, все устройства Windows должны быть обновлены для использования сертификатов 2023 до истечения срока действия сертификатов 2011.

Что меняется?

Срок действия текущих сертификатов безопасной загрузки Майкрософт (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) начнется в июне 2026 г. и истекает к октябрю 2026 г.

Новые сертификаты 2023 года развертываются для обеспечения безопасности и непрерывности безопасной загрузки. Устройства должны обновиться до сертификатов 2023 до истечения срока действия сертификатов 2011 года, иначе они не будут соответствовать требованиям безопасности и подвержены риску.

Устройства Windows, выпущенные с 2012 года, могут иметь срок действия сертификатов с истекающим сроком действия, которые необходимо обновить.

Терминология

|

Центр сертификации |

Центр сертификации |

|

PK |

Ключ платформы — управляется изготовителями оборудования |

|

KEK |

Ключ обмена ключами |

|

ДБ |

Безопасная база данных сигнатур загрузки |

|

DBX |

База данных отозванной подписи безопасной загрузки |

Сертификаты

|

Сертификат с истекающим сроком действия |

Дата окончания срока действия |

Расположение хранения |

Новый сертификат |

Цель |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Июнь 2026 г. |

Хранится в KEK |

Microsoft Corporation KEK 2K CA 2023 |

Подписывает обновления для DB и DBX. |

|

Microsoft Windows Production PCA 2011 |

Октябрь 2026 г. |

Хранящееся в базе данных |

Windows UEFI CA 2023 |

Подписывает загрузчик Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Июнь 2026 г. |

Хранящееся в базе данных |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Подписывает сторонние загрузчики и приложения EFI. Подписывает сторонние варианты ПЗУ. |

*Во время продления сертификата Microsoft Corporation UEFI CA 2011 создаются два сертификата для отделения подписывания загрузчика от подписи дополнительного ПЗУ. Это обеспечивает более точное управление доверием к системе. Например, системы, которым требуется доверять параметров ROM, могут добавлять microsoft Option ROM UEFI CA 2023 без добавления доверия к сторонним загрузчикам.

† Не все устройства включают microsoft Corporation UEFI CA 2011 в встроенном ПО. Только для устройств, которые включают этот сертификат, рекомендуется применять как новые сертификаты, так и microsoft UEFI CA 2023 и Microsoft Option ROM UEFI CA 2023. В противном случае применять эти два новых сертификата не нужно.

Сборник схем развертывания для ИТ-специалистов

Планируйте и выполняйте обновления сертификатов безопасной загрузки во всем парке устройств путем подготовки, мониторинга, развертывания и исправления.

В этом разделе

-

Проверка состояния безопасной загрузки в вашем парке: включена ли безопасная загрузка?

-

Методы развертывания, не охваченные автоматизированными помощниками

Проверка состояния безопасной загрузки в вашем парке: включена ли безопасная загрузка?

Большинство устройств, выпущенных с 2012 года, поддерживают безопасную загрузку и поставляются с включенной безопасной загрузкой. Чтобы убедиться, что на устройстве включена безопасная загрузка, выполните одно из следующих действий.

-

Метод графического пользовательского интерфейса: Перейдите в раздел Пуск > Параметры > Конфиденциальность & безопасность > Безопасность Windowsбезопасность > устройства. В разделе Безопасность устройства в разделе Безопасная загрузка должно быть указано, что безопасная загрузка включена.

-

Метод командной строки: В командной строке с повышенными привилегиями в PowerShell введите Confirm-SecureBootUEFI и нажмите клавишу ВВОД. Команда должна возвращать значение True, указывающее, что безопасная загрузка включена.

В крупномасштабных развертываниях для парка устройств программное обеспечение для управления, используемое ИТ-специалистами, будет необходимо предоставить проверка для включения безопасной загрузки.

Например, метод проверка состояния безопасной загрузки на устройствах, управляемых Microsoft Intune, заключается в создании и развертывании пользовательского скрипта соответствия Intune. Intune параметры соответствия описаны в разделе Использование настраиваемых параметров соответствия для устройств Linux и Windows с Microsoft Intune.

Пример скрипта PowerShell для проверка, если включена безопасная загрузка:

# Инициализация объекта результата при подготовке к проверке состояния безопасной загрузки

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Безопасная загрузка включена: $($result. SecureBootEnabled)"

} catch {

$result. SecureBootEnabled = $null

Write-Warning "Не удается определить состояние безопасной загрузки: $_"

}

Если безопасная загрузка не включена, можно пропустить приведенные ниже действия по обновлению, так как они неприменимы.

Развертывание обновлений

Существует несколько способов назначения устройств для обновлений сертификатов безопасной загрузки. Сведения о развертывании, включая параметры и события, будут рассмотрены далее в этом документе. При выборе устройства для обновлений на устройстве делается параметр, указывающий, что устройство должно начать процесс применения новых сертификатов. Запланированная задача выполняется на устройстве каждые 12 часов и обнаруживает, что устройство предназначено для обновлений. Схема выполнения задачи выглядит следующим образом:

-

К базе данных применяется ЦС Windows UEFI 2023.

-

Если устройство имеет microsoft Corporation UEFI CA 2011 в базе данных, то задача применяет к базе данных UEFI CA 2023 и MICROSOFT UEFI CA 2023.

-

Затем задача добавляет microsoft Corporation KEK 2K CA 2023.

-

Наконец, запланированная задача обновляет диспетчер загрузки Windows до того, который подписан windows UEFI CA 2023. Windows обнаружит, что перед применением диспетчера загрузки требуется перезагрузка. Обновление диспетчера загрузки будет отложено до тех пор, пока перезапуск не произойдет естественным образом (например, при применении ежемесячных обновлений), а затем Windows снова попытается применить обновление диспетчера загрузки.

Каждый из описанных выше шагов должен быть успешно выполнен, прежде чем запланированная задача перейдет к следующему шагу. В ходе этого процесса журналы событий и другие состояния будут доступны для мониторинга развертывания. Дополнительные сведения о мониторинге и журналах событий приведены ниже.

Обновление сертификатов безопасной загрузки позволяет в будущем обновить диспетчер загрузки 2023, который является более безопасным. Конкретные обновления диспетчера загрузки будут в будущих выпусках.

Этапы развертывания

-

Подготовка. Инвентаризация и тестирование устройств.

-

Рекомендации по встроенному ПО

-

Мониторинг. Проверьте работу мониторинга и наведите базовый план для вашего парка.

-

Развертывание. Целевые устройства для обновлений, начиная с небольших подмножеств и расширяя их на основе успешных тестов.

-

Исправление. Изучите и устраните все проблемы с помощью журналов и поддержки поставщиков.

Подготовка

Инвентаризация оборудования и встроенного ПО. Создайте репрезентативный образец устройств на основе производителя системы, модели системы, версии или даты BIOS, версии продукта baseboard и т. д. и протестируйте обновления на этих устройствах перед широким развертыванием. Эти параметры обычно доступны в системных сведениях (MSINFO32). Используйте включенные примеры команд PowerShell для проверка состояния обновления безопасной загрузки и инвентаризации устройств в организации.

Примечание. Эти команды применяются, если состояние безопасной загрузки включено.

Примечание. Для работы многих из этих команд требуются права администратора.

Пример сценария сбора данных инвентаризации безопасной загрузки

Скопируйте и вставьте этот пример скрипта и измените его при необходимости для своей среды: пример сценария сбора данных инвентаризации безопасной загрузки.

Первым шагом, если включена безопасная загрузка, является проверка, если есть ожидающие события, которые недавно были обновлены или в процессе обновления сертификатов безопасной загрузки. Особый интерес представляют последние события в 1801 и 1808 годах.

Эти события подробно описаны в разделе События обновления переменной безопасной загрузки DB и DBX. Кроме того, проверка разделе Мониторинг и развертывание, чтобы узнать, как события могут отображать состояние ожидающих обновлений.

Последнее состояние ожидающих событий 1801 и 1808 можно записать с помощью следующих примеров команд PowerShell:

#If включена безопасная загрузка, рекомендуется извлечь событие 1801 с устройства с помощью существующих средств агрегирования журналов (таких как Splunk) или непосредственно с помощью следующих команд:

# 1. Сначала выполните команды, чтобы получить соответствующие события для использования.

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. Получение последнего события 1801

$latest_1801_Event = $events | Where-Object {$_. Идентификатор -eq 1801} | Sort-Object TimeCreated -убывание | Select-Object -Первый 1

# 3. Получение последнего события 1808

$latest_1808_Event = $events | Where-Object {$_. Идентификатор -eq 1808} | Sort-Object TimeCreated -убывание | Select-Object -Первый 1

# 4. Извлечение достоверности из текста сообщения о событии 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match "(High Confidence|Требуется больше данных|Неизвестно|Приостановлено)') {

$confidence = $matches[1]

Write-Host "Доверие: $confidence"

} else {

Write-Host "Найдено событие 1801, но значение достоверности не в ожидаемом формате"

}

} else {

Write-Host "Событие No 1801 найдено"

}

#If значение "Высокий уровень достоверности", рекомендуется изменить разделы реестра для запуска обновлений, при этом успех также определяется наличием события 1808 на устройстве. Если на устройстве уже присутствуют события 1808, то ЦС уже обновлен. Захват и проверка значение "$latest_1808_Event" после обновления сертификатов для подтверждения.

# 5. Проверьте наличие события 1808 (указывает на успешное обновление ЦС безопасной загрузки)

if ($latest_1808_Event) {

Write-Host "Найдено событие 1808 — обновлены сертификаты ЦС безопасной загрузки"

Write-Host "Время события: $($latest_1808_Event.TimeCreated)"

# Событие 1808 регистрируется после успешного завершения обновления центра сертификации (ЦС)

} else {

Write-Host "Не найдено событие 1808 — сертификаты ЦС безопасной загрузки еще не обновлены"

}

Следующий шаг — инвентаризация устройств в организации. Соберите следующие сведения с помощью команд PowerShell, чтобы создать репрезентативный пример:

Базовые идентификаторы (2 значения)

1. HostName — $env: COMPUTERNAME

2. CollectionTime — Get-Date

Реестр: главный ключ безопасной загрузки (3 значения)

3. SecureBootEnabled — командлет Confirm-SecureBootUEFI или HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. Доступные обновления — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Реестр: обслуживающий ключ (3 значения)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Реестр: атрибуты устройства (7 значений)

9. OEMManufacturerName — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Журналы событий: системный журнал (5 значений)

16. LatestEventId — последнее событие безопасной загрузки

17. BucketID — извлечено из события 1801/1808

18. Достоверность — извлечено из события 1801/1808

19. Event1801Count — количество событий

20. Event1808Count — количество событий

Запросы WMI/CIM (4 значения)

21. OSVersion — Get-CimInstance Win32_OperatingSystem

22. LastBootTime — Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer — Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct — Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Изготовитель

26. (Get-CIMInstance Win32_ComputerSystem). Модель

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Продукт

Рекомендации по встроенному ПО

Для развертывания новых сертификатов безопасной загрузки на вашем парке устройств необходимо, чтобы встроенное ПО устройства играло определенную роль в завершении обновления. Хотя корпорация Майкрософт ожидает, что большинство встроенного ПО устройства будет работать должным образом, перед развертыванием новых сертификатов необходимо тщательное тестирование.

Изучите инвентаризацию оборудования и создайте небольшую репрезентативную выборку устройств на основе следующих уникальных критериев, таких как:

-

Изготовитель

-

Номер модели

-

Версия встроенного ПО

-

Версия основной платы OEM и т. д.

Перед широким развертыванием на устройствах в вашем автопарке рекомендуется протестировать обновления сертификатов на репрезентативных примерах устройств (в соответствии с такими факторами, как производитель, модель, версия встроенного ПО), чтобы убедиться, что обновления успешно обработаны. Рекомендуемое руководство по количеству примеров устройств для тестирования для каждой уникальной категории — 4 или более.

Это поможет повысить уверенность в процессе развертывания и избежать непредвиденных последствий для более широкого парка.

В некоторых случаях для успешного обновления сертификатов безопасной загрузки может потребоваться обновление встроенного ПО. В таких случаях рекомендуется проверить наличие обновленного встроенного ПО у изготовителя оборудования устройства.

Windows в виртуализированных средах

Для Windows, работающей в виртуальной среде, существует два способа добавления новых сертификатов в переменные встроенного ПО безопасной загрузки:

-

Создатель виртуальной среды (AWS, Azure, Hyper-V, VMware и т. д.) может предоставить обновление для среды и включить новые сертификаты в виртуализированное встроенное ПО. Это будет работать для новых виртуализированных устройств.

-

Для Windows, работающей в долгосрочной перспективе на виртуальной машине, обновления могут применяться через Windows, как и на любых других устройствах, если виртуализированное встроенное ПО поддерживает обновления безопасной загрузки.

Мониторинг и развертывание

Мы рекомендуем начать мониторинг устройств перед развертыванием, чтобы убедиться, что мониторинг работает правильно и вы заранее хорошо знаете состояние парка. Параметры мониторинга рассматриваются ниже.

Корпорация Майкрософт предоставляет несколько методов для развертывания и мониторинга обновлений сертификатов безопасной загрузки.

Автоматическое развертывание помогает

Корпорация Майкрософт предоставляет две вспомогательные поддержку по развертыванию. Эта помощь может оказаться полезной при развертывании новых сертификатов в вашем флоте. Для обеих вспомогательных служб требуются диагностические данные.

-

Параметр для накопительных обновлений с контейнерами достоверности: Корпорация Майкрософт может автоматически включать группы устройств с высоким уровнем доверия в ежемесячные обновления на основе диагностических данных, к которым предоставлен доступ на сегодняшний день, в интересах систем и организаций, которые не могут совместно использовать диагностические данные. Для этого шага не требуется включать диагностические данные.

-

Для организаций и систем, которые могут совместно использовать диагностические данные, это дает корпорации Майкрософт видимость и уверенность в том, что устройства могут успешно развернуть сертификаты. Дополнительные сведения о включении диагностических данных см. в статье Настройка диагностических данных Windows в организации. Мы создаем "контейнеры" для каждого уникального устройства (как определено атрибутами, включая производителя, версию системной платы, производителя встроенного ПО, версию встроенного ПО и дополнительные точки данных). Для каждого контейнера мы отслеживаем данные об успешном выполнении на нескольких устройствах. После того как мы увидели достаточно успешных обновлений и без сбоев, мы рассмотрим контейнер с высокой достоверностью и включим эти данные в ежемесячные накопительные обновления. При применении ежемесячных обновлений к устройству в контейнере с высоким уровнем достоверности Windows автоматически применяет сертификаты к переменным безопасной загрузки UEFI в встроенном ПО.

-

Контейнеры с высоким уровнем достоверности включают устройства, которые правильно обрабатывают обновления. Естественно, не все устройства будут предоставлять диагностические данные, и это может ограничить уверенность Майкрософт в способности устройства правильно обрабатывать обновления.

-

Эта поддержка включена по умолчанию для устройств с высоким уровнем доверия и может быть отключена с помощью конкретного устройства. Дополнительные сведения будут доступны в будущих выпусках Windows.

-

-

Управляемое развертывание компонентов (CFR): Выберите устройства для развертывания, управляемого Корпорацией Майкрософт, если включены диагностические данные.

-

Управляемое развертывание функций (CFR) можно использовать с клиентскими устройствами в парках организаций. Для этого требуется, чтобы устройства отправляли необходимые диагностические данные в корпорацию Майкрософт и сигналили о том, что устройство разрешает разрешение CFR на устройстве. Подробные сведения о том, как принять участие, описаны ниже.

-

Корпорация Майкрософт будет управлять процессом обновления этих новых сертификатов на устройствах Windows, где доступны диагностические данные и устройства участвуют в управляемом развертывании компонентов (CFR). Хотя CFR может помочь в развертывании новых сертификатов, организации не смогут полагаться на CFR для исправления своих автопарков. Для этого потребуется выполнить действия, описанные в этом документе в разделе о методах развертывания, не охваченных автоматизированными помощниками.

-

Ограничения: Существует несколько причин, по которым CFR может не работать в вашей среде. Например:

-

Диагностические данные недоступны или диагностические данные недоступны для использования в рамках развертывания CFR.

-

Устройства не поддерживаются клиентскими версиями Windows 11 и Windows 10 с расширенными обновлениями безопасности (ESU).

-

-

Методы развертывания, не охваченные автоматизированными помощниками

Выберите метод, соответствующий вашей среде. Избегайте смешивания методов на одном устройстве:

-

Разделы реестра: управление развертыванием и мониторингом результатов.Существует несколько разделов реестра для управления поведением развертывания сертификатов и мониторинга результатов. Кроме того, существует два ключа для согласия на включение и выход из описанных выше средств развертывания. Дополнительные сведения о разделах реестра см. в разделе Раздел реестра Обновления для безопасной загрузки — устройства Windows с обновлениями, управляемыми ИТ.

-

групповая политика объекты (GPO): управление параметрами; мониторинг с помощью реестра и журналов событий.Корпорация Майкрософт будет предоставлять поддержку по управлению обновлениями безопасной загрузки с помощью групповая политика в будущем обновлении. Обратите внимание, что, так как групповая политика предназначен для параметров, мониторинг состояния устройства необходимо будет выполнять с помощью альтернативных методов, включая мониторинг разделов реестра и записей журнала событий.

-

WinCS (Windows Configuration System) CLI: используйте средства командной строки для клиентов, присоединенных к домену.Администраторы домена могут также использовать систему конфигурации Windows (WinCS), включенную в обновления ОС Windows, для развертывания обновлений безопасной загрузки на присоединенных к домену клиентах и серверах Windows. Он состоит из ряда программ командной строки (как традиционного исполняемого файла, так и модуля PowerShell) для локального запроса и применения конфигураций безопасной загрузки на компьютере. Дополнительные сведения см. в разделе API системы конфигурации Windows (WinCS) для безопасной загрузки.

-

Microsoft Intune/Configuration Manager: Развертывание сценариев PowerShell. Поставщик служб конфигурации (CSP) будет предоставлен в будущем обновлении, чтобы разрешить развертывание с помощью Intune.

Журналы событий мониторинга

Предоставляются два новых события для развертывания обновлений сертификатов безопасной загрузки. Эти события подробно описаны в разделе События обновления базы данных безопасной загрузки и переменной DBX:

-

Идентификатор события: 1801 Это событие является событием ошибки, которое указывает, что обновленные сертификаты не были применены к устройству. Это событие предоставляет некоторые сведения, относящиеся к устройству, включая атрибуты устройства, которые помогут сопоставить, какие устройства по-прежнему нуждаются в обновлении.

-

Идентификатор события: 1808 Это событие является информационным событием, которое указывает, что устройство имеет необходимые новые сертификаты безопасной загрузки, примененные к встроенному ПО устройства.

Стратегии развертывания

Чтобы свести к минимуму риск, развертывайте обновления безопасной загрузки поэтапно, а не сразу. Начните с небольшого подмножества устройств, проверьте результаты, а затем развернитесь на дополнительные группы. Мы рекомендуем начать с подмножеств устройств и, по мере того как вы получите уверенность в этих развертываниях, добавить дополнительные подмножества устройств. Для определения того, что входит в подмножество, можно использовать несколько факторов, включая результаты тестирования на примерах устройств, структуру организации и т. д.

Решение о том, какие устройства вы развертываете, зависит от вас. Здесь перечислены некоторые возможные стратегии.

-

Большой парк устройств. Начните с использования описанных выше вспомогательных компонентов для наиболее распространенных устройств, которыми вы управляете. Параллельно сосредоточьтесь на менее распространенных устройствах, управляемых вашей организацией. Протестируйте небольшие примеры устройств и, если тестирование прошло успешно, выполните развертывание на остальных устройствах того же типа. Если тестирование создает проблемы, изучите причину проблемы и определите шаги по исправлению. Вы также можете рассмотреть классы устройств, которые имеют более высокую ценность в вашем парке, и приступить к тестированию и развертыванию, чтобы обеспечить обновление защиты этих устройств на ранних этапах.

-

Малый парк, большой ассортимент: Если парк, которыми вы управляете, содержит большое количество компьютеров, где тестирование отдельных устройств было бы недопустимым, рассмотрите возможность полагаться в значительной степени на две описанные выше вспомогательные средства, особенно для устройств, которые, скорее всего, будут общими устройствами на рынке. Сначала сосредоточьтесь на устройствах, критически важных для повседневной работы, тестирования и последующего развертывания. Продолжайте перемещаться вниз по списку устройств с высоким приоритетом, тестируя и развертывая во время мониторинга парка, чтобы убедиться, что помощники помогают с остальными устройствами.

Примечания

-

Обратите внимание на старые устройства, особенно устройства, которые больше не поддерживаются производителем. Хотя встроенное ПО должно правильно выполнять операции обновления, некоторые из нее могут не выполняться. В случаях, когда встроенное ПО работает неправильно и устройство больше не поддерживается, рассмотрите возможность замены устройства, чтобы обеспечить защиту безопасной загрузки во всем парке.

-

Новые устройства, изготовленные за последние 1–2 года, могут уже иметь обновленные сертификаты, но не применить к системе подписанный диспетчер загрузки Windows UEFI CA 2023. Применение этого диспетчера загрузки является критически важным последним шагом в развертывании для каждого устройства.

-

После выбора устройства для обновлений может потребоваться некоторое время, прежде чем обновления будут завершены. Оцените 48 часов и одну или несколько перезапусков для применения сертификатов.

Часто задаваемые вопросы

Часто задаваемые вопросы см. в статье Вопросы и ответы по безопасной загрузке .

Устранение неполадок

В этом разделе

Распространенные проблемы и рекомендации

В этом руководстве подробно описывается, как работает процесс обновления сертификата безопасной загрузки, и приведены некоторые шаги по устранению неполадок при возникновении проблем во время развертывания на устройствах. Обновления в этот раздел будут добавлены по мере необходимости.

Поддержка развертывания сертификатов безопасной загрузки

В поддержку обновлений сертификатов безопасной загрузки Windows поддерживает запланированную задачу, которая выполняется каждые 12 часов. Задача ищет биты в разделе реестра AvailableUpdates , который требует обработки. Интересующие вас биты, используемые при развертывании сертификатов, приведены в следующей таблице. Столбец Order указывает порядок обработки битов.

|

Заказ |

Параметр бита |

Использование |

|---|---|---|

|

1 |

0x0040 |

Этот бит сообщает запланированной задаче добавить сертификат Windows UEFI CA 2023 в базу данных безопасной загрузки. Это позволяет Windows доверять диспетчерам загрузки, подписанным этим сертификатом. |

|

2 |

0x0800 |

Этот бит сообщает запланированной задаче применить к базе данных дополнительный ПЗУ Microsoft UEFI CA 2023. Если 0x4000 также задан, запланированная задача будет проверка базу данных и будет применять microsoft UEFI CA 2023 только в том случае, если она находит microsoft Corporation UEFI CA 2011 уже в базе данных. |

|

3 |

0x1000 |

Этот бит сообщает запланированной задаче применить microsoft UEFI CA 2023 к базе данных. Если 0x4000 также задано, запланированная задача будет проверка базу данных и будет применять microsoft Option ROM UEFI CA 2023 только в том случае, если она находит microsoft Corporation UEFI CA 2011 уже в базе данных. |

|

2 & 3 |

0x4000 |

Этот бит изменяет поведение 0x0800 и 0x1000 битов, чтобы применить microsoft UEFI CA 2023 и Microsoft Option ROM UEFI CA 2023, если в базе данных уже есть microsoft Corporation UEFI CA 2011. Чтобы профиль безопасности устройства оставался неизменным, этот бит применяет эти новые сертификаты только в том случае, если устройство доверяет сертификату Microsoft Corporation UEFI CA 2011. Не все устройства Windows доверяют этому сертификату. |

|

4 |

0x0004 |

Этот бит сообщает запланированной задаче найти ключ обмена ключами, подписанный ключом платформы (PK) устройства. PK управляется изготовителем оборудования. Изготовители оборудования подписывают microsoft KEK с помощью своего PK и доставляют его в корпорацию Майкрософт, где она включена в накопительные обновления. |

|

5 |

0x0100 |

Этот бит сообщает запланированной задаче применить диспетчер загрузки, подписанный windows UEFI CA 2023, к загрузочному разделу. Это заменит подписанный диспетчер загрузки Microsoft Windows Production PCA 2011. |

Каждый из битов обрабатывается запланированным событием в порядке, указанном в таблице выше.

Прохождение по битам должно выглядеть следующим образом:

-

Начало: 0x5944

-

0x0040 → 0x5904 (успешно применен ЦС Windows UEFI 2023)

-

0x0800 → 0x5104 (при необходимости применен дополнительный ПЗУ Microsoft UEFI CA 2023)

-

0x1000 → 0x4104 (при необходимости применяется microsoft UEFI CA 2023)

-

0x0004 → 0x4100 (Применено microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (применен диспетчер загрузки windows UEFI CA 2023 со знаком)

Примечания

-

После успешного завершения операции, связанной с битом, этот бит очищается из ключа AvailableUpdates .

-

Если одна из этих операций завершается сбоем, событие регистрируется и операция повторно выполняется при следующем выполнении запланированной задачи.

-

Если задано битовое 0x4000, оно не будет очищено. После обработки всех остальных битов для раздела реестра AvailableUpdates будет заданозначение 0x4000.

Проблема 1. Сбой обновления KEK. Устройство обновляет сертификаты в базе данных безопасной загрузки, но не выполняется после развертывания нового сертификата ключа обмена ключами в KEK безопасной загрузки.

Примечание В настоящее время при возникновении этой проблемы регистрируется идентификатор события: 1796 (см. раздел События обновления переменной безопасной загрузки И DBX). В более позднем выпуске будет предоставлено новое событие, указывающее на эту конкретную проблему.

Раздел реестра AvailableUpdates на устройстве имеет значение 0x4104 и не очищает 0x0004 бит даже после нескольких перезагрузок и значительного времени.

Проблема может быть связана с отсутствием KEK, подписанного PK изготовителя оборудования для устройства. ИЗГОТОВИТЕЛь оборудования контролирует PK для устройства и отвечает за подпись нового сертификата Microsoft KEK и его возврат в корпорацию Майкрософт, чтобы его можно было включить в ежемесячные накопительные обновления.

При возникновении этой ошибки проверка с изготовителем оборудования, чтобы убедиться, что он выполнил действия, описанные в руководстве по созданию ключей безопасной загрузки Windows и управлению ими.

Проблема 2. Ошибки встроенного ПО. При применении обновлений сертификатов сертификаты передаются встроенному ПО для применения к переменным базы данных безопасной загрузки или KEK. В некоторых случаях встроенное ПО возвращает ошибку.

При возникновении этой проблемы безопасная загрузка зановит в журнал идентификатор события: 1795. Сведения об этом событии см. в разделе События обновления переменной безопасной загрузки DB и DBX.

Мы рекомендуем проверить у изготовителя оборудования, чтобы узнать, есть ли доступное для устройства обновление встроенного ПО, чтобы устранить эту проблему.

Дополнительные ресурсы

Совет: Закладка этих дополнительных ресурсов.

-

Целевая страница развертывания сертификата безопасной загрузки

-

Устройства Windows для предприятий и организаций с обновлениями, управляемыми ИТ

-

События обновления базы данных безопасной загрузки и переменной DBX

-

Руководство по созданию ключей безопасной загрузки и управлению ими

-

Руководство по развертыванию на предприятии для CVE-2023-24932

Ресурсы службы поддержки клиентов Майкрософт

Чтобы связаться с служба поддержки Майкрософт, ознакомьтесь со следующими разделами:

-

служба поддержки Майкрософт и щелкните Windows.

-

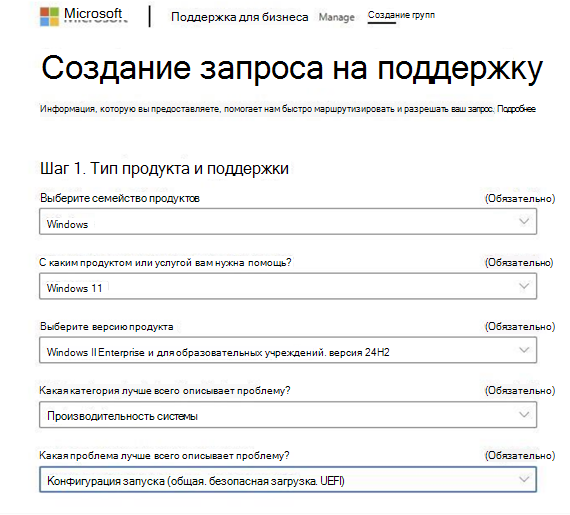

Поддержка для бизнеса и нажмите кнопку Создать , чтобы создать новый запрос на поддержку.После создания нового запроса на поддержку он должен выглядеть следующим образом: