Аннотация

Администраторы Microsoft System Center 2012 R2 диспетчер виртуальных машин (VMM) теперь могут централизованно создавать списки управления доступом к портам Hyper-V и управлять ими в VMM.

Дополнительная информация

Дополнительные сведения о накопительном пакете обновления 8 для System Center 2012 R2 диспетчер виртуальных машин, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

3096389 Накопительный пакет обновления 8 для System Center 2012 R2 диспетчер виртуальных машин

Глоссарий

Мы улучшили диспетчер виртуальных машин, добавив следующие новые понятия в область управления сетью.

-

Список управления доступом к портам (ACL портов) — объект, подключенный к различным сетевым примитивам VMM для описания сетевой безопасности. ACL портов служит коллекцией записей управления доступом или правил ACL. ACL можно подключить к любому числу (ноль или более) сетевых примитивов VMM, таким как сеть виртуальной машины, подсеть виртуальной машины, виртуальный сетевой адаптер или сам сервер управления VMM. Список ACL может содержать любое число (ноль или более) правил ACL. Каждый совместимый сетевой примитив VMM (сеть виртуальной машины, подсеть виртуальной машины, виртуальный сетевой адаптер или сервер управления VMM) может иметь один подключенный ACL портов или нет.

-

Запись управления доступом к портам или правилоACL — объект, описывающий политику фильтрации. Несколько правил ACL могут существовать в одном списке ACL портов и применяться в зависимости от их приоритета. Каждое правило ACL соответствует только одному списку ACL портов.

-

Глобальное Параметры A, описывающее ACL портов, применяемый ко всем виртуальным сетевым адаптерам виртуальной машины в инфраструктуре. Для global Параметры нет отдельного типа объекта. Вместо этого ACL глобального Параметры портов подключается к самому серверу управления VMM. Объект сервера управления VMM может иметь либо один ACL порта, либо нет.

Дополнительные сведения об объектах в области управления сетью, которые были ранее доступны, см. в диспетчер виртуальных машин сетевых объектов.

Что можно сделать с этой функцией?

С помощью интерфейса PowerShell в VMM теперь можно выполнить следующие действия:

-

Определите списки ACL портов и их правила ACL.

-

Правила применяются к портам виртуального коммутатора на серверах Hyper-V как "расширенные списки ACL портов" (VMNetworkAdapterExtendedAcl) в терминологии Hyper-V. Это означает, что они могут применяться только Windows Server 2012 R2 (Hyper-V Server 2012 R2).

-

VMM не создаст устаревшие списки ACL портов Hyper-V (VMNetworkAdapterAcl). Таким образом, вы не можете применять списки ACL портов Windows Server 2012 (или Hyper-V Server 2012) с помощью VMM.

-

Все правила ACL портов, определенные в VMM с помощью этой функции, имеют отслеживание состояния (для TCP). Вы не можете создавать правила ACL без отслеживания состояния для TCP с помощью VMM.

Дополнительные сведения о функции ACL расширенных портов в Windows Server 2012 R2 Hyper-V см. в разделе "Создание политик безопасности с расширенными списками контроль доступа портов для Windows Server 2012 R2".

-

-

Присоедините ACL портов к глобальному Параметры. Он применяется ко всем виртуальным сетевым адаптерам виртуальных машин. Он доступен только для полных администраторов.

-

Присоедините списки ACL портов, созданные к сети виртуальной машины, подсетям виртуальных машин или виртуальным сетевым адаптерам виртуальных машин. Он доступен для полных администраторов, администраторов клиентов и пользователей самообслуживания (SSU).

-

Просмотр и обновление правил ACL портов, настроенных на отдельной виртуальной сетевой карте виртуальной машины.

-

Удалите списки ACL портов и их правила ACL.

Каждое из этих действий рассматривается более подробно далее в этой статье. Имейте в виду, что эта функция предоставляется только с помощью командлетов PowerShell и не будет отражена в пользовательском интерфейсе консоли VMM (за исключением состояния "Соответствие").

Что нельзя сделать с этой функцией?

-

Управление отдельными правилами или их обновление для одного экземпляра при совместном использовании ACL несколькими экземплярами. Все правила управляются централизованно в своих родительских списках управления доступом и применяются везде, где подключен список ACL.

-

Присоедините к сущности несколько списков ACL.

-

Примените списки ACL портов к виртуальным сетевым адаптерам (vNIC) в родительском разделе Hyper-V (ОС управления).

-

Создайте правила ACL портов, включающее протоколы уровня IP (кроме TCP или UDP).

-

Примените списки ACL портов к логическим сетям, сетевым сайтам (определениям логических сетей), виртуальным локальным сетям подсети и другим примитивам сети VMM, которые ранее не были перечислены.

Разделы справки использовать эту функцию?

Определение новых списков ACL портов и их правил ACL портов

Теперь вы можете создавать списки ACL и их правила ACL непосредственно из VMM с помощью командлетов PowerShell.

Создание нового списка управления доступом

Добавлены следующие новые командлеты PowerShell: New-SCPortACL –Name <string> [–Description <string>] –Name: Name of the port ACL –Description: Description of the port ACL (optional parameter) Get-SCPortACL retrieves all the port ACCl –Name: Optionally filter by name –ID: Optionally filter by ID Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Определение правил ACL портов для ACL портов

Каждый ACL портов состоит из коллекции правил ACL портов. Каждое правило содержит разные параметры.

-

Имя

-

Описание

-

Тип: входящий и исходящий трафик (направление, в котором будет применяться ACL)

-

Действие: разрешить или запретить (действие ACL, разрешающее трафик или блокирование трафика)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Протокол: TCP/Udp/Any (Примечание. Протоколы уровня IP не поддерживаются в ACL портов, определенных VMM. Они по-прежнему поддерживаются в собственном коде Hyper-V.)

-

Приоритет: 1–65535 (наименьшее число имеет наивысший приоритет). Этот приоритет определяется относительно слоя, в котором он применяется. (Дополнительные сведения о том, как правила ACL применяются на основе приоритета и объекта, к которому присоединен список управления доступом, см. далее.)

Добавленные командлеты PowerShell

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <Inbound | Исходящие> -Action <разрешить | Запретить> -Priority <uint16> -Protocol <Tcp | Udp | Любая> [-SourceAddressPrefix <: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y| Любая>] [-DestinationAddressPrefix <строка: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| Любой>] Get-SCPortACLruleизвлекает все правила ACL портов.

-

Имя: при необходимости фильтрация по имени

-

Идентификатор: при необходимости фильтрация по идентификатору

-

PortACL: при необходимости фильтрация по ACL портов

Примеры команд

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Присоединение и отключение списков ACL портов

Списки ACL можно подключить к следующим:

-

Глобальные параметры (применяются ко всем сетевым адаптерам виртуальной машины. Это могут сделать только полные администраторы.)

-

Сеть виртуальных машин (это могут сделать полные администраторы, администраторы клиентов и SSU).)

-

Подсеть виртуальной машины (это могут сделать полные администраторы, администраторы клиентов и SSU).)

-

Виртуальные сетевые адаптеры (это могут сделать полные администраторы, администраторы клиентов и SSU).)

Глобальные параметры

Эти правила ACL портов применяются ко всем виртуальным сетевым адаптерам виртуальных машин в инфраструктуре. Существующие командлеты PowerShell были обновлены с помощью новых параметров для подключения и отсоединения списков ACL портов. Set-SCVMMServer – VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: новый необязательный параметр, который настраивает указанный ACL порта для глобальных параметров.

-

RemovePortACL: новый необязательный параметр, который удаляет все настроенные ACL портов из глобальных параметров.

Get-SCVMMServer: возвращает настроенный ACL порта в возвращенном объекте. Примеры команд

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Сеть виртуальных машин

Эти правила будут применяться ко всем виртуальным сетевым адаптерам виртуальных машин, подключенным к этой сети виртуальных машин. Существующие командлеты PowerShell были обновлены с помощью новых параметров для подключения и отсоединения списков ACL портов. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [остальные параметры] -PortACL: новый необязательный параметр, который позволяет указать ACL порта для сети виртуальных машин во время создания. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [остальные параметры] -PortACL: новый необязательный параметр, позволяющий задать ACL порта для сети виртуальных машин. -RemovePortACL: новый необязательный параметр, который удаляет все настроенные ACL портов из сети виртуальной машины. Get-SCVMNetwork: возвращает настроенный ACL порта в возвращенном объекте. Примеры команд

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Подсеть виртуальной машины

Эти правила будут применяться ко всем виртуальным сетевым адаптерам виртуальных машин, подключенным к этой подсети виртуальной машины. Существующие командлеты PowerShell были обновлены с помощью нового параметра для подключения и отсоединения списков ACL портов.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [остальные параметры] -PortACL: новый необязательный параметр, позволяющий указать ACL порта для подсети виртуальной машины во время создания. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [остальные параметры] -PortACL: новый необязательный параметр, позволяющий задать ACL порта для подсети виртуальной машины. -RemovePortACL: новый необязательный параметр, который удаляет все настроенные ACL портов из подсети виртуальной машины. Get-SCVMSubnet: возвращает настроенный ACL порта в возвращенном объекте. Примеры команд

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Виртуальный сетевой адаптер виртуальной машины (vmNIC)

Существующие командлеты PowerShell были обновлены с помощью новых параметров для подключения и отсоединения списков ACL портов. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [остальные параметры] -PortACL: новый необязательный параметр, который позволяет указать ACL порта для адаптера виртуальной сети при создании нового виртуального сетевого адаптера. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [остальные параметры] -PortACL: новый необязательный параметр, позволяющий задать ACL порта для виртуального сетевого адаптера. -RemovePortACL: новый необязательный параметр, который удаляет все настроенные ACL портов из виртуального сетевого адаптера. Get-SCVirtualNetworkAdapter: возвращает настроенный ACL порта в возвращенном объекте. Примеры команд

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Применение правил ACL портов

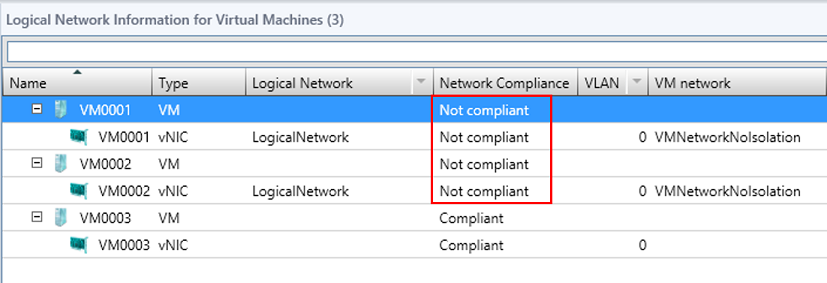

При обновлении виртуальных машин после подключения списков ACL портов вы заметите, что состояние виртуальных машин отображается как "Не соответствует" в представлении виртуальной машины рабочей области Fabric. (Чтобы переключиться в представление виртуальной машины, сначала необходимо перейти к узлу логических сетей или узлу логических коммутаторов рабочей области Fabric. Имейте в виду, что обновление виртуальной машины происходит автоматически в фоновом режиме (по расписанию). Таким образом, даже если вы не обновите виртуальные машины явным образом, в конечном итоге они будут переходить в несоответствующее состояние.

Просмотр правил ACL портов

Чтобы просмотреть списки ACL и правила ACL, можно использовать следующие командлеты PowerShell.

Добавленные командлеты PowerShell

Получение набора параметров ACLпортов 1. Чтобы получить все или по имени, Get-SCPortACL параметр [-Name <>] — набор 2. Получение по идентификатору: Get-SCPortACL -Id <> [-Name <>] Получение набора параметров правил ACL порта 1. Все или по имени: Get-SCPortACLrule [-Name <>] — набор 2. По идентификатору: Get-SCPortACLrule -Id <> параметра 3. По объекту ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Обновление правил ACL портов

При обновлении ACL, подключенного к сетевым адаптерам, изменения отражаются во всех экземплярах сетевых адаптеров, использующих этот список ACL. Для ACL, подключенного к подсети виртуальной машины или сети виртуальных машин, все экземпляры сетевых адаптеров, подключенные к этой подсети, обновляются с учетом изменений. Обратите внимание, что обновление правил ACL для отдельных сетевых адаптеров выполняется параллельно в схеме с одним действием. Адаптеры, которые невозможно обновить по какой-либо причине, помечаются как "несоответствующие требованиям безопасности", и задача завершается сообщением об ошибке, в котором говорится, что сетевые адаптеры не были успешно обновлены. "Несоответствующие требованиям безопасности" здесь относятся к несоответствию ожидаемых и фактических правил ACL. Адаптер будет иметь состояние соответствия "Не соответствует" вместе с соответствующими сообщениями об ошибках. Дополнительные сведения об исправлении несоответствующих виртуальных машин см. в предыдущем разделе.

Добавлен новый командлет PowerShell

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <> PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Разрешить | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: изменяет описание ACL порта.

-

Описание: обновляет описание.

Set-SCPortACLrule: изменяет параметры правила ACL порта.

-

Описание: обновляет описание.

-

Тип: обновляет направление применения ACL.

-

Действие: обновляет действие ACL.

-

Протокол: обновляет протокол, к которому будет применяться ACL.

-

Приоритет: обновляет приоритет.

-

SourceAddressPrefix: обновляет префикс исходного адреса.

-

SourcePortRange: обновляет диапазон исходных портов.

-

DestinationAddressPrefix: обновляет префикс адреса назначения.

-

DestinationPortRange: обновляет диапазон портов назначения.

Удаление списков ACL портов и правил ACL портов

Список ACL можно удалить только в том случае, если к ней не подключены зависимости. К зависимостям относятся сеть виртуальной машины, подсеть виртуальной машины, виртуальный сетевой адаптер или глобальные параметры, подключенные к ACL. При попытке удалить ACL портов с помощью командлета PowerShell командлет определит, подключен ли ACL порта к какой-либо из зависимостей, и выдаст соответствующие сообщения об ошибках.

Удаление списков ACL портов

Добавлены новые командлеты PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Удаление правил ACL портов

Добавлены новые командлеты PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Имейте в виду, что при удалении подсети виртуальной машины или сетевого адаптера виртуальной машины автоматически удаляется связь с этим ACL. ACL также можно отменить связь с подсетью виртуальной машины, сетью или сетевым адаптером виртуальной машины, изменив соответствующий сетевой объект VMM. Для этого используйте командлет Set-cmdlet вместе с параметром -RemovePortACL, как описано в предыдущих разделах. В этом случае ACL портов будет отсоединяться от соответствующего сетевого объекта, но не будет удален из инфраструктуры VMM. Поэтому его можно использовать повторно позже.

Внештатные изменения правил ACL

Если мы внося изменения в правила ACL из порта виртуального коммутатора Hyper-V (с помощью собственных командлетов Hyper-V, таких как Add-VNetworkAdapterExtendedAcl), при обновлении виртуальной машины сетевой адаптер будет отображаться как "Несоответствующие требованиям безопасности". Затем сетевой адаптер можно исправить из VMM, как описано в разделе "Применение списков ACL портов". Однако исправление перезапишет все правила ACL портов, определенные за пределами VMM, на правила, ожидаемые VMM.

Приоритет правила ACL порта и приоритет приложения (дополнительно)

Основные понятия

Каждое правило ACL портов в ACL порта имеет свойство с именем Priority. Правила применяются по порядку в зависимости от их приоритета. Приоритет правил определяется следующими основными принципами:

-

Чем меньше номер приоритета, тем выше приоритет. То есть, если несколько правил ACL портов противоречит друг другу, то правило с более низким приоритетом имеет приоритет.

-

Действие правила не влияет на приоритет. То есть в отличие от списков ACL NTFS (например, здесь у нас нет такой концепции, как "Запрет всегда имеет приоритет над разрешением").

-

С одинаковым приоритетом (одно и то же числовое значение) нельзя иметь два правила с одинаковым направлением. Такое поведение предотвращает гипотетическую ситуацию, в которой можно определить правила "Запретить" и "Разрешить" с одинаковым приоритетом, так как это приведет к неоднозначности или конфликту.

-

Конфликт определяется как два или более правил с одинаковым приоритетом и одинаковым направлением. Конфликт может возникнуть при наличии двух правил ACL портов с одинаковым приоритетом и направлением в двух списках ACL, которые применяются на разных уровнях, и если эти уровни частично перекрываются. То есть может быть объект (например, vmNIC), который попадает в область обоих уровней. Распространенным примером перекрытия является сеть виртуальной машины и подсеть виртуальной машины в той же сети.

Применение нескольких списков ACL портов к одной сущности

Так как списки ACL портов могут применяться к разным сетевым объектам VMM (или на разных уровнях, как описано выше), один виртуальный сетевой адаптер виртуальной машины (vmNIC) может действовать в области действия нескольких списков ACL портов. В этом сценарии применяются правила ACL портов из всех списков ACL портов. Однако приоритет этих правил может отличаться в зависимости от нескольких новых параметров точной настройки VMM, упомянутых далее в этой статье.

Параметры реестра

Эти параметры определяются как значения Dword в реестре Windows в следующем разделе на сервере управления VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Параметры Имейте в виду, что все эти параметры будут влиять на поведение списков ACL портов во всей инфраструктуре VMM.

Приоритет действующего правила ACL порта

В этом обсуждении мы опишем фактическую очередность правил ACL портов, когда несколько списков ACL портов применяются к одной сущности в качестве приоритета действующего правила. Имейте в виду, что в VMM нет отдельного параметра или объекта для определения или просмотра приоритета действующего правила. Он вычисляется в среде выполнения. Существует два глобальных режима, в которых можно вычислить приоритет действующего правила. Режимы переключаются параметром реестра:

PortACLAbsolutePriority Допустимые значения для этого параметра : 0 (ноль) или 1, где 0 указывает поведение по умолчанию.

Относительный приоритет (поведение по умолчанию)

Чтобы включить этот режим, задайте для свойства PortACLAbsolutePriority в реестре значение 0 (ноль). Этот режим также применяется, если параметр не определен в реестре (то есть, если свойство не создано). В этом режиме в дополнение к основным понятиям, описанным ранее, применяются следующие принципы:

-

Приоритет в том же списке ACL портов сохраняется. Таким образом, значения приоритета, определенные в каждом правиле, обрабатываются как относительные в ACL.

-

При применении нескольких списков ACL портов их правила применяются в контейнерах. Правила из того же списка ACL (присоединенные к заданному объекту) применяются вместе в одном контейнере. Приоритет определенных контейнеров зависит от объекта, к которому присоединен ACL порта.

-

Здесь все правила, определенные в списке ACL глобальных параметров (независимо от их приоритета, как определено в ACL портов), всегда имеют приоритет над правилами, определенными в списке ACL, который применяется к vmNIC, и т. д. Иными словами, разделение слоев применяется принудительно.

В конечном счете приоритет действующего правила может отличаться от числового значения, определенного в свойствах правила ACL порта. Дополнительные сведения о том, как это поведение применяется и как можно изменить его логику, см. ниже.

-

Порядок, в котором приоритет имеет три уровня для конкретного объекта (т. е. vmNIC, подсеть виртуальной машины и сеть виртуальных машин), можно изменить.

-

Порядок глобальных параметров изменить нельзя. Он всегда имеет наивысший приоритет (или порядок = 0).

-

Для остальных трех уровней можно задать для следующих параметров числовое значение в диапазоне от 0 до 3, где 0 является наивысшим приоритетом (равным глобальным параметрам), а 3 — наименьшим приоритетом:

-

PortACLVMNetworkAdapterPriority (значение по умолчанию — 1)

-

PortACLVMSubnetPriority (значение по умолчанию — 2)

-

PortACLVMNetworkPriority (значение по умолчанию — 3)

-

-

Если присвоить одно и то же значение (от 0 до 3) этим параметрам реестра или присвоить значение за пределами диапазона от 0 до 3, VMM выполнит восстановление размещения по умолчанию.

-

-

При принудительном упорядочении приоритет действующего правила меняется таким образом, что правила ACL, определенные на более высоком уровне, получают более высокий приоритет (т. е. меньшее числовое значение). При вычислении эффективного списка управления доступом каждое относительное значение приоритета правила "обрезается" значением уровня или "шагом".

-

Значение уровня — это "шаг", который разделяет разные уровни. По умолчанию размер шага — 10 000 и настраивается с помощью следующего параметра реестра:

PortACLLayerSeparation

-

Это означает, что в этом режиме любой приоритет отдельного правила в ACL (то есть правило, которое рассматривается как относительное) не может превышать значение следующего параметра:

PortACLLayerSeparation(по умолчанию 10000)

Пример конфигурации

Предположим, что все параметры имеют значения по умолчанию. (Они описаны ранее.)

-

У нас есть список ACL, подключенный к vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Эффективный приоритет для всех правил, определенных в этом списке ACL, изменяется на 10000 (значение PortACLLayerSeparation).

-

В этом списке ACL определяется правило с приоритетом 100.

-

Действующие приоритеты для этого правила будут 10000 + 100 = 10100.

-

Правило будет иметь приоритет над другими правилами в том же списке ACL, для которых приоритет больше 100.

-

Правило всегда имеет приоритет над любыми правилами, определенными в списке управления доступом, подключенными на уровне сети виртуальной машины и подсети виртуальной машины. (Это верно, так как они считаются "более низкими").

-

Правило никогда не будет иметь приоритет над правилами, определенными в списке ACL глобальных параметров.

Преимущества этого режима

-

В сценариях с несколькими клиентами улучшена безопасность, так как правила ACL портов, определенные администратором Fabric (на уровне глобального Параметры), всегда имеют приоритет над правилами, определенными самими клиентами.

-

Любые конфликты правил ACL портов (то есть неоднозначности) автоматически предотвращаются из-за разделения слоев. Очень легко предсказать, какие правила будут эффективными и почему.

Предупреждения в этом режиме

-

Меньшая гибкость. Если вы определяете правило (например, "Запретить весь трафик через порт 80") в глобальных параметрах, вы никогда не сможете создать более детальное исключение из этого правила на нижнем уровне (например, "Разрешить порт 80 только на этой виртуальной машине, на котором работает допустимый веб-сервер").

Относительный приоритет

Чтобы включить этот режим, задайте для свойства PortACLAbsolutePriority в реестре значение 1. В этом режиме в дополнение к основным понятиям, описанным выше, применяются следующие принципы:

-

Если объект попадает в область действия нескольких списков ACL (например, сеть виртуальной машины и подсеть виртуальной машины), все правила, определенные во всех присоединенных списках ACL, применяются в едином порядке (или в виде одного контейнера). Разделение на уровне не выполняется, а "сбой" не выполняется.

-

Все приоритеты правил рассматриваются как абсолютные, точно так же, как они определены в каждом приоритете правила. Другими словами, фактический приоритет для каждого правила совпадает с тем, что определено в самом правиле, и не меняется подсистемой VMM до его применения.

-

Все остальные параметры реестра, описанные в предыдущем разделе, не влияют.

-

В этом режиме любой приоритет отдельного правила в списке управления доступом (то есть приоритет правила, который рассматривается как абсолютный) не может превышать 65535.

Пример конфигурации

-

В списке ACL глобальных параметров определяется правило, приоритет которого — 100.

-

В списке ACL, подключенном к vmNIC, определяется правило, приоритет которого имеет значение 50.

-

Правило, определенное на уровне vmNIC, имеет приоритет, так как оно имеет более высокий приоритет (то есть меньшее числовое значение).

Преимущества этого режима

-

Больше гибкости. Вы можете создавать исключения "один раз" из глобальных правил параметров на более низких уровнях (например, подсети виртуальной машины или vmNIC).

Предупреждения в этом режиме

-

Планирование может стать более сложным, так как разделение на уровне отсутствует. Кроме того, на любом уровне может быть правило, которое переопределяет другие правила, определенные для других объектов.

-

В мультитенантных средах безопасность может быть затронута, так как клиент может создать правило на уровне подсети виртуальной машины, которое переопределяет политику, определенную администратором Fabric на уровне глобальных параметров.

-

Конфликты правил (т. е. неоднозначности) не устраняются автоматически и могут возникать. VMM может предотвращать конфликты только на одном уровне ACL. Он не может предотвратить конфликты между списками ACL, подключенными к разным объектам. В случае конфликта, так как VMM не может исправить конфликт автоматически, он перестанет применять правила и вызовет ошибку.