Исходная дата публикации: 13 августа 2024 г.

Идентификатор базы знаний: 5042562

Поддержка Windows 10 прекратится в октябре 2025 г.

После 14 октября 2025 г. корпорация Майкрософт больше не будет предоставлять бесплатные обновления программного обеспечения из Центра обновления Windows, техническую помощь и исправления безопасности для Windows 10. Ваш компьютер по-прежнему будет работать, но мы рекомендуем перейти на Windows 11.

Важное примечание о политике SkuSiPolicy.p7b

Инструкции по применению обновленной политики см. в разделе Развертывание политики отзыва с подписью Майкрософт (SkuSiPolicy.p7b).

В этой статье

Сводка

Корпорация Майкрософт узнала об уязвимости в Windows, которая позволяет злоумышленнику с правами администратора заменять обновленные системные файлы Windows с более старыми версиями, открывая злоумышленнику возможность повторно ввести уязвимости в систему безопасности на основе виртуализации (VBS). Откат этих двоичных файлов может позволить злоумышленнику обойти функции безопасности VBS и эксфильтровать данные, защищенные С помощью VBS. Эта проблема описана в cve-2024-21302 | Уязвимость защищенного режима ядра Windows, связанная с повышением привилегий.

Чтобы устранить эту проблему, мы отменим уязвимые системные файлы VBS, которые не были обновлены. Из-за большого количества файлов, связанных с VBS, которые должны быть заблокированы, мы используем альтернативный подход для блокировки версий файлов, которые не обновляются.

Область воздействия

Эта проблема затрагивает все устройства Windows, поддерживающие VBS. Сюда входят локальные физические устройства и виртуальные машины. VBS поддерживается в Windows 10 и более поздних версиях Windows, а также Windows Server 2016 и более поздних Windows Server версиях.

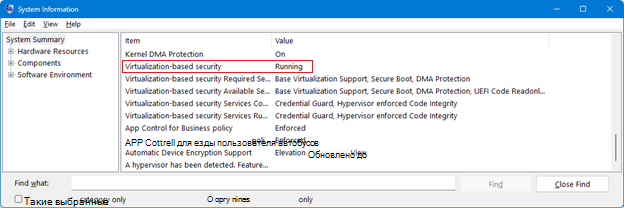

Состояние VBS можно проверить с помощью средства Microsoft System Information (Msinfo32.exe). Это средство собирает сведения о вашем устройстве. После запуска Msinfo32.exe прокрутите вниз до строки безопасности на основе виртуализации . Если эта строка имеет значение Выполняется, VBS включена и запущена.

Состояние VBS также можно проверить с помощью Windows PowerShell с помощью класса WMI Win32_DeviceGuard. Чтобы запросить состояние VBS из PowerShell, откройте сеанс Windows PowerShell с повышенными привилегиями и выполните следующую команду:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

После выполнения приведенной выше команды PowerShell состояние VBS должно иметь одно из следующих значений.

|

Имя поля |

Состояние |

|

VirtualizationBasedSecurityStatus |

|

Доступные способы устранения рисков

Для всех поддерживаемых версий Windows 10, версии 1507 и более поздних версий Windows, а также Windows Server 2016 и более поздних версий Windows Server, администраторы могут развернуть политику отзыва с подписью Майкрософт (SkuSiPolicy.p7b). Это блокирует загрузку операционной системой уязвимых версий системных файлов VBS, которые не обновляются.

Когда SkuSiPolicy.p7b применяется к устройству Windows, политика также будет заблокирована для устройства путем добавления переменной в встроенное ПО UEFI. Во время запуска политика загружается, а Windows блокирует загрузку двоичных файлов, которые нарушают политику. Если применена блокировка UEFI и политика удалена или заменена более старой версией, диспетчер загрузки Windows не запустится, а устройство не запустится. Этот сбой загрузки не будет отображать ошибку, и система перейдет к следующему доступному параметру загрузки, что может привести к циклу загрузки.

Добавлена дополнительная политика CI, подписанная корпорацией Майкрософт, которая включена по умолчанию и не требует дополнительных действий по развертыванию, не привязанная к UEFI. Эта подписанная политика CI будет загружена во время загрузки, и применение этой политики предотвратит откат системных файлов VBS во время этого сеанса загрузки. В отличие от SkuSiPolicy.p7b, устройство может продолжить загрузку, если обновление не установлено. Эта политика включена во все поддерживаемые версии Windows 10 версии 1507 и более поздних. SkuSkiPolicy.p7b по-прежнему может применяться администраторами, чтобы обеспечить дополнительную защиту отката между сеансами загрузки.

Журналы загрузки, измеряемые Windows, используемые для проверки работоспособности загрузки компьютера, содержат сведения о версии политики, загружаемой во время загрузки. Эти журналы безопасно поддерживаются доверенным платформым модулем во время загрузки, и службы аттестации Майкрософт анализируют эти журналы, чтобы убедиться, что загружаются правильные версии политики. Службы аттестации применяют правила, обеспечивающие загрузку определенной версии политики или более поздней; В противном случае система не будет аттестирована как работоспособная.

Чтобы устранение рисков политики работало, политика должна быть обновлена с помощью обновления обслуживания Windows, так как компоненты Windows и политика должны находиться в одном выпуске. Если политика по устранению рисков копируется на устройство, устройство может не запуститься, если применена неправильная версия устранения рисков или устранение рисков может работать не так, как ожидалось. Кроме того, к устройству следует применять меры по устранению рисков, описанные в KB5025885 .

В Windows 11 версии 24H2 Windows Server 2022 и Windows Server 23H2 динамический корень доверия для измерения (DRTM) добавляет дополнительное устранение уязвимости отката. Эта мера защиты включена по умолчанию. В этих системах защищенные VBS ключи шифрования привязываются к политике CI сеанса загрузки VBS, включенной по умолчанию, и будут незамеченными только в том случае, если применяется соответствующая версия политики CI. Чтобы включить откат, инициированный пользователем, добавлен льготный период, позволяющий включить безопасный откат 1 версии пакета обновления Windows без потери возможности отмены master ключа VSM. Однако откат, инициированный пользователем, возможен только в том случае, если не применяется SkuSiPolicy.p7b. Политика CI VBS обеспечивает откат всех загрузочных двоичных файлов до отозванных версий. Это означает, что если злоумышленник с правами администратора откатит уязвимые двоичные файлы загрузки, система не запустится. Если политика CI и двоичные файлы откатываются до более ранней версии, данные, защищенные VSM, не будут расзавернуты.

Общие сведения о рисках, связанных с устранением рисков

Перед применением политики отзыва, подписанной корпорацией Майкрософт, необходимо знать о потенциальных рисках. Ознакомьтесь с этими рисками и внесите необходимые обновления на носитель восстановления перед применением мер по устранению рисков.

Примечание Эти риски применимы только к политике SkuSiPolicy.p7b и не применимы к включенным по умолчанию защитам.

-

Блокировка и удаление обновлений UEFI. После применения блокировки UEFI с помощью политики отзыва, подписанной Корпорацией Майкрософт, на устройстве устройство не может быть восстановлено (путем удаления обновлений Windows, с помощью точки восстановления или другими способами), если вы продолжаете применять безопасную загрузку. Даже переформатирование диска не снимет блокировку UEFI для устранения рисков, если она уже применена. Это означает, что при попытке отменить изменения ОС Windows в более раннее состояние, в котором не применено исправление, устройство не запустится, сообщение об ошибке не отобразится, и UEFI перейдет к следующему доступному параметру загрузки. Это может привести к циклу загрузки. Чтобы удалить блокировку UEFI, необходимо отключить безопасную загрузку. Обратите внимание на все возможные последствия и тщательно протестируйте, прежде чем применять к устройству описанные в этой статье действия отзыва.

-

Внешний загрузочный носитель. После применения к устройству мер по устранению рисков блокировки UEFI внешний загрузочный носитель должен быть обновлен с помощью последнего обновления Windows, установленного на устройстве. Если внешний загрузочный носитель не обновлен до той же версии обновления Windows, устройство может не загружаться с этого носителя. См. инструкции в разделе Обновление внешнего загрузочного носителя , прежде чем применять меры по устранению рисков.

-

Среда восстановления Windows. Среда восстановления Windows (WinRE) на устройстве должна быть обновлена до последнего динамического обновления безопасной ОС Windows, выпущенного 8 июля 2025 г., прежде чем SkuSipolicy.p7b будет применен к устройству. Пропуск этого шага может помешать WinRE запустить функцию сброса компьютера. Дополнительные сведения см. в статье Добавление пакета обновления в windows RE.

-

Предварительная загрузка среды выполнения (PXE). Если устранение рисков развернуто на устройстве и вы пытаетесь использовать PXE-загрузку, устройство не запустится, если к загрузочному образу PXE-сервера не будет применено последнее обновление Windows. Не рекомендуется развертывать средства устранения рисков в сетевых источниках загрузки, если сервер PXE-загрузки не был обновлен до последнего обновления Windows, выпущенного в январе 2025 года или позже, включая диспетчер загрузки PXE.

Рекомендации по развертыванию мер по устранению рисков

Чтобы устранить проблемы, описанные в этой статье, можно развернуть политику отзыва, подписанную корпорацией Майкрософт (SkuSiPolicy.p7b). Эта мера защиты поддерживается только в Windows 10 версии 1507 и более поздних версий Windows и Windows Server 2016.

Примечание Если вы используете BitLocker, убедитесь, что резервная копия ключа восстановления BitLocker создана. Вы можете выполнить следующую команду из командной строки администратора и запишите 48-значный числовой пароль:

manage-bde -protectors -get %systemdrive%

Развертывание политики отзыва с подписью Майкрософт (SkuSiPolicy.p7b)

Политика отзыва, подписанная корпорацией Майкрософт, включена в состав последнего обновления Windows. Эта политика должна применяться только к устройствам, установив последнее доступное обновление Windows, а затем выполните следующие действия:

Примечание Если обновления отсутствуют, устройство может не запускаться с примененной меры по устранению или не работать должным образом. Перед развертыванием политики обязательно обновите загрузочный носитель Windows до последнего доступного обновления Windows. Дополнительные сведения об обновлении загрузочного носителя см. в разделе Обновление внешнего загрузочного носителя .

-

Убедитесь, что установлено последнее обновление Windows, выпущенное в январе 2025 г. или позже.

-

Для Windows 11 версий 22H2 и 23H2 установите обновление 22 июля 2025 г. (KB5062663) или более поздней версии, прежде чем выполнить эти действия.

-

Для Windows 10 версии 21H2 установите обновление Windows, выпущенное в августе 2025 г., или более поздней версии, прежде чем выполнить эти действия.

-

-

Выполните следующие команды в командной строке с повышенными Windows PowerShell:

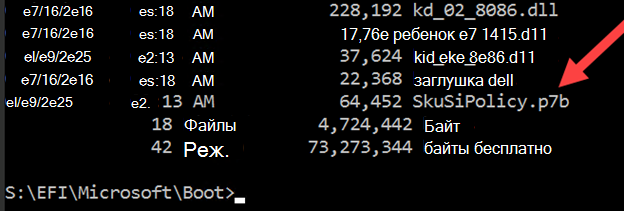

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Перезапустите устройство.

-

Убедитесь, что политика загружена в Просмотр событий, используя сведения в разделе Журналы событий Windows.

Примечания

-

Не следует удалять файл отзыва SkuSiPolicy.p7b (политика) после его развертывания. Если файл удален, устройство больше не сможет запуститься.

-

Если устройство не запускается, см. раздел Процедура восстановления.

Обновление внешнего загрузочного носителя

Чтобы использовать внешний загрузочный носитель с устройством, на которое применена политика отзыва с подписью Майкрософт, внешний загрузочный носитель должен быть обновлен до последнего обновления Windows, включая диспетчер загрузки. Если носитель не содержит последнее обновление Windows, носитель не запустится.

Важно! Перед продолжением рекомендуется создать диск восстановления. Этот носитель можно использовать для переустановки устройства в случае возникновения серьезной проблемы.

Чтобы обновить внешний загрузочный носитель, выполните следующие действия.

-

Перейдите на устройство, на котором установлены последние обновления Windows.

-

Подключите внешний загрузочный носитель в виде буквы диска. Например, подключите диск с большим пальцем как D:.

-

Нажмите кнопку Пуск, введите Create a Recovery Drive (Создать диск восстановления) в поле Поиска , а затем щелкните Создать панель управления диском восстановления. Следуйте инструкциям, чтобы создать диск восстановления с помощью подключенного диска с большим пальцем.

-

Безопасное удаление подключенного диска с большим пальцем.

Если вы управляете устанавливаемым носителем в своей среде с помощью руководства по обновлению установочного носителя Windows с помощью динамического обновления , выполните следующие действия.

-

Перейдите на устройство, на котором установлены последние обновления Windows.

-

Выполните действия, описанные в разделе Обновление установочного носителя Windows с помощью динамического обновления, чтобы создать носитель с установленными последними обновлениями Windows.

Журналы событий Windows

Windows регистрирует события при загрузке политик целостности кода, включая SkuSiPolicy.p7b, и при блокировке загрузки файла из-за принудительного применения политики. Эти события можно использовать для проверки того, применена ли мера по устранению рисков.

Журналы целостности кода доступны в Просмотр событий Windows в разделе Журналы приложений и служб > Microsoft > Windows > CodeИнтеграция > операционных > приложений и служб > журналы служб > Microsoft > Windows > AppLocker > MSI и script.

Дополнительные сведения о событиях целостности кода см. в руководстве по управлению приложениями в Защитнике Windows.

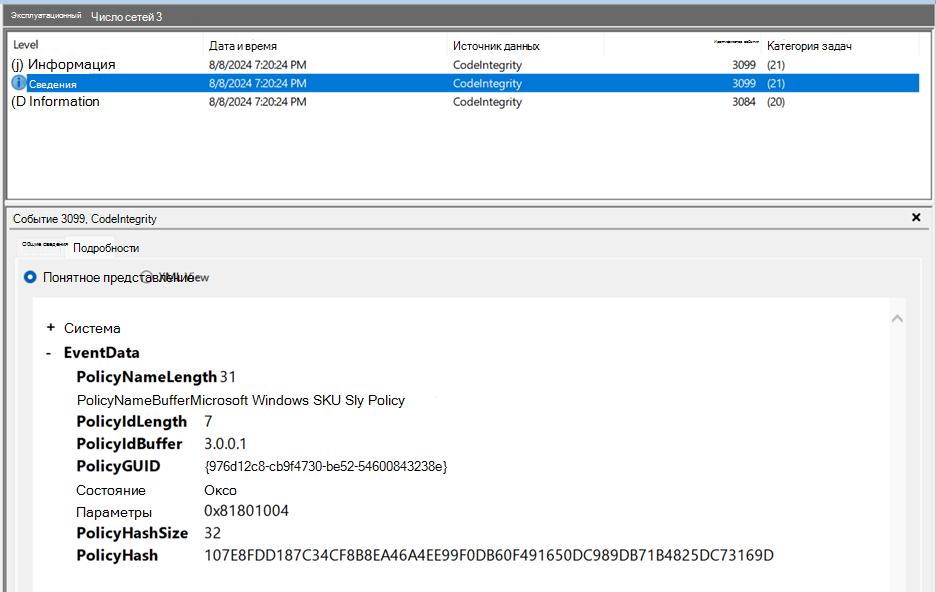

События активации политики

События активации политики доступны в Просмотр событий Windows в разделе Журналы приложений и служб > Microsoft > Windows > CodeИнтеграция > Operational.

-

PolicyNameBuffer — политика si номера SKU Microsoft Windows

-

PolicyGUID — {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash — 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Если вы применили политику аудита или меры по устранению рисков на устройстве, а событие CodeIntegrity 3099 для примененной политики отсутствует, политика не применяется. Ознакомьтесь с инструкциями по развертыванию , чтобы убедиться, что политика установлена правильно.

Примечание Событие целостности кода 3099 не поддерживается в версиях Windows 10 Корпоративная 2016, Windows Server 2016 и Windows 10 Корпоративная 2015 с долгосрочным обслуживанием. Чтобы убедиться, что политика применена (политика аудита или отзыва), необходимо подключить системный раздел EFI с помощью команды mountvol.exe и проверить, применена ли эта политика к секции EFI. Не забудьте отключить системный раздел EFI после проверки.

SkuSiPolicy.p7b — политика отзыва

События аудита и блокировки

События аудита целостности кода и блокировки доступны в Просмотр событий Windows в разделе Журналы приложений и служб > Microsoft > Windows > CodeИнтеграция > журналы операционных > приложений и служб> Microsoft > Windows > AppLocker > MSI и скрипта.

Прежнее расположение ведения журнала включает события об управлении исполняемыми файлами, библиотеками DLL и драйверами. Последнее расположение ведения журнала включает события об управлении установщиками MSI, скриптами и COM-объектами.

Событие CodeIntegrity 3077 в журнале CodeIntegrity — Operational указывает, что загрузка исполняемого файла, .dll или драйвера заблокирована. Это событие включает сведения о заблокированных файлах и принудительной политике. Для файлов, заблокированных в случае устранения рисков, сведения о политике в событии CodeIntegrity 3077 будут соответствовать сведениям о политике SkuSiPolicy.p7b из codeIntegrity Event 3099. Событие CodeIntegrity 3077 не будет присутствовать, если на вашем устройстве нет исполняемых файлов, .dll или драйверов, нарушающих политику целостности кода.

Сведения о других событиях аудита целостности кода и блокировки см. в разделе Общие сведения о событиях управления приложениями.

Процедура удаления и восстановления политики

Если что-то пошло не так после применения меры по устранению рисков, можно выполнить следующие действия, чтобы удалить эту меру.

-

Приостановите BitLocker, если он включен. Выполните следующую команду в окне командной строки с повышенными привилегиями:

Manager-bde -protectors -disable c: -rebootcount 3

-

Отключите безопасную загрузку в меню UEFI BIOS.Процедура отключения безопасной загрузки различается в разных производителях устройств и моделях. Сведения о том, где отключить безопасную загрузку, см. в документации от производителя устройства. Дополнительные сведения см. в разделе Отключение безопасной загрузки.

-

Удалите политику SkuSiPolicy.p7b.

-

Обычно запустите Windows, а затем войдите в систему.Политику SkuSiPolicy.p7b необходимо удалить из следующего расположения:

-

<системный раздел EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Выполните следующие команды из сеанса с повышенными привилегиями Windows PowerShell, чтобы очистить политику из этих расположений:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Включите безопасную загрузку из BIOS.Обратитесь к документации от производителя устройства, чтобы найти, где включить безопасную загрузку.Если вы отключили безопасную загрузку на шаге 1 и диск защищен с помощью BitLocker, приостановите защиту BitLocker , а затем включите безопасную загрузку в меню UEFI BIOS .

-

Включите BitLocker. Выполните следующую команду в окне командной строки с повышенными привилегиями:

Manager-bde -protectors -enable c:

-

Перезапустите устройство.

|

Дата изменения |

Описание |

|

17 декабря 2025 г. |

|

|

22 июля 2025 г. |

|

|

10 июля 2025 г. |

|

|

8 апреля 2025 г. |

|

|

24 февраля 2025 г. |

|

|

11 февраля 2025 г. |

|

|

14 января 2025 г. |

|

|

12 ноября 2024 г. |

|