Обзор

Уязвимость существует в некоторых наборах микросхем доверенного платформенного модуля (TPM). Ею ослаблении сила ключа.

В этой статье помогает идентифицировать и устранить проблемы в BitLocker защищенные устройств, которые подвержены уязвимости, описанной в Рекомендации ADV170012 безопасности Microsoft.

Дополнительные сведения

Обзор

В этом документе описывается, как для устранения воздействия уязвимости в основе доверенного платформенного МОДУЛЯ BitLocker предохранители.

Влияние на другие методы защиты BitLocker должен рассматриваться на основании как соответствующие секретные данные защищены. Например если внешний ключ для разблокировки BitLocker защищен в доверенный платформенный модуль, обратитесь к рекомендаций для анализа последствий. Эти эффекты уязвимость в этом не в рамки данного документа.

Определение влияния

BitLocker использует доверенный платформенный модуль печати и распечатывания операций с корневой ключ хранилища для защиты секретов BitLocker на томе операционной системы. Уязвимость влияет на печать и распечатывания операции TPM 1.2, но не влияет на операции с 2.0 доверенного платформенного МОДУЛЯ.

Когда предохранитель на основе доверенного платформенного МОДУЛЯ используется для защиты тома операционной системы, безопасность защита BitLocker изменяется, только если версия микропрограммы TPM 1.2.

Определение уязвимых доверенными платформенными модулями и доверенный платформенный модуль версии, просмотра «2. Определение устройств в организации, затрагиваемые» в разделе «Рекомендуемые действия» в Рекомендации ADV170012 безопасности корпорации Майкрософт.

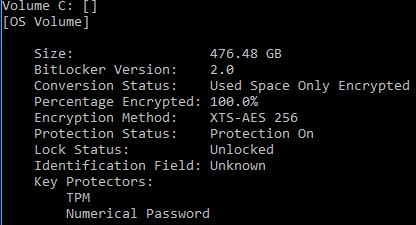

Чтобы проверить состояние BitLocker, запустите «готов-статус < буква тома ОС: >"из командной строки с правами администратора компьютера.

На рисунке 1 Пример выходных данных, защищена предохранители TPM и защита пароля восстановления тома операционной системы. (Шифрование устройства не подвержены данной уязвимости TPM.)

Устранение уязвимости BitLocker после обновления встроенного по

Выполните следующие действия, чтобы устранить уязвимость.

-

Приостановить защиту BitLocker: запуск «готов-предохранители < буква тома операционной системы: > – отключить» с правами администратора компьютера.

-

Очистить доверенный платформенный модуль. Сведения содержатся в разделе «6. Очистка доверенного платформенного МОДУЛЯ» в разделе Рекомендуемые действия» ADV170012 рекомендации корпорации Майкрософт по безопасности.

-

Защита BitLocker автоматически возобновляется после перезагрузки Windows 8 и более поздних версиях Windows. Windows 7, запустите «готов-предохранители < буква тома ОС: > – включить» с правами администратора компьютера, чтобы возобновить защиту BitLocker.

Следующая страница содержит полный справочник для управление-bde.exe:

https://technet.microsoft.com/library/ff829849(v=ws.11).aspx