Сводка

Атаки методом подбора — один из трех основных способов атаки на компьютеры Windows на сегодняшний день. Однако устройства Windows в настоящее время не позволяют блокировать встроенные локальные учетные записи администратора. Это создает сценарии, в которых без надлежащей сегментации сети или наличия службы обнаружения вторжений встроенная локальная учетная запись администратора может быть подвержена неограниченной атаке методом подбора, чтобы попытаться определить пароль. Это можно сделать с помощью протокола удаленного рабочего стола (RDP) по сети. Если пароли не являются длинными или сложными, время, необходимое для выполнения такой атаки, становится тривиальным с использованием современных ЦП и GPU.

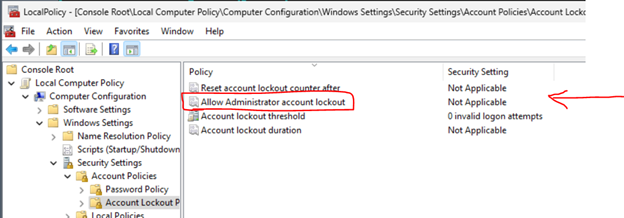

Чтобы предотвратить дальнейшие атаки методом подбора, мы реализуем блокировки учетных записей администратора. Начиная с 11 октября 2022 г. или более поздних накопительных обновлений Windows, будет доступна локальная политика для включения встроенных локальных блокировок учетных записей администратора. Эту политику можно найти в разделе "Политика локального компьютера \Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетной записи\Политики блокировки учетных записей".

Для существующих компьютеров установка для этого значения значения " Включено" с помощью локального объекта групповой политики или объекта групповой политики домена позволит заблокировать встроенную учетную запись локального администратора. В таких средах также следует рассмотреть возможность настройки трех других политик в разделе "Политики блокировки учетных записей". Мы рекомендуем установить для них значение 10/10/10. Это означает, что учетная запись будет заблокирована после 10 неудачных попыток в течение 10 минут, а блокировка будет длиться 10 минут. После этого учетная запись будет разблокирована автоматически.

Примечание Новое поведение блокировки влияет только на вход в сеть, например на попытки RDP. Вход в консоль по-прежнему будет разрешен в течение периода блокировки.

Для новых компьютеров Windows 11 версии 22H2 или всех новых компьютеров, которые включают накопительные обновления Windows от 11 октября 2022 г. до начальной установки, эти параметры будут заданы по умолчанию при настройке системы. Это происходит при первом создании экземпляра базы данных SAM на новом компьютере. Таким образом, если был настроен новый компьютер, а затем установлены обновления за октябрь, он не будет защищен по умолчанию. Для этого требуются параметры политики, как описано выше. Если вы не хотите, чтобы эти политики применялись к новому компьютеру, можно задать эту локальную политику или создать групповую политику для применения параметра Disabled (Разрешить блокировку учетной записи администратора).

Кроме того, теперь мы применяем сложность пароля на новом компьютере, если используется встроенная локальная учетная запись администратора. Пароль должен содержать по крайней мере два из трех основных типов символов (строчные, прописные и числовые). Это поможет защитить эти учетные записи от компрометации из-за атаки методом подбора. Однако если вы хотите использовать менее сложный пароль, вы по-прежнему можете задать соответствующие политики паролей в разделе "Политика локального компьютера\Конфигурация компьютера \Параметры Windows\Параметры безопасности\Политики учетных записей\Политика паролей".

Дополнительные сведения

Добавленные изменения поддерживают флаг DOMAIN_LOCKOUT_ADMINS и DOMAIN_PASSWORD_COMPLEX для встроенной локальной учетной записи администратора. Дополнительные сведения см . DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Значение |

Смысл |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Позволяет заблокировать встроенную учетную запись локального администратора от сетевых входов. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Пароль должен содержать по крайней мере два следующих типа символов:

|