Введение

Объекты, хранящиеся в Active Directory, могут стать устаревшими, поврежденными или потерянными, вызванными конфликтами репликации.

В этой статье рассматриваются объекты доверия, которые можно определить по биту INTERDOMAIN_TRUST_ACCOUNT в атрибуте userAccountControl . Подробные сведения об этом бите см. в разделе UserAccountControl Bits.

Признаки

Отношения доверия представлены в Active Directory следующими:

-

Учетная запись пользователя, прикрепленная символом $.

-

Доверенный объект домена (TDO), хранящийся в контейнере System раздела каталога домена.

При создании повторяющихся доверительных отношений создаются два объекта с повторяющимися именами учетных записей диспетчера учетных записей безопасности (SAM). Во втором объекте SAM разрешает конфликт путем переименования объекта в $DUPLICATE-<account RID>. Повторяющийся объект не может быть удален и становится потерянным.

Примечание Объект Active Directory считается потерянным, когда он представляет динамический дочерний объект, хранящийся в Active Directory, родительский контейнер которого отсутствует. Этот термин также иногда используется для обозначения устаревшего или поврежденного объекта в Active Directory, который невозможно удалить с помощью обычного рабочего процесса.

Существует два основных сценария устаревшего доверия:

-

Сценарий 1. Доверие пользователя в конфликтном состоянии

Пользователя доверия может потребоваться удалить в сценариях, когда есть два леса и доверие было ранее создано между доменами в этих лесах. При первом создании доверия возникла проблема, которая препятствовала репликации. Возможно, администратор перешел или захватил роль FSMO основного контроллера домена (PDC) и снова создал доверие на другом контроллере домена (DC).

Позже, когда репликация Active Directory будет восстановлена, два доверенных пользователя будут реплицироваться в один контроллер домена, что вызовет конфликт именования. Объекту пользователя доверия будет назначено DN с конфликтом (CNF); Например:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

SamAccountName также будет отображаться изуродованным:

$DUPLICATE-3159f

Объект без конфликта имен будет казаться нормальным и работать правильно. Можно удалить и воссоздать доверие.

-

Сценарий 2. Доверие пользователю потеряно

Как и в сценарии 1, может потребоваться изменить или удалить пользователя с доверием, если партнер по доверию больше не существует, но пользователь доверия по-прежнему находится в базе данных Active Directory. Как правило, пароль для этих учетных записей будет старым, что приводит к тому, что эта учетная запись помечается средствами проверки безопасности.

Сообщения об ошибках при попытке администратора изменить атрибуты доверия

Изменить ключевые атрибуты или удалить потерянный объект пользователя доверия невозможно. После попытки изменить атрибуты, защищающие объект, возникает следующая ошибка:

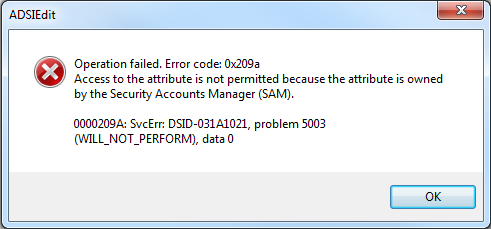

|

Диалоговое окно "Ошибка" |

Сообщение об ошибке |

|

Сбой операции. Код ошибки: 0x209a Доступ к атрибуту запрещен, так как он принадлежит диспетчеру учетных записей безопасности (SAM). 0000209A: SvcErr: DSID-031A1021, проблема 5003 (WILL_NOT_PERFORM), data 0 |

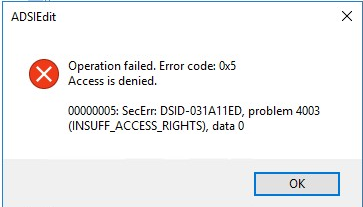

Когда администратор пытается удалить объект, он завершается ошибкой 0x5, что эквивалентно "Доступ запрещен". Конфликтующий объект доверия может не отображаться в оснастке Active Directory "Домены и отношения доверия".

|

Диалоговое окно "Ошибка" |

Сообщение об ошибке |

|

Сбой операции. Код ошибки: 0x5 Доступ запрещен. 00000005:SecErr:DSID-031A11ED,проблема 4003 (INSUFF_ACCESS_RIGHTS), data 0. |

Причина

Эта проблема возникает из-за того, что объекты доверия принадлежат системе и могут быть изменены или удалены только администраторами, которые используют MMC доменов и доверия Active Directory. Эта функция реализована по умолчанию.

"Разрешение"

После установки обновлений Windows от 14 мая 2024 г. на контроллерах домена под управлением Windows Server 2019 или более поздней версии Windows Server теперь можно удалить потерянные учетные записи доверия с помощью операции schemaUpgradeInProgress. Для этого выполните указанные ниже действия.

-

Определите учетную запись пользователя, утратив доверие, в вашем домене. Например, эти выходные данные из LDP.exe; отображает флаг userAccountControl0x800 который идентифицирует пользователя, которому доверяет:

Расширение базы ' CN=northwindsales$,CN=Users,DC=contoso,DC=com'... Получение 1 записи: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 27.04.2013 22:03:05 PM Координированное универсальное время; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

При необходимости добавьте учетную запись администратора домена из устаревшего домена учетных записей доверия в группу "Администраторы схемы" в корневом домене леса. (Учетная запись, используемая для удаления, должна иметь право доступа управления Control-Schema-Master в корне реплики NC схемы И должна иметь возможность входа в контроллер домена, в который хранится учетная запись-сирота.)

-

Убедитесь, что обновления Windows от 14 мая 2024 г. или более поздней версии установлены на записываемом контроллере домена в домене устаревших учетных записей доверия.

-

Войдите в этот контроллер домена с учетной записью администратора схемы. Если вы добавили учетную запись в группу "Администраторы схемы" на шаге 2, используйте эту учетную запись.

-

Подготовьте файл импорта LDIFDE для изменения SchemaUpgradeInProgress и удалите объект .Например, приведенный ниже текст можно вставить в файл импорта LDIFDE, чтобы удалить объект, определенный на шаге 1:

dn: changetype: modify add: SchemaUpgradeInProgress SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com changetype: delete

Указания по синтаксису LDIFDE:

-

Строка только с дефисом ("-") имеет жизненно важное значение, так как она завершает ряд изменений под типом изменения "modify".

-

Пустая строка после строки с дефисом также имеет жизненно важное значение, так как она показывает LDIFDE, что все изменения в объекте завершены и изменения должны быть зафиксированы.

-

-

Импортируйте файл LDIFDE, используя следующий синтаксис:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Примечания

-

Параметр /i указывает на операцию импорта.

-

Параметр /f, за которым следует имя файла, указывает на файл, содержащий изменения.

-

Параметр /j, за которым следует путь к файлу журнала, записывает ldif.log и файл ldif.err с результатами обновления, сработала ли процедура, а если нет, то с ошибкой, которая произошла во время мода.

-

Указание точки (".") с параметром /j запишет журналы в текущий рабочий каталог.

-

-

При необходимости удалите администратора домена, который ранее был добавлен на шаге 2, из группы "Администраторы схемы".