Ispravke certifikata za bezbedno pokretanje sistema: Vodič za IT stručnjake i organizacije

Primenjuje se na

Originalni datum objavljivanja: 26. jun 2025.

KB ID: 5062713

Ovaj članak sadrži uputstva za:

Organizacije (preduzeća, mala preduzeća i obrazovanje) sa Windows uređajima i ispravkama kojima upravlja IT.

Napomena: Ako ste vi pojedinac koji poseduje lični Windows uređaj, pročitajte članak Windows uređaji za kućne korisnike, preduzeća i škole sa ispravkama kojima upravlja Microsoft.

|

Promeni datum |

Promeni opis |

|---|---|

|

3. mart 2026. |

|

|

24. februar 2026. |

|

|

23. februar 2026. |

|

|

13. februar 2026. |

|

|

3. februar 2026. |

|

|

26. januar 2026. |

|

|

11. novembar 2025. |

Ispravljena su dva tipografija u okviru "Podrška za primenu certifikata za bezbedno pokretanje".

|

|

10. novembar 2025. |

|

U ovom članku:

Pregled

Ovaj članak je namenjen organizacijama sa namennim IT stručnjacima koji aktivno upravljaju ispravkama u svom voznom parku uređaja. Veći deo ovog članka biće fokusiran na aktivnosti neophodne da bi IT sektor organizacije bio uspešan u primeni novih certifikata za bezbedno pokretanje. Ove aktivnosti obuhvataju testiranje firmvera, nadgledanje ispravki uređaja, pokretanje primene i dijagnostikovanje problema kada do njih dođe. Predstavljen je više metoda primene i nadgledanja. Pored ovih osnovnih aktivnosti, nudimo nekoliko pomagala za primenu, uključujući opciju da date saglasnosti za klijentske uređaje za učešće u kontrolisanom primeni funkcije (CFR) posebno za primenu certifikata.

U ovom odeljku

Rok važenja certifikata za bezbedno pokretanje

Konfiguracija autoriteta za izdavanje certifikata (CAs), koji se nazivaju i certifikati, koje je microsoft obezbedio kao deo infrastrukture bezbednog pokretanja, ostaje ista od Windows 8 i Windows Server 2012. Ovi certifikati se skladište u promenljivama Signature Database (DB) i Key Exchange Key (KEK) u firmveru. Microsoft je obezbedio ista tri certifikata u ekosistemu originalnog proizvođača opreme (OEM) koji treba uključiti u firmver uređaja. Ovi certifikati podržavaju bezbedno pokretanje u operativnom sistemu Windows i koriste ih i operativni sistemi nezavisnih proizvođača (OS). Microsoft obezbeđuje sledeće certifikate:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Važno: Sva tri certifikata koja obezbeđuje Microsoft podešena su da ističu počev od juna 2026. U saradnji sa našim partnerima u ekosistemu, Microsoft objavljiva nove certifikate koji će doprineti bezbednosti i kontinuitetu bezbednog pokretanja sistema u budućnosti. Kada ovi certifikati iz 2011. isteknu, bezbednosne ispravke za komponente za pokretanje više neće biti moguće, ugrožavanje bezbednosti pokretanja i stavljanje ugroženih Windows uređaja u rizik i bez bezbednosne usaglašenosti. Da biste zadržali funkcionalnost bezbednog pokretanja, svi Windows uređaji moraju da se ažuriraju tako da koriste 2023 certifikate pre isteka certifikata iz 2011.

Šta se menja?

Trenutni certifikati microsoft bezbednog pokretanja (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) će početi da ističe u junu 2026. i isteći će do oktobra 2026.

Izdaju se novi certifikati iz 2023. radi održavanja bezbednosti i kontinuiteta bezbednog pokretanja. Uređaji moraju da se ažuriraju na 2023 certifikate pre isteka 2011. ili će oni biti van bezbednosne usaglašenosti i u riziku.

Windows uređaji proizvedeni od 2012. mogu imati istekle verzije certifikata, koje moraju da se ažuriraju.

Terminologiji

|

CA |

Autoritet za izdavanje certifikata |

|

PK |

Ključ platforme – kontroliše OEM-i |

|

KEK |

Ključ Exchange ključa |

|

DB |

Baza podataka potpisa za bezbedno pokretanje sistema |

|

DBX |

Baza podataka o opozvanom pokretanju bezbednog pokretanja |

Certifikate

|

Certifikat koji ističe |

Datum isteka važenja |

Lokacija za skladištenje |

Novi certifikat |

Svrhu |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Jun 2026. |

Uskladišteno u KEK-u |

Microsoft Corporation KEK 2K CA 2023 |

Potpisuju ispravke za DB i DBX. |

|

Microsoft Windows Production PCA 2011 |

Okt 2026. |

Uskladišteno u DB |

Windows UEFI CA 2023 |

Potpisuje Windows učitavač za pokretanje. |

|

Microsoft Corporation UEFI CA 2011*† |

Jun 2026. |

Uskladišteno u DB |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Potpisuje učitavače za pokretanje nezavisnih proizvođača i EFI aplikacije. Potpisuje opciju nezavisnih proizvođača ROM-ove. |

*Tokom obnavljanja certifikata Microsoft Corporation UEFI CA 2011, kreiraju se dva certifikata za odvojeno potpisivanje učitavača za pokretanje od potpisivanja opcije ROM. Ovo omogućava preciznije kontrole nad poverenjem sistema. Na primer, sistemi kojima je potrebna pouzdana opcija ROM-ovi mogu da dodaju Microsoft Option ROM UEFI CA 2023 bez dodavanja poverenja za učitavače pokretanja nezavisnih proizvođača.

† Ne uključuju svi uređaji Microsoft Corporation UEFI CA 2011 u firmver. Samo za uređaje koji sadrže ovaj certifikat, preporučujemo da primenite oba nova certifikata, Microsoft UEFI CA 2023 i Microsoft Option ROM UEFI CA 2023. U suprotnom, ova dva nova certifikata ne moraju da se primene.

Deployment playbook for IT professionals

Planirajte i izvršite ažuriranja certifikata za bezbedno pokretanje na svim flotama uređaja putem pripreme, nadgledanja, primene i remedijacije.

U ovom odeljku

Provera statusa bezbednog pokretanja širom flote: Da li je omogućeno bezbedno pokretanje?

Većina uređaja proizvedenih od 2012. godine ima podršku za bezbedno pokretanje i isporučuje se sa omogućenim bezbednim pokretanjem. Da biste proverili da li uređaj ima omogućeno bezbedno pokretanje, uradite nešto od sledećeg:

-

GUI metod: Idite na Start > Postavke > privatnost & Bezbednost > Windows bezbednost > bezbednost uređaja. U okviru Bezbednost uređaja, odeljak Bezbedno pokretanje treba da ukazuje na to da je uključeno bezbedno pokretanje.

-

Metod komandne linije: Na komandnoj liniji sa punim privilegijama u programu PowerShell otkucajte Confirm-SecureBootUEFI, a zatim pritisnite taster Enter. Komanda bi trebalo da vrati vrednost True koja ukazuje na to da je uključeno bezbedno pokretanje.

U primenama velikih razmera za flotu uređaja, softver za upravljanje koji koriste IT stručnjaci moraće da obezbedi proveru za omogućavanje bezbednog pokretanja.

Na primer, metod provere stanja bezbednog pokretanja na uređajima kojima Intune upravlja Microsoft Intune jeste da kreirate i primenite Intune prilagođenu skriptu za usaglašenost. Intune usaglašenosti su pokrivene u odeljku Korišćenje prilagođenih postavki usaglašenosti za Linux i Windows uređaje sa Microsoft Intune.

Primer Powershell skripte za proveru da li je omogućeno bezbedno pokretanje:

# Initialize result object in preparation for checking Secure Boot state

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result.SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Secure Boot enabled: $($result.SecureBootEnabled)"

} catch {

$result.SecureBootEnabled = $null

Write-Warning "Unable to determine Secure Boot status: $_"

}

Ako bezbedno pokretanje nije omogućeno, možete da preskočite dolenavedene korake za ažuriranje jer nisu primenljivi.

Kako se primenjuju ispravke

Postoji više načina za usmeravanje uređaja za ispravke certifikata za bezbedno pokretanje. Detalji o primeni, uključujući postavke i događaje, biće razmatrani kasnije u ovom dokumentu. Kada usmeravate uređaj na ažuriranja, na uređaju se kreira postavka koja ukazuje na to da uređaj treba da započne proces primene novih certifikata. Planirani zadatak se pokreće na uređaju svakih 12 sati i otkriva da je uređaj ciljan za ažuriranja. Prikaz strukture onoga što zadatak radi je sledeći:

-

Windows UEFI CA 2023 se primenjuje na DB.

-

Ako uređaj ima Microsoft Corporation UEFI CA 2011 u DB, onda zadatak primenjuje Microsoft Option ROM UEFI CA 2023 i Microsoft UEFI CA 2023 na DB.

-

Zadatak zatim dodaje Microsoft Corporation KEK 2K CA 2023.

-

Na kraju, planirani zadatak ažurira Windows upravljač pokretanja na onom koji je potpisao Windows UEFI CA 2023. Windows će otkriti da je potrebno ponovo pokrenuti računar pre nego što se primeni upravljač pokretanjem. Ažuriranje upravljača pokretanja će biti odloženo dok se ponovno pokretanje ne dogodi prirodno (na primer kada su primenjene mesečne ispravke), a zatim će Windows ponovo pokušati da primeni ispravku upravljača pokretanja.

Svaki od gorenavedenih koraka mora biti uspešno dovršen pre nego što se planirani zadatak premesti na sledeći korak. Tokom ovog procesa, evidencije događaja i drugi status biće dostupne za pomoć u nadgledanju primene. Više detalja o nadgledanju i evidencijama događaja navedeno je u nastavku.

Ažuriranje certifikata za bezbedno pokretanje omogućava buduću ispravku programa Boot Manager za 2023, koja je bezbednija. Određene ispravke za upravljač pokretanjem će biti u budućim izdanjima.

Koraci za primenu

-

Priprema: Zalihe i probni uređaji.

-

Razmatranja firmvera

-

Nadgledanje: Proverite da li nadgledanje funkcioniše i osnovni plan vašeg flote.

-

Primena: Ciljni uređaji za ažuriranja, počevši od malih podskupova i razvijanjem na osnovu uspešnih testova.

-

Remedijacija: Ispitajte i rešite sve probleme pomoću evidencija i podrške za dobavljače.

Priprema

Hardver za zalihe i firmver. Napravite reprezentativni uzorak uređaja zasnovan na proizvođaču sistema, sistemskom modelu, verziji/datumu BIOS-a, verziji osnovnog proizvoda itd. i testirajte ispravke na tim uređajima pre široke primene. Ovi parametri su obično dostupni u informacijama o sistemu (MSINFO32). Koristite uključene komande za PowerShell da biste proverili status ažuriranja bezbednog pokretanja i uređaje za zalihe u celoj organizaciji.

Napomene:

-

Ove komande se primenjuju ako je stanje bezbednog pokretanja omogućeno.

-

Mnoge od ovih komandi su potrebne administratorske privilegije da bi radile.

Uzorak skripte prikupljanja podataka o zalihama bezbednog pokretanja sistema

Kopirajte i nalepite ovu uzorak skripte i izmenite po potrebi za okruženje: Skripta "Uzorak prikupljanja podataka o zalihama bezbednog pokretanja".

Uzorak izlaza:

{"UEFICA2023Status":"Ažurirano","UEFICA2023Error":null,"UEFICA2023ErrorEvent":null, "AvailableUpdates":"0x0","AvailableUpdatesPolicy":null,"Ime Hostname":"LAPTOP-FEDU3LOS", "CollectionTime":"2026-02-23T08:40:36.5498322-08:00","SecureBootEnabled":true, "HighConfidenceOptOut":null,"MicrosoftUpdateManagedOptIn":null,"OEMManufacturerName": "Microsoft Corporation","OEMModelSystemFamily":"Surface","OEMModelNumber": "Surface Laptop 4","FirmwareVersion":32.101.143","FirmwareReleaseDate":"03.03.2025.", "OSArchitecture":"AMD64","CanAttemptUpdateAfter":"2026-02-20T16:11:15.5890000Z","LatestEventId": 1808,"BucketId":"04b339674931caf378feadaa64c64f0613227f70a7cd7258be63bb9e2d81767f", "Pouzdanost":"UpdateType:Windows UEFI CA 2023 (DB), Option ROM CA 2023 (DB), 3P UEFI CA 2023 (DB), KEK 2023, Boot Manager(2023)","SkipReasonKnownIssue":null, "Event1801Count":0,"Event1808Count":5,"Event1795Count":0,"Event1795ErrorCode":null, "Event1796Count":0,"Event1796ErrorCode":null,"Event1800Count":0,"RebootPending":false, "Event1802Count":0,"KnownIssueId":null,"Event1803Count":0,"MissingKEK":false,"OSVersion": "10.0.26200","LastBootTime":"2026-02-19T04:28:00.5000000-08:00","BaseBoardManufacturer": "Microsoft Corporation","BaseBoardProduct":"Surface Laptop 4","SecureBootTaskEnabled":true, "SecureBootTaskStatus":"Ready","WinCSKeyApplied":true,"WinCSKeyStatus":"Applied"}

Nivoi pouzdanosti bezbednog pokretanja

|

Nivo pouzdanosti |

Znaиenje |

Potrebna je radnja |

|

Visok stepen pouzdanosti |

Microsoft je potvrdio da je ova klasa uređaja bezbedna za ispravke |

Bezbedno za primenu ispravki certifikata |

|

U okviru posmatranja – potrebno je više podataka |

Microsoft i dalje prikuplja podatke o dijagnostici za bezbedno pokretanje sistema za ove uređaje |

Sačekajte Microsoft klasifikaciju |

|

Nisu posmatrani nikakvi podaci - potrebna je radnja |

Klasa uređaja nije poznata korporaciji Microsoft |

Enterprise mora da testira i planira primenu |

|

Privremeno pauzirano |

Poznati problemi sa kompatibilnošću |

Proverite da li postoji ispravka OEM BIOS; Sačekajte da Microsoft reši problem |

|

Nije podržano - poznato ograničenje |

Ograničenja platforme ili hardvera |

Dokument kao izuzetak |

Prvi korak ako je omogućeno bezbedno pokretanje jeste da proverite da li postoje događaji na čekanju koji su nedavno ažurirani ili u procesu ažuriranja certifikata za bezbedno pokretanje. Od konkretnog interesa su najnoviji događaji 1801 i 1808. Ovi događaji su detaljno opisani u događajima ažuriranja promenljivih za bezbedno pokretanje sistema i DBX promenljivih. Pogledajte i odeljak Nadgledanje i primena da biste videli kako događaji mogu da prikažu stanje ispravki na čekanju.

Sledeći korak je na uređajima za zalihe u celoj organizaciji. Prikupite sledeće detalje pomoću PowerShell komandi da biste napravili reprezentativni uzorak:

Osnovni identifikatori (2 vrednosti)

1. Ime Hosta - $env: COMPUTERNAME

2. Vreme prikupljanja - Get-Date

Registrator: Glavni ključ bezbednog pokretanja (3 vrednosti)

3. SecureBootEnabled - Confirm-SecureBootUEFI cmdlet ili HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registrator: Ključ za servisiranje (3 vrednosti)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. WindowsUEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registrator: Atributi uređaja (7 vrednosti)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. Firmververzija - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Evidencije događaja: Sistemska evidencija (5 vrednosti)

16. LatestEventId - Najnoviji događaj bezbednog pokretanja

17. BucketID - Izdvojena iz događaja 1801/1808

18. Pouzdanost – izdvojeno iz događaja 1801/1808

19. Event1801Count - Broj događaja

20. Event1808Count - Broj događaja

WMI/CIM upiti (4 vrednosti)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Proizvođača

26. (Get-CIMInstance Win32_ComputerSystem). Model

27. (Get-CIMInstance Win32_BIOS). Opis + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Proizvoda

Razmatranja firmvera

Primena novih certifikata za bezbedno pokretanje na flotu uređaja zahteva da firmver uređaja igra ulogu u dovršavanju ažuriranja. Iako Microsoft očekuje da će većina firmvera uređaja izvršiti na očekivani način, potrebno je pažljivo testiranje pre primene novih certifikata.

Ispitajte zalihe hardvera i napravite mali reprezentativni uzorak uređaja na osnovu sledećih jedinstvenih kriterijuma kao što su:

-

Proizvođača

-

Broj modela

-

Verzija firmvera

-

Verzija OEM osnovne table itd.

Pre nego što izvršite široku primenu na uređaje u floti, preporučujemo da testirate ispravke certifikata na reprezentativnim uzorcima uređaja (kao što su proizvođač, model, verzija firmvera) da biste se uverili da se ispravke uspešno obrađuju. Preporučeni vodič za broj uzoraka uređaja za testiranje za svaku jedinstvenu kategoriju je 4 ili više.

To će doprineti izgradnji poverenja u proces primene i pomoći da se izbegnu neočekivani uticaji na širu flotu.

U nekim slučajevima, možda će biti potrebna ispravka firmvera da bi se certifikati za bezbedno pokretanje uspešno ažurirali. U tim slučajevima, preporučujemo da proverite sa OEM-om uređaja da biste videli da li je dostupan ažuriran firmver.

Windows u virtuelizovanim okruženjima

Za Windows koji radi u virtuelnom okruženju postoje dva metoda za dodavanje novih certifikata u promenljive firmvera za bezbedno pokretanje sistema:

-

Autor virtuelnog okruženja (AWS, Azure, Hyper-V, VMware itd.) može da obezbedi ispravku za okruženje i uključi nove certifikate u virtuelizovani firmver. Ovo bi funkcionisalo za nove virtuelizovane uređaje.

-

Za Windows koji dugoročno radi na virtuelnoj mašini, ispravke se mogu primeniti putem operativnog sistema Windows, kao i na druge uređaje, ako virtuelizovani firmver podržava ispravke bezbednog pokretanja.

Nadgledanje i primena

Preporučujemo da započnete nadgledanje uređaja pre primene da biste obezbedili da nadgledanje ispravno funkcioniše i da imate dobar osećaj za stanje flote unapred. Opcije nadgledanja su diskutovane u nastavku.

Microsoft pruža više metoda za primenu i nadgledanje ispravki certifikata za bezbedno pokretanje.

Pomoć za automatizovanu primenu

Microsoft pruža dve asistencije za primenu. Ove pomoć mogu da se pokažu korisnim u pomoći pri primeni novih certifikata u vašem floti. Samo pomoć za kontrolisanu primenu funkcija zahteva dijagnostičke podatke.

-

Opcija za kumulativna ažuriranja sa grupama pouzdanosti: Microsoft automatski može da uključi grupe uređaja visokog stepena pouzdanosti u mesečne ispravke zasnovane na dijagnostičkim podacima koji se dele sa datumom, kako bi se koristili sistemi i organizacije koje ne mogu da dele dijagnostičke podatke. Ovaj korak ne zahteva omogućavanje dijagnostičkih podataka.

-

Za organizacije i sisteme koji mogu da dele dijagnostičke podatke, korporaciji Microsoft daje vidljivost i pouzdanost da uređaji mogu uspešno da primene certifikate. Više informacija o omogućavanju dijagnostičkih podataka dostupno je u članku: Konfigurisanje Windows dijagnostičkih podataka u organizaciji. Pravimo "kontejnere" za svaki jedinstveni uređaj (kako je definisano atributima koji uključuju proizvođača, matičnu verziju, proizvođača firmvera, verziju firmvera i dodatne tačke podataka). Za svaki kontejner pratimo dokaze o uspehu na više uređaja. Kada uočimo dovoljno uspešnih ispravki i neuspešnih pokušaja, kontejner ćemo smatrati "visokim stepenom pouzdanosti" i uključiti te podatke u mesečne kumulativne ispravke. Kada se mesečne ispravke primene na uređaj u kontejnera visokog stepena pouzdanosti, Windows će automatski primeniti certifikate na promenljive UEFI bezbednog pokretanja u firmveru.

-

Grupe sa visokim stepenom pouzdanosti uključuju uređaje koji ispravno obrađuju ispravke. Naravno, neće svi uređaji obezbediti dijagnostičke podatke i to može ograničiti pouzdanost korporacije Microsoft u sposobnost uređaja da ispravno obradi ispravke.

-

Ova pomoć je podrazumevano omogućena za uređaje sa visokim stepenom pouzdanosti i može se onemogućiti pomoću postavke specifične za uređaj. Više informacija će biti deljeno u budućim izdanjima operativnog sistema Windows.

-

-

Kontrolisana primena funkcije (CFR): Davanje saglasnosti za uređaje za primenu kojima upravlja Microsoft ako su omogućeni dijagnostički podaci.

-

Kontrolisana primena funkcija (CFR) može da se koristi sa klijentskim uređajima u flotama organizacije. Ovo zahteva da uređaji šalju obavezne dijagnostičke podatke korporaciji Microsoft i da su signalizirali da uređaj daje saglasnost za dozvoljavanje CFR-a na uređaju. Detalji o tome kako da date saglasnje opisani su u nastavku.

-

Microsoft će upravljati procesom ažuriranja za ove nove certifikate na Windows uređajima gde su dostupni dijagnostički podaci i uređaji učestvuju u kontrolisanom primeni funkcije (CFR). Iako CFR može da pomogne u primeni novih certifikata, organizacije neće moći da se oslanjaju na CFR da bi ponovo uspostavile flote – to zahteva praćenje koraka navedenih u ovom dokumentu u odeljku o metodama primene koji nisu pokriveni automatizovanim pomoćima.

-

Ograničenja: Postoji nekoliko razloga zbog kojih CFR možda neće raditi u vašem okruženju. Na primer:

-

Dijagnostički podaci nisu dostupni ili dijagnostički podaci nisu upotrebljivi kao deo CFR primene.

-

Uređaji nisu u podržanim verzijama klijenta za Windows 11 i Windows 10 sa proširenim bezbednosnim ispravkama (ESU).

-

-

Metodi primene nisu pokriveni automatizovanim pomoćima

Odaberite metod koji odgovara vašem okruženju. Izbegavajte mešanje metoda na istom uređaju:

-

Ključevi registratora: Kontrolišite primenu i nadgledajte rezultate.Dostupno je više ključeva registratora za kontrolisanje ponašanja primene certifikata i nadgledanje rezultata. Pored toga, postoje dva tastera za odbijanje i odjavljivanje pomagala za primenu koja su opisana iznad. Više informacija o ključevima registratora potražite u članku Ključ registratora Novosti za bezbedno pokretanje sistema – Windows uređaji sa ispravkama kojima upravlja IT.

-

Smernice grupe objekata (GPO): Upravljanje postavkama; nadgledanje putem registratora i evidencija događaja.Microsoft će pružiti podršku za upravljanje ispravkama za bezbedno pokretanje pomoću Smernice grupe u budućim ispravkama. Imajte na umu da pošto Smernice grupe postavke, nadgledanje statusa uređaja moraće da se izvrši pomoću alternativnih metoda, uključujući nadgledanje ključeva registratora i stavki evidencije događaja.

-

WinCS (Windows Configuration System) CLI: Koristite alatke komandne linije za klijente pridružene domenu.Administratori domena mogu da koriste windows sistem za konfiguraciju (WinCS) uključen u ispravke operativnog sistema Windows da bi primenili ispravke bezbednog pokretanja na Windows klijente i servere pridružene domenu. Sastoji se od niza uslužnih programa komandne linije (tradicionalni izvršni i PowerShell modul) za izvršavanje upita i primenu konfiguracija bezbednog pokretanja lokalno na računar. Više informacija potražite u članku Windows Configuration System (WinCS) API-ji za bezbedno pokretanje sistema.

-

Microsoft Intune/Configuration Manager: Primenite PowerShell skripte. Dobavljač usluga konfiguracije (CSP) biće obezbeđen u budućim ispravkama kako bi se omogućila primena pomoću Intune.

Nadgledanje evidencija događaja

Obezbeđena su dva nova događaja koja će vam pomoći u primeni ispravki certifikata za bezbedno pokretanje. Ovi događaji su detaljno opisani u događajima ažuriranja promenljivih za bezbedno pokretanje sistema i DBX promenljivih:

-

ID događaja: 1801 Ovaj događaj je događaj greške koji ukazuje na to da ažurirani certifikati nisu primenjeni na uređaj. Ovaj događaj pruža neke detalje specifične za uređaj, uključujući atribute uređaja, koji će pomoći u korelavanju uređaja koji i dalje treba da se ažuriraju.

-

ID događaja: 1808 Ovaj događaj je informativni događaj koji ukazuje na to da uređaj ima potrebne nove certifikate za bezbedno pokretanje primenjene na firmver uređaja.

Strategije primene

Da biste umanjili rizik, primenite ispravke bezbednog pokretanja u fazama, a ne sve odjednom. Počnite sa malim podskup uređaja, proverite valjanost rezultata, a zatim razvijte na dodatne grupe. Predlažemo da počnete sa podskupovima uređaja i, kako steknete poverenja u te primene, dodajte dodatne podskup uređaja. Više faktora može da se koristi za određivanje šta ide u podskup, uključujući rezultate testa na uzorcima uređaja i strukturu organizacije itd.

Odluka o uređajima koje primenite je na vama. Ovde su navedene neke moguće strategije.

-

Flota velikih uređaja: počnite tako što ćete se oslanjati na pomoć opisane iznad za najčešće uređaje na koje upravljate. Paralelno se fokusirajte na manje uobičajene uređaje kojima upravlja vaša organizacija. Testirajte male uzorke uređaja i, ako je testiranje uspešno, primenite ga na ostale uređaje istog tipa. Ako testiranje proizvede probleme, ispitajte uzrok problema i utvrdite korake za rešavanje problema. Možda ćete želeti i da razmotrite klase uređaja koji imaju veću vrednost u floti i počnete da testirate i primenjujete kako biste obezbedili da ti uređaji imaju ažuriranu zaštitu na licu mesta ranije.

-

Mali flota, velika raznovrsnost: Ako flota koju upravljate sadrži veliki broj mašina na kojima bi testiranje pojedinačnih uređaja bilo zabranjeno, razmotrite oslanjanje na dve asistencije opisane iznad, posebno za uređaje za koje je verovatno da su uobičajeni uređaji na tržištu. Prvo se fokusirajte na uređaje koji su od presudnog značaja za svakodnevnu operaciju, testirajte, a zatim primenite. Nastavite da se pomerate nadole na listi uređaja visokog prioriteta, testirajte i primenite dok nadgledate flotu da biste potvrdili da pomoć pomaže sa ostatkom uređaja.

Beleške

-

Obratite pažnju na starije uređaje, posebno uređaje koje proizvođač više ne podržava. Iako firmver treba da ispravno izvršava operacije ažuriranja, neki možda neće. U slučajevima kada firmver ne radi ispravno i uređaj više nije u podršci, razmotrite zamenu uređaja da biste obezbedili zaštitu bezbednog pokretanja širom flote.

-

Novi uređaji proizvedeni u protekle 1-2 godine možda već imaju ažurirane certifikate na mestu, ali sistem možda nije primenio Windows UEFI CA 2023 potpisani upravljač pokretanja. Primena ovog upravljača za pokretanje je kritičan poslednji korak u primeni za svaki uređaj.

-

Kada se uređaj izabere za ispravke, možda će biti potrebno neko vreme da se ispravke dovrše. Procena 48 časova i jednog ili više ponovnog pokretanja za primenu certifikata.

Najčešća pitanja (najčešća pitanja)

Najčešća pitanja potražite u članku Najčešća pitanja o bezbednom pokretanju .

Rešavanje problema

U ovom odeljku

Uobičajeni problemi i preporuke

Ovaj vodič detaljno objašnjava kako funkcioniše proces ažuriranja certifikata za bezbedno pokretanje i predstavlja neke korake za rešavanje problema tokom primene na uređaje. Novosti ovom odeljku biće dodate po potrebi.

Simptome

Uređaj ažurira certifikate na DB za bezbedno pokretanje, ali ne napreduje posle primene novog Key Exchange Key Key (KEK) certifikata na KEK za bezbedno pokretanje sistema.

Napomena: Trenutno kada dođe do ovog problema, ID događaja: 1796 će biti evidentiran (pogledajte članak Događaji promenljivih promenljivih za bezbedno pokretanje sistema i promenljiva DBX). Novi događaj će biti obezbeđen u kasnijem izdanju kako bi se ukazalo na ovaj određeni problem.

Ključ registratora AvailableUpdates na uređaju podešen je na 0x4104 i ne briše 0x0004 bit, čak ni nakon više ponovnih pokretanja i potrebnog vremena.

Problem može da bude u tome što za uređaj nije potpisan KEK koji je potpisao OEM. OEM kontroliše PK za uređaj i odgovoran je za potpisivanje novog Microsoft KEK certifikata i vraćanje korporaciji Microsoft kako bi bio uključen u mesečne kumulativne ispravke.

Sledeći koraci

Ako naiđete na ovu grešku, proverite sa OEM-om da biste potvrdili da su pratili korake navedene u članku Kreiranje ključa za bezbedno pokretanje operativnog sistema Windows i uputstva za upravljanje.

Simptom

Prilikom primene ispravki certifikata, certifikati se predaju firmveru kako bi se primenili na promenljive Baze podataka za bezbedno pokretanje ili KEK. U nekim slučajevima firmver vraća grešku.

Kada dođe do ovog problema, bezbedno pokretanje će evidentirati ID događaja: 1795. Informacije o ovom događaju potražite u člancima Događaji ažuriranja promenljivih za bezbedno pokretanje sistema i DBX promenljivih.

Sledeći koraci

Preporučujemo da proverite sa OEM-om da li postoji dostupna ispravka firmvera za uređaj za rešavanje ovog problema.

Simptom

Na nekim Hyper-V virtuelnim mašinama, ispravke certifikata za bezbedno pokretanje možda neće uspeti prilikom ažuriranja ključa Exchange ključa (KEK). U tim slučajevima, ažuriranje se ne dovršava i može da se evidentira greška kao što je "Sistemski firmver je vratio grešku: Medij je zaštićen od upisivanja" (ID događaja 1795).

Sledeći koraci

Microsoft planira da izda rešenje putem Windows update u martu 2026. i u izdanju Azure 2603 kasnije u martu 2026.

Podrška za primenu certifikata bezbednog pokretanja

Kao podršku za ispravke certifikata za bezbedno pokretanje, Windows održava planirani zadatak koji se pokreće jednom na svakih 12 časova. Zadatak traži bitove u ključu registratora AvailableUpdates koji zahtevaju obradu. Bitovi koji vas interesuju za primenu certifikata nalaze se u sledećoj tabeli. Kolona Redosled ukazuje na redosled obrađivanja bitova.

|

Porudžbine |

Postavka bita |

Korišćenje |

|---|---|---|

|

1 |

0x0040 |

Ovaj bit govori planiranom zadatku da doda Windows UEFI CA 2023 certifikat u DB za bezbedno pokretanje sistema. Ovo omogućava operativnom sistemu Windows da ima poverenja u upravljače pokretanja koje je potpisao ovaj certifikat. |

|

2 |

0x0800 |

Ovaj bit govori planiranom zadatku da primeni Microsoft Option ROM UEFI CA 2023 na DB. Ako 0x4000 podešen, planirani zadatak će proveriti DB i primeniće Microsoft UEFI CA 2023 samo ako pronađe Microsoft Corporation UEFI CA 2011 već u DB-u. |

|

3 |

0x1000 |

Ovaj bit govori planiranom zadatku da primeni Microsoft UEFI CA 2023 na DB. Ako 0x4000 podešen, planirani zadatak će proveriti DB i primeniće samo Microsoft Option ROM UEFI CA 2023 ako pronađe Microsoft Corporation UEFI CA 2011 već u DB-u. |

|

2 & 3 |

0x4000 |

Ovaj bit menja ponašanje 0x0800 i 0x1000 bitova tako da primenjuju samo Microsoft UEFI CA 2023 i Microsoft Option ROM UEFI CA 2023 ako DB već ima Microsoft Corporation UEFI CA 2011. Da bi se osiguralo da bezbednosni profil uređaja ostane isti, ovaj bit primenjuje ove nove certifikate samo ako je uređaj verovao certifikatu Microsoft Corporation UEFI CA 2011. Nisu svi Windows uređaji pouzdani za ovaj certifikat. |

|

4 |

0x0004 |

Ovaj bit govori planiranom zadatku da potraži ključ Exchange ključa koji je potpisao ključ platforme uređaja (PK). PK-om upravlja OEM. OEM-i potpišu Microsoft KEK sa svojim PK-om i isporučuju ga korporaciji Microsoft gde je uključen u kumulativne ispravke. |

|

5 |

0x0100 |

Ovaj bit govori planiranom zadatku da primeni upravljač pokretanja koji je potpisao Windows UEFI CA 2023 na particiju pokretanja. Ovo će zameniti microsoft Windows Production PCA 2011 potpisani upravljač pokretanja. |

Svaki od bitova obrađuje se po planiranom događaju u redosledu datom u tabeli iznad.

Napredovanje kroz bitove bi trebalo bi da izgleda ovako:

-

Start: 0x5944

-

0x0040 → 0x5904 (uspešno je primenjen Windows UEFI CA 2023)

-

0x0800 → 0x5104 (primenjeno na Microsoft Option ROM UEFI CA 2023 ako je potrebno)

-

0x1000 → 0x4104 (primenjen je Microsoft UEFI CA 2023 ako je potrebno)

-

0x0004 → 0x4100 (primenjeno na Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (primenjen je Windows UEFI CA 2023 potpisani upravljač pokretanja)

Beleške

-

Kada se operacija povezana sa malom uspešno dovrši, taj bit se obriše iz ključa AvailableUpdates .

-

Ako neka od ovih operacija ne uspe, događaj se evidentira i operacija se ponovo pokušava sledeći put kada se planirani zadatak pokrene.

-

Ako je 0x4000 postavka, neće biti obrisana. Kada svi ostali bitovi budu obrađeni, ključ registratora AvailableUpdates će biti postavljen na 0x4000.

Dodatni resursi

Savet: Obeležite ove dodatne resurse.

Resursi Microsoft korisničke podrške

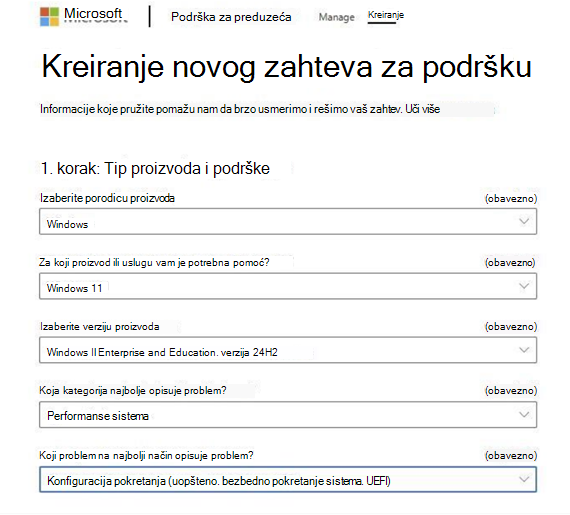

Da biste se obratili Microsoft podršci, pogledajte:

-

Microsoft podrška, a zatim izaberite stavku Windows.

-

Podrška za preduzeća, a zatim kliknite na dugme Kreiraj da biste kreirali novi zahtev za podršku.Kada kreirate novi zahtev za podršku, on bi trebalo da izgleda ovako: