Rezime

Microsoft je svestan petitPotam koji se potencijalno može koristiti za napade na kontrolere domena Windows ili druge Windows serverima. PetitPotam je klasični NTLM relay napad i takvi napadi su prethodno dokumentovani od strane korporacije Microsoft zajedno sa brojnim opcijama za migraciju radi zaštite klijenata. Na primer: Microsoft bezbednosni savet 974926.

Da bi sprečili NTLM relejske napade na mrežama sa omogućenom funkcijom NTLM, administratori domena moraju da provere da li usluge koje dozvoljavaju NTLM potvrdu identiteta koriste zaštite kao što su proširena zaštita za potvrdu identiteta (EPA) ili funkcije potpisivanja kao što je SMB potpisivanje. PetitPotam koristi servere na kojima Active Directory usluge certifikata (AD CS) nisu konfigurisane sa zaštitom za NTLM relejske napade. Mitigations below outline to customers how to protect their AD CS servers from takvih napada.

Na ovaj napad ste potencijalno izloženi ako koristite usluge certifikata aktivnog direktorijuma (AD CS) sa bilo koju od sledećih usluga:

-

Veb unošenje certifikata Authority

-

Veb usluga unošenja certifikata

Mitigation

Ako okruženje potencijalno utiče, preporučujemo vam sledeća umanjanja:

Primarna mitigacija

Preporučujemo da omogućavate EPA i da ublažite HTTP na AD CS serverima. Otvorite upravljač Internet Information Services (IIS) i uradite sledeće:

-

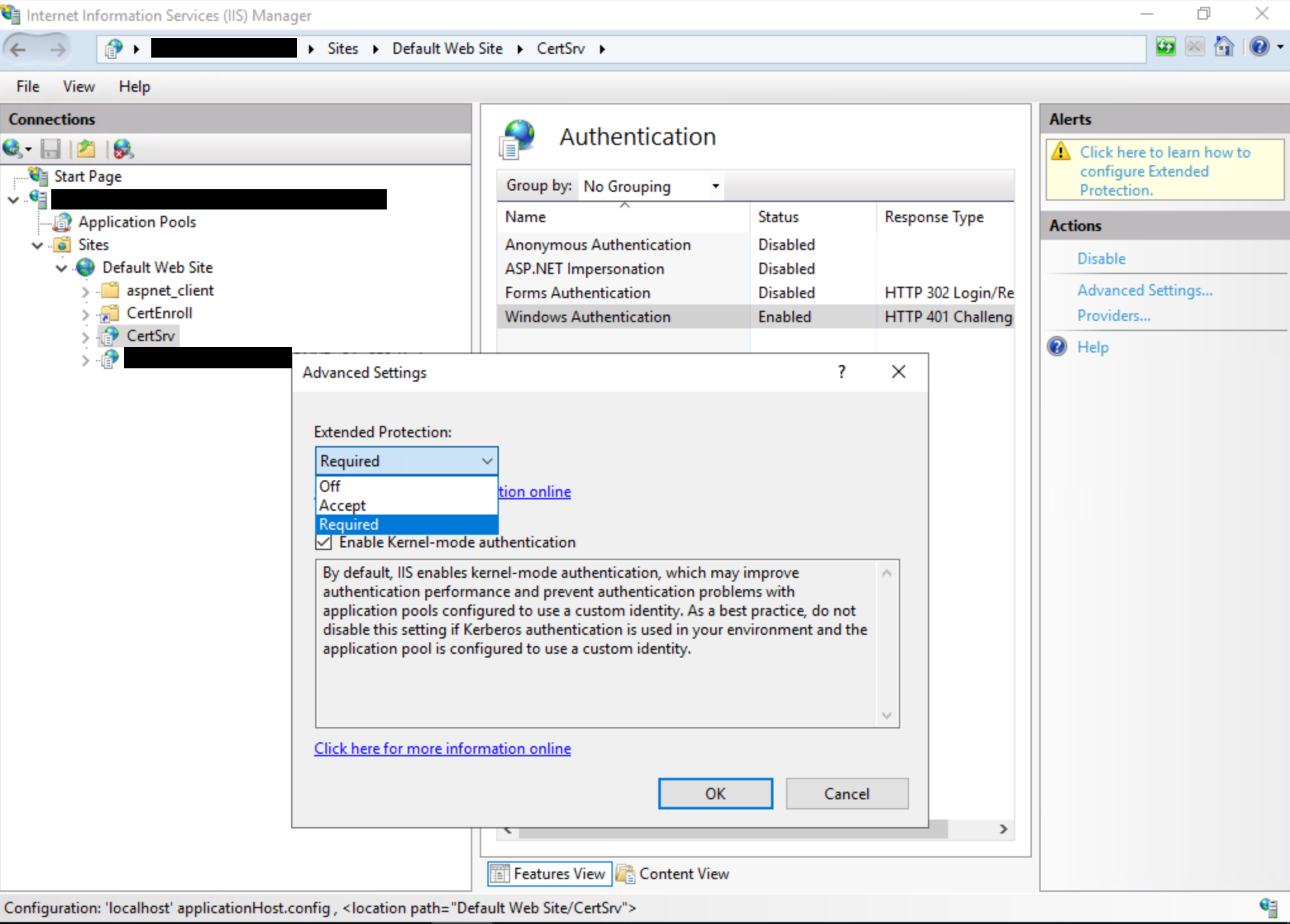

Omogući EPA za veb unošenje certifikata, potrebno je da bude bezbednija i preporučena opcija:

-

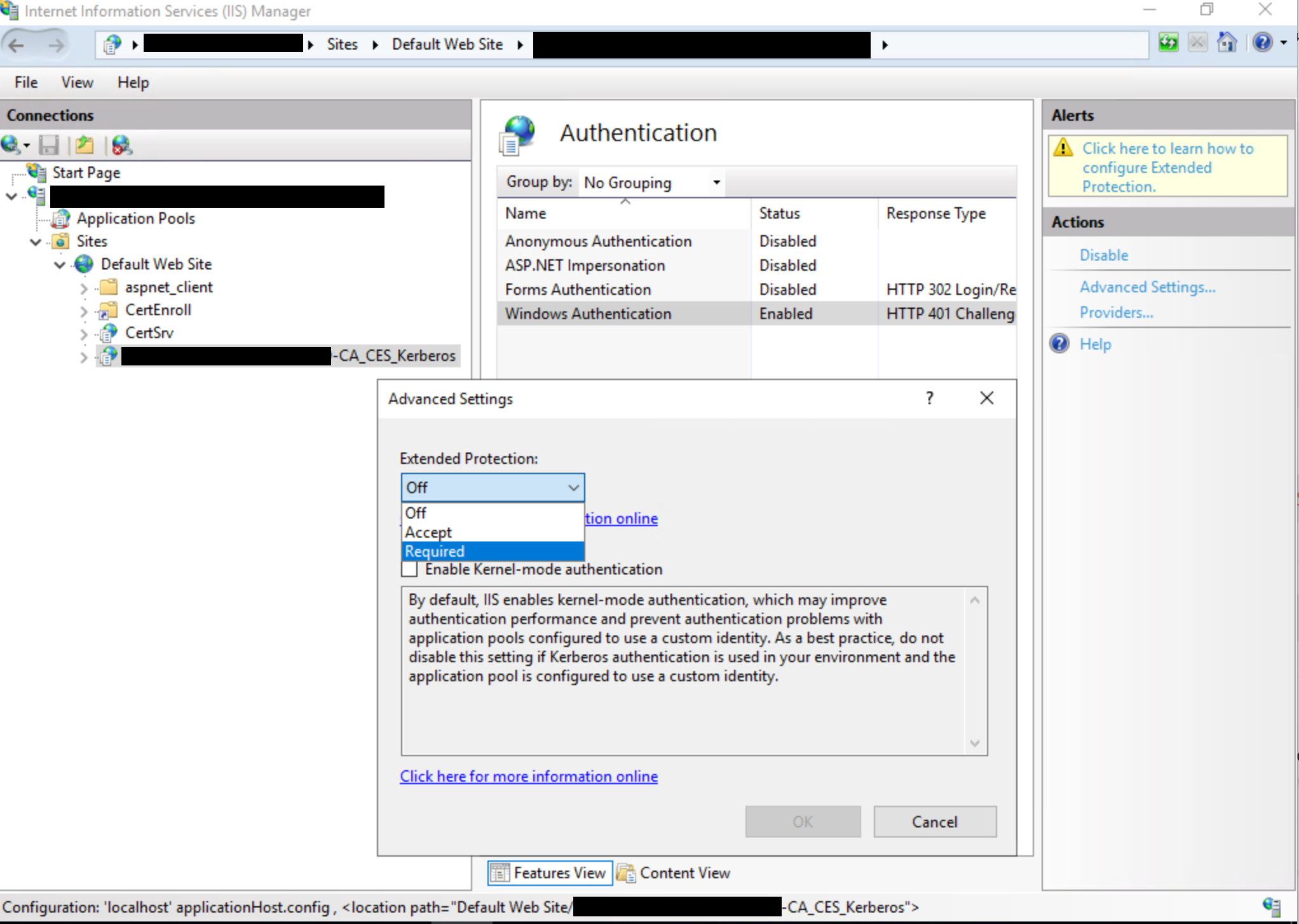

Omogući EPA za veb uslugu unošenja certifikata, potrebno je da bude bezbednija i preporučena

opcija:

Nakon omogućavanja EPA u UI-ju, datoteku Web.config kreira uloga CES-<%windir%>\systemdata\CES\<CA Ime>_CES_Kerberos\web.config<treba ažurirati i tako što ćete dodati prošireniProtectionPolicy > skup sa vrednošću WhenSupported ili Always u zavisnosti od opcije Proširena zaštita koja je izabrana u gorenavedenom IIS UI-u.Napomena: Postavka Uvek se koristi kada je UI postavljen na obavezno ,što je preporučena i najsigurnija opcija.

Više informacija o opcijama dostupnim za proširenuprotectionPolicypotražite u<za prenos> sistema <basicHttpBinding>. Najčešće korišćene postavke su sledeće:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

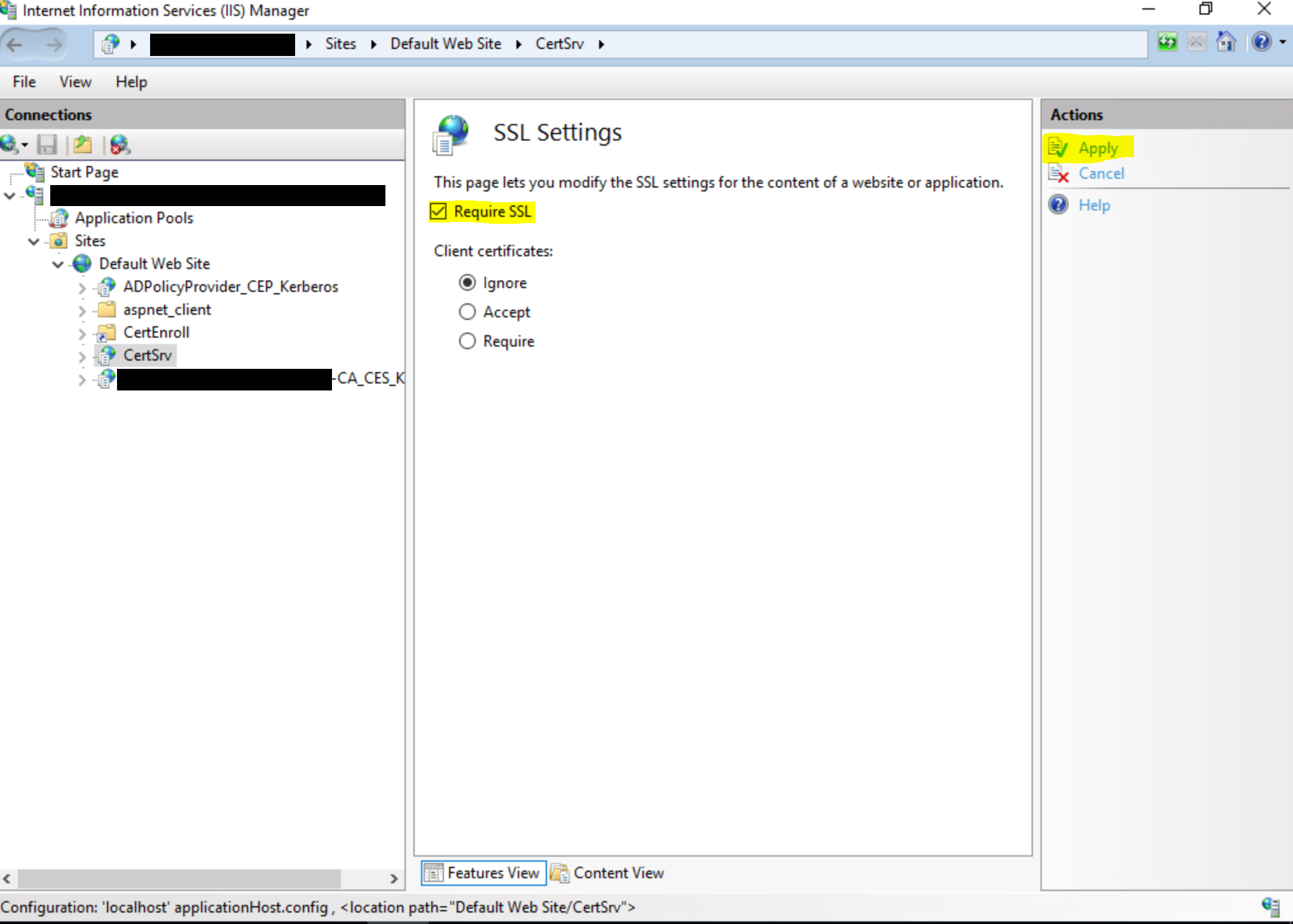

Omogući Zahtevaj SSL, što će omogućiti samo HTTPS veze.

Važno: Nakon dovršavanja gorenavedenih koraka, morate ponovo da pokrenete IIS da biste učitali promene. Da biste ponovo pokrenuli IIS, otvorite prozor komandne linije sa punim punim vrednostima, otkucajte sledeću komandu, a zatim pritisnite taster ENTER:

iisreset /restart

Napomogućeno Ova komanda zaustavlja sve pokrenute IIS usluge, a zatim ih ponovo pokreće.

Dodatna mitigacija

Pored primarnih migracija, preporučujemo da onemogućite NTLM potvrdu identiteta tamo gde je to moguće. Sledeće migracije su navedene u redosledu od bezbednijih do manje bezbednih:

-

Onemogućite NTLM potvrdu identiteta na Windows domena. To može da se postigne tako što će pratiti dokumentaciju iz bezbednosne mreže: Ograničavanje NTLM potvrde identiteta: NTLM potvrda identiteta u ovom domenu.

-

Onemogućite NTLM na bilo kom AD CS serveru u domenu pomoću smernica grupe Bezbednost mreže: Ograniči NTLM: Dolazni NTLM saobraćaj. Da biste konfigurisali ovaj GPO, otvorite smernice grupe i idite na stavku Konfiguracija računara -> Windows Postavke -> Security Postavke -> Lokalne smernice -> Bezbednosne opcije i podesite bezbednost mreže: Ograničavanje NTLM-a: Dolazni NTLM saobraćaj za zabranu svih naloga ili Zabrani sve naloge domena . Po potrebi možete da dodate izuzetke pomoću postavke Bezbednost mreže: Ograničavanje NTLM zaštite: Dodavanje izuzetaka servera u ovom domenu.

-

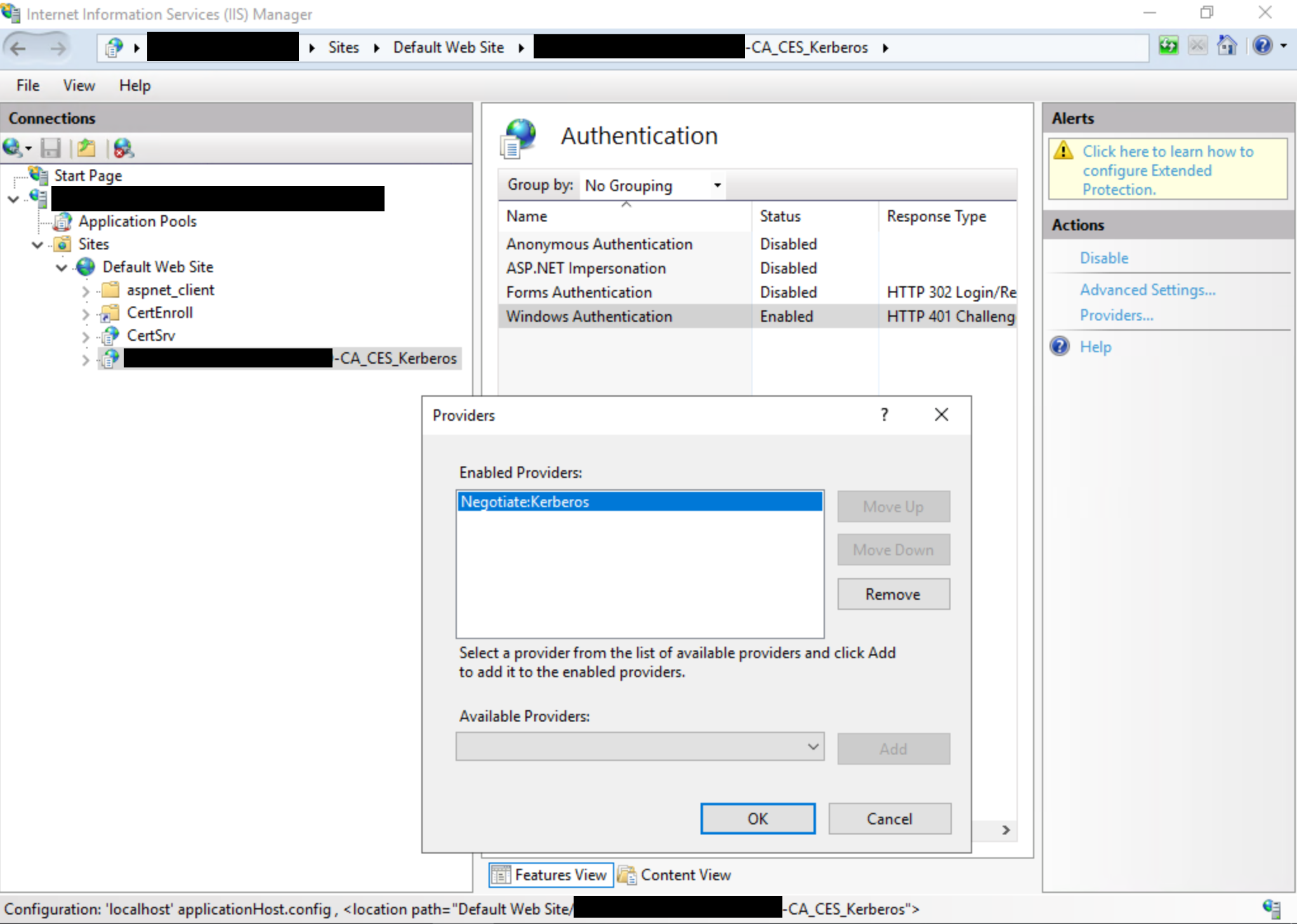

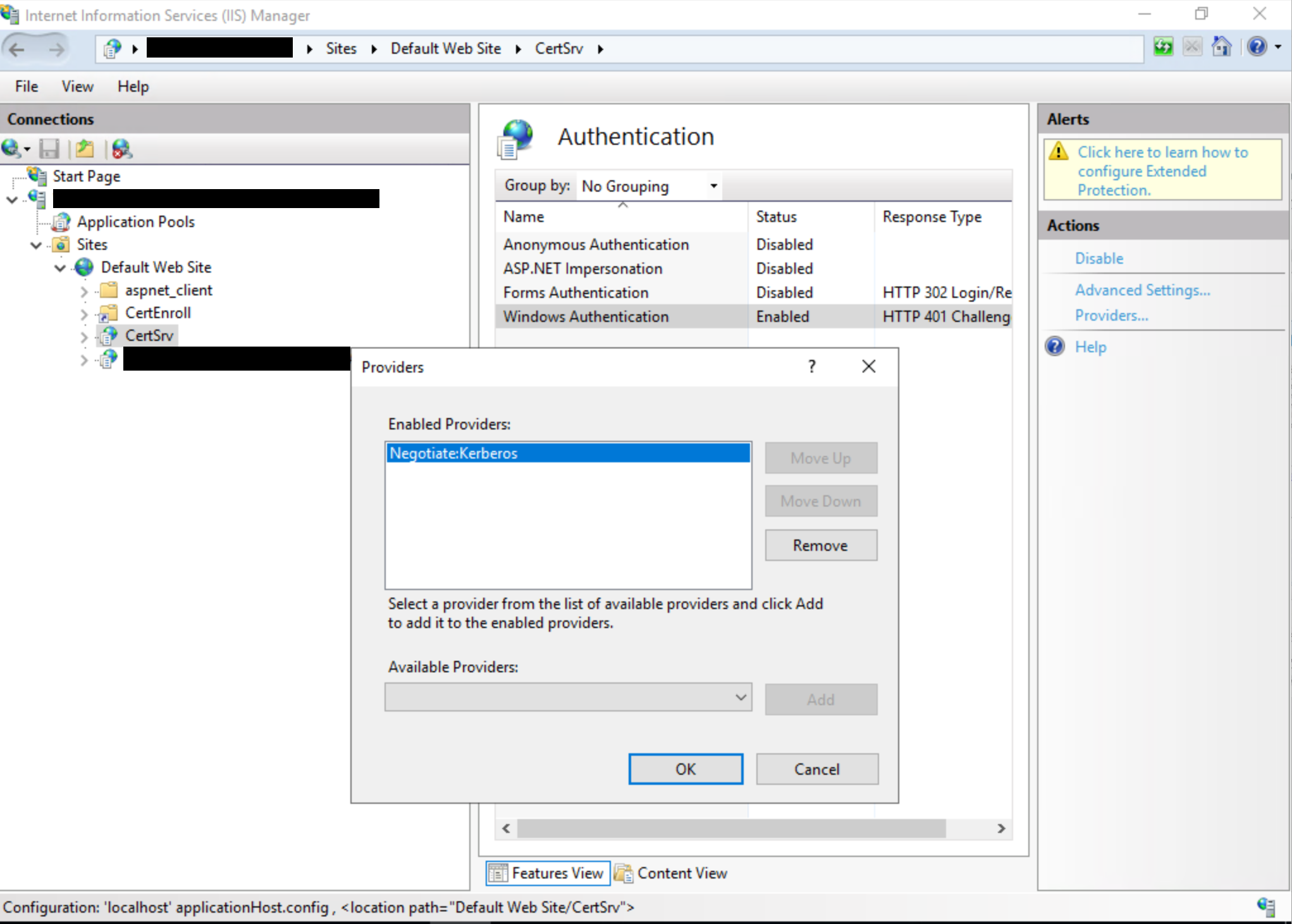

Onemogućite NTLM za Internet Information Services (IIS) na AD CS serverima u domenu koji rade pod uslugama "Veb unošenje certifikata" ili "Veb usluga unošenja certifikata".

Da biste to otvorili IIS Manager UIS Manager, postavite Windows na Negotiate:Kerberos:

Važno: Nakon dovršavanja gorenavedenih koraka, morate ponovo da pokrenete IIS da biste učitali promene. Da biste ponovo pokrenuli IIS, otvorite prozor komandne linije sa punim punim vrednostima, otkucajte sledeću komandu, a zatim pritisnite taster ENTER:

iisreset /restart

Napomogućeno Ova komanda zaustavlja sve pokrenute IIS usluge, a zatim ih ponovo pokreće.

Dodatne informacije potražite u članku ADV210003 za Microsoft savet za bezbednost