|

Datum |

Opis promene |

|---|---|

|

27. oktobar 2023. |

Dodate reference za Umanjivanje B |

|

17. jul 2023. |

Dodate mmIO informacije |

Rezime

Microsoft je svestan novih varijanti klase napada poznatih kao spekulativne ranjivosti na bočnom kanalu. Varijante se zovu Greške u terminalu L1 (L1TF) i Microarchitectural Data Uzorkovanje podataka (MDS). Napadač koji može uspešno da iskoristi L1TF ili MDS možda može da čita privilegovane podatke izvan granica poverenja.

AŽURIRANO 14. MAJA 2019: Intel je 14. maja 2019. objavio informacije o novoj potklasi spekulativnih ranjivosti bočnog kanala izvršavanja poznatog kao Microarchitectural Data Uzorkovanje. Dodeljeni su im sledeći korelacioni vektori:

-

CVE-2018-11091 | Microarchitectural Data Uzorkovanje nepotpune memorije (MDSUM)

-

CVE-2018-12126 | Uzorkovanje podataka mikroarhitekturalnog skladišta (MSBDS)

-

CVE-2018-12127 | Uzorkovanje podataka bafera mikroarhitekturalne popune (MFBDS)

-

CVE-2018-12130 | Uzorkovanje podataka mikroarhitekturalnog učitavanja porta (MLPDS)

AŽURIRANO 12. NOVEMBRA 2019:: 12. novembra 2019. Intel je objavio tehnički savet o Asinhronoj ranjivosti transakcije Intel® transakcije (Intel® TSX) koji se dodeljuje CVE-2019-11135. Microsoft je objavio ispravke koje će vam pomoći da umanjite ovu ranjivost. Obratite paћnje na sledeće:

-

Zaštite operativnih sistema podrazumevano su omogućene za neka izdanja operativnog sistema Windows Server. Više informacija potražite u članku Microsoft 4072698 baze znanja.

-

Zaštite operativnih sistema podrazumevano su omogućene za sva izdanja operativnog sistema Windows Client OS. Više informacija potražite u članku Microsoft 4073119 baze znanja.

Pregled ranjivosti

U okruženjima u kojima se dele resursi, kao što su hostovi virtuelizacije, napadač koji može da pokrene arbitrarni kôd na jednoj virtuelnoj mašini možda može da pristupi informacijama sa druge virtuelne mašine ili iz samog hosta virtuelizacije.

Radna opterećenja servera kao što su Windows Server Remote Desktop Services (RDS) i namenskije uloge kao što su Active Directory kontrolere domena takođe su u opasnosti. Napadači koji mogu da pokreću proizvoljni kôd (bez obzira na njegov nivo privilegija) možda će moći da pristupe operativnom sistemu ili tajnama opterećenja kao što su šifre za šifrovanje, lozinke i drugi osetljivi podaci.

Operativni sistemi Windows klijenta takođe su u riziku, naročito ako pokreću nepouzdan kôd, koriste bezbednosne funkcije zasnovane na virtuelizacijama kao što su Windows zaštitnik akreditiva ili koriste Hyper-V za pokretanje virtuelnih mašina.

Beleške:Ove ranjivosti utiču samo na Intel Core procesore i Intel Xeon procesore.

Pregled umanjivanja

Da bi rešio ove probleme, Microsoft radi zajedno sa uslugom Intel na razvoju umanjivanja i uputstava softvera. Objavljene su ispravke softvera koje će vam pomoći da umanjite ranjivosti. Da biste dobili sve dostupne zaštite, možda će biti potrebne ispravke koje mogu uključivati i mikro kôd od OEM-a uređaja.

Ovaj članak opisuje kako da umanjite sledeće ranjivosti:

-

CVE-2018-3620 | Greška L1 terminala – OS, SMM

-

CVE-2018-3646 | Greška L1 terminala – VMM

-

CVE-2018-11091 | Microarchitectural Data Uzorkovanje nepotpune memorije (MDSUM)

-

CVE-2018-12126 | Uzorkovanje podataka mikroarhitekturalnog skladišta (MSBDS)

-

CVE-2018-12127 | Uzorkovanje podataka mikroarhitekturalnog učitavanja porta (MLPDS)

-

CVE-2018-12130 | Uzorkovanje podataka bafera mikroarhitekturalne popune (MFBDS)

-

CVE-2019-11135 | Ranjivost otkrivanja informacija o windows međuslovnim razmakima

-

CVE-2022-21123 | Čitanje podataka deljenog bafera (SBDR)

-

CVE-2022-21125 | Uzorkovanje podataka deljenog bafera (SBDS)

-

CVE-2022-21127 | Specijalna ispravka uzorkovanje podataka bafera registratora (SRBDS ispravka)

-

CVE-2022-21166 | Registracija delimičnog pisanja uređaja (DRPW)

Da biste saznali više o ranjivosti, pogledajte sledeće bezbednosne savete:

L1TF: ADV180018 | Microsoft vodič za umanjivanje L1TF varijante

MMIO: ADV220002 | Microsoft smernice o ranjivosti intel procesora MMIO zauslenih podataka

Ranjivost otkrivanja informacija o Windows jezgru:CVE-2019-11135 | Ranjivost otkrivanja informacija o windows međuslovnim razmakima

Određivanje radnji potrebnih za umanjivanje pretnje

Sledeći odeljci mogu vam pomoći da identifikujete sisteme na koje utiču ranjivosti L1TF i/ili MDS, kao i da razumete i umanjite rizike.

Potencijalni uticaj na performanse

Tokom testiranja, Microsoft je video uticaj učinka na ova umanjivanja, u zavisnosti od konfiguracije sistema i od toga koja su umanjanja neophodna.

Neki klijenti će možda morati da onemoguće hiper-niti (poznate i kao istovremeno multithreading ili SMT) da bi u potpunosti rešili rizik od L1TF i MDS. Imajte na umu da onemogućavanje hiperveza može da izazove degradaciju performansi. Ova situacija se odnosi na klijente koji koriste sledeće:

-

Verzije usluge Hyper-V koje su starije od verzije Windows Server 2016 ili Windows 10 verzije 1607 (ispravka povodom godišnjice)

-

Bezbednosne funkcije zasnovane na virtuelizacijama (VBS) kao što su Akreditive Guard i Device Guard

-

Softver koji omogućava izvršavanje nepouzdanog koda (na primer, servera za automatizaciju izdanja ili deljenog IIS hosting okruženja)

Uticaj može da se razlikuje u zavisnosti od hardvera i radnih podataka koji su pokrenuti na sistemu. Najčešća konfiguracija sistema jeste da je omogućeno hiperveza. Zbog toga je uticaj performansi na korisnika ili administratora koji izvršava radnju onemogućavanje hiperveza u sistemu.

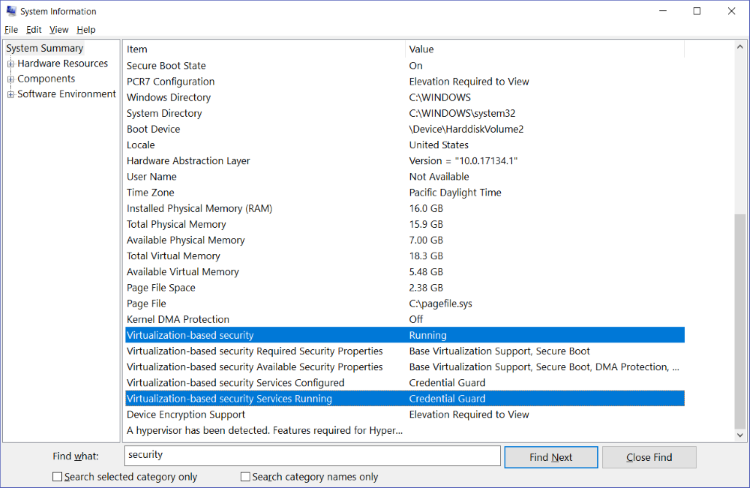

Beleške:Da biste utvrdili da li vaš sistem koristi bezbednosne funkcije koje štiti VBS, pratite ove korake:

-

U " Start" meniju otkucajte MSINFO32.

Beleške: Otvara se prozor Informacije o sistemu. -

U polju Pronađi otkucajtebezbednost.

-

U desnom oknu pronađite dva reda koja su izabrana na snimku ekrana i proverite kolonu Vrednost da biste videli da li je omogućena bezbednost zasnovana na virtuelizacijama i koje bezbednosne usluge zasnovane na virtuelizovanoj bezbednosti su pokrenute.

Planer jezgra Hyper-V ukida vektore L1TF i MDS napada u odnosu na Hyper-V virtuelne mašine, a da i dalje omogućava da hiper-niti ostanu omogućene. Osnovni planer je dostupan počevši od sistema Windows Server 2016 Windows 10 verzije 1607. To pruža minimalan uticaj performansi na virtuelne mašine.

Glavni planer ne uklanjuje L1TF ili MDS vektore napada na bezbednosne funkcije koje štiti VBS. Više informacija potražite u članku Umanjivanje C i sledeći članak bloga o virtuelizaciji:

Detaljne informacije od korporacije Intel o uticaju na performanse potražite na sledećoj Intel veb lokaciji:

Identifikovanje sistema na koje ovo utiče i neophodnih umanjivanja

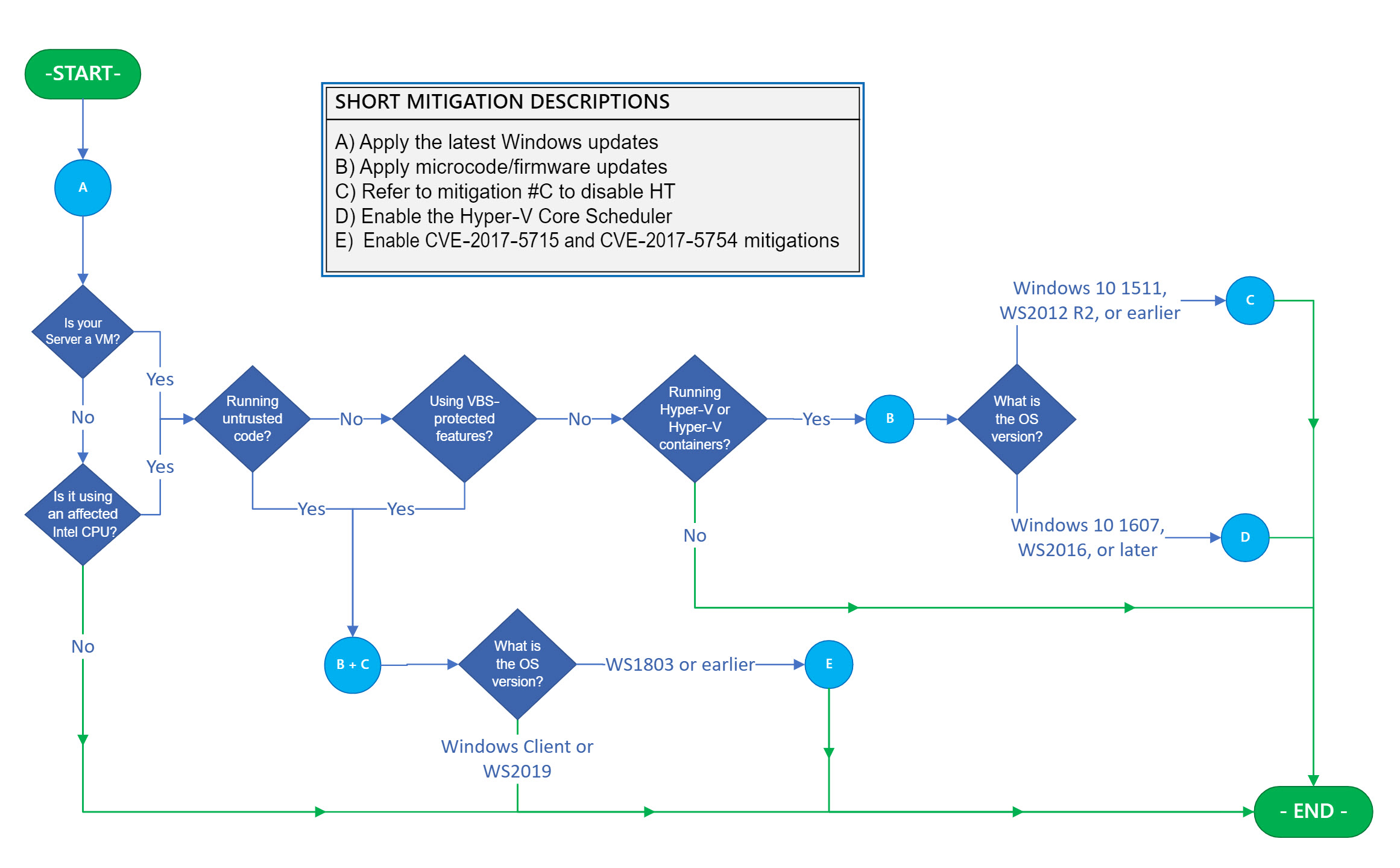

Dijagram toka na slici 1 može da vam pomogne da identifikujete sisteme na koje ovo utiče i utvrdite ispravan skup radnji.

Vaћno: Ako koristite virtuelne mašine, morate razmotriti i primeniti dijagram toka na Hyper-V hostove i svakog virtuelnog gosta pojedinačno zato što se umanjivanja mogu primeniti i na jedno i na drugo. Tačnije, za Hyper-V host, koraci dijagrama toka pružaju zaštitu od inter-VM zaštite i zaštite od intra hosta. Međutim, primena ovih umanjivanja samo na Hyper-V host nije dovoljna da bi se obezbedila intra-VM zaštita. Da biste obezbedili intra-VM zaštitu, morate da primenite dijagram toka na svaku Windows virtuelnu mašinu. U većini slučajeva, to znači da se uverite da su ključevi registratora podešeni na virtuelnoj mašini.

Dok se krećete u dijagramu toka, naići ćete na slovne plave krugove koji se mapiraju u radnju ili na niz radnji koje su potrebne da biste umanjili L1TF vektore napada koji su specifični za konfiguracije sistema. Svaka radnja na koju naiđete mora biti primenjena. Kada naiđete na zelenu liniju, ona ukazuje na direktnu putanju do kraja i nema dodatnih koraka za umanjivanje.

Kratko objašnjenje svakog slova za umanjivanje uključeno je u legendu sa desne strane. Detaljna objašnjenja za svako umanjivanje koja uključuju postupna instaliranja i uputstva za konfiguraciju navedena su u odeljku "Umanjivanja".

Umanjivanja

Vaћno: Sledeći odeljak opisuje umanjivanja koja treba primeniti SAMO pod određenim uslovima koje je odredio dijagram toka na slici 1 u prethodnom odeljku. Nemojte da primenjujete ova umanjivanja osim ako dijagram toka ne ukazuje na tok da je neophodno određeno umanjivanje.

Pored ispravki softvera i mikro koda, za omogućavanje određenih zaštita mogu biti neophodne i ručne promene konfiguracije. Preporučujemo da se Enterprise klijenti registruju za pošiljalac bezbednosnih obaveštenja da bi bili obavešteni o promenama sadržaja. (Pogledajte Obaveštenja Microsoft tehničke bezbednosti.)

Umanjivanje A

Nabavite i primenite najnovije ispravke za Windows

Primenite sve dostupne ispravke operativnog sistema Windows, uključujući mesečne bezbednosne ispravke za Windows. Tabelu proizvoda na koje ovo utiče možete da vidite u savetu za Microsoft bezbednost | ADV 180018 za L1TF, savet za bezbednost | ADV 190013 za MDS, savet za bezbednost | ADV220002 za MMIO i bezbednosnu ranjivost | CVE-2019-11135 za ranjivost otkrivanja windows jezgra informacija.

Umanjivanje B

Nabavite i primenite najnovije ispravke mikrokoda ili firmvera

Pored instaliranja najnovijih windows bezbednosnih ispravki, može biti potrebna i ispravka mikrokodora ili firmvera. Preporučujemo da nabavite i primenite najnoviju ispravku mikrokoda po potrebi za uređaj sa OEM uređaja. Više informacija o ispravkama mikrokoda ili firmvera potražite u sledećim referencama:

Beleška: Ako koristite ugnežđene virtuelizacije (uključujući pokretanje Hyper-V kontejnera na virtuelnoj mašini gosta), morate da izložite novo prosvetljenje mikro koda virtuelnoj mašini za goste. Ovo može zahtevati nadogradnju konfiguracije virtuelne mašine na verziju 8. Verzija 8 podrazumevano uključuje prosvetljenje mikro koda. Dodatne informacije i potrebne korake potražite u sledećem članku Microsoft Docs članku:

Pokrenite Hyper-V u virtuelnoj mašini sa ugnežđenom virtuelizom

Umanjivanje C

Da li treba da onemogućim hipervezu (HT)?

Ranjivosti L1TF i MDS uvode rizik da bi poverljivost Hyper-V virtuelnih mašina i tajni koje održava bezbednost zasnovana na Microsoft virtuelizacijama (VBS) mogli biti ugroženi korišćenjem napada na bočne kanale. Kada Hyper-Threading (HT), oslabljene su bezbednosne granice koje pružaju i Hyper-V i VBS.

Hyper-V core planer (dostupan počevši od operativnog sistema Windows Server 2016 Windows 10 verzija 1607) umanjiće L1TF i MDS vektore napada na Hyper-V virtuelne mašine, a da i dalje omogućava da Hyper-Threading ostane omogućen. To pruža minimalan uticaj na performanse.

Planer jezgra Hyper-V ne umanjiva vektore L1TF ili MDS napada u odnosu na bezbednosne funkcije koje štiti VBS. Ranjivosti L1TF i MDS uvode rizik da bi poverljivost VBS tajni mogla biti ugrožena putem napada na bočne kanale kada se omogući Hyper-Threading (HT), što oslabi bezbednosnu granicu koju pruža VBS. Čak i sa ovim povećanim rizikom, VBS i dalje pruža vredne bezbednosne pogodnosti i ulaže veliki broj napada sa omogućenim HT-om. Zato preporučujemo da VBS nastavi da se koristi na sistemima omogućenim za HT. Klijenti koji žele da eliminišu potencijalni rizik ranjivosti L1TF i MDS-a na poverljivost VBS-a trebalo bi da razmotriju onemogućavanje HT-a da bi smanjili taj dodatni rizik.

Klijenti koji žele da eliminišu rizik koji predstavljaju ranjivosti L1TF i MDS, bilo na poverljivost Hyper-V verzija koje su starije od Windows Server 2016 ili VBS bezbednosnih mogućnosti, moraju da odmere odluku i da razmotriju onemogućavanje HT-a da ublaži rizik. Uopšte uzev, ova odluka može biti zasnovana na sledećim smernicama:

-

Za Windows 10 verzije 1607, Windows Server 2016 i novije sisteme koji ne rade pod operativnim sistemom Hyper-V i ne koriste bezbednosne funkcije koje štiti VBS, klijenti ne bi trebalo da onemoguće HT.

-

Za Windows 10 verzije 1607, Windows Server 2016 i novije sisteme koji koriste Hyper-V sa funkcijom Core Scheduler, ali ne koriste bezbednosne funkcije koje štiti VBS, klijenti ne bi trebalo da onemoguće HT.

-

Za Windows 10 verzije 1511, Windows Server 2012 R2 i starijih sistema koji koriste Hyper-V, klijenti moraju razmotriti onemogućavanje HT-a radi ublažavanja rizika.

Koraci neophodni za onemogućavanje HT-a razlikuju se od OEM-a do OEM-a. Međutim, oni su obično deo BIOS-a ili alatki za podešavanje firmvera i konfiguraciju.

Microsoft je uveo i mogućnost onemogućavanja Hyper-Threading putem softverske postavke ako je teško ili nemoguće onemogućiti HT u BIOS-u ili firmveru i alatkama za podešavanje i konfiguraciju. Postavka softvera za onemogućavanje HT-a sekundarna je postavki BIOS-a ili firmvera i podrazumevano je onemogućena (što znači da će HT pratiti postavku BIOS-a ili firmvera). Da biste saznali više o ovoj po postavki i o tome kako da onemogućite HT koristeći je, pogledajte sledeći članak:

4072698 Uputstva za Windows Server za zaštitu od spekulativnih ranjivosti na bočnom kanalu izvršavanja

Kada je to moguće, preporučuje se da onemogućite HT u BIOS-u ili firmveru radi najjače garancije da je HT onemogućen.

Beleška: Onemogućavanje hiperthreadinga će smanjiti CPU jezgra. Ovo može da utiče na funkcije koje zahtevaju minimalne CPU jezgra da bi funkcionisale. Na primer, Windows zaštitnik Application Guard (WDAG).

Umanjivanje D

Omogućite Hyper-V core planer i podesite broj hardverskih niti VM hardvera po jezgru na 2

Beleška: Ovi koraci umanjivanja primenjuju se samo na Windows Server 2016 Windows 10 verzije starije od verzije 1809. Core planer je podrazumevano omogućen u sistemu Windows Server 2019 i Windows 10 verziji 1809.

Korišćenje osnovnog planera je proces iz dve faze koji zahteva da prvo omogućite planer na Hyper-V hostu, a zatim da konfigurišete svaku virtuelnu mašinu da ga koristi tako što ćete podesiti broj hardverskih niti po jezgru na dva (2).

Hyper-V core planer koji je predstavljen u sistemu Windows Server 2016 Windows 10 verziji 1607 predstavlja novu alternativu klasičnoj logici planera. Planer jezgra nudi smanjenu promenljivost performansi za radna opterećenja unutar virtuelnih mašina koje rade na Hyper-V hostu omogućenom za HT.

Detaljno objašnjenje osnovnog planera usluge Hyper-V i korake za omogućavanje potražite u sledećem članku Windows IT Pro centra:

Razumevanje i korišćenje tipova hipervizora hipervizora

Da biste omogućili Hyper-V core planer u sistemu Windows Server 2016 ili Windows 10, unesite sledeću komandu:

bcdedit /set HypervisorSchedulerType core

Zatim odlučite da li želite da konfigurišete datu hardversku nit virtuelne mašine po jezgru do dve (2). Ako izlažete činjenicu da su virtuelni procesori hipervezni niti za virtuelnu mašinu gosta, omogućavate planer u operativnom sistemu VM, kao i virtuelna radna opterećenja, da biste koristili HT u sopstvenom zakazivanju posla. Da biste to uradili, unesite sledeću PowerShell komandu u kojoj <VMName> ime virtuelne mašine:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Umanjivanje E

Omogućavanje umanjivanja za savete CVE-2017-5715, CVE-2017-5754 i CVE-2019-11135

Beleška: Ova umanjivanja su podrazumevano omogućena na Windows Server 2019 i Windows klijentskim operativnim sistemima.

Da biste omogućili umanjivanja za savete CVE-2017-5715, CVE-2017-5754 i CVE-2019-11135, koristite uputstva u sledećim člancima:

4072698 Windows Server smernica za zaštitu od spekulativnih ranjivosti bočnog kanala izvršavanja

Beleška: Ova umanjivanja uključuju i automatski omogućavaju umanjivanje bitova bezbednog okvira stranice za Windows jezgro, kao i za umanjivanja opisana u CVE-2018-3620. Detaljno objašnjenje bita bezbednog okvira stranice potražite u sledećem članku Bezbednosna istraživanja & Blog o odbrani:

Reference

Uputstva za umanjivanje spekulativnih ranjivosti bočnog kanala izvršavanja u usluzi Azure

Proizvodi nezavisnih proizvođača o kojima se govori u ovom članku proizvode kompanije koje su nezavisne od korporacije Microsoft. Ne pružamo nikakvu garanciju, podrazumevanu ni bilo koju drugi, u vezi sa performansama ili pouzdanošću ovih proizvoda.

Pružamo kontakt informacije nezavisnih proizvođača koje će vam pomoći da pronađete tehničku podršku. Ove kontakt informacije mogu da se promene bez obaveštenja. Ne garantujemo tačnost ove kontakt informacije nezavisnog proizvođača.