Ursprungligt publiceringsdatum: den 11 juli 2025

KB-ID: 5064479

I den här artikeln:

Introduktion

Den här artikeln innehåller en översikt över kommande ändringar av NTLM-granskningsfunktionen (NTLM) i Windows 11 version 24H2 och Windows Server 2025. De här förbättringarna är utformade för att öka insynen i NTLM-autentiseringsaktivitet, vilket gör det möjligt för administratörer att fastställa identiteten för användare, grunden för NTLM-användning och de specifika platser där NTLM används i en miljö. Förbättrad granskning har stöd för förbättrad säkerhetsövervakning och identifiering av äldre autentiseringsberoenden.

Syfte med ändringar i NTLM-granskning

NTLM-autentisering fortsätter att finnas i olika företagsscenarier, ofta på grund av äldre program och konfigurationer. Med meddelandet om utfasning av NTLM och framtida inaktiverande (se Windows IT-bloggen Utvecklingen av Windows-autentisering) är de uppdaterade granskningsfunktionerna avsedda att hjälpa administratörer att identifiera NTLM-användning, förstå användningsmönster och identifiera potentiella säkerhetsrisker, inklusive användning av NT LAN Manager version 1 (NTLMv1).

NTLM-granskningsloggar

Windows 11 version 24H2 och Windows Server 2025 introducerar nya granskningsloggningsfunktioner för NTLM för klienter, servrar och domänkontrollanter. Varje komponent genererar loggar med detaljerad information om NTLM-autentiseringshändelser. Loggarna finns i Loggboken under Program- och tjänstloggar > Microsoft > Windows > NTLM > operational.

Jämfört med befintliga NTLM-granskningsloggar tillåter de nya förbättrade granskningsändringarna administratörer att svara på Vem, Varför och Var:

-

Vem använder NTLM, inklusive kontot och processen på datorn.

-

Varför har NTLM-autentisering valts i stället för moderna autentiseringsprotokoll som Kerberos.

-

Där NTLM-autentiseringen sker, inklusive både datorns namn och datorns IP.

Den förbättrade NTLM-granskningen ger också information om NTLMv1-användning för klienter och servrar samt NTLMv1-användningsdomänövergripande loggning av domänkontrollanten.

hantering av grupprincip

De nya NTLM-granskningsfunktionerna kan konfigureras via uppdaterade grupprincip inställningar. Administratörer kan använda dessa principer för att ange vilka NTLM-autentiseringshändelser som granskas och för att hantera granskningsbeteende för klienter, servrar och domänkontrollanter efter behov för deras miljö.

Som standard är händelserna aktiverade.

-

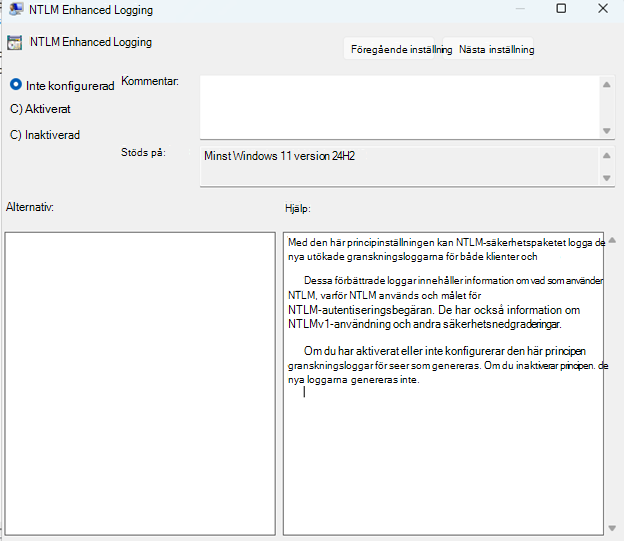

För klient- och serverloggning kontrolleras händelserna via principen "NTLM Enhanced Logging" under Administrativa mallar > System > NTLM.

-

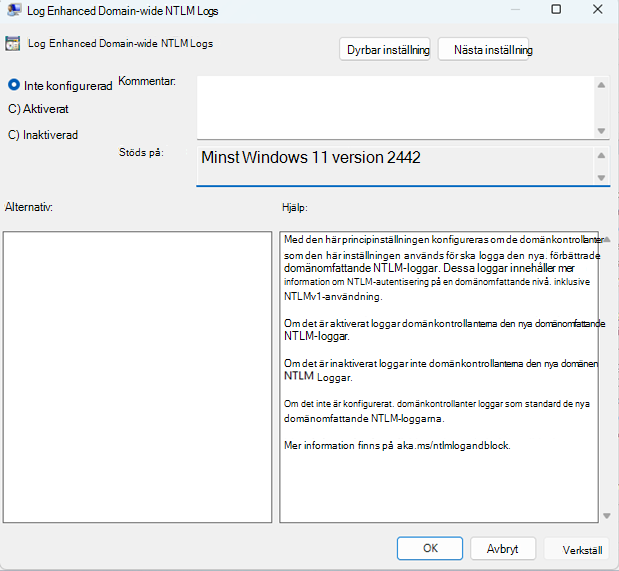

För domänomfattande loggning på domänkontrollanten styrs händelserna genom principen "Log Enhanced Domain-wide NTLM Logs" under Administrativa mallar > System > Netlogon.

Granskningsnivåer

Varje NTLM-granskningslogg är uppdelad i två olika händelse-ID:er med samma information som bara skiljer sig åt efter händelsenivå:

-

Information: Anger standardhändelser för NTLM, till exempel NT LAN Manager version 2-autentisering (NTLMv2), där ingen säkerhetsminskning upptäcks.

-

Varning: Anger en nedgradering av NTLM-säkerhet, till exempel användning av NTLMv1. Dessa händelser belyser osäker autentisering. En händelse kan markeras som en "varning" för till exempel följande:

-

NTLMv1-användning identifieras av antingen klient-, server- eller domänkontrollanten.

-

Utökat autentiseringsskydd markeras som inte stöds eller är osäkert (mer information finns i KB5021989: Utökat autentiseringsskydd).

-

Vissa NTLM-säkerhetsfunktioner, till exempel kontroll av meddelandeintegritet (MIC), används inte.

-

Klientloggar

Nya granskningsloggar registrerar utgående NTLM-autentiseringsförsök. Dessa loggar anger information om program eller tjänster som initierar NTLM-anslutningar, tillsammans med relevanta metadata för varje autentiseringsbegäran.

Klientloggning har ett unikt fält, Användnings-Id/Orsak, som belyser varför NTLM-autentisering användes.

|

ID |

Beskrivning |

|

0 |

Okänd orsak. |

|

1 |

NTLM anropades direkt av det anropande programmet. |

|

2 |

Autentisera ett lokalt konto. |

|

3 |

RESERVED, används för närvarande inte. |

|

4 |

Autentisera ett molnkonto. |

|

5 |

Målnamnet saknades eller var tomt. |

|

6 |

Målnamnet kunde inte matchas av Kerberos eller andra protokoll. |

|

7 |

Målnamnet innehåller en IP-adress. |

|

8 |

Målnamnet visade sig ha duplicerats i Active Directory. |

|

9 |

Ingen siktlinje kunde upprättas med en domänkontrollant. |

|

10 |

NTLM anropades via ett loopback-gränssnitt. |

|

11 |

NTLM anropades med en null-session. |

|

Händelselogg |

Microsoft-Windows-NTLM/Operational |

|

Händelse-ID |

4020 (information), 4021 (varning) |

|

Händelsekälla |

NTLM |

|

Händelsetext |

Den här datorn försökte autentisera till en fjärrresurs via NTLM. Processinformation: Processnamn: <namn> Process-PID: <PID-> Klientinformation: Användarnamn: <användarnamn> Domän: <Domännamn> Hostname: <Host Name> Sign-On Typ: <Single Sign-On / Supplied Creds> Målinformation: Måldator: <datornamn> Måldomän: <datordomän> Målresurs: <Service Principal Name (SPN)> Mål-IP: <IP-adress> Målnätverksnamn: <nätverksnamn> NTLM-användning: Orsaks-ID: <användnings-ID> Orsak: <användningsorsak> NTLM-säkerhet: Förhandlade flaggor: <flaggor> NTLM-version: <NTLMv2 / NTLMv1> Sessionsnyckelstatus: < presentera/saknas> Kanalbindning: < stöds/stöds inte> Tjänstbindning: <Service Principal Name (SPN)> MIKROFONSTATUS: < skyddad/oskyddad> AvFlags: <NTLM Flags> AvFlags-sträng: <NTLM-flaggsträng> Mer information finns i aka.ms/ntlmlogandblock. |

Serverloggar

Nya granskningsloggar registrerar inkommande NTLM-autentiseringsförsök. Dessa loggar innehåller liknande information om NTLM-autentiseringen som klientloggar samt rapporterar om NTLM-autentiseringen lyckades eller inte.

|

Händelselogg |

Microsoft-Windows-NTLM/Operational |

|

Händelse-ID |

4022 (information), 4023 (varning) |

|

Händelsekälla |

NTLM |

|

Händelsetext |

En fjärrklient använder NTLM för att autentisera till den här arbetsstationen. Processinformation: Processnamn: <namn> Process-PID: <PID-> Information om fjärrklienten: Användarnamn: <användarnamn för klient> Domän: <klientdomän> Klientdator: <klientdatornamn> Klient-IP: IP-<-klient> Klientnätverksnamn: <> NTLM-säkerhet: Förhandlade flaggor: <flaggor> NTLM-version: <NTLMv2 / NTLMv1> Sessionsnyckelstatus: < presentera/saknas> Kanalbindning: < stöds/stöds inte> Tjänstbindning: <Service Principal Name (SPN)> MIKROFONSTATUS: < skyddad/oskyddad> AvFlags: <NTLM Flags> AvFlags-sträng: <NTLM-flaggsträng> Status: <statuskod> Statusmeddelande: <statussträng> Mer information finns i aka.ms/ntlmlogandblock |

Domänkontrollantloggar

Domänkontrollanter drar nytta av förbättrad NTLM-granskning med nya loggar som registrerar både lyckade och misslyckade NTLM-autentiseringsförsök för hela domänen. Dessa loggar stöder identifiering av NTLM-användning mellan domäner och aviserar administratörer om potentiella nedgraderingar i autentiseringssäkerhet, till exempel NTLMv1-autentisering.

Olika domänkontrollantloggar skapas beroende på följande scenarier:

När både klientkontot och serverdatorn tillhör samma domän skapas en logg som liknar följande:

|

Händelselogg |

Microsoft-Windows-NTLM/Operational |

|

Händelse-ID |

4032 (information), 4033 (varning) |

|

Händelsekälla |

Security-Netlogon |

|

Händelsetext |

DC-<DC-namn> bearbetat en vidarebefordrad NTLM-autentiseringsbegäran från den här domänen. Klientinformation: Klientnamn: <användarnamn> Klientdomän: <domän> Klientdator: <klientarbetsstation> Serverinformation: Servernamn: <serverdatornamn> Serverdomän: <Server Domain> Server IP: <Server IP-> Serveroperativsystem: <Server-operativsystem> NTLM-säkerhet: Förhandlade flaggor: <flaggor> NTLM-version: <NTLMv2 / NTLMv1> Sessionsnyckelstatus: < presentera/saknas> Kanalbindning: < stöds/stöds inte> Tjänstbindning: <Service Principal Name (SPN)> MIKROFONSTATUS: < skyddad/oskyddad> AvFlags: <NTLM Flags> AvFlags-sträng: <NTLM-flaggsträng> Status: <statuskod> Statusmeddelande: <statussträng> Mer information finns i aka.ms/ntlmlogandblock |

Om klientkontot och servern tillhör olika domäner har domänkontrollanten olika loggar beroende på om domänkontrollanten tillhör den domän där klienten finns (initierar autentiseringen) eller där servern finns (accepterar autentiseringen):

Om servern tillhör samma domän som domänkontrollanten som hanterar autentiseringen skapas en logg som liknar "Samma domänlogg".

Om klientkontot tillhör samma domän som domänkontrollanten som hanterar autentiseringen skapas en logg som liknar följande:

|

Händelselogg |

Microsoft-Windows-NTLM/Operational |

|

Händelse-ID |

4030 (information), 4031 (varning) |

|

Händelsekälla |

Security-Netlogon |

|

Händelsetext |

DC-<DC-namn> bearbetat en vidarebefordrad NTLM-autentiseringsbegäran från den här domänen. Klientinformation: Klientnamn: <användarnamn> Klientdomän: <domän> Klientdator: <klientarbetsstation> Serverinformation: Servernamn: <serverdatornamn> Serverdomän: <Server Domain> Vidarebefordrad från: Typ av säker kanal: <Netlogon– information om säker kanal> Farside Name: <Cross-Domain DC Machine Name > Farside Domain: <Cross-Domain Name> IP på fjärransluten sida: <IP-> mellan domäner NTLM-säkerhet: Förhandlade flaggor: <flaggor> NTLM-version: <NTLMv2 / NTLMv1> Sessionsnyckelstatus: < presentera/saknas> Kanalbindning: < stöds/stöds inte> Tjänstbindning: <Service Principal Name (SPN)> MIKROFONSTATUS: < skyddad/oskyddad> AvFlags: <NTLM Flags> AvFlags-sträng: <NTLM-flaggsträng> Status: <statuskod> Mer information finns i aka.ms/ntlmlogandblock |

Relation mellan nya och befintliga NTLM-händelser

De nya NTLM-händelserna är en förbättring jämfört med de befintliga NTLM-loggarna, till exempel Nätverkssäkerhet: Begränsa NTLM-gransknings NTLM-autentisering i den här domänen. De förbättrade NTLM-granskningsändringarna påverkar inte de aktuella NTLM-loggarna. om de aktuella NTLM-granskningsloggarna är aktiverade fortsätter de att loggas.

Distributionsinformation

I enlighet med Microsoft controlled feature rollout (CFR) distribueras ändringarna först gradvis till Windows 11 version 24H2-datorer, följt senare av Windows Server 2025-datorer inklusive domänkontrollanter.

En gradvis distribution distribuerar en uppdatering över en tidsperiod, snarare än allt på en gång. Det innebär att användarna får uppdateringarna vid olika tidpunkter och att de kanske inte är tillgängliga direkt för alla användare.