Ursprungligt publiceringsdatum: den 28 oktober 2025

KB-ID: 5056852

Den här här härdningsfunktionen för autentisering är tillgänglig i följande Windows-versioner:

-

Windows 11 version 25H2- och Windows Server 2025-uppdateringar som släpptes den 28 oktober 2025 eller senare

I denna artikel

Begränsningsperiod för införande

Uppdatera inställningen för grupprincip med hjälp av grupprincip Editor

Uppdatera grupprincip/MDM-inställning med Intune

Sammanfattning

En ny lösning för härdningsautentisering har införts för CLFS-drivrutinen ( Common Log File System ), som lägger till en hashbaserad kod för meddelandeautentisering (HMAC) i underliggande filer i en CLFS-loggfil. Autentiseringskoder skapas genom att fildata kombineras med en systemspecifik kryptografisk nyckel, som lagras i registret och endast är tillgänglig för administratörer och SYSTEM. Autentiseringskoderna gör det möjligt för CLFS att kontrollera filens integritet och se till att fildata är säkra innan de tolkar sina interna datastrukturer. CLFS förutsätter att filen har ändrats externt, skadligt eller på annat sätt, om integritetskontrollen misslyckas och vägrar att öppna loggfilen. Om du vill fortsätta måste antingen en ny loggfil skapas eller så måste en administratör manuellt autentisera den med kommandot fsutil.

Begränsningsperiod för införande

Ett system som tar emot en uppdatering med den här versionen av CLFS kommer sannolikt att ha befintliga loggfiler på systemet som inte har autentiseringskoder. För att säkerställa att dessa loggfiler överförs till det nya formatet placerar systemet CLFS-drivrutinen i ett "inlärningsläge" som instruerar CLFS att automatiskt lägga till autentiseringskoder i loggfiler som inte har dem. Automatisk addition av autentiseringskoder sker vid öppen loggfil och endast om den anropande tråden har den åtkomst som krävs för att skriva till filen. För närvarande varar användningsperioden i 90 dagar, med början från den tid då systemet startades först med den här versionen av CLFS. Efter att den här 90-dagarsperioden har upphört övergår drivrutinen automatiskt till tillämpningsläge vid nästa start, varefter CLFS förväntar sig att alla loggfiler innehåller giltiga autentiseringskoder. Observera att värdet på 90 dagar kan ändras i framtiden.

Om en loggfil inte öppnas under den här användningsperioden och därför inte automatiskt övergick till det nya formatet, kan kommandoradsverktyget fsutil clfs authenticate användas för att lägga till autentiseringskoder i loggfilen. Den här åtgärden kräver att uppringaren är administratör.

Användarpåverkan

Den här begränsningen kan påverka konsumenter av CLFS API på följande sätt:

-

Eftersom kryptografinyckeln som används för att göra autentiseringskoderna systemspecifika är loggfiler inte längre flyttbara mellan systemen. Om du vill öppna en loggfil som skapats på ett fjärrsystem måste administratören först använda autentiseringsverktyget fsutil clfs för att autentisera loggfilen med kryptografiknyckeln för lokala system.

-

En ny fil med tillägget ".cnpf" lagras tillsammans med den binära loggningsfilen (BLF) och databehållare. Om BLF för en loggfil finns i "C:\Användare\Användare\exempel.blf" ska dess "korrigeringsfil" finnas på "C:\Användare\Användare\exempel.blf.cnpf". Om en loggfil inte är helt stängd kommer korrigeringsfilen att innehålla data som behövs för CLFS för att återställa loggfilen. Korrigeringsfilen skapas med samma säkerhetsattribut som filen den tillhandahåller återställningsinformation för. Den här filen har som mest samma storlek som "FlushThreshold" (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Parameters [FlushThreshold]).

-

Ytterligare filutrymme krävs för att lagra autentiseringskoder. Hur mycket utrymme som krävs för autentiseringskoder beror på filens storlek. I följande lista finns en uppskattning av hur mycket ytterligare data som krävs för dina loggfiler:

-

512 KB-behållarfiler kräver ytterligare ~8 192 byte för autentiseringskoder.

-

1024 KB-behållarfiler kräver ytterligare ~12288 byte för autentiseringskoder.

-

10 MB behållarfiler kräver ytterligare ~90112 byte för autentiseringskoder.

-

100 MB behållarfiler kräver ytterligare ~57344 byte för autentiseringskoder.

-

4 GB behållarfiler kräver ytterligare ~2101248 byte för autentiseringskoder.

-

-

På grund av ökningen av I/O-åtgärder för att underhålla autentiseringskoder har tiden det tar att utföra följande åtgärder ökat:

-

skapa loggfil

-

logfile open

-

skriva nya poster

Den ökade tiden för att skapa loggfiler och öppna loggfiler beror helt på storleken på behållarna, med större loggfiler som har en mycket mer märkbar inverkan. I genomsnitt har tiden det tar att skriva till en post i en loggfil fördubblats.

-

Konfiguration

Inställningarna för den här begränsningen lagras i registret på HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication. Följande är en lista över viktiga registervärden och deras syfte:

-

Läge: Åtgärdsläget

-

0: Begränsningen tillämpas. CLFS kan inte öppna loggfiler som saknar eller ogiltiga autentiseringskoder. Efter 90 dagars körning av systemet med den här versionen av drivrutinen övergår CLFS automatiskt till tillämpningsläge.

-

1: Begränsningen är i inlärningsläge. CLFS öppnar alltid loggfiler. Om en loggfil saknar autentiseringskoder genereras och skrivs koderna till filen (förutsatt att uppringaren har skrivåtkomst).

-

2: En administratör inaktiverade begränsningen.

-

3: Begränsningen inaktiverades automatiskt av systemet. Administratören bör inte ange det här värdet för läget, men ska använda "2" om de vill inaktivera begränsningen.

-

-

EnforcementTransitionPeriod: Den tid i sekunder som systemet kommer att ägna under införandeperioden. Om det här värdet är noll övergår systemet inte automatiskt till tillämpning.

-

LearningModeStartTime: Tidsstämpeln där inlärningsläget startade i systemet. Det här värdet i kombination med "EnforcementTransitionPeriod" avgör när ett system ska övergå till tillämpningsläge.

-

Nyckel:Kryptografiknyckeln som används för att skapa autentiseringskoder (HMACs). Administratörer bör inte ändra det här värdet.

Administratörer kan inaktivera begränsningen helt och hållet genom att ändra lägesvärdet till 2. Om du vill förlänga begränsningsperioden kan en administratör ändra EnforcementTransitionPeriod (sekunder) till valfritt värde du väljer (eller 0 om du vill inaktivera automatisk övergång till tillämpningsläge).

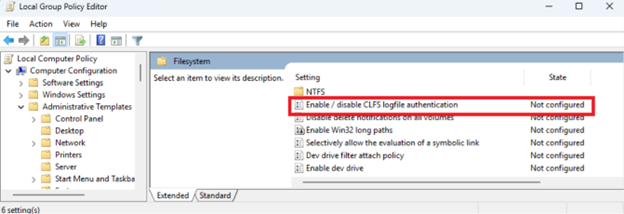

Uppdatera inställningen för grupprincip med hjälp av grupprincip Editor

CLFS-autentisering kan aktiveras eller inaktiveras med hjälp av inställningen grupprincip:

-

Öppna den lokala grupprincip Editor i Windows Kontrollpanelen.

-

Under Datorkonfiguration väljer du Administrativ mall > System >-filsystem och dubbelklickar på Aktivera/inaktivera autentisering av CLFS-loggfil i listan Inställningar.

-

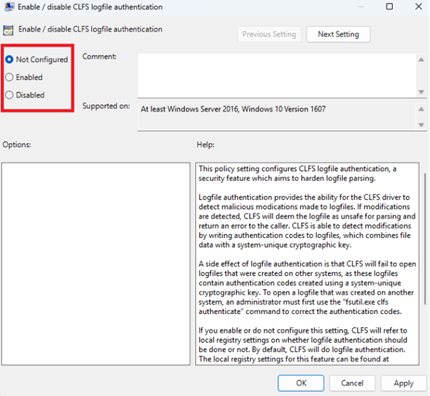

Välj Aktivera eller Inaktivera och klicka sedan på OK. Om Inte konfigurerad är markerat är begränsningen aktiverad som standard.

Uppdatera grupprincip/MDM-inställning med Intune

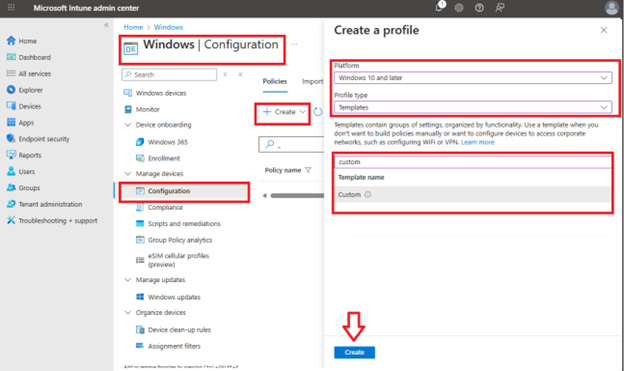

Så här uppdaterar du grupprincip och konfigurerar CLFS-autentisering med Microsoft Intune:

-

Öppna Intune-portalen (https://endpoint.microsoft.com) och logga in med dina autentiseringsuppgifter.

-

Skapa en profil:

-

Välj Enheter > Windows >-konfiguration > Skapa > ny princip.

-

Välj Plattform > Windows 10 och senare.

-

Välj Profiltyp > Mallar.

-

Sök efter och välj Anpassad.

-

-

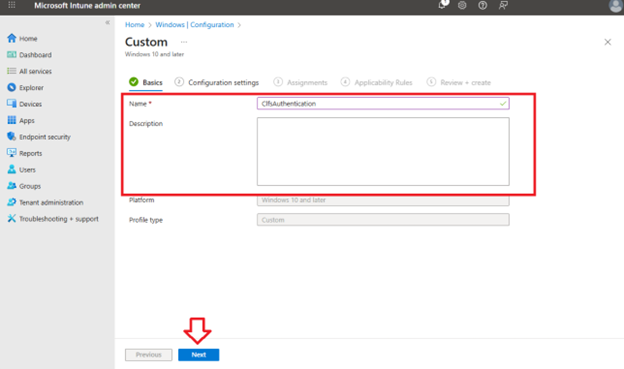

Ange ett namn och en beskrivning:

-

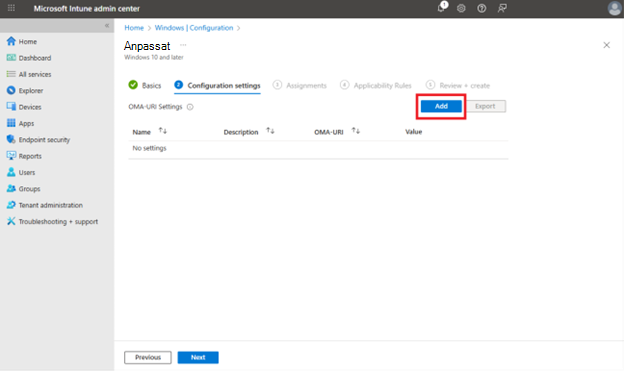

Lägg till en ny OMA-URI-inställning:

-

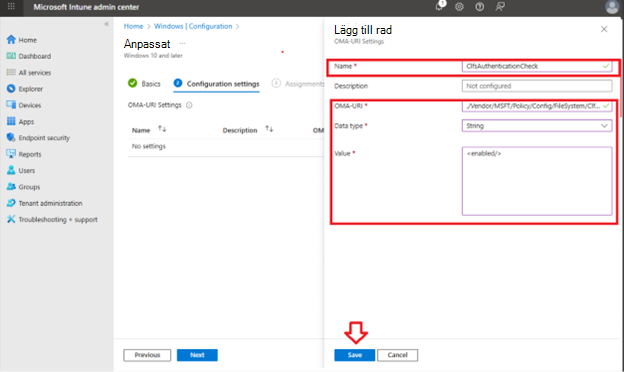

Redigera OMA-URI-inställning:

-

Lägg till ett namn som ClfsAuthenticationCheck.

-

Du kan också lägga till en beskrivning.

-

Ange OMA-URI-sökvägen till följande:./Vendor/MSFT/Policy/Config/FileSystem/ClfsAuthenticationChecking

-

Ställ in datatypen på Sträng.

-

Ange värdet<aktiverat/> eller <inaktiverat/>.

-

Klicka på Spara.

-

-

Slutför den återstående konfigurationen av omfattningstaggar och tilldelningar och välj sedan Skapa.

Ändringar av CLFS-API:et

För att undvika att ändringar i CLFS-API:et bryts används befintliga felkoder för att rapportera integritetskontrollfel till uppringaren:

-

Om CreateLogFile misslyckas returnerar GetLastErrorfelkoden ERROR_LOG_METADATA_CORRUPT .

-

För ClfsCreateLogFile returneras STATUS_LOG_METADATA_CORRUPT-status när CLFS inte kan verifiera loggfilens integritet.

Vanliga frågor och svar (vanliga frågor och svar)

Autentiseringskoder (HMACs) har lagts till i CLFS-loggfiler som ger CLFS-drivrutinen möjlighet att upptäcka (skadliga) ändringar som gjorts i filerna innan de tolkas. När begränsningen övergår till tillämpningsläge (90 dagar efter att den här uppdateringen har tagits emot) förväntar sig CLFS att autentiseringskoder är närvarande och giltiga för att loggfilen ska öppnas.

Under de första 90 dagarna som den här versionen av CLFS-drivrutinen är aktiv lägger drivrutinen automatiskt till autentiseringskoder i loggfiler när den öppnas av CreateLogFile eller ClfsCreateLogFile.

När införandeperioden på 90 dagar har löpt ut måste autentiseringsverktyget fsutil clfs authenticate användas för att lägga till autentiseringskoder i gamla eller befintliga loggfiler. Det här verktyget kräver att uppringaren är administratör.

Eftersom autentiseringskoderna skapas med hjälp av en systemspecifik kryptografisk nyckel kan du inte öppna loggfiler som har skapats i ett annat system. Om du vill korrigera autentiseringskoderna med det lokala systemets kryptografinyckel kan en administratör använda autentiseringsverktyget fsutil clfs . Det här verktyget kräver att uppringaren finns i gruppen Administratörer.

Även om vi inte rekommenderar det kan en administratör inaktivera den här begränsningen genom att ändra HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication [Läge] till värdet 2.

Det gör du genom att använda PowerShell och köra följande kommando:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\CLFS\Authentication” -Name Mode -Value 2

Ordlista

Härdning är en process som hjälper till att skydda mot obehörig åtkomst, överbelastning och andra hot genom att begränsa potentiella svagheter som gör system sårbara.

Säkerhetsattribut används för att lagra information och tillämpa detaljerad åtkomstkontroll över specifika resurser.