Sammanfattning

Microsoft är medvetna om PetitRegistram som potentiellt kan användas för att Windows domänkontrollanter eller andra Windows servrar. PetitOptionam är en klassisk NTLM-reläattack och sådana attacker har tidigare dokumenterats av Microsoft tillsammans med många minskningsalternativ för att skydda kunder. Till exempel: Microsoft Security Advisory 974926.

För att förhindra NTLM-reläattacker på nätverk med NTLM aktiverat måste domänadministratörer säkerställa att tjänster som tillåter NTLM-autentisering använder skydd, till exempel UTÖKAT autentiseringsskydd (SÅS) eller signeringsfunktioner som SMB-signering. PetitServeram utnyttjar servrar där AD CS (Active Directory Certificate Services) inte har konfigurerats med skydd för NTLM-reläattacker. Nedanstående åtgärder visar kunderna hur de kan skydda sina AD CS-servrar mot sådana attacker.

Du är potentiellt sårbar för den här attacken om du använder Active Directory Certificate Services (AD CS) med någon av följande tjänster:

-

Certifikatutfärdare för webbregistrering

-

Webbtjänst för certifikatregistrering

Minskning

Om miljön påverkas rekommenderar vi följande åtgärder:

Primära minskningar

Vi rekommenderar att du aktiverar OCH inaktiverar HTTP på AD CS-servrar. Öppna Internet Information Services (IIS)-hanteraren och gör följande:

-

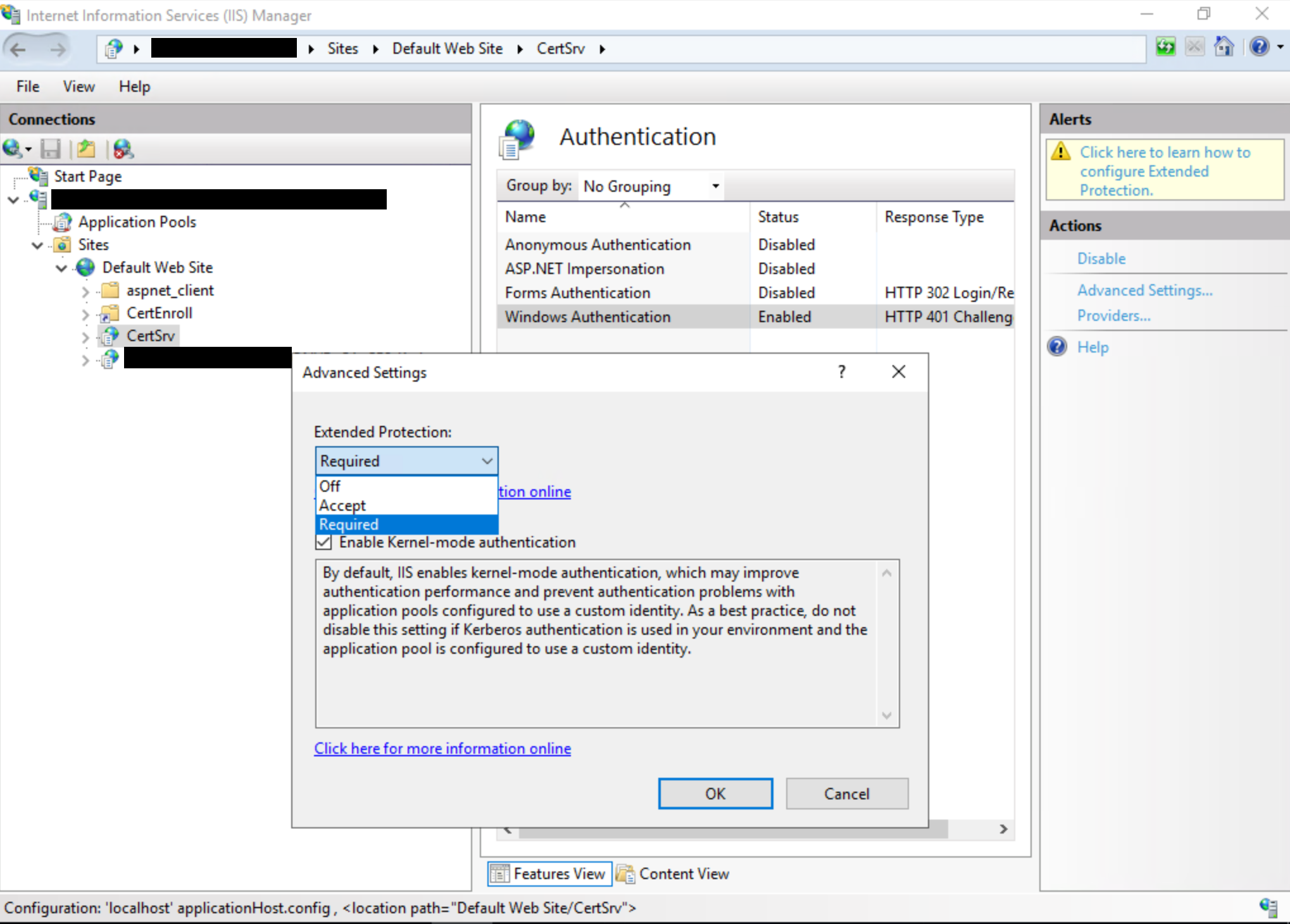

Aktivera SÅ HÄR AKTIVERAR DU FÖR CERTIFIKATutfärdare för webbregistrering: Ett säkrare och rekommenderade alternativ krävs:

-

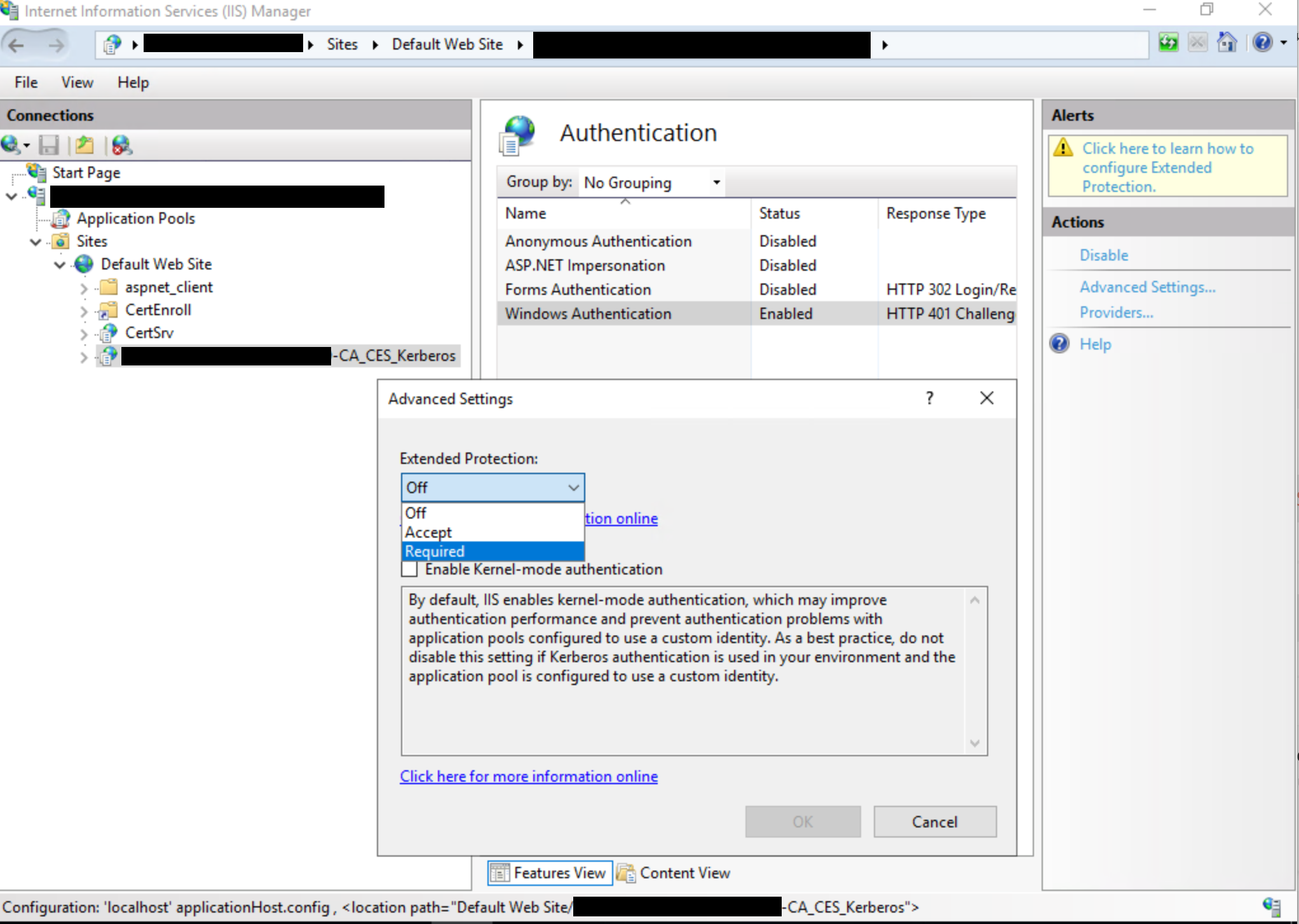

Aktivera DATAKN för webbtjänsten Certifikatregistrering, krävs det säkrare och rekommenderade alternativet:

Obs!: Inställningen Alltid används när användargränssnittet är inställt på Obligatoriskt,vilket är det rekommenderade och säkraste alternativet.

Mer information om de tillgängliga alternativen för extendedProtectionPolicyfinns i<transport> <BasicHttpBinding>. De inställningar som mest sannolikt används är följande:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

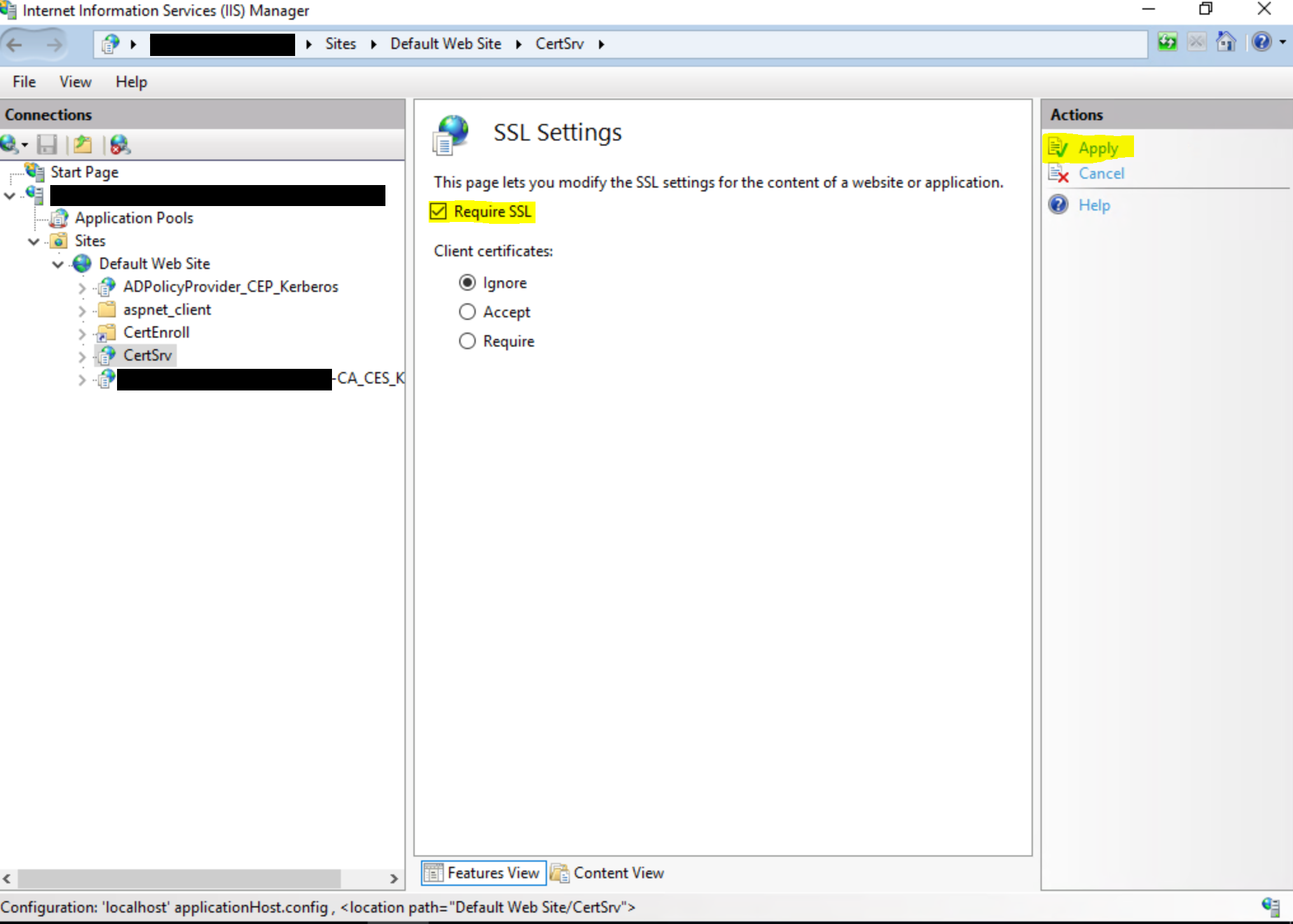

Aktivera Kräv SSL,vilket endast aktiverar HTTPS-anslutningar.

Viktigt!: När du har slutfört stegen ovan måste du starta om IIS för att läsa in ändringarna. Om du vill starta om IIS öppnar du ett upphöjd kommandotolkfönster, skriver följande kommando och trycker sedan på RETUR: iisreset /restart Obs! Det här kommandot stoppar alla IIS-tjänster som körs och startar sedan om dem.

Ytterligare åtgärder

Förutom de primära minskningarna rekommenderar vi att du inaktiverar NTLM-autentisering om det är möjligt. Följande åtgärder visas i ordningen från säkrare till mindre säkra:

-

Inaktivera NTLM-autentisering på Windows domänkontrollant. Du kan åstadkomma detta genom att följa dokumentationen i nätverkssäkerhet: Begränsa NTLM: NTLM-autentisering i den här domänen.

-

Inaktivera NTLM på alla AD CS-servrar i domänen med grupprincipen Nätverkssäkerhet: Begränsa NTLM: Inkommande NTLM-trafik. Om du vill konfigurera det här GPO:t öppnar du Grupprincip och går till Datorkonfiguration ->Windows Inställningar ->-säkerhet Inställningar -> Lokala principer – >-säkerhetsalternativ och anger nätverkssäkerhet: Begränsa NTLM: Inkommande NTLM-trafik till Neka alla konton eller Neka alla domänkonton. Om det behövs kan du lägga till undantag efter behov med hjälp av inställningen Nätverkssäkerhet: Begränsa NTLM: Lägg till serverundantag i den här domänen.

-

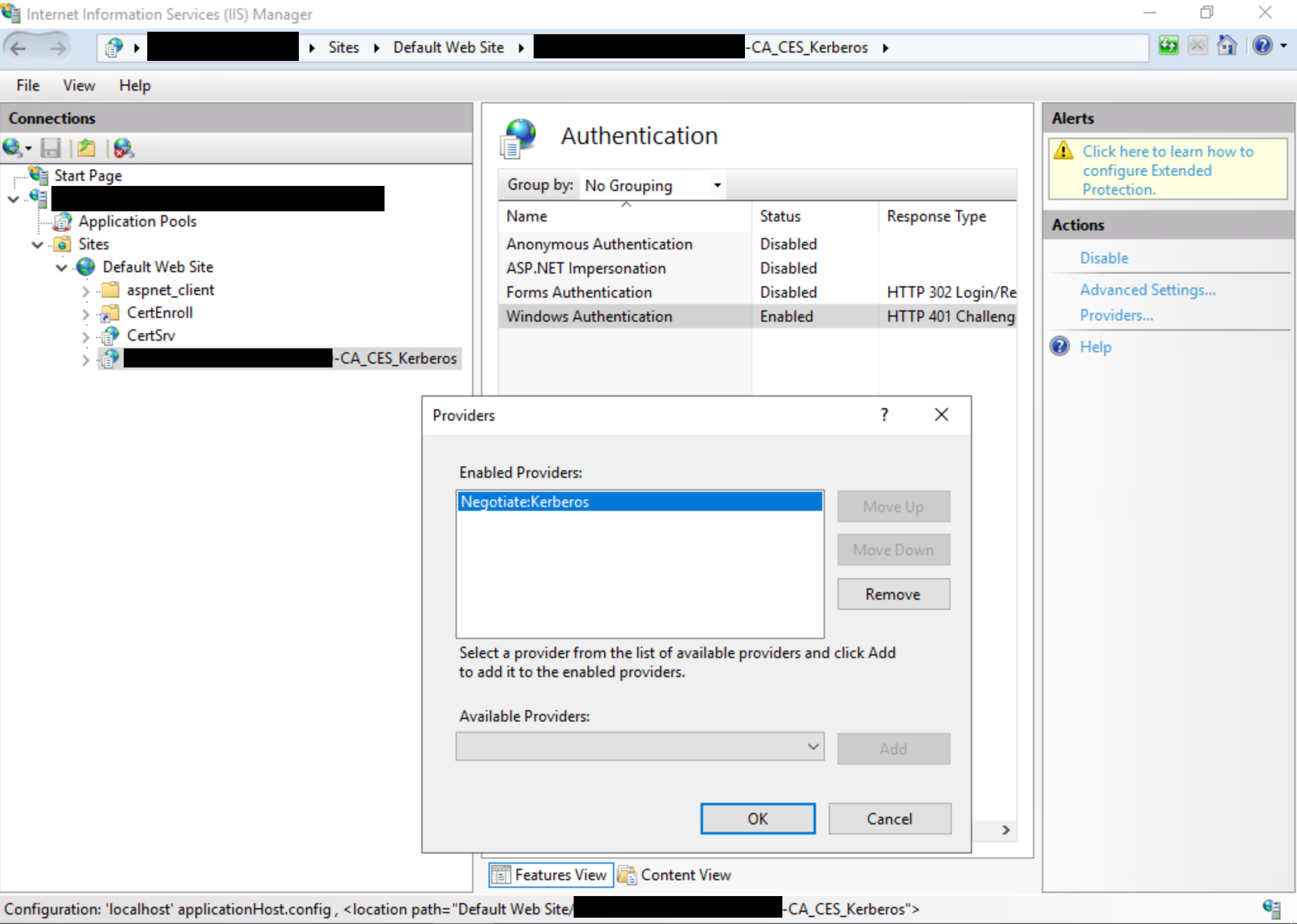

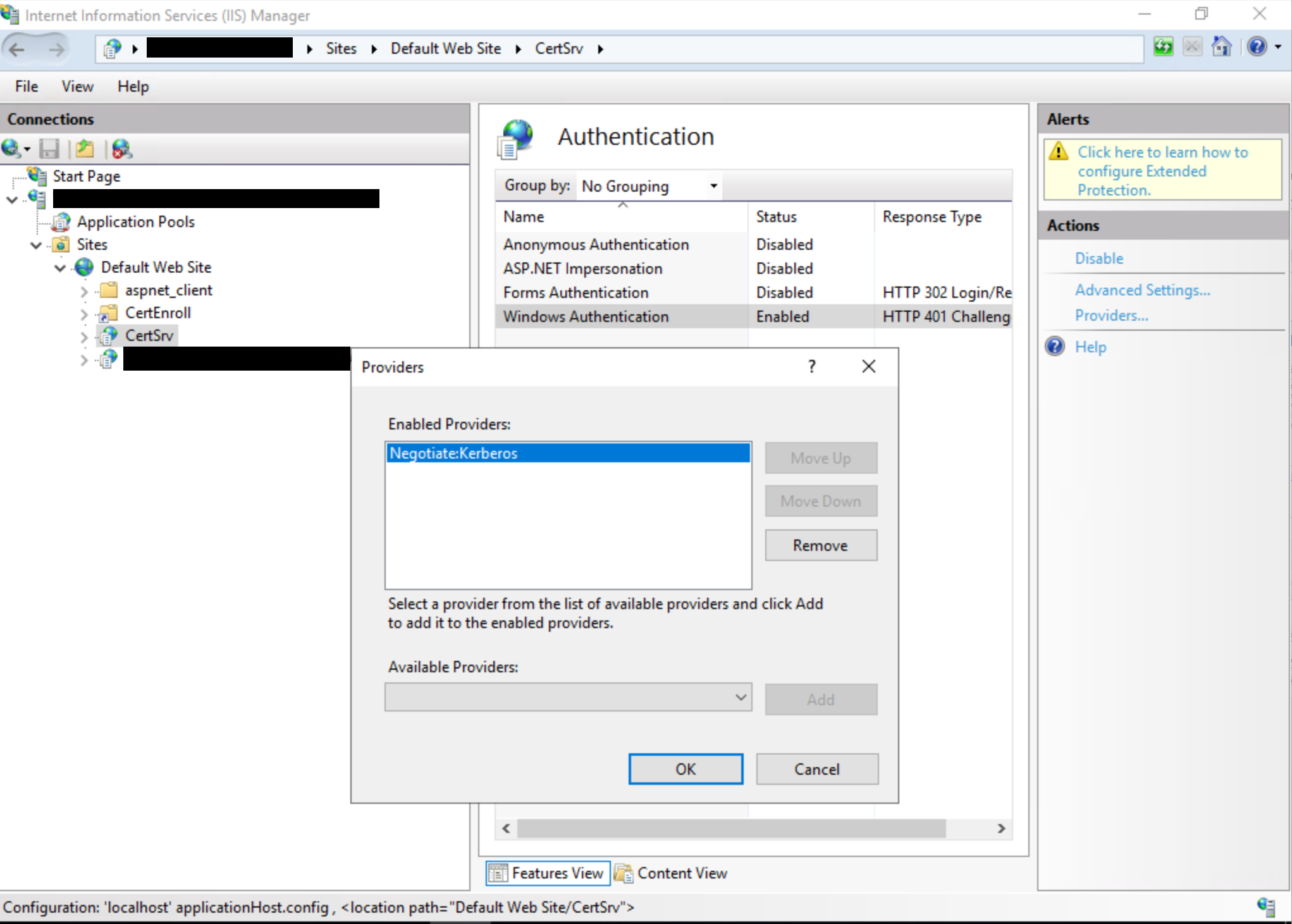

Inaktivera NTLM för Internet Information Services (IIS) på AD CS-servrar i din domän som kör webbtjänsterna "Certifikatutfärdare för webbregistrering" eller "Webbtjänst för certifikatregistrering".

Om du vill göra det öppnar du IIS Manager-gränssnittet genom Windows autentisering till Att förhandla:Kerberos:

Viktigt!: När du har slutfört stegen ovan måste du starta om IIS för att läsa in ändringarna. Om du vill starta om IIS öppnar du ett upphöjd kommandotolkfönster, skriver följande kommando och trycker sedan på RETUR: iisreset /restart Obs! Det här kommandot stoppar alla IIS-tjänster som körs och startar sedan om dem.

Mer information finns i Microsoft Security Advisory ADV210003