Sammanfattning

Brute force-attacker är ett av de tre bästa sätten som Windows-datorer attackeras på idag. Windows-enheter tillåter dock för närvarande inte att inbyggda lokala administratörskonton låses ute. Detta skapar scenarier där det inbyggda lokala administratörskontot, utan rätt nätverkssegmentering eller närvaro av en intrångsidentifieringstjänst, kan utsättas för obegränsade brute force-attacker för att försöka fastställa lösenordet. Det kan du göra genom att använda Remote Desktop Protocol (RDP) över nätverket. Om lösenorden inte är långa eller komplexa blir tiden det tar att utföra en sådan attack trivialt genom att använda moderna CPU:er och GPU:er.

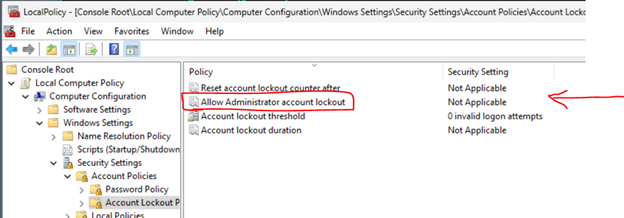

I ett försök att förhindra ytterligare brute force-attacker implementerar vi kontoutelåsningar för administratörskonton. Från och med den 11 oktober 2022 eller senare kumulativa Uppdateringar för Windows blir en lokal princip tillgänglig för att aktivera inbyggda lokala administratörskontoutelåsningar. Den här principen finns under Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies\Account Lockout Policies.

För befintliga datorer kan du låsa det inbyggda lokala administratörskontot om du anger det här värdet till Aktiverat med hjälp av ett lokalt GPO eller ett domän-GPO. Sådana miljöer bör också överväga att ange de andra tre principerna under Kontoutelåsningsprinciper. Vår baslinjerekommendation är att ange dem till 10/10/10. Det innebär att ett konto skulle låsas efter 10 misslyckade försök inom 10 minuter och att utelåsningen skulle pågå i 10 minuter. Därefter låstes kontot upp automatiskt.

Obs! Det nya beteendet för utelåsning påverkar bara nätverksanloggningar, till exempel RDP-försök. Konsolinloggning tillåts fortfarande under utelåsningsperioden.

För nya datorer med Windows 11, version 22H2 eller andra nya datorer som innehåller de kumulativa uppdateringarna från 11 oktober 2022 i Windows före den första installationen, anges de här inställningarna som standard vid systemkonfigurationen. Detta inträffar när SAM-databasen först instansieras på en ny dator. Om en ny dator konfigurerades och oktoberuppdateringarna sedan installerades senare är den därför inte säker som standard. Principinställningarna krävs enligt beskrivningen ovan. Om du inte vill att de här principerna ska gälla för den nya datorn kan du ange den här lokala principen eller skapa en grupprincip för att tillämpa inställningen Inaktiverad för "Tillåt administratörskontoutelåsning".

Dessutom tillämpar vi nu lösenordskomplexitet på en ny dator om ett inbyggt lokalt administratörskonto används. Lösenordet måste ha minst två av de tre grundläggande teckentyperna (gemener, versaler och siffror). Detta kommer att bidra till att ytterligare skydda dessa konton från att komprometteras på grund av en brute force attack. Men om du vill använda ett mindre komplext lösenord kan du fortfarande ange lämpliga lösenordsprinciper i Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies\Password Policy.

Mer information

De tillagda ändringarna stöder flaggan DOMAIN_LOCKOUT_ADMINS och DOMAIN_PASSWORD_COMPLEX för det inbyggda lokala administratörskontot. Mer information finns i DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Värde |

Betydelse |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Gör att det inbyggda lokala administratörskontot kan låsas ute från nätverksinloggning. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Lösenordet måste innehålla en blandning av minst två av följande typer av tecken:

|