Inledning

Objekt som lagras i Active Directory kan bli inaktuella, skadade eller överblivna på grund av replikeringskonflikter.

Den här artikeln fokuserar på betrodda objekt som kan identifieras med "INTERDOMAIN_TRUST_ACCOUNT"-biten i attributet userAccountControl . Detaljerad information om den här biten finns i userAccountControl-bitar.

Symtom

Förtroenderelationer representeras i Active Directory av följande:

-

Ett användarkonto som fästs av ett avslutande $-tecken.

-

Ett TDO (Trusted Domain Object) som lagras i systembehållaren för domänkatalogpartitionen.

När du skapar dubblettförtroenden skapas två objekt som har dubbletter av SAM-kontonamn (Security Account Manager). På det andra objektet löser SAM konflikten genom att byta namn på objektet till $DUPLICATE-<Konto-RID>. Dubblettobjektet kan inte tas bort och blir "överblivet".

Obs! Ett Active Directory-objekt sägs vara "överblivet" när det representerar ett aktivt underordnat objekt som lagras i Active Directory vars överordnade behållare saknas. Termen används också ibland för att referera till ett inaktuellt eller skadat objekt i Active Directory som inte kan tas bort med hjälp av normalt arbetsflöde.

Det finns två primära inaktuella säkerhetsscenarier:

-

Scenario 1: Lita på användare i konfliktstatus

En förtroendeanvändare kan behöva tas bort i scenarier där det finns två skogar och ett förtroende skapades tidigare mellan domäner i dessa skogar. När förtroendet först skapades uppstod ett problem som förhindrade replikering. En administratör kan ha överfört eller tagit över den primära domänkontrollanten (PDC) FSMO-rollen (Flexible Single Master Operation) och skapat förtroendet igen på en annan domänkontrollant.

När Active Directory-replikeringen sedan återupprättas replikeras de två betrodda användarna till samma domänkontrollant, vilket orsakar en namnkonflikt. Trust user-objektet tilldelas en konflikt (CNF)-mangeld DN; till exempel:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

SamAccountName visas också manglad:

$DUPLICATE-3159f

Objektet utan namnkonflikten skulle se normalt ut och fungera korrekt. Det går att ta bort och återskapa förtroendet.

-

Scenario 2: Lita på en överbliven användare

På samma sätt som i scenario 1 kan det finnas ett behov av att redigera eller ta bort en betrodd användare om förtroende- och förtroendepartnern inte längre finns, men förtroendeanvändaren finns fortfarande i Active Directory-databasen. Vanligtvis är lösenordet för dessa konton gammalt, vilket gör att kontot flaggas av säkerhetsgenomsökningsverktygen.

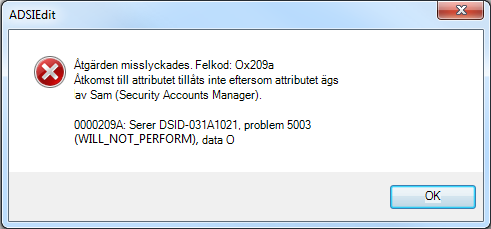

Felmeddelanden när en administratör försöker redigera attributen för ett förtroende

Det går inte att ändra nyckelattribut eller ta bort det överblivna förtroende-användarobjektet. Följande fel anges när du försöker ändra attribut som skyddar objektet:

|

Dialogrutan Fel |

Felmeddelande |

|

Åtgärden misslyckades. Felkod: 0x209a 0000209A: SvcErr: DSID-031A1021, problem 5003 (WILL_NOT_PERFORM), data 0 |

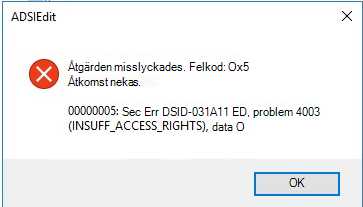

När en administratör försöker ta bort objektet misslyckas det med fel 0x5, vilket motsvarar "Åtkomst nekad". Eller så kanske det konfliktfyllda förtroendeobjektet inte visas i snapin-modulen Domäner och förtroenden i Active Directory.

|

Dialogrutan Fel |

Felmeddelande |

|

Åtgärden misslyckades. Felkod: 0x5

|

Orsak

Det här problemet uppstår eftersom förtroendeobjekt ägs av systemet och endast kan ändras eller tas bort av administratörer som använder MMC för Active Directory-domäner och förtroenden. Den här funktionen är avsiktligt.

Lösning

När du har installerat Windows-uppdateringarna från 14 maj 2024 på domänkontrollanter som kör Windows Server 2019 eller en senare version av Windows Server går det nu att ta bort överblivna förtroendekonton med hjälp av åtgärden schemaUppgraderaInProgress. Gör så här:

-

Identifiera ett överblivet förtroende-användarkonto i domänen. Det här utdata från LDP.exe. visar en userAccountControl-flaggaför 0x800 som identifierar förtroendeanvändaren:

Expanderar bas CN=northwindsales$,CN=Users,DC=contoso,DC=com'...

Hämtar 1 poster:

Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com

…primaryGroupID: 513 = ( GROUP_RID_USERS );

pwdLastSet: 27/4 2013 10:03:05 Coordinated Universal Time;

sAMAccountName: NORTHWINDSALES$;

sAMAccountType: 805306370 = ( TRUST_ACCOUNT );

userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT )

;… -

Om det behövs lägger du till ett domänadministratörskonto från domänen för inaktuella förtroendekonton i gruppen Schemaadministratörer i skogsrotsdomänen. (Kontot som används för borttagningen måste ha kontrollåtkomsten "Control-Schema-Master" direkt i roten på Schema NC-repliken OCH måste kunna logga in på den domänkontrollant som har det överblivna kontot.)

-

Kontrollera att Windows-uppdateringarna från 14 maj 2024 eller senare är installerade på en skrivbar domänkontrollant i domänen för inaktuella förtroendekonton.

-

Logga in på den domänkontrollanten med ett schemaadministratörskonto. Om du har lagt till ett konto i gruppen Schemaadministratörer i steg 2 använder du det kontot.

-

Förbered en LDIFDE-importfil för att ändra SchemaUpgradeInProgress och ta bort objektet.

Texten nedan kan till exempel klistras in i en LDIFDE-importfil för att ta bort objektet som identifierades i steg 1:Dn:

changetype: ändra

lägg till: SchemaUpgradeInProgress

SchemaUppgraderaInProgress: 1

-dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com

changetype: deleteTips om LDIFDE-syntax:

-

Linjen med endast ett bindestreck ("-") är avgörande eftersom den avslutar serien med ändringar under ändringstypen "ändra".

-

Den tomma raden efter raden med bindestreck är också viktig eftersom den visar LDIFDE att alla ändringar i objektet är slutförda och att ändringar ska genomföras.

-

-

Importera LDIFDE-filen med följande syntax:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Anmärkningar

-

Parametern /i anger en importåtgärd.

-

Parametern /f följt av ett filnamn anger filen som innehåller ändringarna.

-

Parametern /j följt av en logfile-sökväg skriver en ldif.log- och en ldif.err-fil med resultatet av uppdateringen, om proceduren fungerade och om inte felet som uppstod under mod.

-

Ange en punkt (".") med parametern /j skriver loggarna i den aktuella arbetskatalogen.

-

-

Om det behövs tar du bort domänadministratören som tidigare lades till i steg 2 från gruppen Schemaadministratörer.