Sammanfattning

Som en uppföljning av Problemet med CrowdStrike Falcon-agenten som påverkar Windows-klienter och -servrar har vi släppt ett uppdaterat återställningsverktyg med två reparationsalternativ som hjälper IT-administratörer att påskynda reparationsprocessen. Verktyget automatiserar de manuella stegen i KB5042421 (klient) och KB5042426 (server). Ladda ned det signerade Microsoft Recovery Tool från Microsoft Download Center. Du kan använda verktyget för att återställa Windows-klienter, -servrar och virtuella Hyper-V-datorer (VM).

Det finns två reparationsalternativ:

-

Återställa från Windows PE: det här alternativet använder startmedia som automatiserar enhetsreparationen.

-

Återställa från felsäkert läge: med det här alternativet används startmedia för berörda enheter för att starta i felsäkert läge. En administratör kan sedan logga in med ett konto med lokala administratörsbehörigheter och köra åtgärdsstegen.

Avgöra vilket alternativ som ska användas

Det här alternativet för att återställa från Windows PE snabbt och direkt återställer system och kräver inte lokala administratörsbehörigheter. Om enheten använder BitLocker kan du behöva ange BitLocker-återställningsnyckeln manuellt innan du kan reparera ett system som påverkas.

Om du använder en diskkrypteringslösning som inte kommer från Microsoft kan du läsa informationen från leverantören. De bör tillhandahålla alternativ för att återställa enheten så att du kan köra åtgärdsskriptet från Windows PE.

Det här alternativet för återställning från felsäkert läge kan aktivera återställning på BitLocker-aktiverade enheter utan att du behöver ange BitLocker-återställningsnycklar. Du behöver åtkomst till ett konto med lokala administratörsrättigheter på enheten.

Använd det här alternativet för enheter i följande situationer:

-

Den använder TPM-skydd.

-

Disken är inte krypterad.

-

BitLocker-återställningsnyckeln är okänd.

Om enheten använder TPM+PIN BitLocker-skydd måste användaren antingen ange PIN-koden eller använda BitLocker-återställningsnyckeln.

Om BitLocker inte är aktiverat behöver användaren bara logga in med ett konto med lokala administratörsrättigheter.

Om du använder en diskkrypteringslösning som inte kommer från Microsoft kan du läsa informationen från leverantören. De bör tillhandahålla alternativ för att återställa enheten så att du kan köra åtgärdsskriptet från felsäkert läge.

Ytterligare överväganden

Även om USB-alternativet är att föredra kanske vissa enheter inte stöder USB-anslutningar. I sådana fall finns mer information i avsnittet om hur du använder PXE (Preboot Execution Environment) för återställning.

Om enheten inte kan ansluta till ett PXE-nätverk och USB inte är ett alternativ kan du prova de manuella stegen i följande artiklar:

Annars kan det vara en lösning att återskapa enheten.

Testa först återställningsalternativet på flera enheter innan du använder det i din miljö.

Skapa startmediet

Förutsättningar för att skapa startmediet

-

En Windows 64-bitarsklient med minst 8 GB ledigt utrymme där du kan köra verktyget för att skapa den startbara USB-enheten.

-

Administratörsbehörigheter för Windows-klienten från krav nr 1.

-

En USB-enhet med en minsta storlek på 1 GB och högst 32 GB. Verktyget tar bort alla befintliga data på den här enheten och formaterar den automatiskt till FAT32.

Instruktioner för att skapa startmediet

Så här skapar du återställningsmedia från 64-bitars Windows-klienten i krav nr 1:

-

Ladda ned det signerade Microsoft Recovery Tool från Microsoft Download Center.

-

Extrahera PowerShell-skriptet från den nedladdade filen.

-

Öppna Windows PowerShell som administratör och kör följande skript: MsftRecoveryToolForCS.ps1

-

Verktyget laddar ned och installerar Windows Assessment and Deployment Kit (Windows ADK). Processen kan ta flera minuter att slutföra.

-

Välj ett av de två alternativen för återställning av berörda enheter: Windows PE eller felsäkert läge.

-

Du kan också välja en katalog som innehåller drivrutinsfiler som ska importeras till återställnings avbildningen. Vi rekommenderar att du väljer N för att hoppa över det här steget.

-

Verktyget importerar alla SYS- och INI-filer rekursivt under den angivna katalogen.

-

Vissa enheter, till exempel Surface-enheter, kan behöva ytterligare drivrutiner för tangentbordsinmatning.

-

-

Välj alternativet för att antingen generera en ISO-fil eller en USB-enhet.

-

Om du väljer USB-alternativet:

-

Sätt i USB-enheten när du uppmanas att göra det och ange enhetsbeteckningen.

-

När verktyget är klart med att skapa USB-enheten tar du bort den från Windows-klienten.

-

Instruktioner för att använda återställningsalternativet

Om du skapade media i föregående steg för Windows PE använder du de här anvisningarna på berörda enheter.

Krav för att kunna använda startmediet för Windows PE-återställning

-

Du kan behöva BitLocker-återställningsnyckeln för varje BitLocker-aktiverad och berörd enhet.

-

Om den berörda enheten använder TPM+PIN-skydd och du inte känner till PIN-koden för enheten kan du behöva återställningsnyckeln.

-

Instruktioner för att använda startmediet för Windows PE-återställning

-

Sätt i USB-tangenten i en enhet som påverkas.

-

Starta om enheten.

-

Under omstarten trycker du på F12 för att komma åt BIOS-startmenyn.

Obs!: Vissa enheter kan använda en annan tangentkombination för att komma åt BIOS-startmenyn. Följ tillverkarens anvisningar för enheten.

-

På BIOS-startmenyn väljer du Starta från USB och fortsätter. Verktyget körs.

-

Om BitLocker är aktiverat uppmanas användaren att ange BitLocker-återställningsnyckeln. Ta med bindestrecken (-) när du anger BitLocker-återställningsnyckeln. Mer information om återställningsnyckelalternativ finns i Så här söker du efter din BitLocker-återställningsnyckel.

Obs!: För enhetskrypteringslösningar som inte är från Microsoft följer du anvisningarna som tillhandahålls av leverantören för att få åtkomst till enheten.

-

Om BitLocker inte är aktiverat på enheten kan du fortfarande uppmanas att ange BitLocker-återställningsnyckeln. Tryck på Retur för att hoppa över och fortsätta.

-

-

Verktyget kör åtgärdsstegen som rekommenderas av CrowdStrike.

-

När du är klar tar du bort USB-enheten och startar om enheten som vanligt.

Om du skapade media i föregående steg för felsäkert läge använder du de här anvisningarna på berörda enheter.

Krav för att kunna använda startmediet för återställning i felsäkert läge

-

Åtkomst till det lokala administratörskontot .

-

Om den berörda enheten använder BitLocker TPM+PIN-skydd och du inte känner till PIN-koden för enheten kan du behöva BitLocker-återställningsnyckeln.

Instruktioner för att använda startmediet för återställning i felsäkert läge

-

Sätt i USB-tangenten i en enhet som påverkas.

-

Starta om enheten.

-

Under omstarten trycker du på F12 för att komma åt BIOS-startmenyn.

Obs!: Vissa enheter kan använda en annan tangentkombination för att komma åt BIOS-startmenyn. Följ tillverkarens anvisningar för enheten.

-

På BIOS-startmenyn väljer du Starta från USB och fortsätter.

-

Verktyget körs och följande meddelande visas:Verktyget konfigurerar datorn så att den startar i felsäkert läge. VARNING! I vissa fall kan du behöva ange en BitLocker-återställningsnyckel efter att du har kört.

-

Tryck på valfri tangent för att fortsätta. Följande meddelande visas:Datorn är konfigurerad för att starta i felsäkert läge nu.

-

Tryck på valfri tangent för att fortsätta. Enheten startas om i felsäkert läge.

-

Kör repair.cmd från roten på medieenheten. Skriptet kör åtgärdsstegen som rekommenderas av CrowdStrike.

-

Följande meddelande visas:Det här verktyget tar bort berörda filer och återställer normal startkonfiguration. VARNING! Du kan behöva BitLocker-återställningsnyckel i vissa fall. VARNING! Det här skriptet måste köras i en upphöjd kommandotolk.

-

Tryck på valfri tangent för att fortsätta. Skriptet körs och återställer det normala startläget.

-

När verktyget har slutförts visas följande meddelande:Slutfört. Systemet startas nu om.

-

Tryck på valfri tangent för att fortsätta. Enheten startas om normalt.

Använda återställningsmedia på virtuella Hyper-V-datorer

Du kan använda återställningsmedia för att åtgärda berörda virtuella Hyper-V-datorer . När du skapar startmediet väljer du alternativet för att generera en ISO-fil.

Obs!: För virtuella datorer som inte är Hyper-V följer du instruktionerna från din hypervisorleverantör för att använda återställningsmediet.

Instruktioner för återställning av virtuella Hyper-V-datorer

-

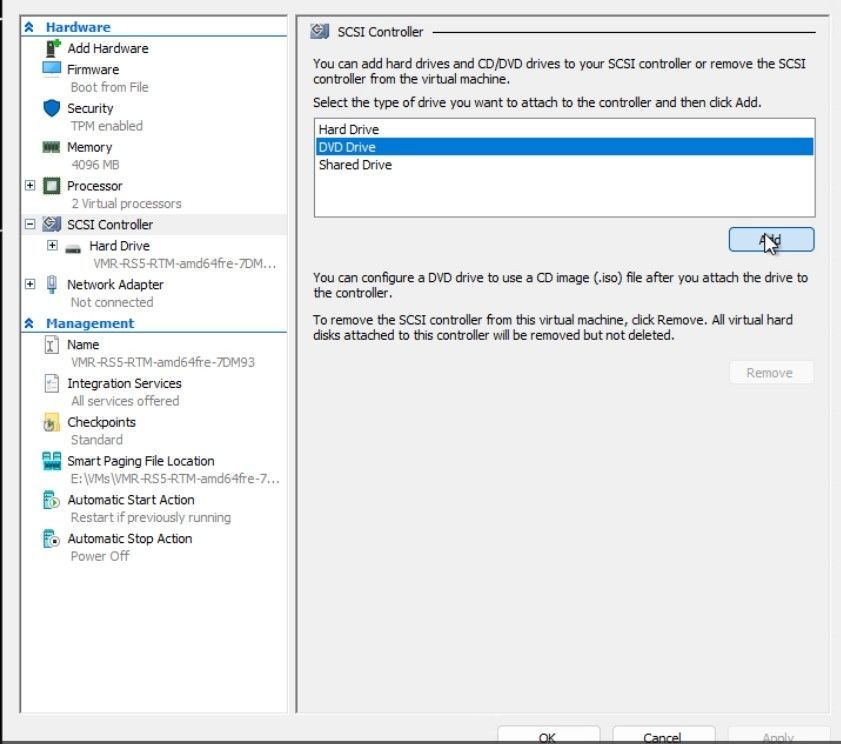

På en berörd virtuell dator lägger du till en DVD-enhet under Hyper-V-inställningar > SCSI-styrenhet.

-

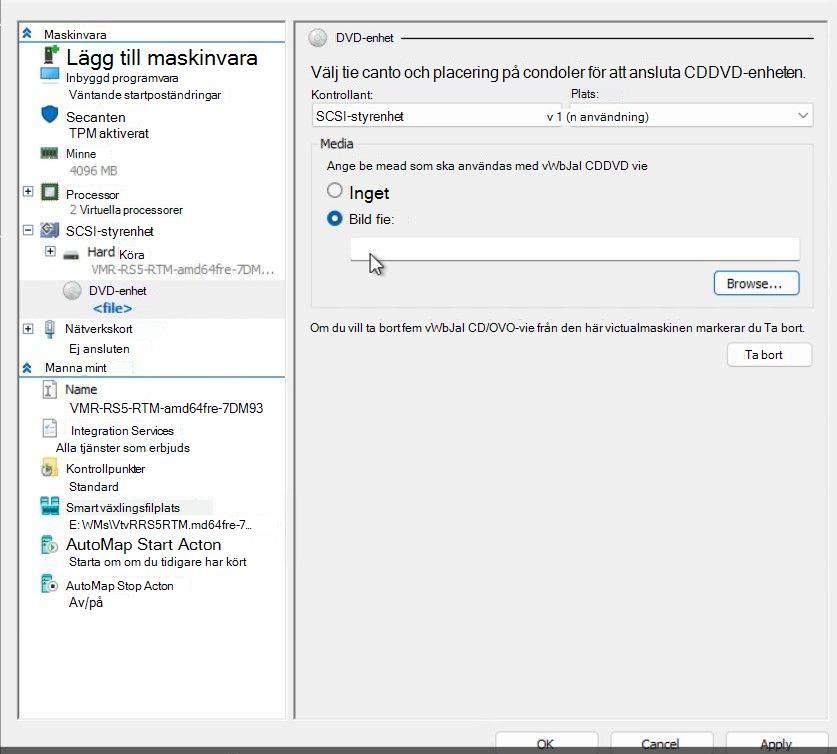

Bläddra till återställnings-ISO och lägg till den som en avbildningsfil under Hyper-V-inställningar > SCSI-styrenhet > DVD-enhet.

-

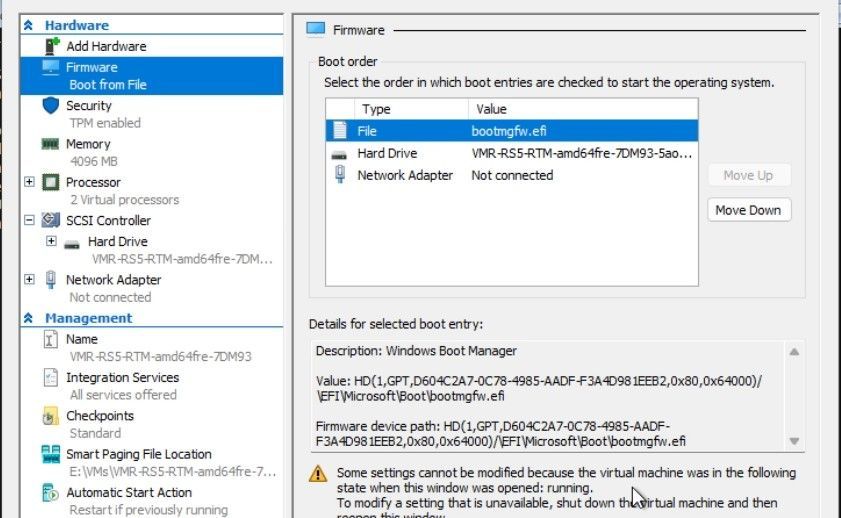

Observera den aktuella startordningen så att du kan återställa den manuellt senare. Följande avbildning är ett exempel på en startordning som kan skilja sig från konfigurationen av den virtuella datorn.

-

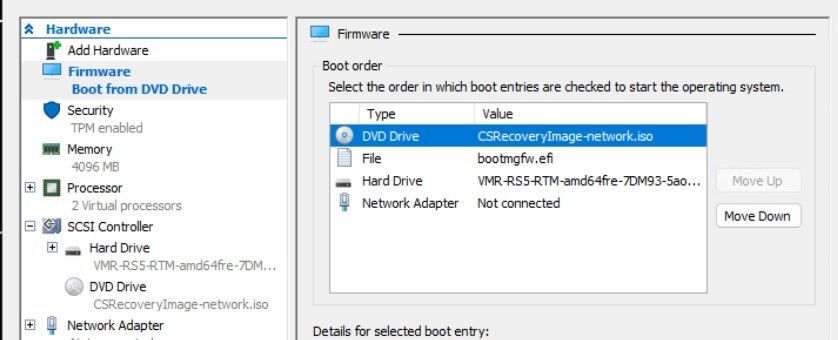

Ändra startordningen för att flytta upp DVD-enheten som första startpost.

-

Starta den virtuella datorn och tryck på valfri tangent för att fortsätta starta iso-avbildningen.

-

Beroende på hur du skapade återställningsmedia följer du de ytterligare stegen för att använda återställningsalternativen för Windows PE eller felsäkert läge .

-

Ställ in startordningen tillbaka till de ursprungliga startinställningarna från den virtuella datorns Hyper-V-inställningar.

-

Starta om den virtuella datorn som vanligt.

Använda PXE för återställning

För de flesta kunder hjälper de andra återställningsalternativen till att återställa dina enheter. Men om enheter inte kan använda alternativet för att återställa från USB, till exempel på grund av säkerhetsprinciper eller porttillgänglighet, kan IT-administratörer använda PXE för att åtgärda detta.

Om du vill använda den här lösningen kan du använda WIM-avbildningen (Windows Imaging Format) som Microsofts återställningsverktyg skapar i en befintlig PXE-miljö. De berörda enheterna måste finnas på samma nätverksundernät som den befintliga PXE-servern.

Alternativt kan du använda PXE-servermetoden som beskrivs nedan. Det här alternativet fungerar bäst när du enkelt kan flytta PXE-servern från undernätet till undernätet i åtgärdssyfte.

Förutsättningar för PXE-återställning

-

En 64-bitars Windows-enhet som är värd för startavbildningen. Den här enheten kallas "PXE-servern".

-

PXE-servern kan köras på alla Windows-klientoperativsystem med stöd för 64-bitarsversionen.

-

PXE-servern bör ha internetåtkomst för att ladda ned Microsoft PXE-verktyget från Microsoft Download Center. Du kan också kopiera den till PXE-servern från ett annat system i nätverket.

-

PXE-servern ska ha regler för inkommande brandväggar som skapats för UDP-portarna 67, 68, 69, 547 och 4011. Det nedladdade PXE-verktyget (MSFTPXEToolForCS.exe) uppdaterar inställningarna för Windows-brandväggen på PXE-servern. Om PXE-servern använder en icke-Microsoft-brandväggslösning skapar du regler enligt deras rekommendationer.

Obs!: Det här skriptet rensar inte brandväggsreglerna. Du bör ta bort dessa brandväggsregler när åtgärden är slutförd. Om du vill ta bort dessa regler från Windows-brandväggen öppnar du Windows PowerShell som administratör och kör följande kommando: MSFTPXEInitToolForCS.ps1 rensa

-

Administrativa behörigheter för att köra PXE-verktyget.

-

PXE-servern kräver Microsoft Visual C++ Redistributable. Ladda ned och installera den senaste versionen.

-

-

De Windows-enheter som påverkas bör finnas på samma undernät som PXE-servern. De ska vara trådbundna i stället för att använda ett Wi-Fi nätverk.

Konfigurera PXE-servern

-

Ladda ned Microsoft PXE-verktyget från Microsoft Download Center. Extrahera innehållet i zip-arkivet till valfri katalog. Den innehåller alla nödvändiga filer.

-

Öppna Windows PowerShell som administratör. Ändra till katalogen där du extraherade filerna och kör följande kommando: MSFTPXEInitToolForCS.ps1

-

Skriptet söker efter Windows ADK och Windows PE Add-On installation på PXE-servern. Om de inte är installerade installeras de av skriptet. Granska och godkänn licensvillkoren om du vill fortsätta med installationen.

-

Skriptet genererar åtgärdsskripten och skapar en giltig startavbildning.

-

Om det behövs accepterar du uppmaningen och anger en sökväg som innehåller drivrutinsfilerna. Drivrutinsfiler kan krävas för tangentbord eller masslagringsenheter. I allmänhet behöver du inte lägga till drivrutiner. Om du inte behöver några ytterligare drivrutinsfiler väljer du N.

-

Du kan konfigurera PXE-servern för att leverera en standardavbildning eller en avbildning i felsäkert läge. Följande uppmaningar visas:1. Starta till WinPE för att åtgärda problemet. Det kräver att du anger BitLocker-återställningsnyckeln om systemdisken är BitLocker krypterad. 2. Starta till WinPE konfigurera felsäkert läge och kör reparationskommandot när du har angett felsäkert läge. Det här alternativet är mindre troligt att bitLocker-återställningsnyckel krävs om systemdisken är BitLocker krypterad.

-

Skriptet genererar de distributionsfiler som krävs och tillhandahåller sökvägen där PXE-serververktyget kopieras.

-

-

Dubbelkolla förutsättningarna för PXE-återställning, särskilt Microsoft Visual C++ Redistributable.

-

Från PowerShell-konsolen som administratör ändrar du till katalogen där PXE-serververktyget kopieras och kör följande kommando för att starta lyssnarprocessen: .\MSFTPXEToolForCS.exe

-

Du ser inte ytterligare svar eftersom PXE-servern hanterar anslutningar. Stäng inte det här fönstret eftersom det stoppar PXE-servern.

-

Du kan övervaka PXE-serverförloppet i den MSFTPXEToolForCS.log filen i samma katalog.

Obs!: Om du vill köra flera PXE-servrar för olika undernät kopierar du katalogen med PXE-serververktyget och kör steg 3 & 4 igen.

-

Ytterligare information om PXE

Använda PXE för att återställa en berörd enhet

Den berörda enheten måste finnas på samma undernät som PXE-servern. Om enheterna finns i olika undernät konfigurerar du IP-hjälpare i nätverksmiljön för att aktivera identifiering av PXE-servern.

Om den berörda enheten inte är konfigurerad för PXE-start gör du så här:

-

Öppna BIOS\UEFI-menyn på den berörda enheten.

-

Den här åtgärden skiljer sig mellan olika modeller och tillverkare. Mer information om enhetens märke och modell finns i dokumentationen från tillverkaren av originalutrustningen.

-

Vanliga alternativ för åtkomst till BIOS\UEFI är att trycka på en tangent som F2, F12, DEL eller ESC under startsekvensen.

-

-

Kontrollera att nätverksstart är aktiverat på enheten. Mer information finns i dokumentationen från enhetstillverkaren.

-

Konfigurera alternativet för nätverksstart som första startprioritet.

-

Spara de nya inställningarna. Starta om enheten för att inställningarna ska tillämpas och startas från PXE.

När du startar den berörda enheten med PXE beror beteendet på om du valde Windows PE eller återställningsmedia för felsäkert läge för PXE-servern.

Mer information om de här alternativen finns i de ytterligare stegen för att använda återställningsalternativen för Windows PE eller felsäkert läge.

-

För återställningsalternativet för Windows PE uppmanas användaren att starta till Windows PE och åtgärdsskriptet körs automatiskt.

-

För återställningsalternativet felsäkert läge startar enheten i felsäkert läge. Användaren måste logga in med det lokala administratörskontot och köra skriptet manuellt.

-

Öppna Windows PowerShell som administratör i felsäkert läge och inloggad som lokal administratör.

-

Kör följande kommandon:del %SystemRoot%\System32\drivers\CrowdStrike\C-00000291*.sys bcdedit /deletevalue {current} safeboot shutdown -r -t 00

-

När du är klar startar du om enheten normalt genom att svara på uppmaningen på skärmen. Öppna BIOS\UEFI-menyn och uppdatera startordningen för att ta bort PXE-start.

Kontakta CrowdStrike

Om du fortfarande har problem med att logga in på din enhet efter att du har utfört stegen ovan kan du kontakta CrowdStrike för ytterligare hjälp.

Ytterligare information

Mer information om problemet som påverkar Windows-klienter och -servrar som kör CrowdStrike Falcon-agenten finns i följande resurser:

-

Det finns en mängd olika Typer av Windows-information från Windows-versionens hälsa (aka.ms/WRH).

-

Detaljerade återställningssteg finns i följande artiklar:

-

Windows 365 Cloud PC-kunder kan försöka återställa sin molndator till ett känt bra tillstånd innan uppdateringen släpps (19 juli 2024). Mer information finns i någon av följande artiklar:

-

För Windows-virtuella datorer som körs på Microsoft Azure följer du åtgärdsstegen i Azure-status.

-

Ytterligare information från CrowdStrike är tillgängliga från CrowdStrike-reparations- och vägledningshubben: Falcon-innehållsuppdatering för Windows-värdar.

-

I blogginlägget Microsoft Intune Customer Success om återställningsverktyget finns kommentarer från andra IT-administratörer som kan vara användbara.

Referenser

De produkter från tredje part som beskrivs i den här artikeln är tillverkade av företag som är oberoende av Microsoft. Vi försäkrar varken underförstådda eller andra garantier om dessa produkters prestanda eller tillförlitlighet.

Vi tillhandahåller kontaktinformation från tredje part som hjälper dig att hitta teknisk support. Denna kontaktinformation kan ändras utan föregående meddelande. Vi garanterar inte att denna kontaktinformation från tredje part är korrekt.