Sammanfattning

Du kanske märker ett mycket stort antal blockhändelser som samlas in i Microsoft Defender MDATP-portalen (Advanced Threat Protection). Dessa händelser genereras av kodintegritetsmotorn (CI) och kan identifieras av deras ExploitGuardNonMicrosoftSignedBlocked ActionType.

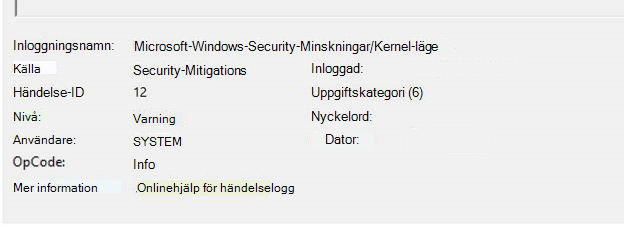

Händelsen som visas i slutpunktshändelseloggen

|

ActionType |

Leverantör/källa |

Händelse-ID |

Beskrivning |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

1,2 |

Kodintegritetsskyddsblockering |

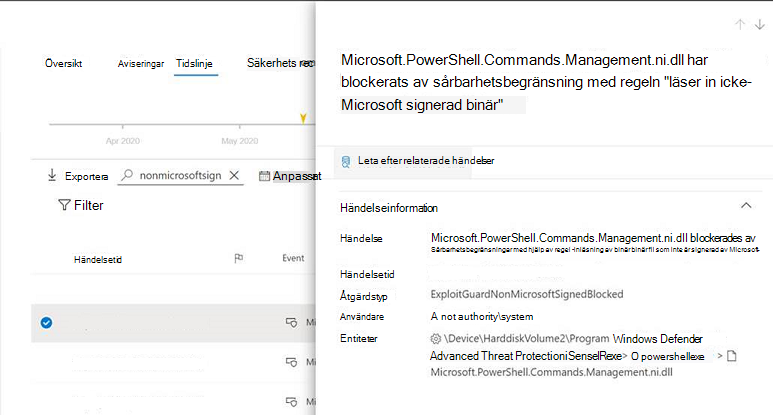

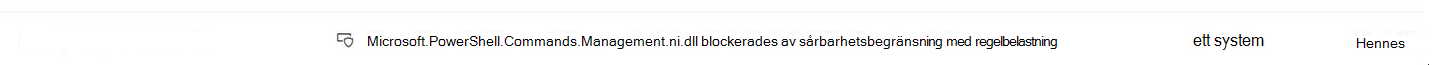

Händelse som visas på tidslinjen

Process "\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" (PID 8780) blockerades från att läsa in den icke-Microsoft-signerade binära '\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll'

Mer information

CI-motorn ser till att endast betrodda filer tillåts köras på en enhet. När CI aktiveras och påträffar en fil som inte är betrodd genereras en blockeringshändelse. I granskningsläge är filen fortfarande tillåten att köras, medan filen i tvingande läge hindras från att köras.

CI kan aktiveras på flera sätt, bland annat när du distribuerar en WDAC-princip (Windows Defender Application Control). I det här fallet aktiverar DOCK MDATP CI på baksidan, vilket utlöser händelser när osignerade NI-filer (Native Image) kommer från Microsoft.

Signeringen av en fil är avsedd att göra det möjligt att verifiera filernas äkthet. CI kan verifiera att en fil inte är modifierad och kommer från en betrodd myndighet baserat på dess signatur. De flesta filer som kommer från Microsoft är signerade, men vissa filer kan inte signeras av olika skäl. Till exempel är NI-binärfiler (kompilerade från .NET Framework-kod) i allmänhet signerade om de ingår i en version. Men de återskapas vanligtvis på en enhet och kan inte signeras. Separat har många program bara sin CAB- eller MSI-fil signerad för att verifiera deras äkthet vid installationen. När de körs skapar de ytterligare filer som inte är signerade.

Förmildrande omständighet

Vi rekommenderar inte att du ignorerar dessa händelser eftersom de kan indikera äkta säkerhetsproblem. En illvillig angripare kan till exempel försöka läsa in en osignerad binär fil under sken av ursprung från Microsoft.

Dessa händelser kan dock filtreras bort efter fråga när du försöker analysera andra händelser i Avancerad jakt genom att utesluta händelser som har ExploitGuardNonMicrosoftSignedBlocked ActionType.

Den här frågan visar alla händelser som är relaterade till just den här överidentifieringen:

DeviceEvents | där ActionType == "ExploitGuardNonMicrosoftSignedBlocked" och InitiatingProcessFileName == "powershell.exe" och FileName avslutas med "ni.dll" | där tidsstämpel > sedan(7d)

Om du vill utesluta den här händelsen måste du invertera frågan. Detta skulle visa alla ExploitGuard-händelser (inklusive EP) förutom dessa:

DeviceEvents | där ActionType startarmed "ExploitGuard" | där ActionType != "ExploitGuardNonMicrosoftSignedBlocked" eller (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" och InitiatingProcessFileName != "powershell.exe") eller (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" och InitiatingProcessFileName == "powershell.exe" och FileName !endswith "ni.dll") | där tidsstämpel > sedan(7d)

Om du använder .NET Framework 4.5 eller senare kan du dessutom återskapa NI-filer för att lösa många av de överflödiga händelserna. Det gör du genom att ta bort alla NI-filer i katalogen NativeImages och sedan köra kommandot ngen update för att återskapa dem.