Ursprungligt publiceringsdatum: den 9 september 2025

KB-ID: 5067315

Viktigt!:

-

En förbättring ingick i Windows-uppdateringar som släpptes den 28 oktober 2025 och som förfinade UAC-kraven (User Account Control) samtidigt som säkerhetsproblemet, CVE-2025-50173, fortfarande åtgärdades. Den här förbättringen åtgärdade ett problem som skapade oväntade UAC-uppmaningar för vissa appar, inklusive Autodesk AutoCAD.

-

Innan du försöker lösa problemet i den här artikeln kontrollerar du att du har installerat de senaste Windows-uppdateringarna och kontrollerat om den senaste uppdateringen löser problemet.

|

Ändra datum |

Beskrivning |

|---|---|

|

11/24/2025 |

Information om Windows-uppdateringar som släpptes den 28 oktober 2025 och som löser problemet för vissa appar, till exempel Autodesk AutoCAD, har lagts till. |

Symptom

Från och med Windows-säkerhetsuppdateringen september 2024 började Windows Installer (MSI) kräva att UAC (User Account Control) skulle ange dina autentiseringsuppgifter när du reparerade ett program. Det här kravet tillämpades ytterligare i Windows-säkerhetsuppdateringen augusti 2025 för att åtgärda säkerhetsrisker, CVE-2025-50173.

På grund av den säkerhetshärdning som ingår i augusti 2025-uppdateringen kan användare som inte är administratörer få problem när de kör vissa appar:

-

Appar som initierar en MSI-reparation tyst (utan att visa användargränssnittet) misslyckades med ett felmeddelande. Om du till exempel installerar och kör Office Professional Plus 2010 som icke-administratör skulle det misslyckas med fel 1730 under konfigurationsprocessen.

-

Användare som inte är administratörer kan få oväntade UAC-uppmaningar (User Account Control) när MSI-installationsprogram utför vissa anpassade åtgärder. Dessa åtgärder kan omfatta konfigurations- eller reparationsåtgärder i förgrunden eller bakgrunden, inklusive under den första installationen av ett program. Dessa åtgärder omfattar:

-

Köra MSI-reparationskommandon (till exempel msiexec /fu).

-

Installera en MSI-fil när en användare loggar in i en app för första gången.

-

Kör Windows Installer under aktiv installation.

-

Distribuera paket via Microsoft Configuration Manager (ConfigMgr) som är beroende av användarspecifika "annonseringskonfigurationer".

-

Aktiverar Säkert skrivbord.

-

Lösning

För att åtgärda dessa problem minskar Windows-säkerhetsuppdateringen för september 2025 (och senare uppdateringar) utrymmet för att kräva UAC-uppmaningar om MSI-reparationer och gör det möjligt för IT-administratörer att inaktivera UAC-uppmaningar för specifika appar genom att lägga till dem i en lista över tillåtna appar.

När du har installerat uppdateringen för september 2025 krävs UAC-uppmaningar endast under MSI-reparationsåtgärder om msi-målfilen innehåller en anpassad åtgärd med förhöjd behörighet. Det här kravet förfinas ytterligare efter installation av Windows-uppdateringar som släpptes den 28 oktober 2025 och efter den 28 oktober 2025, så att UAC-uppmaningar endast krävs om de förhöjda anpassade åtgärderna utförs under reparationsflödet. Därför löser installationen av de senaste Windows-uppdateringarna det här problemet för appar som inte kör sådana förhöjda anpassade åtgärder.

Eftersom UAC-uppmaningar fortfarande krävs för appar som utför förhöjda anpassade åtgärder under ett MSI-reparationsflöde kommer IT-administratörer efter installation av uppdateringen i september 2025 att ha tillgång till en lösning som kan inaktivera UAC-uppmaningar för specifika appar genom att lägga till MSI-filer i en lista över tillåtna appar.

Så här lägger du till appar i en lista över tillåtna appar för att inaktivera UAC-uppmaningar

Varning!: Tänk på att den här metoden tar bort den här avancerade säkerhetsfunktionen effektivt för dessa program.

Viktigt!: Den här artikeln innehåller information om hur du ändrar registret. Se till att du säkerhetskopierar registret innan du ändrar det. Du bör veta hur du återställer registret om det uppstår problem. Mer information om hur du säkerhetskopierar, återställer och ändrar registret finns i Säkerhetskopiera och återställa registret i Windows.

Innan du börjar måste du hämta produktkoden för den MSI-fil som du vill lägga till i listan över tillåtna filer. Det kan du göra med verktyget ORCA som finns i Windows SDK:

-

Ladda ned och installera Windows SDK-komponenter för Windows Installer-utvecklare.

-

Gå till C:\Program Files (x86)\Windows Kits\10\bin\10.0.26100.0\x86 och kör Orca-x86_en-us.msi. Då installeras ORCA-verktyget (Orca.exe).

-

Kör Orca.exe.

-

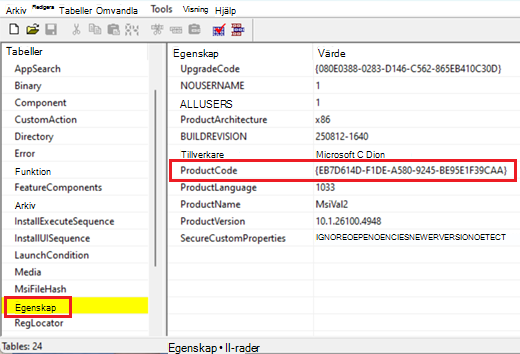

I ORCA-verktyget använder du Arkiv > Öppna för att bläddra till den MSI-fil du vill lägga till i listan över tillåtna filer.

-

När MSI-tabellerna är öppna klickar du på Egenskap i listan till vänster och noterar productcode-värdet.

-

Kopiera Produktkod. Du behöver det senare.

När du har produktkoden följer du dessa steg för att inaktivera UAC-uppmaningar för den produkten:

-

Skriv regedit i sökrutan och välj Registereditorn i sökresultatet.

-

Leta reda på och välj följande undernyckel i registret:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

Gå till Redigera-menyn, peka på Nytt och välj sedan DWORD-värde.

-

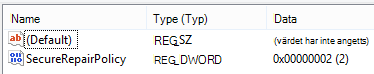

Skriv SecureRepairPolicy för namnet på DWORD och tryck sedan på Retur.

-

Högerklicka på SecureRepairPolicy och välj sedan Ändra.

-

Skriv 2 i rutan Värdedata och välj OK.

-

Leta reda på och välj följande undernyckel i registret:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

Peka på Nytt på Redigera-menyn och klicka sedan på Tangent.

-

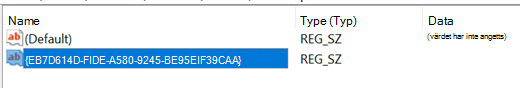

Skriv SecureRepairWhitelist för namnet på nyckeln och tryck sedan på Retur.

-

Dubbelklicka på tangenten SecureRepairWhitelist för att öppna den.

-

Peka påNytt på Redigera-menyn och klicka sedan på Strängvärde. Skapa strängvärden som innehåller ProductCode som du noterade tidigare (inklusive klammerparenteser {}) för de MSI-filer du vill lägga till i allowlisten. Namnet på strängvärdet är ProductCode och VÄRDET kan lämnas tomt.