Sammanfattning

I den här artikeln beskrivs hur du aktiverar TLS-protokollversion (Transport Layer Security) version 1,2 i en Microsoft System Center 2016-miljö.

Mer information

Följ de här stegen om du vill aktivera TLS Protocol version 1,2 i System Center-miljön:

-

Installera uppdateringar från versionen. Kommentarer

-

Service Management Automation (SMA) och Service Provider Foundation (SPF) måste uppgraderas till den senaste samlade uppdateringen eftersom UR4 inte har några uppdateringar för dessa komponenter.

-

För Service Management Automation (SMA) bör du uppgradera till samlad uppdatering 1och även uppdatera SMA Management Pack (MP) från den här webb sidan på Microsoft Download Center.

-

För Service Provider Foundation (SPF) uppgraderar du till samlad uppdatering 2.

-

System Center Virtual Machine Manager (SCVMM) bör uppgraderas till minst den samlade uppdateringen 3.

-

-

Se till att installations programmet är det som fungerar innan du använde uppdateringarna. Kontrol lera till exempel om du kan starta konsolen.

-

Ändra konfigurations inställningarna för att aktivera TLS 1,2.

-

Kontrol lera att alla nödvändiga SQL Server-tjänster körs.

Installera uppdateringar

|

Uppdatera aktivitet |

SCOM1 |

SCVMM2 |

SCDPMamp;3D |

SCO9.4 |

SMAT5 |

SPF18.6 |

SMborttagning |

|

Kontrol lera att alla aktuella säkerhets uppdateringar är installerade för Windows Server 2012 R2 eller Windows Server 2016 |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Kontrol lera att .NET Framework 4,6 är installerat på alla System Center-komponenter |

Ja

|

Ja

|

Ja |

Ja |

Ja |

Ja |

Ja |

|

Installera den nödvändiga SQL Server-uppdateringen som stöder TLS 1,2 |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Ja |

Nej |

Ja |

Ja |

Nej |

Nej |

Ja |

|

|

Kontrol lera att certifikat UTFÄRDARnas certifikat är antingen SHA1 eller SHA2 |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

1 System Center Operations Manager (SCOM) 2 System Center Virtual Machine Manager (SCVMM) amp;3D System Center Data Protection Manager (SCDPM) 9.4 System Center Orchestrator (SCO) T5 Service Management Automation (SMA) 18.6 Tjänst leverantör Foundation (SPF) borttagning Service Manager (SM)

Ändra konfigurations inställningar

|

Konfigurations uppdatering |

SCOM1 |

SCVMM2 |

SCDPMamp;3D |

SCO9.4 |

SMAT5 |

SPF18.6 |

SMborttagning |

|

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

|

Konfigurera för System Center för att endast använda TLS 1,2-protokollet |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Ja |

Nej |

Ja |

Ja |

Nej |

Nej |

Nej |

.NET Framework

Se till att .NET Framework 4,6 är installerat på alla System Center-komponenter. Följde här anvisningarnaom du vill göra detta.

Stöd för TLS 1,2

Installera den nödvändiga SQL Server-uppdateringen som stöder TLS 1,2. Information om hur du gör detta finns i följande artikel i Microsoft Knowledge Base:

3135244 TLS 1,2-stöd för Microsoft SQL Server

Nödvändiga uppdateringar för System Center 2016

SQL Server 2012 Native Client 11,0 bör vara installerat på alla följande System Center-komponenter.

|

Komponent |

Syfte |

Nödvändig SQL-drivrutin |

|

Operations Manager |

Hanterings Server och webb konsoler |

SQL Server 2012 Native Client 11,0 eller Microsoft OLE DB driver 18 för SQL Server (rekommenderas). Obs! Microsoft OLE DB-drivrutin 18 för SQL Server stöds med Operations Manager 2016 UR9 och senare. |

|

Virtual Machine Manager |

(Krävs ej) |

(Krävs ej) |

|

Tjänst |

Hanterings Server |

SQL Server 2012 Native Client 11,0 eller Microsoft OLE DB driver 18 för SQL Server (rekommenderas). Obs! Microsoft OLE DB-drivrutin 18 för SQL Server stöds med Orchestrator 2016 UR8 och senare. |

|

Data Protection Manager |

Hanterings Server |

SQL Server 2012 Native Client 11,0 |

|

Service chef |

Hanterings Server |

SQL Server 2012 Native Client 11,0 eller Microsoft OLE DB driver 18 för SQL Server (rekommenderas). Obs! Microsoft OLE DB-drivrutin 18 för SQL Server stöds med Service Manager 2016 UR9 och senare. |

Om du vill ladda ned och installera Microsoft SQL Server 2012 Native Client 11,0 kan du läsa den här webb sidan Microsoft Download Center.

Om du vill ladda ned och installera Microsoft OLE DB driver 18 kan du läsa den här webb sidan till Microsoft Download Center.

För System Center Operations Manager och Service Manager måste odbc 11,0 eller ODBC 13,0 vara installerat på alla hanterings servrar.

Installera de System Center 2016-uppdateringar som krävs från följande Knowledge Base-artikel:

4043305 Beskrivning av Samlad uppdatering 4 för Microsoft System Center 2016

|

Komponent |

2016 |

|

Operations Manager |

Samlad uppdatering 4 för System Center 2016 Operations Manager |

|

Service chef |

Samlad uppdatering 4 för System Center 2016 Service Manager |

|

Tjänst |

Samlad uppdatering 4 för System Center 2016 Orchestrator |

|

Data Protection Manager |

Samlad uppdatering 4 för System Center 2016 Data Protection Manager |

Obs! Se till att du expanderar fil innehållet och installerar MSP-filen på motsvarande roll.

SHA1-och SHA2-certifikat

System Center-komponenter ger nu upphov till både SHA1-och SHA2 självsignerade certifikat. Detta krävs för att aktivera TLS 1,2. Om CA-signerade certifikat används kontrollerar du att certifikaten är antingen SHA1 eller SHA2.

Ange att Windows ska använda TLS 1,2

Använd någon av följande metoder för att konfigurera Windows för att endast använda TLS 1,2-protokollet.

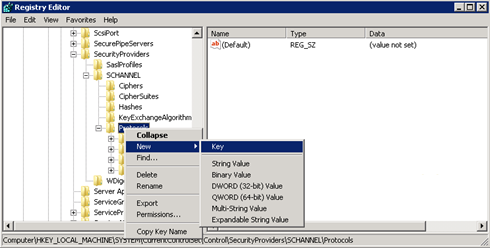

Metod 1: ändra registret manuellt

Viktigt Följ stegen i det här avsnittet noggrant. Det kan uppstå allvarliga problem om du gör felaktiga ändringar i registret. Innan du ändrar det bör du först säkerhetskopiera registret för att kunna återställa det om problem skulle uppstå.

Följ anvisningarna nedan om du vill aktivera/inaktivera alla SCHANNEL-protokoll systemomfattande. Vi rekommenderar att du aktiverar TLS 1,2-protokollet för inkommande kommunikation. och Aktivera TLS 1,2-, TLS 1,1-och TLS 1,0-protokollen för all utgående kommunikation.

Obs! De här register ändringarna påverkar inte användningen av Kerberos-eller NTLM-protokoll.

-

Starta Registereditorn. För att göra det, högerklicka på Start, Skriv regedit i rutan Kör och klicka sedan på OK.

-

Leta upp följande register under nyckel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Högerklicka på Protocol -tangenten, peka på nyttoch klicka sedan på Key.

-

Skriv SSL 3och tryck på RETUR.

-

Upprepa steg 3 och 4 för att skapa nycklar för TLS 0, TLS 1,1 och TLS 1,2. Dessa nycklar liknar kataloger.

-

Skapa en klient nyckel och en Server nyckel under varje SSL 3-, TLS 1,0-, TLS 1,1-och TLS 1,2 -tangenter.

-

Om du vill aktivera ett protokoll skapar du DWORD-värdet under varje klient-och Server-följande:

DisabledByDefault [värde = 0] Enabled [Value = 1] Om du vill inaktivera ett protokoll ändrar du DWORD-värdet under varje klient-och Server-följande:

DisabledByDefault [värde = 1] Enabled [Value = 0]

-

Klicka på Avslutapå Arkiv -menyn.

Metod 2: ändra registret automatiskt

Kör följande Windows PowerShell-skript i administratörs läget för att automatiskt konfigurera Windows för att endast använda TLS 1,2-protokollet:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Ange att System Center endast ska använda TLS 1,2

Ange att System Center endast ska använda TLS 1,2-protokollet. För att göra detta måste du först kontrol lera att alla förutsättningar uppfylls. Sedan kan du göra följande inställningar i System Center-komponenter och alla andra servrar där agenter är installerade.

Använd någon av följande metoder.

Metod 1: ändra registret manuellt

Viktigt Följ stegen i det här avsnittet noggrant. Det kan uppstå allvarliga problem om du gör felaktiga ändringar i registret. Innan du ändrar det bör du först säkerhetskopiera registret för att kunna återställa det om problem skulle uppstå.

Så här aktiverar du installationen så att den stöder TLS 1,2-protokollet:

-

Starta Registereditorn. För att göra det, högerklicka på Start, Skriv regedit i rutan Kör och klicka sedan på OK.

-

Leta upp följande register under nyckel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Skapa följande DWORD-värde under denna:

SchUseStrongCrypto [värde = 1]

-

Leta upp följande register under nyckel:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Skapa följande DWORD-värde under denna:

SchUseStrongCrypto [värde = 1]

-

Starta om systemet.

Metod 2: ändra registret automatiskt

Kör följande Windows PowerShell-skript i administratörs läget för att automatiskt konfigurera System Center för att endast använda TLS 1,2-protokollet:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Ytterligare inställningar

Operations Manager

Management Pack

Importera Management Pack för System Center 2016 Operations Manager. Dessa finns i följande katalog när du har installerat Server uppdateringen:

\Program\Microsoft System Center 2016 \ åtgärd Manager\Server\Management Pack för samlade uppdateringar

ACS-inställningar

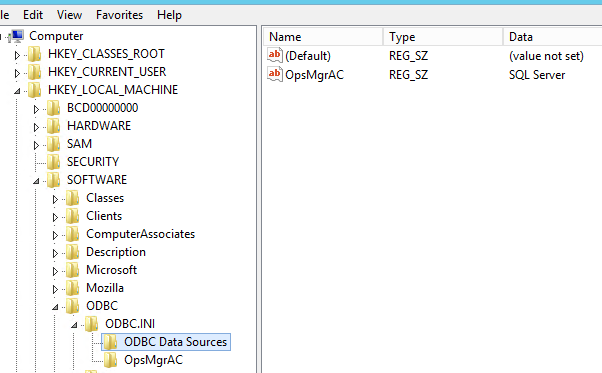

För gransknings tjänster (ACS) måste du göra ytterligare ändringar i registret. ACS använder DSN för att ansluta till databasen. Du måste uppdatera DSN-inställningar för att få dem att fungera för TLS 1,2.

-

Leta upp följande under nyckel för ODBC i registret. Obs! Standard namnet för DSN är OpsMgrAC.

-

Välj posten för DSN-namnet OpsMgrACi data källa för ODBC-datakällor . Det här innehåller namnet på den ODBC-drivrutin som ska användas för databas anslutningen. Om du har ODBC 11,0 installerat kan du ändra namnet till ODBC-drivrutin 11 för SQL Server. Om du har ODBC 13,0 installerat kan du ändra det här namnet till ODBC-drivrutin 13 för SQL Server.

-

Uppdatera driv rutins posten för den ODBS-version som är installerad i OpsMgrAC -under nyckeln.

-

Om ODBC 11,0 är installerat ändrar du driv rutins posten till %windir%\system32\msodbcsql11.dll.

-

Om ODBC 13,0 är installerat ändrar du driv rutins posten till %windir%\system32\msodbcsql13.dll.

-

Du kan också skapa och spara följande. reg-filen i anteckningar eller en annan text redigerare. Dubbelklicka på filen för att köra den sparade. reg-filen. För odbc 11,0skapar du följande ODBC 11.0. reg-fil: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" För odbc 13,0ska du skapa följande ODBC-13.0. reg-fil: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

TLS-härdning i Linux

Följ instruktionerna på den lämpliga webbplatsen för att konfigurera TLS 1,2 i din Red Hat -eller Apache -miljö.

Data Protection Manager

Om du vill att Data Protection Manager ska fungera tillsammans med TLS 1,2 för att säkerhetskopiera till molnet aktiverar du dessa steg på Data Protection Manager-servern.

Tjänst

När du har installerat Orchestrator-uppdateringarna konfigurerar du om Orchestrator-databasen med den befintliga databasen enligt dessa rikt linjer.

Åter fri från tredje part

Microsoft tillhandahåller kontakt information från tredje part som hjälper dig att hitta ytterligare information om det här avsnittet. Denna kontaktinformation kan ändras utan föregående meddelande. Microsoft garanterar inte att kontakt informationen är korrekt.