สรุป

บทความนี้อธิบายถึงวิธีการเปิดใช้งานโพรโทคอล Transport Layer Security (TLS) เวอร์ชัน 1.2 ในสภาพแวดล้อม Microsoft System Center 2012 R2

ข้อมูลเพิ่มเติม

เมื่อต้องการเปิดใช้งานโพรโทคอล TLS เวอร์ชัน 1.2 ในสภาพแวดล้อม System Center ให้ทําตามขั้นตอนต่อไปนี้:

-

ติดตั้งการอัปเดต จากรุ่นหมาย เหตุ

-

ติดตั้งชุดรวมอัปเดตล่าสุดสําหรับคอมโพเนนต์ทั้งหมดของ System Center ก่อนที่คุณจะใช้ชุดรวมอัปเดต 14

-

สําหรับ Data Protection Manager และตัวจัดการเครื่องเสมือน ให้ติดตั้ง ชุดรวมอัปเดต 13

-

สําหรับ Service Management Automation ให้ติดตั้ง ชุดรวมอัปเดต 7

-

สําหรับ System Center Orchestrator ให้ติดตั้ง ชุดรวมอัปเดต 8

-

สําหรับ Service Provider Foundation ให้ติดตั้ง ชุดรวมอัปเดต 12

-

สําหรับตัวจัดการบริการ ให้ติดตั้ง ชุดการปรับปรุง 9

-

-

-

ตรวจสอบให้แน่ใจว่าการตั้งค่าใช้งานได้เหมือนก่อนที่คุณจะใช้การอัปเดต ตัวอย่างเช่น ตรวจสอบว่าคุณสามารถเริ่มคอนโซลได้หรือไม่

-

เปลี่ยน การตั้งค่าการกําหนดค่า เพื่อเปิดใช้งาน TLS 1.2

-

ตรวจสอบให้แน่ใจว่าบริการSQL Serverที่จําเป็นทั้งหมดกําลังทํางานอยู่

ติดตั้งการอัปเดต

|

อัปเดตกิจกรรม |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

ตรวจสอบให้แน่ใจว่าการอัปเดตความปลอดภัยปัจจุบันทั้งหมดได้รับการติดตั้งสําหรับ Windows Server 2012 R2 |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

|

ตรวจสอบให้แน่ใจว่า .NET Framework 4.6 ได้รับการติดตั้งบนคอมโพเนนต์ของ System Center ทั้งหมดแล้ว |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

|

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

|

|

ใช่ |

ไม่ใช่ |

ใช่ |

ใช่ |

ไม่ใช่ |

ไม่ใช่ |

ใช่ |

|

|

ตรวจสอบให้แน่ใจว่าใบรับรองที่เซ็นชื่อ CA เป็น SHA1 หรือ SHA2 |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

1 System Center Operations Manager (SCOM)2 System Center Virtual Machine Manager (SCVMM)3 System Center Data Protection Manager (SCDPM)4 System Center Orchestrator (SCO)5 Service Management Automation (SMA)6 Service Provider Foundation (SPF)7 Service Manager (SM)

เปลี่ยนการตั้งค่าการกําหนดค่า

|

การอัพเดตการตั้งค่าคอนฟิก |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

|

|

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

ใช่ |

|

|

ใช่ |

ไม่ใช่ |

ใช่ |

ใช่ |

ไม่ใช่ |

ไม่ใช่ |

ไม่ใช่ |

.NET Framework

ตรวจสอบให้แน่ใจว่า .NET Framework 4.6 ได้รับการติดตั้งบนคอมโพเนนต์ของ System Center ทั้งหมดแล้ว เมื่อต้องการทําเช่นนี้ ให้ทําตามคําแนะนําเหล่านี้

การสนับสนุน TLS 1.2

ติดตั้งการอัปเดตSQL Serverที่จําเป็นที่สนับสนุน TLS 1.2 โดยดูบทความต่อไปนี้ใน Microsoft Knowledge Base:

3135244 การสนับสนุน TLS 1.2 สําหรับ Microsoft SQL Server

การอัปเดต System Center 2012 R2 ที่จําเป็น

SQL Server 2012 Native client 11.0 ควรได้รับการติดตั้งบนคอมโพเนนต์ของ System Center ต่อไปนี้ทั้งหมด

|

คอม โพ เนนต์ |

บทบาท |

|

ตัวจัดการการดําเนินการ |

Management Server และ Web Consoles |

|

ตัวจัดการเครื่องเสมือน |

(ไม่จําเป็นต้องระบุ) |

|

ผู้ประสาน |

Management Server |

|

ตัวจัดการการป้องกันข้อมูล |

Management Server |

|

ตัวจัดการบริการ |

Management Server |

เมื่อต้องการดาวน์โหลดและติดตั้ง Microsoft SQL Server 2012 Native Client 11.0 โปรดดูเว็บเพจศูนย์ดาวน์โหลด Microsoft นี้

สําหรับ System Center Operations Manager และ Service Manager คุณต้องติดตั้ง ODBC 11.0 หรือ ODBC 13.0 บนเซิร์ฟเวอร์การจัดการทั้งหมด

ติดตั้งการอัปเดต System Center 2012 R2 ที่จําเป็นจากบทความฐานความรู้ต่อไปนี้:

4043306 คําอธิบายของชุดรวมอัปเดต 14 สําหรับ Microsoft System Center 2012 R2

|

คอม โพ เนนต์ |

2012 R2 |

|

ตัวจัดการการดําเนินการ |

Update Rollup 14 for System Center 2012 R2 Operations Manager |

|

ตัวจัดการบริการ |

ชุดการปรับปรุง 14 สําหรับ System Center 2012 R2 Service Manager |

|

ผู้ประสาน |

ชุดการอัปเดต 14 สําหรับ System Center 2012 R2 Orchestrator |

|

ตัวจัดการการป้องกันข้อมูล |

ชุดการอัปเดต 14 สําหรับ System Center 2012 R2 Data Protection Manager |

หมาย เหตุ ตรวจสอบให้แน่ใจว่าคุณขยายเนื้อหาของไฟล์และติดตั้งไฟล์ MSP ตามบทบาทที่สอดคล้องกัน ยกเว้นตัวจัดการการป้องกันข้อมูล สําหรับ Data Protection Manager ให้ติดตั้งไฟล์ .exe

ใบรับรอง SHA1 และ SHA2

คอมโพเนนต์ของ System Center สร้างใบรับรองแบบลงนามด้วยตนเองทั้ง SHA1 และ SHA2 ซึ่งจําเป็นสําหรับการเปิดใช้งาน TLS 1.2 ถ้าใช้ใบรับรองที่ลงนามด้วย CA ตรวจสอบให้แน่ใจว่าใบรับรองเป็น SHA1 หรือ SHA2

ตั้งค่า Windows ให้ใช้เฉพาะ TLS 1.2

ใช้หนึ่งในวิธีต่อไปนี้เพื่อกําหนดค่า Windows ให้ใช้เฉพาะโพรโทคอล TLS 1.2

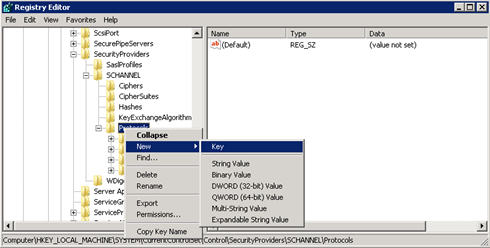

วิธีที่ 1: ปรับเปลี่ยนรีจิสทรีด้วยตนเอง

สิ่งสำคัญ: ทําตามขั้นตอนในส่วนนี้อย่างระมัดระวัง ปัญหาร้ายแรงอาจเกิดขึ้นถ้าคุณปรับเปลี่ยนรีจิสทรีอย่างไม่ถูกต้อง ก่อนที่คุณจะปรับเปลี่ยน ให้สํารองข้อมูลรีจิสทรีสําหรับการคืนค่าในกรณีที่มีปัญหาเกิดขึ้น

ใช้ขั้นตอนต่อไปนี้เพื่อเปิด/ปิดใช้งานโพรโทคอล SCHANNEL ทั้งหมดทั้งระบบ เราขอแนะนําให้คุณเปิดใช้งานโพรโทคอล TLS 1.2 สําหรับการติดต่อสื่อสารขาเข้าและเปิดใช้งานโพรโทคอล TLS 1.2, TLS 1.1 และ TLS 1.0 สําหรับการสื่อสารขาออกทั้งหมด

หมายเหตุ การเปลี่ยนแปลงรีจิสทรีเหล่านี้จะไม่ส่งผลกระทบต่อการใช้โพรโทคอล Kerberos หรือ NTLM

-

เริ่ม Registry Editor เมื่อต้องการทําเช่นนี้ ให้คลิกขวาที่ เริ่ม พิมพ์ regedit ในกล่อง เรียกใช้ แล้วเลือก ตกลง

-

ค้นหาคีย์ย่อยของรีจิสทรีต่อไปนี้:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

คลิกขวาที่แป้นโพรโทคอล ชี้ไปที่ ใหม่ แล้วคลิก แป้น

-

พิมพ์ SSL 3 แล้วกด Enter

-

ทําซ้ําขั้นตอนที่ 3 และ 4 เพื่อสร้างคีย์สําหรับ TLS 0, TLS 1.1 และ TLS 1.2 แป้นเหล่านี้มีลักษณะคล้ายกับไดเรกทอรี

-

สร้างคีย์ไคลเอ็นต์และคีย์เซิร์ฟเวอร์ภายใต้แต่ละคีย์ SSL 3, TLS 1.0, TLS 1.1 และ TLS 1.2

-

เมื่อต้องการเปิดใช้งานโพรโทคอล ให้สร้างค่า DWORD ภายใต้แต่ละคีย์ไคลเอ็นต์และเซิร์ฟเวอร์ดังนี้:

DisabledByDefault [Value = 0] เปิดใช้งาน [ค่า = 1] เมื่อต้องการปิดใช้งานโพรโทคอล ให้เปลี่ยนค่า DWORD ภายใต้แต่ละคีย์ไคลเอ็นต์และเซิร์ฟเวอร์ดังนี้:

DisabledByDefault [Value = 1] เปิดใช้งาน [ค่า = 0]

-

บนเมนู ไฟล์ ให้เลือก ออก

วิธีที่ 2: ปรับเปลี่ยนรีจิสทรีโดยอัตโนมัติ

เรียกใช้สคริปต์Windows PowerShellต่อไปนี้ในโหมดผู้ดูแลระบบเพื่อกําหนดค่า Windows ให้ใช้เฉพาะโพรโทคอล TLS 1.2 โดยอัตโนมัติ:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

ตั้งค่า System Center ให้ใช้เฉพาะ TLS 1.2

ตั้งค่า System Center ให้ใช้เฉพาะโพรโทคอล TLS 1.2 เท่านั้น เมื่อต้องการทําเช่นนี้ ก่อนอื่นให้ตรวจสอบให้แน่ใจว่าตรงตามข้อกําหนดเบื้องต้นทั้งหมด จากนั้นกําหนดการตั้งค่าต่อไปนี้บนคอมโพเนนต์ของ System Center และเซิร์ฟเวอร์อื่นๆ ทั้งหมดที่มีการติดตั้งเอเจนต์

ใช้วิธีใดวิธีหนึ่งต่อไปนี้

วิธีที่ 1: ปรับเปลี่ยนรีจิสทรีด้วยตนเอง

สิ่งสำคัญ: ทําตามขั้นตอนในส่วนนี้อย่างระมัดระวัง ปัญหาร้ายแรงอาจเกิดขึ้นถ้าคุณปรับเปลี่ยนรีจิสทรีอย่างไม่ถูกต้อง ก่อนที่คุณจะปรับเปลี่ยน ให้สํารองข้อมูลรีจิสทรีสําหรับการคืนค่าในกรณีที่มีปัญหาเกิดขึ้น

เมื่อต้องการเปิดใช้งานการติดตั้งเพื่อสนับสนุนโพรโทคอล TLS 1.2 ให้ทําตามขั้นตอนเหล่านี้:

-

เริ่ม Registry Editor เมื่อต้องการทําเช่นนี้ ให้คลิกขวาที่ เริ่ม พิมพ์ regedit ในกล่อง เรียกใช้ แล้วเลือก ตกลง

-

ค้นหาคีย์ย่อยของรีจิสทรีต่อไปนี้:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

สร้างค่า DWORD ต่อไปนี้ภายใต้คีย์นี้:

SchUseStrongCrypto [Value = 1]

-

ค้นหาคีย์ย่อยของรีจิสทรีต่อไปนี้:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

สร้างค่า DWORD ต่อไปนี้ภายใต้คีย์นี้:

SchUseStrongCrypto [Value = 1]

-

รีสตาร์ตระบบ

วิธีที่ 2: ปรับเปลี่ยนรีจิสทรีโดยอัตโนมัติ

เรียกใช้สคริปต์Windows PowerShellต่อไปนี้ในโหมดผู้ดูแลระบบเพื่อกําหนดค่า System Center ให้ใช้โพรโทคอล TLS 1.2 โดยอัตโนมัติ:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

การตั้งค่าเพิ่มเติม

ตัวจัดการการดําเนินการ

แพคการจัดการ

นําเข้าแพคการจัดการสําหรับ System Center 2012 R2 Operations Manager รายการเหล่านี้อยู่ในไดเรกทอรีต่อไปนี้หลังจากที่คุณติดตั้งการอัปเดตเซิร์ฟเวอร์:

\Program Files\Microsoft System Center 2012 R2\Operations Manager\Server\Management Packs สําหรับชุดรวมอัปเดต

การตั้งค่า ACS

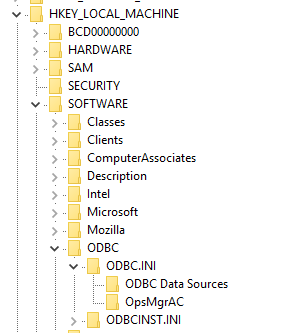

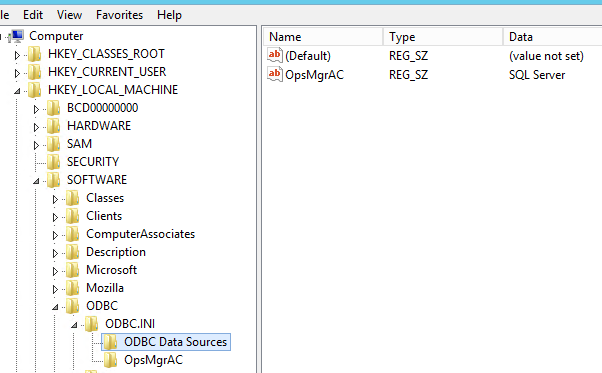

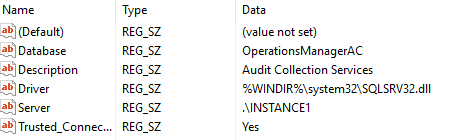

สําหรับ Audit Collection Services (ACS) คุณต้องทําการเปลี่ยนแปลงเพิ่มเติมในรีจิสทรี ACS จะใช้ DSN ในการเชื่อมต่อกับฐานข้อมูล คุณต้องอัปเดตการตั้งค่า DSN เพื่อให้ทํางานได้สําหรับ TLS 1.2

-

ค้นหาซับคีย์ต่อไปนี้สําหรับ ODBC ในรีจิสทรีหมาย เหตุ ชื่อเริ่มต้นของ DSN คือ OpsMgrAC

-

ในคีย์ย่อย แหล่งข้อมูล ODBC ให้เลือกรายการสําหรับชื่อ DSN ซึ่งคือ OpsMgrAC นี่คือชื่อของโปรแกรมควบคุม ODBC ที่จะใช้สําหรับการเชื่อมต่อฐานข้อมูล ถ้าคุณมี ODBC 11.0 ติดตั้งอยู่ ให้เปลี่ยนชื่อนี้เป็น โปรแกรมควบคุม ODBC 11 สําหรับ SQL Server หรือถ้าคุณมี ODBC 13.0 ติดตั้งอยู่ ให้เปลี่ยนชื่อนี้เป็น โปรแกรมควบคุม ODBC 13 สําหรับSQL Server

-

ในซับคีย์ OpsMgrAC ให้อัปเดตรายการ โปรแกรมควบคุม สําหรับเวอร์ชัน ODBS ที่ติดตั้งไว้

-

ถ้าติดตั้ง ODBC 11.0 แล้ว ให้เปลี่ยนรายการโปรแกรมควบคุมเป็น %WINDIR%\system32\msodbcsql11.dll

-

ถ้าติดตั้ง ODBC 13.0 แล้ว ให้เปลี่ยนรายการโปรแกรมควบคุมเป็น %WINDIR%\system32\msodbcsql13.dll

-

อีกวิธีหนึ่งคือ สร้างและบันทึกไฟล์ .reg ต่อไปนี้ใน Notepad หรือตัวแก้ไขข้อความอื่น เมื่อต้องการเรียกใช้ไฟล์ .reg ที่บันทึกไว้ ให้ดับเบิลคลิกที่ไฟล์สําหรับ ODBC 11.0 ให้สร้างไฟล์ ODBC 11.0.reg ต่อไปนี้: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\แหล่งข้อมูล ODBC] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" สําหรับ ODBC 13.0 ให้สร้างไฟล์ ODBC 13.0.reg ต่อไปนี้: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\แหล่งข้อมูล ODBC] "OpsMgrAC"="โปรแกรมควบคุม ODBC 13 สําหรับSQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

การชุบแข็ง TLS ใน Linux

ทําตามคําแนะนําบนเว็บไซต์ที่เหมาะสมเพื่อกําหนดค่า TLS 1.2 ใน Red Hat หรือ Apache สภาพแวดล้อมของคุณ

ตัวจัดการการป้องกันข้อมูล

เมื่อต้องการเปิดใช้งานตัวจัดการการป้องกันข้อมูลเพื่อทํางานร่วมกับ TLS 1.2 เพื่อสํารองข้อมูลไปยังระบบคลาวด์ ให้เปิดใช้งานขั้นตอนเหล่านี้บนเซิร์ฟเวอร์ Data Protection Manager

ผู้ประสาน

หลังจากติดตั้งการอัปเดตผู้ประสาน ให้กําหนดค่าฐานข้อมูลผู้ประสานใหม่โดยใช้ฐานข้อมูลที่มีอยู่ตามแนวทางเหล่านี้

ตัวจัดการบริการ

ก่อนที่จะติดตั้งการอัปเดตของ Service Manager ให้ติดตั้งแพคเกจที่จําเป็น และกําหนดค่ารีจิสทรีคีย์ใหม่ ตามที่อธิบายไว้ในส่วนคําแนะนํา "ก่อนการติดตั้ง" ของ4024037 KB

นอกจากนี้ หากคุณกําลังตรวจสอบ System Center Service Manager โดยใช้ System Center Operations Manager ให้อัปเดตเป็นเวอร์ชันล่าสุด (v 7.5.7487.89) ของการสนับสนุนชุดการจัดการการตรวจสอบสําหรับ TLS 1.2

Service Management Automation (SMA)

ถ้าคุณกําลังตรวจสอบ Service Management Automation (SMA) โดยใช้ System Center Operations Manager ให้อัปเดตเป็นเวอร์ชันล่าสุดของชุดการจัดการการตรวจสอบสําหรับการสนับสนุน TLS 1.2:

การจำกัดความรับผิดต่อข้อมูลติดต่อของบุคคลที่สาม

Microsoft แสดงข้อมูลที่ติดต่อของบริษัทอื่นเพื่อช่วยให้คุณค้นหาข้อมูลเพิ่มเติมเกี่ยวกับหัวข้อนี้ ข้อมูลที่ติดต่อนี้อาจเปลี่ยนแปลงได้โดยไม่ต้องแจ้งให้ทราบล่วงหน้า Microsoft ไม่รับรองความถูกต้องของข้อมูลที่ติดต่อของบริษัทอื่น