Tóm tắt

Lỗ hổng bảo mật tồn tại trong một số chipset Trusted Platform Module (TPM). Lỗ hổng làm suy yếu sức mạnh quan trọng.

Bài viết này giúp xác định và khắc phục sự cố trong BitLocker bảo vệ thiết bị bị ảnh hưởng bởi lỗ hổng bảo mật được mô tả trong Microsoft Security ADV170012 tư vấn.

Thông tin

Tổng quan

Tài liệu này mô tả cách khắc phục lỗ hổng bảo mật ảnh hưởng trong dựa trên BitLocker TPM bảo vệ.

Tác động đến các phương pháp bảo vệ BitLocker đã được xem xét dựa trên cách bí mật liên quan được bảo vệ. Ví dụ: nếu một khóa bên ngoài để mở khóa BitLocker được bảo vệ để TPM, tham khảo tư vấn để phân tích ảnh hưởng. Khắc phục những ảnh hưởng của lỗ hổng bảo mật không phải là phạm vi của tài liệu này.

Làm thế nào để xác định ảnh hưởng

BitLocker sử dụng dấu TPM và unseal hoạt động cùng với khoá gốc lưu trữ để bảo vệ bí mật BitLocker trên ổ đĩa hệ điều hành. Lỗ hổng bảo mật ảnh hưởng đến các dấu và unseal hoạt động TPM 1.2, nhưng nó không ảnh hưởng đến các thao tác trên TPM 2.0.

Khi chạy TPM bảo vệ được sử dụng để bảo vệ ổ đĩa hệ điều hành, an ninh bảo vệ BitLocker bị ảnh hưởng chỉ nếu phiên bản phần mềm TPM 1.2.

Để xác định bị ảnh hưởng TPMs và TPM Phiên bản, hãy xem "2. Xác định thiết bị trong tổ chức của bạn bị ảnh hưởng"trong"Nên hoạt động"trong Microsoft Security ADV170012 tư vấn.

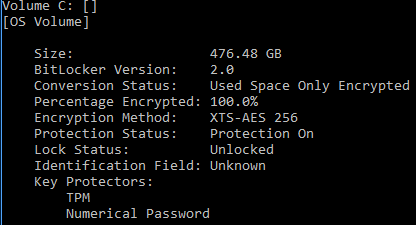

Để kiểm tra trạng thái BitLocker, chạy "quản lý bde-trạng thái < tên ổ đĩa hệ điều hành: >" tại dấu nhắc lệnh như là quản trị viên của máy tính.

Hình 1 Mẫu các kết quả của một ổ đĩa hệ điều hành được bảo vệ bởi TPM bảo vệ và khôi phục mật khẩu bảo vệ. (Mã hóa thiết bị không bị ảnh hưởng bởi lỗ hổng TPM này.)

Khắc phục lỗ hổng bảo mật BitLocker sau khi cập nhật phần mềm

Hãy làm theo các bước sau để khắc phục lỗ hổng bảo mật:

-

Tạm ngưng BitLocker bảo vệ: chạy "bde quản lý-bảo vệ < tên ổ đĩa hệ điều hành: > -vô hiệu hoá" là quản trị viên của máy tính.

-

Xoá TPM. Để biết hướng dẫn, hãy xem "6. Xoá TPM"trong hành động khuyến cáo" trong ADV170012 tư vấn bảo mật của Microsoft.

-

BitLocker bảo vệ tự động tiếp tục sau khi khởi động lại Windows 8 và các phiên bản Windows. Đối với Windows 7, chạy "bde quản lý-bảo vệ < tên ổ đĩa hệ điều hành: > -kích hoạt" là quản trị viên của máy tính để tiếp tục bảo vệ BitLocker.

Trang sau đây cung cấp một tham chiếu đầy đủ dòng lệnh để quản lý-bde.exe:

https://technet.microsoft.com/library/ff829849(v=ws.11).aspx