Tóm tắt

Microsoft đã biết về PetitPotam có khả năng được sử dụng để tấn công bằng Windows điều khiển tên miền hoặc các máy Windows khác. PetitPotam là một NTLM Relay Attack cổ điển, và những cuộc tấn công này trước đây được Microsoft lưu tài liệu cùng với nhiều tùy chọn giảm thiểu để bảo vệ khách hàng. Ví dụ: Microsoft Security Advisory 974926.

Để ngăn chặn Tấn công chuyển tiếp NTLM trên mạng có bật NTLM, người quản trị miền phải đảm bảo rằng các dịch vụ cho phép xác thực NTLM sử dụng các biện pháp bảo vệ như Bảo vệ Xác thực Mở rộng (EPA) hoặc các tính năng ký như ký SMB. PetitPotam tận dụng lợi thế của các máy chủ mà Active Directory Certificate Services (AD CS) không được đặt cấu hình với các bảo vệ cho Tấn công Chuyển tiếp NTLM. Các hạn chế dưới đây hướng dẫn khách hàng cách bảo vệ máy chủ AD CS khỏi những cuộc tấn công như vậy.

Bạn có thể dễ bị tấn công này nếu bạn đang dùng Dịch vụ Chứng chỉ Active Directory (AD CS) với bất kỳ dịch vụ nào sau đây:

-

Đăng ký Web cơ quan cấp chứng chỉ

-

Dịch vụ Web Đăng ký Chứng chỉ

Giảm nhẹ

Nếu môi trường của bạn có khả năng bị ảnh hưởng, chúng tôi đề xuất các hạn chế sau:

Giảm nhẹ chính

Chúng tôi khuyên bạn nên bật EPA và tắt HTTP trên máy chủ AD CS. Mở Trình quản Dịch vụ Thông tin Internet (IIS) và thực hiện như sau:

-

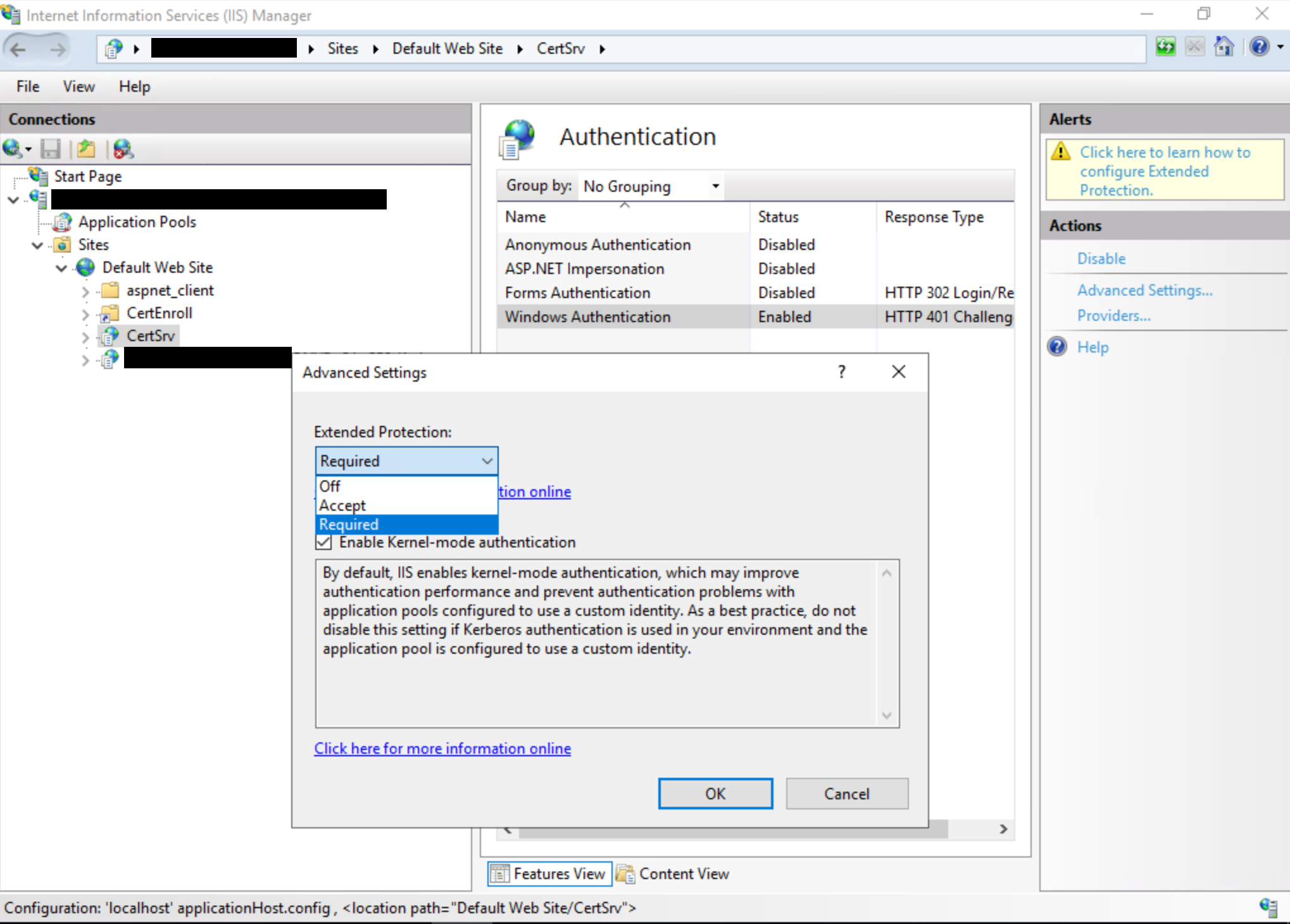

Bật EPA cho Đăng ký Web của Cơ quan Cấp chứng chỉ, Bắt buộc là tùy chọn bảo mật và được đề xuất hơn:

-

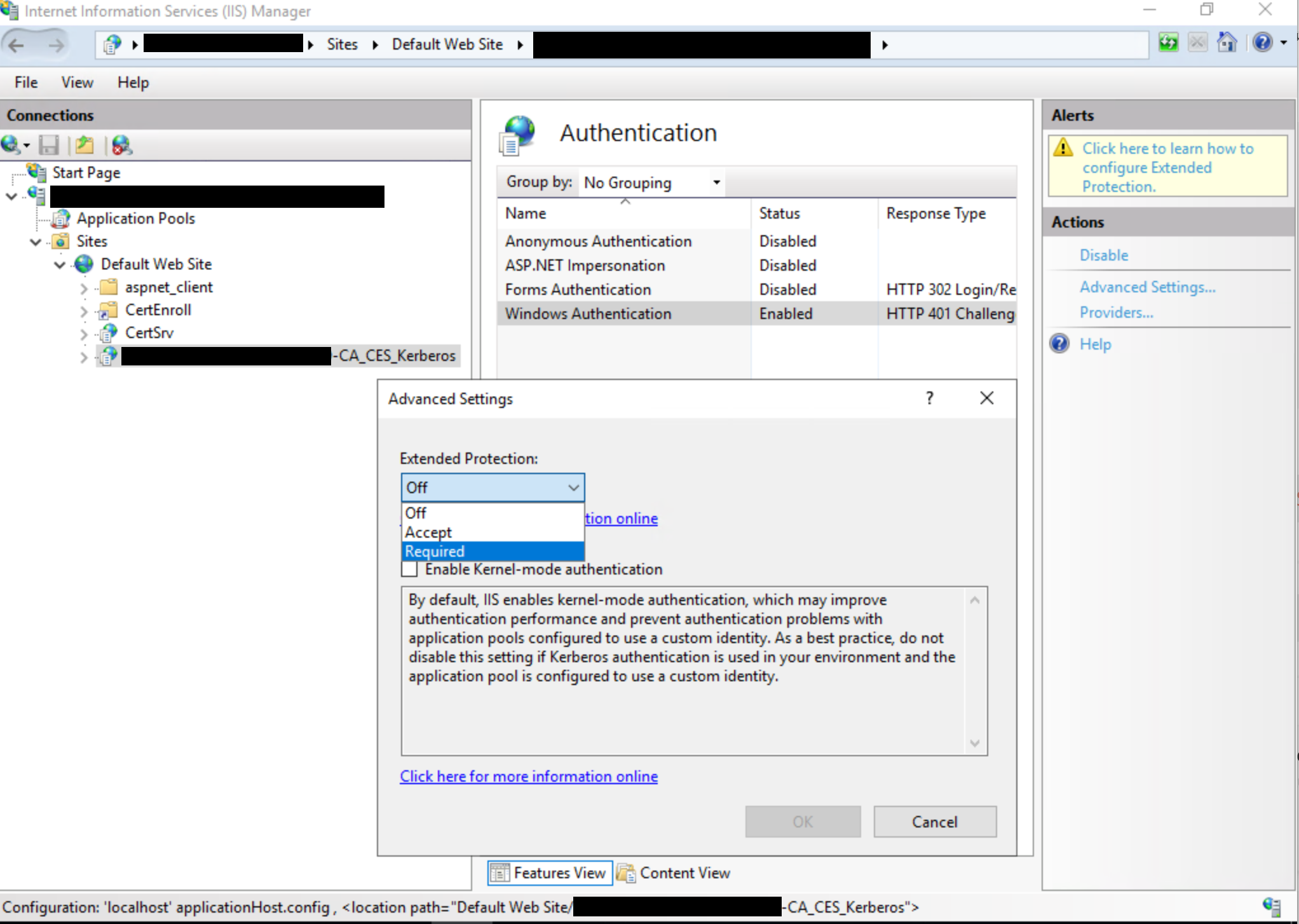

Bật EPA cho Dịch vụ Web Đăng ký Chứng chỉ, Bắt buộc là tùy chọn được đề xuất và bảo mật hơn:

Lưu ý: Cài đặt Luôn luôn được sử dụng khi giao diện người dùng được đặt là Bắt buộc,đây là tùy chọn được đề xuất và bảo mật nhất.

Để biết thêm thông tin về các tùy chọn sẵn dùng cho ExtendedProtectionPolicy,hãy xem<truyền> của <cơ bảnhttpbinding>. Các thiết đặt có khả năng được sử dụng nhiều nhất là như sau:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

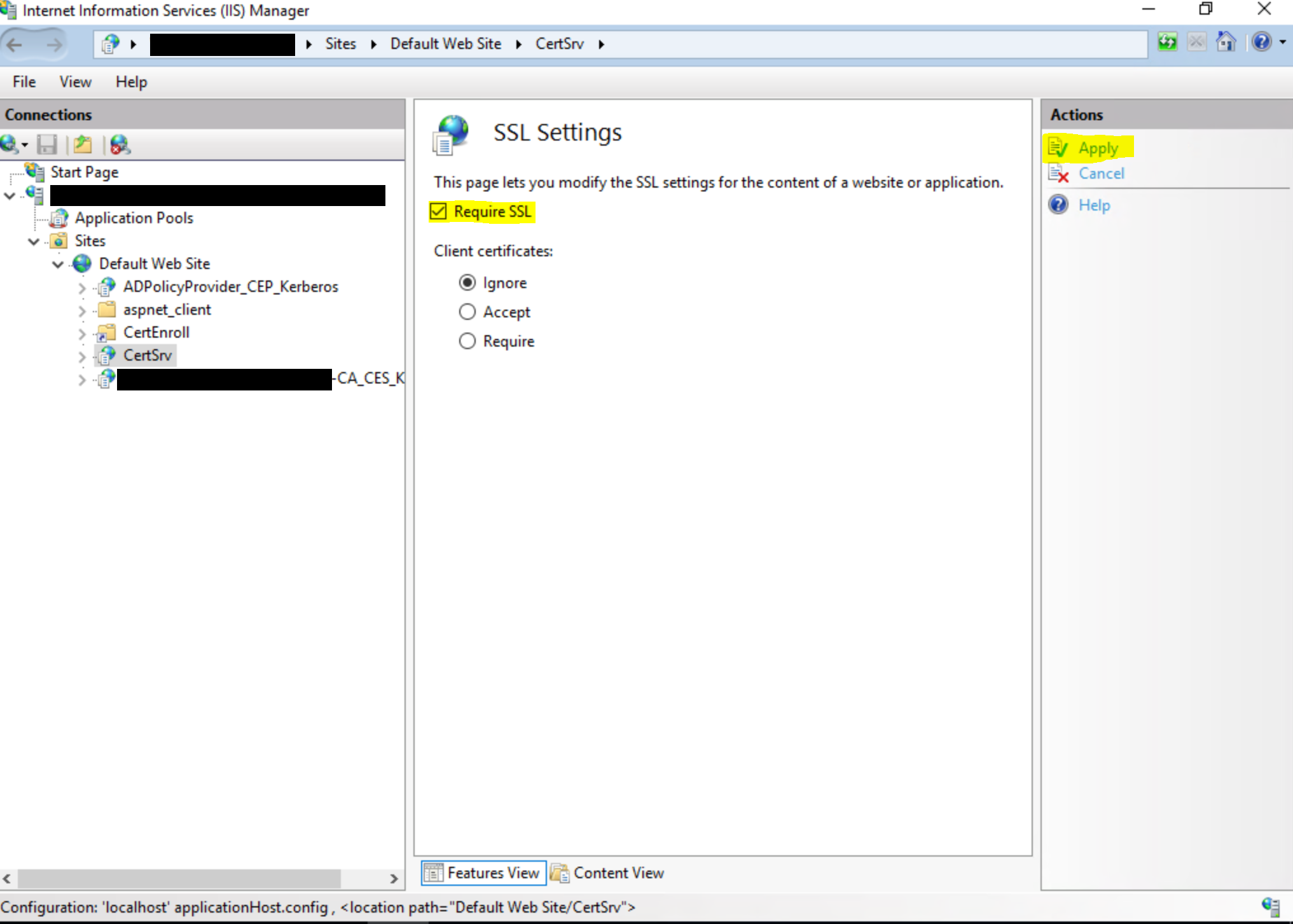

Bật Yêu cầu SSL,mà sẽ chỉ bật kết nối HTTPS.

Quan trọng: Sau khi hoàn tất các bước ở trên, bạn sẽ cần khởi động lại IIS để tải các thay đổi. Để khởi động lại IIS, hãy mở cửa sổ Dấu nhắc Lệnh mức cao, nhập lệnh sau đây, rồi nhấn ENTER: iisreset /restart Lưu ý Lệnh này dừng tất cả các dịch vụ IIS đang chạy, rồi khởi động lại chúng.

Giảm nhẹ bổ sung

Ngoài các hạn chế chính, chúng tôi khuyên bạn nên vô hiệu hóa xác thực NTLM nếu có thể. Các hạn chế sau đây được liệt kê theo thứ tự từ bảo mật hơn đến ít bảo mật hơn:

-

Tắt Xác thực NTLM trên bộ điều khiển Windows của bạn. Bạn có thể thực hiện điều này bằng cách làm theo hướng dẫn sử dụng trong bảo mật mạng: Hạn chế NTLM: Xác thực NTLM trong miền này.

-

Vô hiệu hóa NTLM trên mọi Máy chủ AD CS trong miền của bạn bằng cách sử dụng bảo mật mạng của chính sách nhóm: Hạn chế NTLM: Lưu lượng NTLM đến. Để đặt cấu hình GPO này, hãy mở Chính sách Nhóm, rồi đi đến Cấu hình Máy tính ->Windows Cài đặt -> Security Cài đặt -> Local Policies -> Security Options và đặt Bảo mật Mạng: Restrict NTLM: Incoming NTLM traffic to Deny All Accounts or Deny All domain accounts. Nếu cần, bạn có thể thêm ngoại lệ khi cần thiết bằng cách sử dụng thiết đặt Bảo mật mạng: Hạn chế NTLM:Thêm ngoại lệ máy chủ trong miền này.

-

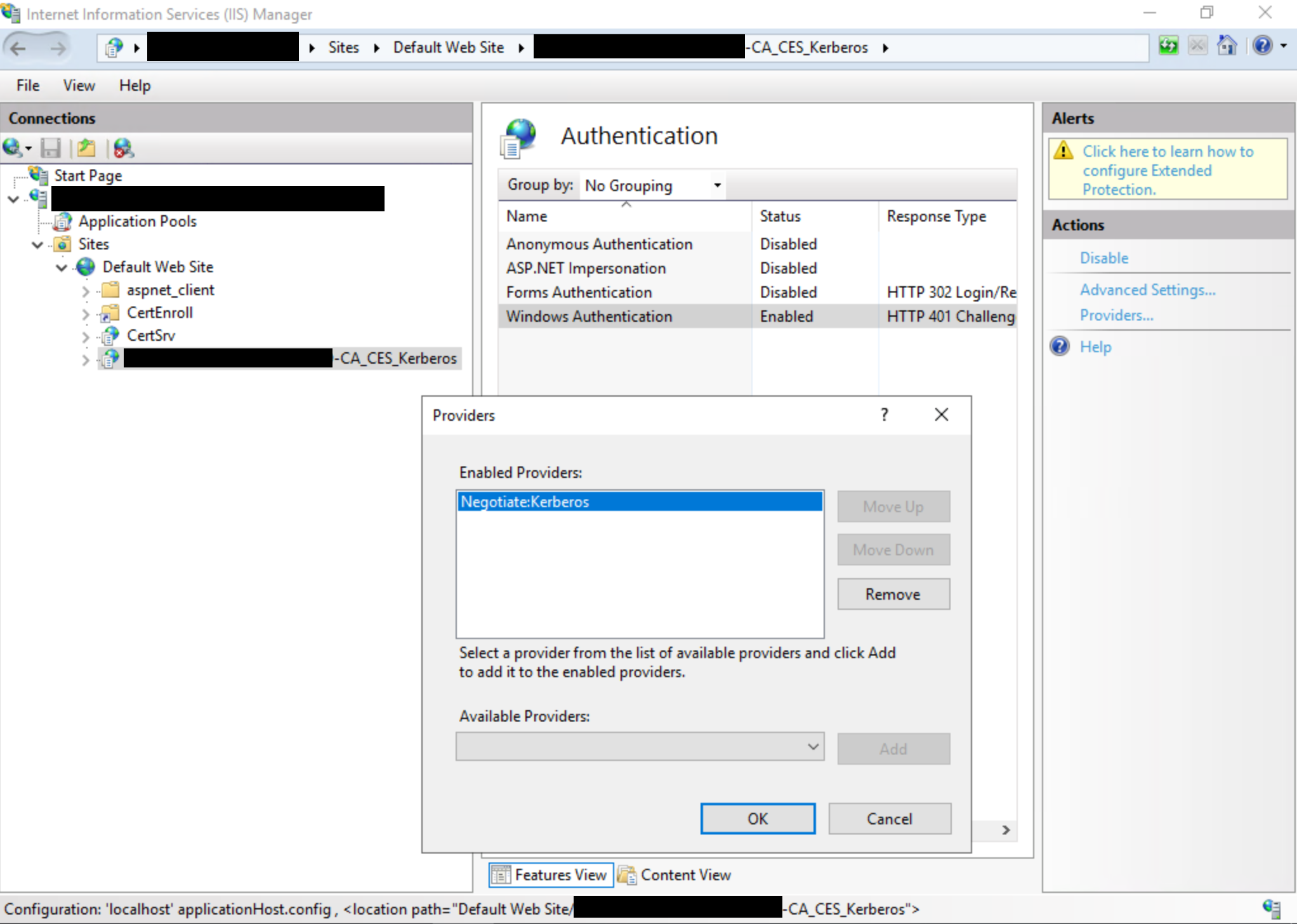

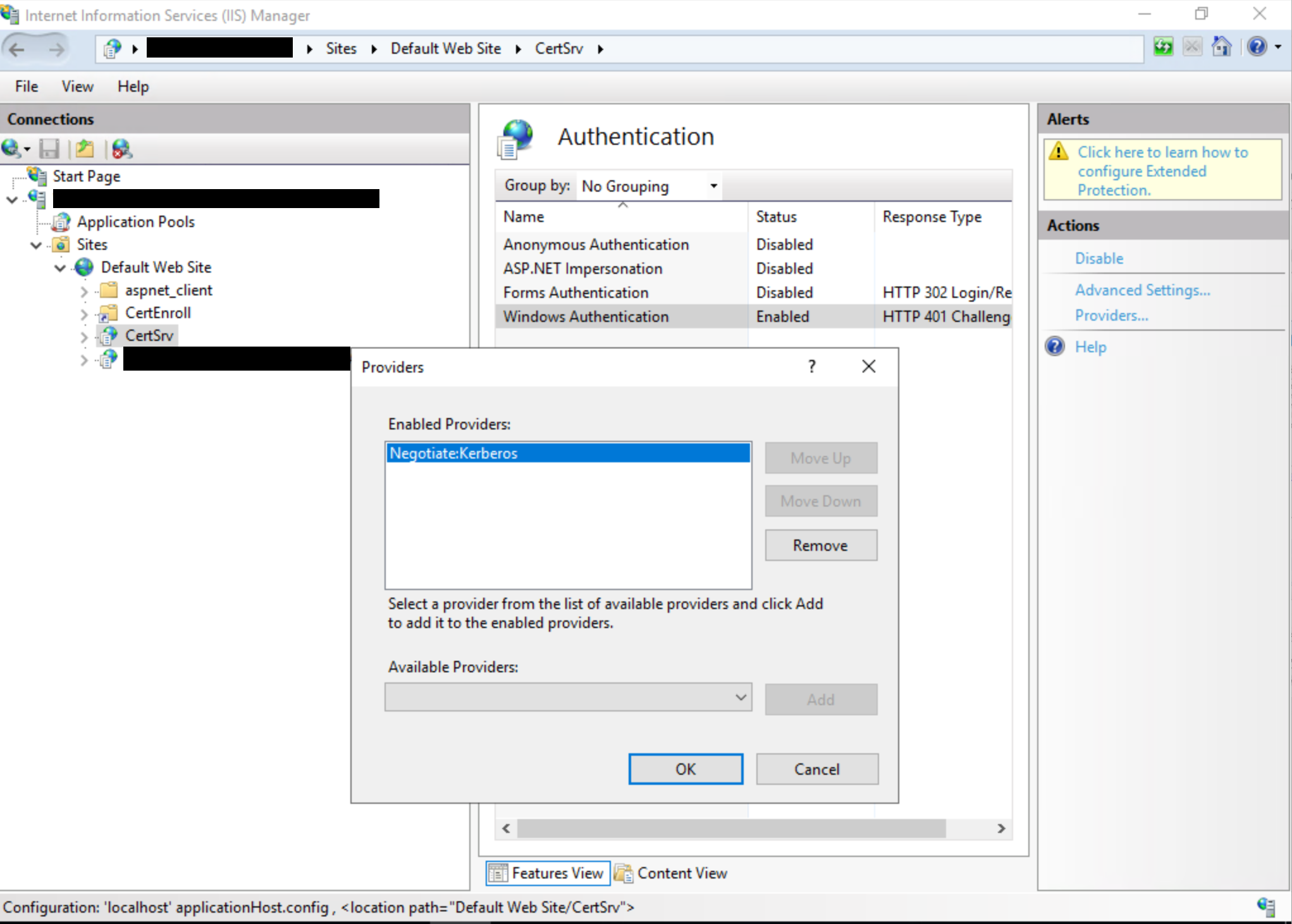

Vô hiệu hóa NTLM cho Dịch vụ Thông tin Internet (IIS) trên Máy chủ AD CS trong miền của bạn đang chạy các dịch vụ "Đăng ký Web Của Cơ quan Cấp chứng chỉ" hoặc "Dịch vụ Web Đăng ký Chứng chỉ".

Để làm như vậy, hãy mở Giao diện Người dùng Trình quản lý IIS, Windows xác thực thành Thương lượng:Kerberos:

Quan trọng: Sau khi hoàn tất các bước ở trên, bạn sẽ cần khởi động lại IIS để tải các thay đổi. Để khởi động lại IIS, hãy mở cửa sổ Dấu nhắc Lệnh mức cao, nhập lệnh sau đây, rồi nhấn ENTER: iisreset /restart Lưu ý Lệnh này dừng tất cả các dịch vụ IIS đang chạy, rồi khởi động lại chúng.

Để biết thêm thông tin, vui lòng xem AdV210003 Tư vấn Bảo mật của Microsoft