Phân tách lõi là tính năng bảo mật của Microsoft Windows giúp bảo vệ các quy trình cốt lõi quan trọng của Windows khỏi phần mềm có hại bằng cách cô lập chúng trong bộ nhớ. Nó thực hiện điều này bằng cách chạy các quy trình cốt lõi đó trong môi trường ảo hóa.

Lưu ý: Nội dung bạn nhìn thấy trên trang Phân tách lõi có thể khác nhau đôi chút tùy thuộc vào phiên bản Windows bạn đang chạy.

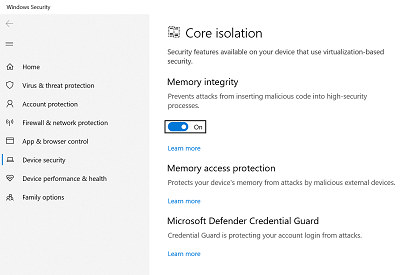

Tính toàn vẹn bộ nhớ

Tính toàn vẹn của bộ nhớ, còn được gọi là Tính toàn vẹn Mã được bảo vệ bằng Hypervisor (HVCI) là một tính năng bảo mật của Windows khiến chương trình độc hại khó sử dụng trình điều khiển mức thấp để tấn công máy tính của bạn.

Trình điều khiển là một phần của phần mềm cho phép hệ điều hành (Windows trong trường hợp này) và một thiết bị (như bàn phím hoặc webcam, cho hai ví dụ) nói chuyện với nhau. Khi thiết bị muốn Windows thực hiện một việc gì đó, Windows sẽ sử dụng trình điều khiển để gửi yêu cầu đó.

Mẹo: Bạn muốn biết thêm về trình điều khiển? Xem Trình điều khiển là gì?

Tính toàn vẹn bộ nhớ hoạt động bằng cách tạo ra một môi trường cô lập bằng cách sử dụng ảo hóa phần cứng.

Hãy nghĩ về nó như một nhân viên bảo vệ bên trong một gian hàng bị khóa. Môi trường bị cô lập này (gian hàng bị khóa trong sự tương tự của chúng tôi) ngăn chặn tính năng tính toàn vẹn bộ nhớ bị giả mạo bởi một kẻ tấn công. Một chương trình muốn chạy một đoạn mã mà có thể nguy hiểm phải vượt qua mã để tính toàn vẹn bộ nhớ bên trong gian hàng ảo đó để nó có thể được xác minh. Khi bộ nhớ toàn vẹn là thoải mái rằng mã an toàn nó bàn tay mã trở lại Windows để chạy. Thông thường, điều này xảy ra rất nhanh.

Không có tính toàn vẹn của bộ nhớ đang chạy, "nhân viên bảo vệ" sẽ nổi bật ngay khi mở nơi kẻ tấn công dễ dàng hơn nhiều trong việc can thiệp hoặc phá hoại tính bảo vệ, giúp mã độc hại lẻn qua và gây ra vấn đề dễ dàng hơn.

Làm thế nào để quản lý tính toàn vẹn của bộ nhớ?

Trong hầu hết các trường hợp, tính toàn vẹn bộ nhớ được bật theo Windows 11 bộ nhớ và có thể được bật cho Windows 10.

Để bật hoặc tắt chế độ này:

-

Chọn nút Bắt đầu và nhập "Phân tách lõi".

-

Chọn cài đặt hệ thống Phân tách Lõi từ kết quả tìm kiếm để mở ứng dụng bảo mật Windows.

Trên trang Phân tách lõi, bạn sẽ thấy tính toàn vẹn của bộ nhớ cùng với nút bật tắt để bật hoặc tắt tính năng này.

Quan trọng: Để an toàn, chúng tôi khuyên bạn nên bật tính toàn vẹn của bộ nhớ.

Để sử dụng tính toàn vẹn của bộ nhớ, bạn phải bật ảo hóa phần cứng trong UEFI hoặc BIOS của hệ thống.

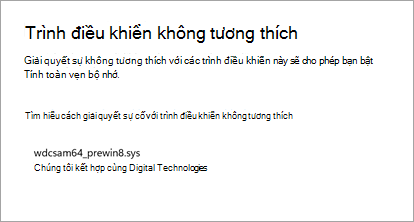

Điều gì xảy ra nếu thông báo rằng tôi có trình điều khiển không tương thích?

Nếu tính toàn vẹn bộ nhớ không bật được, tính năng này có thể cho bạn biết rằng bạn đã cài đặt trình điều khiển thiết bị không tương thích. Tham vấn nhà sản xuất thiết bị để xem họ có trình điều khiển cập nhật hay không. Nếu các ứng dụng này không có sẵn trình điều khiển tương thích, bạn có thể xóa thiết bị hoặc ứng dụng sử dụng trình điều khiển không tương thích đó.

Lưu ý: Nếu bạn cố gắng cài đặt thiết bị có trình điều khiển không tương thích sau khi bật tính toàn vẹn của bộ nhớ, bạn có thể thấy thông báo tương tự. Nếu có, bạn cũng có thể áp dụng lời khuyên tương tự - hãy tham vấn nhà sản xuất thiết bị để xem họ có trình điều khiển được cập nhật mà bạn có thể tải xuống hay không hoặc không cài đặt thiết bị cụ thể đó cho đến khi có trình điều khiển tương thích.

Bảo vệ truy nhập bộ nhớ

Còn được gọi là "Kernel DMA protection" điều này bảo vệ thiết bị của bạn chống lại các cuộc tấn công có thể xảy ra khi một thiết bị độc hại được cắm vào cổng PCI (Peripheral Component Interconnect) như cổng Thunderbolt.

Một ví dụ đơn giản của một trong những cuộc tấn công này sẽ là nếu ai đó rời khỏi MÁY tính của họ để uống cà phê giải lao nhanh chóng, và trong khi họ đi vắng, kẻ tấn công bước vào, cắm vào một thiết bị giống như USB và đi với dữ liệu nhạy cảm từ máy tính, hoặc tiêm phần mềm độc hại cho phép họ điều khiển máy tính từ xa.

Bảo vệ truy cập bộ nhớ ngăn chặn các loại cuộc tấn công bằng cách từ chối truy cập trực tiếp vào bộ nhớ đến các thiết bị đó ngoại trừ trong trường hợp đặc biệt, đặc biệt là khi PC bị khóa hoặc người dùng bị đăng xuất.

Chúng tôi khuyên bạn nên bật tính năng bảo vệ truy nhập bộ nhớ.

Mẹo: Nếu bạn muốn biết thêm chi tiết kỹ thuật về điều này, hãy xem Kernel DMA Protection.

Bảo vệ vi chương trình

Mỗi thiết bị đều có một số phần mềm được viết vào bộ nhớ chỉ đọc của thiết bị - về cơ bản được viết vào chip trên bảng hệ thống - được sử dụng cho các chức năng cơ bản của thiết bị, chẳng hạn như tải hệ điều hành chạy tất cả các ứng dụng mà chúng tôi sử dụng để sử dụng. Kể từ khi phần mềm đó là khó khăn (nhưng không thể) để sửa đổi chúng ta gọi nó như là phần vững.

Vì vi chương trình tải đầu tiên và chạy theo hệ điều hành, các công cụ bảo mật và các tính năng chạy trong hệ điều hành có một thời gian khó khăn phát hiện nó hoặc bảo vệ chống lại nó. Giống như một ngôi nhà phụ thuộc vào một nền tảng tốt để được an toàn, một máy tính cần firmware của nó để được an toàn để đảm bảo rằng hệ điều hành, các ứng dụng, và dữ liệu khách hàng trên máy tính đó là an toàn.

Tính năng Bảo vệ Hệ thống của Bộ bảo vệ Windows là một tập hợp các tính năng giúp đảm bảo rằng những kẻ tấn công không thể khởi động thiết bị của bạn bằng vi chương trình không đáng tin cậy hoặc có hại.

Chúng tôi khuyên bạn nên bật chế độ này nếu thiết bị của bạn hỗ trợ tính năng này.

Các nền tảng cung cấp bảo vệ vi chương trình thường cũng bảo vệ Chế độ Quản lý Hệ thống ( SMM), một chế độ điều hành đặc quyền cao, ở các mức độ khác nhau. Bạn có thể mong đợi một trong ba giá trị này, với số cao hơn cho biết mức độ bảo vệ SMM cao hơn:

-

Thiết bị của bạn đáp ứng phiên bản bảo vệ vi chương trình một: điều này cung cấp các biện pháp giảm thiểu bảo mật nền tảng để giúp SMM chống khai thác bởi phần mềm độc hại và ngăn chặn sự xâm nhập của các bí mật từ HĐH (bao gồm VBS)

-

Thiết bị của bạn đáp ứng phiên bản bảo vệ vi chương trình hai: ngoài phiên bản bảo vệ vi chương trình một, phiên bản hai đảm bảo rằng SMM không thể vô hiệu hóa bảo vệ Bảo mật dựa trên Ảo hóa (VBS) và bảo vệ DMA nhân

-

Thiết bị của bạn đáp ứng phiên bản bảo vệ vi chương trình phiên bản 3: ngoài phiên bản bảo vệ vi chương trình hai, thiết bị còn làm cứng SMM hơn nữa bằng cách ngăn quyền truy cập vào một số đăng ký nhất định có khả năng xâm phạm HĐH (bao gồm VBS)

Mẹo: Nếu bạn muốn biết thêm chi tiết kỹ thuật về điều này, hãy xem Tính năng Bảo vệ Hệ thống của Bộ bảo vệ Windows: Cách gốc tin cậy dựa trên phần cứng giúp bảo vệ Windows

Microsoft Defender Credential Guard

Lưu ý: Microsoft Defender Credential Guard chỉ xuất hiện trên các thiết bị chạy phiên bản Enterprise của Windows 10 hoặc 11.

Trong khi bạn đang sử dụng máy tính cơ quan hoặc trường học, tính năng này sẽ âm thầm đăng nhập và nhận quyền truy nhập vào nhiều thứ khác nhau như tệp, máy in, ứng dụng và các tài nguyên khác trong tổ chức của bạn. Làm cho quá trình đó an toàn, nhưng dễ dàng cho người dùng, có nghĩa là máy tính của bạn có một số mã thông báo xác thực (thường được gọi là "bí mật") trên nó vào bất kỳ thời điểm nhất định.

Nếu kẻ tấn công có thể có được quyền truy cập vào một, hoặc nhiều hơn, của những bí mật họ có thể sử dụng chúng để có được quyền truy cập vào tài nguyên tổ chức (tập tin nhạy cảm, vv) mà bí mật là cho. Microsoft Defender Credential Guard giúp bảo vệ những bí mật đó bằng cách đặt chúng trong một môi trường được bảo vệ, ảo hóa mà chỉ một số dịch vụ nhất định mới có thể truy cập chúng khi cần thiết.

Chúng tôi khuyên bạn nên bật chế độ này nếu thiết bị của bạn hỗ trợ tính năng này.

Mẹo: Nếu bạn muốn biết thêm thông tin kỹ thuật về điều này, hãy xem Cách hoạt động của Credential Guard của Bộ bảo vệ.

Danh sách Chặn Trình điều khiển Dễ bị Tổn thương của Microsoft

Trình điều khiển là một phần của phần mềm cho phép hệ điều hành (Windows trong trường hợp này) và một thiết bị (như bàn phím hoặc webcam, cho hai ví dụ) nói chuyện với nhau. Khi thiết bị muốn Windows thực hiện một việc gì đó, Windows sẽ sử dụng trình điều khiển để gửi yêu cầu đó. Vì điều này, trình điều khiển có rất nhiều truy cập nhạy cảm trong hệ thống của bạn.

Bắt đầu với bản cập nhật Windows 11 2022, chúng tôi đã có một danh sách chặn các trình điều khiển đã biết lỗ hổng bảo mật, đã được ký bằng chứng chỉ đã được sử dụng để ký phần mềm có hại hoặc phá vỡ Mô hình Bảo mật Windows.

Nếu bạn có tính toàn vẹn của bộ nhớ, Điều khiển Ứng dụng Thông minh hoặc chế độ Windows S, danh sách chặn trình điều khiển dễ bị tấn công cũng sẽ được bật.