Resumen

En este artículo se describe cómo habilitar el protocolo de seguridad de la capa de transporte (TLS) versión 1.2 en un entorno de Microsoft System Center 2016.

Más información

Para habilitar el protocolo TLS versión 1.2 en su entorno de System Center, siga estos pasos:

-

Instala las actualizaciones de la versión.

Notas-

Service Management Automation (SMA) y Service Provider Foundation (SPF) deben actualizarse a su paquete acumulativo de actualizaciones más reciente porque UR4 no tiene ninguna actualización para estos componentes.

-

Para Service Management Automation (SMA), actualice a Update Rollup 1 y también actualice el módulo de administración de SMA (MP) desde esta página web del Centro de descarga de Microsoft.

-

Para Service Provider Foundation (SPF), actualice a Actualizar paquete acumulativo 2.

-

System Center Virtual Machine Manager (SCVMM) debe actualizarse a al menos update rollup 3.

-

-

Asegúrate de que la configuración sea tan funcional como antes de aplicar las actualizaciones. Por ejemplo, comprueba si puedes iniciar la consola.

-

Cambie las opciones de configuración para habilitar TLS 1.2.

-

Asegúrese de que se están ejecutando todos los servicios de SQL Server necesarios.

Instalar actualizaciones

|

Actividad de actualización |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Asegúrate de que todas las actualizaciones de seguridad actuales estén instaladas para Windows Server 2012 R2 o Windows Server 2016 |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

Asegúrate de que .NET Framework 4.6 está instalado en todos los componentes de System Center |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

Instalar la actualización SQL Server necesaria que admita TLS 1.2 |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

Instalar las actualizaciones necesarias de System Center 2016 |

Sí |

No |

Yes |

Sí |

No |

No |

Yes |

|

Asegúrese de que los certificados firmados por la CA sean SHA1 o SHA2 |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

1 System Center Operations Manager (SCOM)

2 System Center Virtual Machine Manager (SCVMM)

3 System Center Data Protection Manager (SCDPM)

4 System Center Orchestrator (SCO)

5 Service Management Automation (SMA)

6 Service Provider Foundation (SPF)

7 Service Manager (SM)

Cambiar la configuración

|

Actualización de configuración |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Configuración de Windows para usar solo el protocolo TLS 1.2 |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

Configuración de System Center para usar solo el protocolo TLS 1.2 |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

Sí |

No |

Yes |

Sí |

No |

No |

No |

.NET Framework

Asegúrate de que .NET Framework 4.6 está instalado en todos los componentes de System Center. Para ello, sigueestas instrucciones.

Compatibilidad con TLS 1.2

Instale la actualización de SQL Server necesaria que admita TLS 1.2. Para ello, consulte el siguiente artículo en Microsoft Knowledge Base:

3135244 Compatibilidad con TLS 1.2 para Microsoft SQL Server

Actualizaciones necesarias de System Center 2016

SQL Server 2012 Native Client 11.0 debe instalarse en todos los siguientes componentes de System Center.

|

Componente |

Papel |

Controlador SQL necesario |

|

Operations Manager |

Servidor de administración y consolas web |

SQL Server 2012 Native Client 11.0 o Microsoft OLE DB Driver 18 for SQL Server (recomendado). Nota Microsoft OLE DB Driver 18 for SQL Server es compatible con Operations Manager 2016 UR9 y versiones posteriores. |

|

Virtual Machine Manager |

(No es necesario) |

(No es necesario) |

|

Orchestrator |

Servidor de administración |

SQL Server 2012 Native Client 11.0 o Microsoft OLE DB Driver 18 for SQL Server (recomendado). Nota Microsoft OLE DB Driver 18 for SQL Server es compatible con Orchestrator 2016 UR8 y versiones posteriores. |

|

Data Protection Manager |

Servidor de administración |

cliente nativo de SQL Server 2012 11.0 |

|

Service Manager |

Servidor de administración |

SQL Server 2012 Native Client 11.0 o Microsoft OLE DB Driver 18 for SQL Server (recomendado). Nota El controlador OLE DB 18 de Microsoft para SQL Server es compatible con ur9 de Service Manager 2016 y versiones posteriores. |

Para descargar e instalar Microsoft SQL Server 2012 Native Client 11.0, consulta esta página web del Centro de descarga de Microsoft.

Para descargar e instalar Microsoft OLE DB Driver 18, consulta esta página web del Centro de descarga de Microsoft.

Para System Center Operations Manager y Service Manager, debe tener ODBC 11.0 u ODBC 13.0 instalados en todos los servidores de administración.

Instale las actualizaciones necesarias de System Center 2016 desde el siguiente artículo de Knowledge Base:

4043305 Descripción del paquete acumulativo de actualizaciones 4 para Microsoft System Center 2016

|

Componente |

2016 |

|

Operations Manager |

Paquete acumulativo de actualizaciones 4 para System Center 2016 Operations Manager |

|

Service Manager |

Paquete acumulativo de actualizaciones 4 para System Center 2016 Service Manager |

|

Orchestrator |

Actualizar paquete acumulativo 4 para System Center 2016 Orchestrator |

|

Data Protection Manager |

Paquete acumulativo de actualizaciones 4 para System Center 2016 Data Protection Manager |

Nota Asegúrese de expandir el contenido del archivo e instalar el archivo MSP en el rol correspondiente.

Certificados SHA1 y SHA2

Los componentes de System Center generan ahora certificados autofirmados SHA1 y SHA2. Esto es necesario para habilitar TLS 1.2. Si se usan certificados firmados por una entidad de certificación, asegúrese de que los certificados sean SHA1 o SHA2.

Configurar Windows para que use solo TLS 1.2

Use uno de los siguientes métodos para configurar Windows para que use solo el protocolo TLS 1.2.

Método 1: Modificar manualmente el Registro

Importante

Siga detenidamente los pasos de esta sección. La modificación incorrecta del Registro puede producir graves problemas. Antes de modificarlo, realice una copia de seguridad del Registro para la restauración en caso de que se produzcan problemas.

Usa los siguientes pasos para habilitar/deshabilitar todos los protocolos SCHANNEL de todo el sistema. Le recomendamos que habilite el protocolo TLS 1.2 para las comunicaciones entrantes; y habilite los protocolos TLS 1.2, TLS 1.1 y TLS 1.0 para todas las comunicaciones salientes.

Nota Realizar estos cambios en el registro no afecta al uso de protocolos Kerberos o NTLM.

-

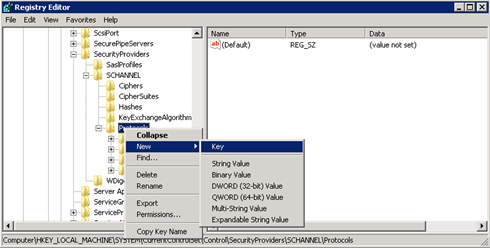

Inicie el Editor del Registro. Para ello, haga clic con el botón derecho en Inicio, escriba regedit en el cuadro Ejecutar y, a continuación, haga clic en Aceptar.

-

Busque la siguiente subclave del Registro:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Haga clic con el botón derecho en la tecla Protocolo , seleccione Nuevo y, después, haga clic en Clave.

-

Escriba SSL 3 y presione Entrar.

-

Repita los pasos 3 y 4 para crear claves para TLS 0, TLS 1.1 y TLS 1.2. Estas claves se parecen a directorios.

-

Cree una clave de cliente y una clave de servidor en cada una de las claves de SSL 3, TLS 1.0, TLS 1.1 y TLS 1.2 .

-

Para habilitar un protocolo, cree el valor DWORD en cada clave de cliente y servidor como se indica a continuación:

DisabledByDefault [Valor = 0]

Habilitado [Valor = 1]

Para deshabilitar un protocolo, cambie el valor DWORD en cada clave de cliente y servidor de la siguiente manera:DisabledByDefault [Valor = 1]

Habilitado [Valor = 0] -

En el menú Archivo, haga clic en Salir.

Método 2: Modificar automáticamente el registro

Ejecute el siguiente script de Windows PowerShell en modo administrador para configurar Windows automáticamente y usar solo el protocolo TLS 1.2:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Configurar System Center para que use solo TLS 1.2

Configura System Center para que use solo el protocolo TLS 1.2. Para ello, asegúrese primero de que se cumplan todos los requisitos previos. A continuación, realiza la siguiente configuración en los componentes de System Center y en todos los demás servidores en los que estén instalados los agentes.

Utilice uno de los métodos siguientes.

Método 1: Modificar manualmente el Registro

Importante

Siga detenidamente los pasos de esta sección. La modificación incorrecta del Registro puede producir graves problemas. Antes de modificarlo, realice una copia de seguridad del Registro para la restauración en caso de que se produzcan problemas.

Para habilitar la instalación para que admita el protocolo TLS 1.2, siga estos pasos:

-

Inicie el Editor del Registro. Para ello, haga clic con el botón derecho en Inicio, escriba regedit en el cuadro Ejecutar y, a continuación, haga clic en Aceptar.

-

Busque la siguiente subclave del Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Cree el siguiente valor DWORD en esta clave:

SchUseStrongCrypto [Valor = 1]

-

Busque la siguiente subclave del Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Cree el siguiente valor DWORD en esta clave:

SchUseStrongCrypto [Valor = 1]

-

Reinicia el sistema.

Método 2: Modificar automáticamente el registro

Ejecuta el siguiente script de Windows PowerShell en modo administrador para configurar automáticamente System Center y usar solo el protocolo TLS 1.2:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Configuración adicional

Operations Manager

Módulos de administración

Importe los módulos de administración de System Center 2016 Operations Manager. Estos se encuentran en el siguiente directorio después de instalar la actualización del servidor:

\Archivos de programa\Microsoft System Center 2016\Operations Manager\Server\Management Packs para Update Rollups

Configuración de ACS

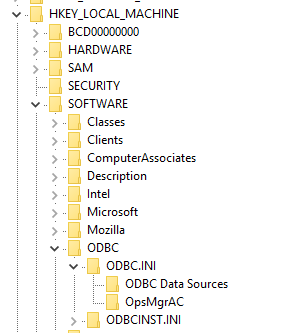

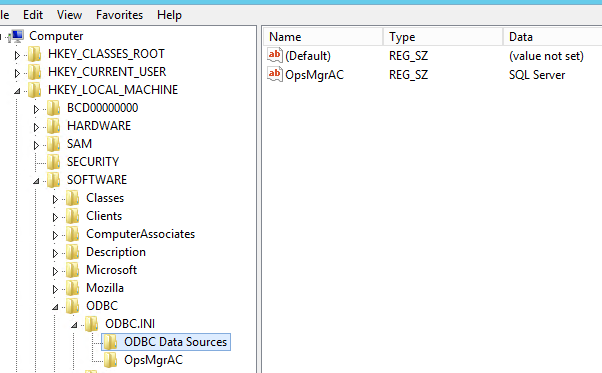

Para servicios de recopilación de auditoría (ACS), debe realizar cambios adicionales en el Registro. ACS utiliza el DSN para realizar conexiones a la base de datos. Debe actualizar la configuración del DSN para que funcione con TLS 1.2.

-

Busque la siguiente subclave de ODBC en el Registro.

Nota El nombre predeterminado de DSN es OpsMgrAC.

-

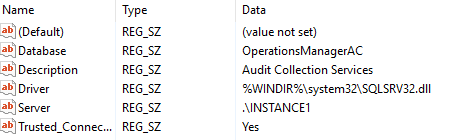

En la subclave Orígenes de datos ODBC , seleccione la entrada para el nombre de DSN, OpsMgrAC. Contiene el nombre del controlador ODBC que se usará para la conexión de base de datos. Si tiene ODBC 11.0 instalado, cambie este nombre a Controlador ODBC 11 para SQL Server. O bien, si tiene ODBC 13.0 instalado, cambie este nombre a Controlador ODBC 13 para SQL Server.

-

En la subclave OpsMgrAC , actualice la entrada Driver para la versión de ODBS instalada.

-

Si está instalado ODBC 11.0, cambie la entrada Driver a %WINDIR%\system32\msodbcsql11.dll.

-

Si está instalado ODBC 13.0, cambie la entrada Driver a %WINDIR%\system32\msodbcsql13.dll.

-

Como alternativa, cree y guarde el siguiente archivo .reg en el Bloc de notas u otro editor de texto. Para ejecutar el archivo .reg guardado, haga doble clic en el archivo.

Para ODBC 11.0, cree el siguiente archivo ODBC 11.0.reg:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Orígenes de datos ODBC] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll"

Para ODBC 13.0, cree el siguiente archivo ODBC 13.0.reg:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Orígenes de datos ODBC] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

Protección tls en Linux

Siga las instrucciones del sitio web correspondiente para configurar TLS 1.2 en su entorno de Red Hat o Apache .

Data Protection Manager

Para permitir que el Administrador de protección de datos funcione conjuntamente con TLS 1.2 para hacer copias de seguridad en la nube, habilite estos pasos en el servidor de Data Protection Manager.

Orchestrator

Después de instalar las actualizaciones del organizador, vuelve a configurar la base de datos del organizador usando la base de datos existente de acuerdo con estas directrices.

Declinación de responsabilidad sobre la información de contacto de terceros

Microsoft proporciona información de contacto de otros proveedores para ayudarle a encontrar información adicional sobre este tema. Dicha información de contacto puede cambiar sin notificación previa. Microsoft no garantiza la precisión de esta información de contacto de terceros.