Riepilogo

Questo articolo descrive come abilitare il protocollo TLS (Transport Layer Security) versione 1.2 in un ambiente Microsoft System Center 2012 R2.

Ulteriori informazioni

Per abilitare il protocollo TLS versione 1.2 nell'ambiente System Center, attenersi alla seguente procedura:

-

Installa gli aggiornamenti della versione.Note

-

Installa l'ultimo aggiornamento cumulativo per tutti i componenti di System Center prima di applicare l'aggiornamento cumulativo 14.

-

Per Gestione protezione dati e Virtual Machine Manager, installa Aggiornamento cumulativo 13.

-

Per Automazione gestione servizi, installare Aggiornamento cumulativo 7.

-

Per System Center Orchestrator, installa Aggiornamento cumulativo 8.

-

Per Service Provider Foundation, installare Aggiornamento cumulativo 12.

-

Per Service Manager, installa Aggiornamento cumulativo 9.

-

-

-

Verifica che la configurazione sia funzionale come prima dell'applicazione degli aggiornamenti. Ad esempio, verifica se puoi avviare la console.

-

Modificare le impostazioni di configurazione per abilitare TLS 1.2.

-

Verificare che siano in esecuzione tutti i servizi necessari SQL Server.

Installare gli aggiornamenti

|

Attività di aggiornamento |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Assicurati che tutti gli aggiornamenti della sicurezza correnti siano installati per Windows Server 2012 R2 |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

|

Verificare che .NET Framework 4.6 sia installato in tutti i componenti di System Center |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

|

Installare l'aggiornamento SQL Server necessario che supporta TLS 1.2 |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

|

Installare gli aggiornamenti di System Center 2012 R2 necessari |

Sì |

No |

Sì |

Sì |

No |

No |

Sì |

|

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

1 System Center Operations Manager (SCOM)2 System Center Virtual Machine Manager (SCVMM)3 System Center Data Protection Manager (SCDPM)4 System Center Orchestrator (SCO)5 Service Management Automation (SMA)6 Service Provider Foundation (SPF)7 Service Manager (SM)

Modificare le impostazioni di configurazione

|

Aggiornamento della configurazione |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Impostazione di Windows per l'uso solo del protocollo TLS 1.2 |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

|

Impostazione di System Center per l'utilizzo solo del protocollo TLS 1.2 |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

Sì |

|

Sì |

No |

Sì |

Sì |

No |

No |

No |

.NET Framework

Assicurati che .NET Framework 4.6 sia installato in tutti i componenti di System Center. A tale scopo, seguiqueste istruzioni.

Supporto per TLS 1.2

Installare l'aggiornamento SQL Server necessario che supporta TLS 1.2. A tale scopo, vedere l'articolo seguente nella Microsoft Knowledge Base:

3135244 Supporto TLS 1.2 per Microsoft SQL Server

Aggiornamenti obbligatori di System Center 2012 R2

SQL Server 2012 Il client nativo 11.0 deve essere installato in tutti i seguenti componenti di System Center.

|

Componente |

Ruolo |

|

Operations Manager |

Server di gestione e console Web |

|

Virtual Machine Manager |

(Non obbligatorio) |

|

Orchestrator |

Management Server |

|

Gestione protezione dati |

Management Server |

|

Service Manager |

Management Server |

Per scaricare e installare Microsoft SQL Server 2012 Native Client 11.0, vedi questa pagina Web dell'Area download Microsoft.

Per System Center Operations Manager e Service Manager, è necessario che ODBC 11.0 o ODBC 13.0 sia installato in tutti i server di gestione.

Installare gli aggiornamenti necessari di System Center 2012 R2 dal seguente articolo della Knowledge Base:

4043306 Descrizione dell'aggiornamento cumulativo 14 per Microsoft System Center 2012 R2

|

Componente |

2012 R2 |

|

Operations Manager |

Aggiornamento cumulativo 14 per System Center 2012 R2 Operations Manager |

|

Service Manager |

Aggiornamento cumulativo 14 per System Center 2012 R2 Service Manager |

|

Orchestrator |

Aggiornamento cumulativo 14 per l'agente di orchestrazione System Center 2012 R2 |

|

Gestione protezione dati |

Aggiornamento cumulativo 14 per System Center 2012 R2 Data Protection Manager |

Nota Assicurarsi di espandere il contenuto del file e installare il file MSP nel ruolo corrispondente, ad eccezione di Gestione protezione dati. In Gestione protezione dati installare il file .exe.

Certificati SHA1 e SHA2

I componenti di System Center ora generano certificati autofirmato SHA1 e SHA2. Questa operazione è necessaria per abilitare TLS 1.2. Se vengono usati certificati con firma CA, assicurarsi che siano SHA1 o SHA2.

Impostare Windows in modo che usi solo TLS 1.2

Usare uno dei metodi seguenti per configurare Windows in modo da utilizzare solo il protocollo TLS 1.2.

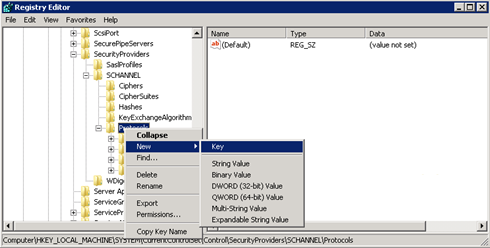

Metodo 1: modificare manualmente il Registro di sistema

Importante: Seguire attentamente i passaggi in questa sezione. L'errata modifica del Registro di sistema può causare seri problemi. Prima di apportare le modifiche, eseguire il backup del Registro di sistema per il ripristino nel caso si verifichino dei problemi.

Utilizza i passaggi seguenti per abilitare/disabilitare tutti i protocolli SCHANNEL a livello di sistema. È consigliabile abilitare il protocollo TLS 1.2 per le comunicazioni in arrivo e i protocolli TLS 1.2, TLS 1.1 e TLS 1.0 per tutte le comunicazioni in uscita.

Note L'esecuzione di queste modifiche al Registro di sistema non influisce sull'uso dei protocolli Kerberos o NTLM.

-

Avviare l'editor del Registro di sistema. A tale scopo, fare clic con il pulsante destro del mouse sul pulsante Start, digitare regedit nella casella Esegui e quindi scegliere OK.

-

Individuare la sottochiave del Registro di sistema seguente:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Fare clic con il pulsante destro del mouse sulla chiave Protocol, scegliere Nuovo e quindi chiave.

-

Digitare SSL 3 e quindi premere INVIO.

-

Ripetere i passaggi 3 e 4 per creare le chiavi per TLS 0, TLS 1.1 e TLS 1.2. Questi tasti assomigliano alle directory.

-

Creare una chiave client e una chiave server in ognuno dei tasti SSL 3, TLS 1.0, TLS 1.1 e TLS 1.2 .

-

Per abilitare un protocollo, creare il valore DWORD sotto ogni chiave Client e Server nel modo seguente:

DisabledByDefault [Value = 0] Abilitato [Valore = 1] Per disabilitare un protocollo, modificare il valore DWORD in ogni chiave client e server nel modo seguente:

DisabledByDefault [Value = 1] Abilitato [Valore = 0]

-

Scegliere Esci dal menu File.

Metodo 2: modificare automaticamente il Registro di sistema

Eseguire lo script di Windows PowerShell seguente in modalità amministratore per configurare automaticamente Windows in modo da utilizzare solo il protocollo TLS 1.2:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Impostare System Center in modo che usi solo TLS 1.2

Impostare System Center in modo da utilizzare solo il protocollo TLS 1.2. A tale scopo, assicurarsi innanzitutto che siano soddisfatti tutti i prerequisiti. Configurare quindi le impostazioni seguenti nei componenti di System Center e in tutti gli altri server in cui sono installati gli agenti.

Usare uno dei metodi seguenti.

Metodo 1: modificare manualmente il Registro di sistema

Importante: Seguire attentamente i passaggi in questa sezione. L'errata modifica del Registro di sistema può causare seri problemi. Prima di apportare le modifiche, eseguire il backup del Registro di sistema per il ripristino nel caso si verifichino dei problemi.

Per abilitare l'installazione per il supporto del protocollo TLS 1.2, attenersi alla seguente procedura:

-

Avviare l'editor del Registro di sistema. A tale scopo, fare clic con il pulsante destro del mouse sul pulsante Start, digitare regedit nella casella Esegui e quindi scegliere OK.

-

Individuare la sottochiave del Registro di sistema seguente:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Creare il valore DWORD seguente sotto questa chiave:

SchUseStrongCrypto [Valore = 1]

-

Individuare la sottochiave del Registro di sistema seguente:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Creare il valore DWORD seguente sotto questa chiave:

SchUseStrongCrypto [Valore = 1]

-

Riavvia il sistema.

Metodo 2: modificare automaticamente il Registro di sistema

Eseguire lo script Windows PowerShell seguente in modalità amministratore per configurare automaticamente System Center in modo da utilizzare solo il protocollo TLS 1.2:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Impostazioni aggiuntive

Operations Manager

Management Pack

Importare i Management Pack per System Center 2012 R2 Operations Manager. Queste si trovano nella seguente directory dopo l'installazione dell'aggiornamento del server:

\Programmi\Microsoft System Center 2012 R2\Operations Manager\Server\Management Pack for Update Rollups

Impostazioni ACS

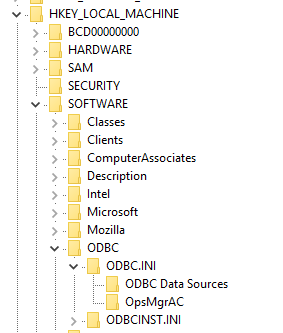

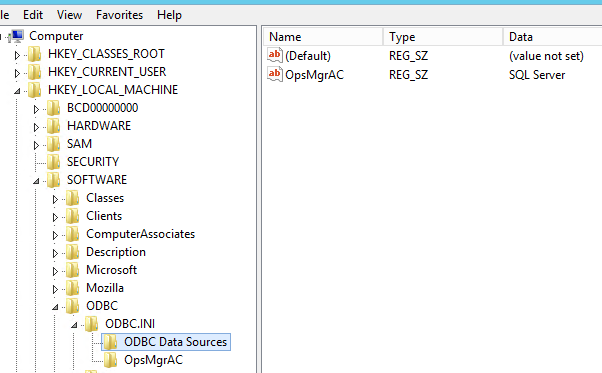

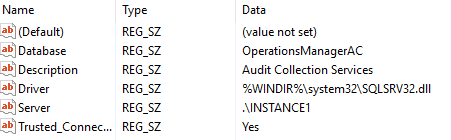

Per Audit Collection Services (ACS), è necessario apportare ulteriori modifiche nel Registro di sistema. ACS usa il DSN per stabilire connessioni al database. È necessario aggiornare le impostazioni DSN per renderle funzionali per TLS 1.2.

-

Individuare la sottochiave seguente per ODBC nel Registro di sistema.Nota Il nome predefinito di DSN è OpsMgrAC.

-

Nella sottochiave Origini dati ODBC selezionare la voce relativa al nome DSN, OpsMgrAC. Contiene il nome del driver ODBC da usare per la connessione al database. Se è installato ODBC 11.0, cambiare questo nome in Driver ODBC 11 per SQL Server. In alternativa, se è installato ODBC 13.0, cambiare questo nome in Driver ODBC 13 per SQL Server.

-

Nella sottochiave OpsMgrAC aggiornare la voce Driver per la versione ODBS installata.

-

Se è installato ODBC 11.0, modificare la voce Driverin %WINDIR%\system32\msodbcsql11.dll.

-

Se è installato ODBC 13.0, modificare la voce Driverin %WINDIR%\system32\msodbcsql13.dll.

-

In alternativa, creare e salvare il file REG seguente nel Blocco note o in un altro editor di testo. Per eseguire il file reg salvato, fare doppio clic sul file.Per ODBC 11.0, creare il file ODBC 11.0.reg seguente: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Origini dati ODBC] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" Per ODBC 13.0, creare il file ODBC 13.0.reg seguente: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Odbc Data Sources] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

Protezione avanzata TLS in Linux

Seguire le istruzioni sul sito Web appropriato per configurare TLS 1.2 nell'ambiente Red Hat o Apache .

Gestione protezione dati

Per consentire a Data Protection Manager di collaborare con TLS 1.2 per eseguire il backup nel cloud, abilitare questi passaggi nel server Data Protection Manager.

Orchestrator

Dopo aver installato gli aggiornamenti dell'agente di orchestrazione, riconfigurare il database di orchestrazione usando il database esistente in base a queste linee guida.

Service Manager

Prima di installare gli aggiornamenti Service Manager, installare i pacchetti necessari e riconfigurare i valori delle chiavi del Registro di sistema, come descritto nella sezione delle istruzioni "Prima dell'installazione" di KB 4024037.

Inoltre, se si esegue il monitoraggio della System Center Service Manager tramite System Center Operations Manager, eseguire l'aggiornamento alla versione più recente (v 7.5.7487.89) del Monitoring Management Pack per il supporto di TLS 1.2.

Service Management Automation (SMA)

Se si esegue il monitoraggio di Service Management Automation (SMA) tramite System Center Operations Manager, eseguire l'aggiornamento alla versione più recente del Monitoring Management Pack per il supporto di TLS 1.2:

System Center Management Pack per System Center 2012 R2 Orchestrator - Service Management Automation

Dichiarazione di non responsabilità per i contatti di terze parti

Microsoft fornisce informazioni di contatto di terze parti per consentire all'utente di trovare altre informazioni su questo argomento. Queste informazioni sono soggette a modifiche senza preavviso. Microsoft non garantisce l'accuratezza delle informazioni di contatto di terze parti.