Samenvatting

In dit artikel wordt beschreven hoe u TLS-protocolversie 1.2 (Transport Layer Security) inschakelt in een Microsoft System Center 2016-omgeving.

Meer informatie

Voer de volgende stappen uit om TLS-protocolversie 1.2 in te schakelen in uw System Center-omgeving:

-

Installeer updates uit de release.

Notities-

Service Management Automation (SMA) en Service Provider Foundation (SPF) moeten worden bijgewerkt naar hun meest recente updatepakket, omdat UR4 geen updates voor deze onderdelen heeft.

-

Voor Service Management Automation (SMA) voert u een upgrade uit naar Update Rollup 1 en werkt u ook het SMA-management pack (MP) bij vanaf deze microsoft downloadcentrum-webpagina.

-

Voer voor Service Provider Foundation (SPF) een upgrade uit naar updatepakket 2.

-

System Center Virtual Machine Manager (SCVMM) moet worden bijgewerkt naar ten minste updatepakket 3.

-

-

Zorg ervoor dat de installatie net zo functioneel is als voorheen voordat u de updates toepaste. Controleer bijvoorbeeld of u de console kunt starten.

-

Wijzig de configuratie-instellingen om TLS 1.2 in te schakelen.

-

Zorg ervoor dat alle vereiste SQL Server services worden uitgevoerd.

Updates installeren

|

Activiteit bijwerken |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Zorg ervoor dat alle huidige beveiligingsupdates zijn geïnstalleerd voor Windows Server 2012 R2 of Windows Server 2016 |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Zorg ervoor dat de .NET Framework 4.6 is geïnstalleerd op alle System Center-onderdelen |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

De vereiste SQL Server-update installeren die ondersteuning biedt voor TLS 1.2 |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Ja |

Nee |

Ja |

Ja |

Nee |

Nee |

Ja |

|

|

Zorg ervoor dat ca-ondertekende certificaten SHA1 of SHA2 zijn |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

1 System Center Operations Manager (SCOM)

2 System Center Virtual Machine Manager (SCVMM)

3 System Center Data Protection Manager (SCDPM)

4 System Center Orchestrator (SCO)

5 Service Management Automation (SMA)

6 Service Provider Foundation (SPF)

7 Service Manager (SM)

Configuratie-instellingen wijzigen

|

Configuratie-update |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Instelling voor Windows om alleen TLS 1.2 Protocol te gebruiken |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Instellen op System Center om alleen TLS 1.2 Protocol te gebruiken |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Ja |

Nee |

Ja |

Ja |

Nee |

Nee |

Nee |

.NET Framework

Zorg ervoor dat de .NET Framework 4.6 is geïnstalleerd op alle System Center-onderdelen. Volgdeze instructies om dit te doen.

Ondersteuning voor TLS 1.2

Installeer de vereiste SQL Server-update die ondersteuning biedt voor TLS 1.2. Raadpleeg hiervoor het volgende artikel in de Microsoft Knowledge Base:

3135244 TLS 1.2-ondersteuning voor Microsoft SQL Server

Vereiste System Center 2016-updates

SQL Server 2012 Native client 11.0 moet worden geïnstalleerd op alle volgende System Center-onderdelen.

|

Component |

Role |

Vereist SQL-stuurprogramma |

|

Operations Manager |

Beheerserver en webconsoles |

SQL Server 2012 Native client 11.0 of Microsoft OLE DB Driver 18 voor SQL Server (aanbevolen). Opmerking Microsoft OLE DB-stuurprogramma 18 voor SQL Server wordt ondersteund met Operations Manager 2016 UR9 en later. |

|

Virtual Machine Manager |

(Niet vereist) |

(Niet vereist) |

|

Orchestrator |

Beheerserver |

SQL Server 2012 Native client 11.0 of Microsoft OLE DB Driver 18 voor SQL Server (aanbevolen). Opmerking Microsoft OLE DB Driver 18 voor SQL Server wordt ondersteund met Orchestrator 2016 UR8 en later. |

|

Data Protection Manager |

Beheerserver |

SQL Server 2012 Native client 11.0 |

|

Service Manager |

Beheerserver |

SQL Server 2012 Native client 11.0 of Microsoft OLE DB Driver 18 voor SQL Server (aanbevolen). Opmerking Microsoft OLE DB Driver 18 voor SQL Server wordt ondersteund met Service Manager 2016 UR9 en later. |

Als u Microsoft SQL Server 2012 Native Client 11.0 wilt downloaden en installeren, raadpleegt u deze webpagina van het Microsoft Downloadcentrum.

Als u Microsoft OLE DB Driver 18 wilt downloaden en installeren, raadpleegt u deze microsoft downloadcentrum-webpagina.

Voor System Center Operations Manager en Service Manager moet ODBC 11.0 of ODBC 13.0 zijn geïnstalleerd op alle beheerservers.

Installeer de vereiste System Center 2016-updates uit het volgende Knowledge Base-artikel:

4043305 Beschrijving van updatepakket 4 voor Microsoft System Center 2016

|

Component |

2016 |

|

Operations Manager |

Updatepakket 4 voor System Center 2016 Operations Manager |

|

Service Manager |

Updatepakket 4 voor System Center 2016 Service Manager |

|

Orchestrator |

Updatepakket 4 voor System Center 2016 Orchestrator |

|

Data Protection Manager |

Updatepakket 4 voor System Center 2016 Data Protection Manager |

Opmerking Zorg ervoor dat u de inhoud van het bestand uitvouwt en het MSP-bestand installeert in de bijbehorende rol.

SHA1- en SHA2-certificaten

System Center-onderdelen genereren nu zelfondertekende SHA1- en SHA2-certificaten. Dit is vereist om TLS 1.2 in te schakelen. Als ca-ondertekende certificaten worden gebruikt, moet u ervoor zorgen dat de certificaten SHA1 of SHA2 zijn.

Instellen dat Windows alleen TLS 1.2 gebruikt

Gebruik een van de volgende methoden om Windows te configureren voor het gebruik van alleen het TLS 1.2-protocol.

Methode 1: Het register handmatig wijzigen

Belangrijk

Volg de stappen in deze sectie zorgvuldig. Als u het register onjuist bewerkt, kunnen er grote problemen optreden. Voordat u het wijzigt, maakt u een back-up van het register voor herstel als er problemen optreden.

Gebruik de volgende stappen om alle SCHANNEL-protocollen systeembrede in- of uit te schakelen. U wordt aangeraden het TLS 1.2-protocol in te schakelen voor binnenkomende communicatie; en schakel de protocollen TLS 1.2, TLS 1.1 en TLS 1.0 in voor alle uitgaande communicatie.

Opmerking Het aanbrengen van deze registerwijzigingen heeft geen invloed op het gebruik van Kerberos- of NTLM-protocollen.

-

De Register-editor starten. Klik hiervoor met de rechtermuisknop op Start, typ regedit in het vak Uitvoeren en klik op OK.

-

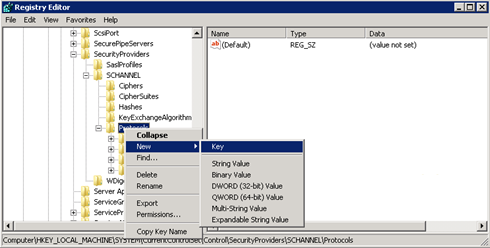

Zoek de volgende registersubsleutel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Klik met de rechtermuisknop op de protocolsleutel , wijs Nieuw aan en klik vervolgens op Sleutel.

-

Typ SSL 3 en druk op Enter.

-

Herhaal stap 3 en 4 om sleutels te maken voor TLS 0, TLS 1.1 en TLS 1.2. Deze sleutels lijken op mappen.

-

Maak een clientsleutel en een serversleutel onder elk van de SSL 3-, TLS 1.0-, TLS 1.1- en TLS 1.2-sleutels .

-

Als u een protocol wilt inschakelen, maakt u de DWORD-waarde onder elke client- en serversleutel als volgt:

DisabledByDefault [Waarde = 0]

Ingeschakeld [Waarde = 1]

Als u een protocol wilt uitschakelen, wijzigt u de DWORD-waarde onder elke client- en serversleutel als volgt:DisabledByDefault [Waarde = 1]

Ingeschakeld [Waarde = 0] -

Klik in het menu Bestand op Afsluiten.

Methode 2: Het register automatisch wijzigen

Voer het volgende Windows PowerShell script uit in de beheerdersmodus om Windows automatisch te configureren voor het gebruik van alleen het TLS 1.2-protocol:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

System Center zo instellen dat alleen TLS 1.2 wordt gebruikt

Stel System Center in om alleen het TLS 1.2-protocol te gebruiken. Zorg er eerst voor dat aan alle vereisten wordt voldaan om dit te doen. Maak vervolgens de volgende instellingen op System Center-onderdelen en alle andere servers waarop agents zijn geïnstalleerd.

Gebruik een van de volgende methoden.

Methode 1: Het register handmatig wijzigen

Belangrijk

Volg de stappen in deze sectie zorgvuldig. Als u het register onjuist bewerkt, kunnen er grote problemen optreden. Voordat u het wijzigt, maakt u een back-up van het register voor herstel als er problemen optreden.

Voer de volgende stappen uit om de installatie in te schakelen ter ondersteuning van het TLS 1.2-protocol:

-

De Register-editor starten. Klik hiervoor met de rechtermuisknop op Start, typ regedit in het vak Uitvoeren en klik op OK.

-

Zoek de volgende registersubsleutel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Maak de volgende DWORD-waarde onder deze sleutel:

SchUseStrongCrypto [Waarde = 1]

-

Zoek de volgende registersubsleutel:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Maak de volgende DWORD-waarde onder deze sleutel:

SchUseStrongCrypto [Waarde = 1]

-

Start het systeem opnieuw op.

Methode 2: Het register automatisch wijzigen

Voer het volgende Windows PowerShell script uit in de beheerdersmodus om System Center automatisch zo te configureren dat alleen het TLS 1.2-protocol wordt gebruikt:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Aanvullende instellingen

Operations Manager

Management Packs

Importeer de management packs voor System Center 2016 Operations Manager. Deze bevinden zich in de volgende map nadat u de serverupdate hebt geïnstalleerd:

\Program Files\Microsoft System Center 2016\Operations Manager\Server\Management Packs for Update Rollups

ACS-instellingen

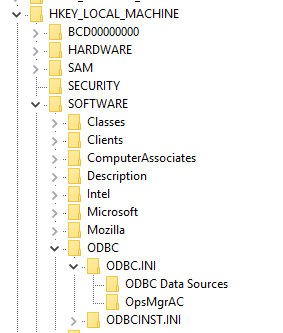

Voor Audit Collection Services (ACS) moet u aanvullende wijzigingen aanbrengen in het register. ACS gebruikt de DSN om verbindingen met de database te maken. U moet DSN-instellingen bijwerken om deze functioneel te maken voor TLS 1.2.

-

Zoek de volgende subsleutel voor ODBC in het register.

Opmerking De standaardnaam van DSN is OpsMgrAC.

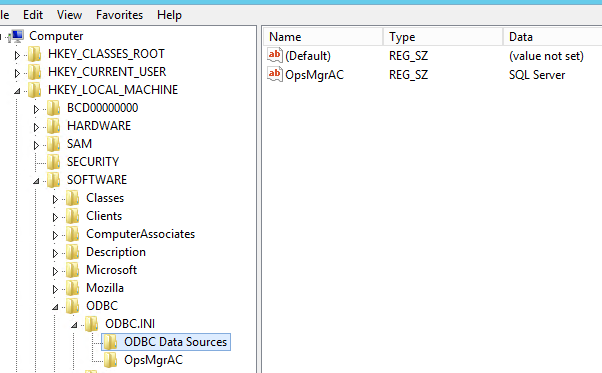

-

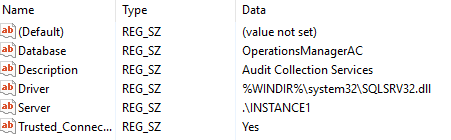

Selecteer in de subsleutel ODBC-gegevensbronnen de vermelding voor de DSN-naam, OpsMgrAC. Dit bevat de naam van het ODBC-stuurprogramma dat moet worden gebruikt voor de databaseverbinding. Als ODBC 11.0 is geïnstalleerd, wijzigt u deze naam in ODBC-stuurprogramma 11 voor SQL Server. Als u ODBC 13.0 hebt geïnstalleerd, wijzigt u deze naam in ODBC-stuurprogramma 13 voor SQL Server.

-

Werk in de OpsMgrAC-subsleutel de stuurprogrammavermelding bij voor de ODBS-versie die is geïnstalleerd.

-

Als ODBC 11.0 is geïnstalleerd, wijzigt u de driververmelding in %WINDIR%\system32\msodbcsql11.dll.

-

Als ODBC 13.0 is geïnstalleerd, wijzigt u de driververmelding in %WINDIR%\system32\msodbcsql13.dll.

-

U kunt ook het volgende REG-bestand maken en opslaan in Kladblok of een andere teksteditor. Dubbelklik op het bestand om het opgeslagen REG-bestand uit te voeren.

Maak voor ODBC 11.0 het volgende ODBC 11.0.reg-bestand:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC-gegevensbronnen] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll"

Maak voor ODBC 13.0 het volgende ODBC 13.0.reg-bestand:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC-gegevensbronnen] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

TLS-beveiliging in Linux

Volg de instructies op de juiste website om TLS 1.2 te configureren in uw Red Hat - of Apache-omgeving .

Data Protection Manager

Als u wilt dat Data Protection Manager kan samenwerken met TLS 1.2 om een back-up te maken naar de cloud, schakelt u deze stappen in op de Data Protection Manager-server.

Orchestrator

Nadat de Orchestrator-updates zijn geïnstalleerd, configureert u de Orchestrator-database opnieuw met behulp van de bestaande database volgens deze richtlijnen.

Disclaimer van externe contactpersoon

Microsoft biedt contactgegevens van derden om u te helpen aanvullende informatie over dit onderwerp te vinden. Deze contactinformatie kan zonder voorafgaande kennisgeving worden gewijzigd. Microsoft biedt geen garantie voor de nauwkeurigheid van contactgegevens van derden.