Popularnymi przestępcami są oszuści, najbłędsi przestępcy wyłudzyli "fałszywe zlecenie". Sposobem jego działania jest to, że otrzymasz wiadomość e-mail, zwykle w wiadomości e-mail lub w tekście, która wydaje się być rutynowym potwierdzeniem zamówienia. Oczywiście nigdy nie zamówiony produkt lub usługa jest potwierdzana.

Wiadomość wygląda wystarczająco często i zawiera ona komunikat, że pieniądze zostaną obciążone kartą kredytową lub wycofane z konta bankowego dla danego produktu lub usługi. Następnie udostępnia on nieformalne instrukcje dotyczące sposobu anulowania zamówienia, jeśli chcesz.

Operatory znajdują się obok... aby ukraść informacje

Gdy próbujesz anulować fałszywą kolejność, znajdziesz się w miejscu, w którym się znajdujesz. Tak działa oszustwo.

Aby anulować fałszywą kolejność, musisz kliknąć link lub zadzwonić do nich przez telefon. W obu przypadkach celem oszustów jest wyłudzenie od Ciebie pewnych informacji osobistych. Podszywają się pod nich w celu anulowania fałszywego zamówienia. Będą to: Twoje imię i nazwisko, adres, numer telefonu oraz prawdopodobnie twoje informacje o karcie kredytowej lub banku. W razie potrzeby osoby te będą potrzebować tych informacji tylko do potwierdzenia Twojej tożsamości.

Nie łudzę się. Chcą uzyskać te informacje, aby faktycznie obciążyć Twoją kartę kredytową, ukraść pieniądze z Twojego konta bankowego lub użyć Twojej tożsamości do otwierania innych kont.

To jeszcze nie wszystko.

Często istnieje jeszcze jeden element oszustwa. Oszuści mogą poprosić Cię o pobranie pliku (zwykle pliku Microsoft Word lub Excel), wprowadzenie informacji do pliku i wysłanie go z powrotem do nich w celu anulowania zamówienia.

Ten plik niemal z pewnością będzie zawierać złośliwe oprogramowanie. Po otwarciu pliku w górnej części ekranu zostanie wyświetlony komunikat z prośbą o włączenie zawartości.

Jeśli masz telefon z oszustem, który skonsoruje Cię, że włączenie osadzonej zawartości aktywnej jest całkowicie bezpieczne i niezbędne do zakończenia anulowania. To nie wszystko. Jest to złośliwe makro służące do kradzieży lub uszkodzenia danych osobistych, zainstalowania oprogramowania wymuszającego okup na komputerze, uzyskania dostępu do komputera lub użycia urządzenia do ataków na inne osoby.

Ważne: Nigdy nie włączaj zawartości Office pliku, chyba że wiesz dokładnie, skąd pochodzi i co dokładnie robi.

Jeśli wiesz, że chcesz pobrać jeden z tych plików, po prostu zamknij plik i usuń go.

Jeśli zawartość aktywna została już włączona, należy uruchomić pełny skan złośliwych danych komputera.

Jak możesz dostrzec te oszustwa?

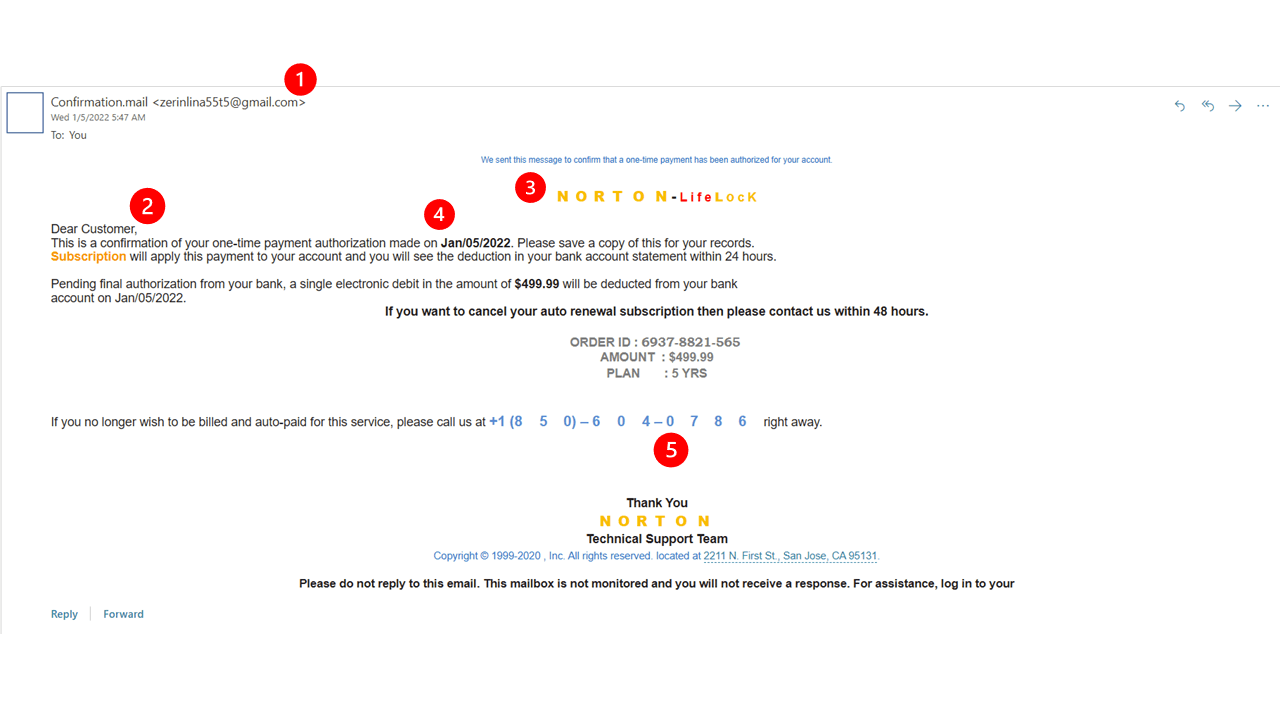

Na szczęście takie oszustwa często można łatwo zauważyć. Przyjrzyjmy się w tym przykładzie wskazówek, które mogą być potwierdzeniem subskrypcji dla LifeLock.

1. Adres nadawcy

Adres e-mail nadawcy często stanowi pierwszą wskazówkę, że wiadomość jest fałszywa. W tym przykładzie nie próbowali nawet sprawić, aby wyglądał on naprawdę. Gdyby Tomek wysyłał do Ciebie prawdziwą wiadomość z potwierdzeniem, nie pochodziłaby ona z podszytego podejrętnego adresu Gmail. Pochodzi ona z jednej z rzeczywistych domen, na przykład @nortonlifelock.com.

Porada: Niektórzy oszuści będą próbować wyłudzyć informacje, wykorzystując domenę, która wygląda na legalną, na przykład @n0rtonlifel0ck.com. Litera "o" została zmieniona na liczbę 0, ale na pierwszy rzut oka może nie zostać zauważona.

Zawsze sprawdzaj adres e-mail nadawcy i upewnij się, że jest to sensowne dla otrzymanej wiadomości.

2. Kogo może dotyczyć

W przypadku, gdy użytkownik nie zna Twojego imienia i nazwiska, nie może wypłacić żadnych środków z rachunku bankowego. Legalna firma wstawi Twoje imię i nazwisko w komunikacie potwierdzenia. Nowoczesne systemy rozliczeniowe są łatwo dla nich.

3. Logo

Oszuści często wstawiają do wiadomości logo organizacji, która próbuje się podszyć, aby wydawać się bardziej legalna. W tym przypadku jego imitacja jest dość niska imitacja logo A. Pisownia tekstu "Ten" wygląda na żółtą, zbliżona do Tej, ale poza tym wyraźnie nie jest to rzeczywiste logo Firmy.

Porada: Zauważ ten odstęp w logo "N O R T O N"? To celowe działanie w celu wypróbowania i ukrycia przed filtrami, które mogą szukać wyrazu "Wojciech", i jest to kolejna wskazówka, że ten komunikat to oprogramowanie.

Jeśli otrzymasz wiadomość z podejrzanym logo i chcesz sprawdzić, czy jest to rzeczywiste, otwórz przeglądarkę sieci Web na nową kartę i wyszukaj w Internecie organizację, od której ma pochodzić wiadomość. Warto szybko znaleźć przykłady ich rzeczywistych logo, z których możesz je porównać.

4. Format daty... i inne dziwaczne

W tej wiadomości jest używany nietypowy format daty: "2022-05-05". To kolejna wskazówka, że prawdopodobnie nie jest to potwierdzenie od profesjonalnej firmy.

Pomijając datę, cała wiadomość jest niezręcznie sformułowana i sformatowana. Dlaczego "Subskrypcja" jest używana jako właściwy rzeczownik i dlaczego ma inny kolor? Frazy takie jak "... na wyciągu bankowym" lub "autopłaconej" nie wydaje się, że profesjonalna firma napisze wiadomość dla klienta. Nie oznacza to, że rzeczywiste wiadomości nigdy nie wystąpiły błędy, ale bardzo słabe pisanie jest podejrzane.

5. Numer telefonu

Zwróć uwagę na odstępy nieparzyste w numerze telefonu? Tak jak w przypadku logo, w przypadku którego spróbujesz użyć filtrów, które mogą wymagać od nich numeru telefonu.

Ten dziwne odstępy jak ten jest jedną z wielkich wskazówek, że ta wiadomość może być fałszywa.

Dodatkowa premia: fałszywy nieuchybny charakter

Oszuści zazwyczaj próbują wywrzeć na Ciebie fałszywą niechęć, aby szybko i emocjonalnie zareagować, zanim masz czas się nad tym zastanowić, lub poprosić o opinię zaufanego doradcę. Zauważ w tym przykładzie, że z konta bankowego ZOSTANIE wycofana wartość "499,99 zł". Następnie, co dociekując, trzeba skontaktować się z nim "w ciągu 48 godzin" lub "od razu".

Te osoby wiedzą, że prawdopodobnie nie będą się podchudniać, jeśli przestaną się o tym zastanowić, więc chcą zareagować, zanim przestaniesz o tym myśli.

Co należy zrobić?

Zatrzymaj. Pomyśl. Odsuń. Zwróć uwagę dokładnie na wskazówki, takie jak te, o których właśnie rozmawialiśmy.

Jeśli nadal nie masz pewności, czy wiadomość jest prawdziwa, czy fałszywa, zapytaj znajomego lub członka rodziny o poradę, której ufasz.

Jeśli nadal chcesz sprawdzić, czy wiadomość jest prawdziwa, otwórz przeglądarkę sieci Web na nową kartę i wyszukaj w Internecie organizację, od której ma pochodzić wiadomość. Przejdź do jego oficjalnej witryny internetowej i skontaktuj się z nim pod jej opublikowanym numerem telefonu.

Jeśli masz przy tym konto, otwórz nową kartę w przeglądarce internetowej i zaloguj się do konta za pomocą własnych zapisanych ulubionych lub internetowych wyszukiwań. Następnie należy sprawdzić, czy ta zagadkowa kolejność faktycznie pojawia się w ich systemie.

Ważne: Nigdy nie dzwoń pod numer telefonu ani nie klikaj żadnych linków w wiadomości e-mail.

Gdy wiesz, że wiadomość jest fałszywa, zgłoś ją jako spam w kliencie poczty e-mail lub po prostu ją usuń.

Dowiedz się więcej

Ochrona przed oszustwami i atakami internetowymi

Ochrona przed oszustwami związanymi z pomocą techniczną

Rozwiązania zabezpieczające firmy Microsoft — pomoc i materiały