Izolacja rdzenia to funkcja zabezpieczeń systemu Microsoft Windows, która chroni ważne podstawowe procesy systemu Windows przed złośliwym oprogramowaniem przez izolowanie ich w pamięci. Robi to, uruchamiając te podstawowe procesy w zwirtualizowanym środowisku.

Uwaga: Zawartość wyświetlana na stronie Izolacja rdzenia może się nieco różnić w zależności od tego, której wersji systemu Windows używasz.

Integralność pamięci

Integralność pamięci, znana również jako HVCI (Hypervisor-protected Code Integrity) to funkcja zabezpieczeń systemu Windows, która utrudnia złośliwym programom używanie sterowników niskiego poziomu do przechwycenia komputera.

Sterownik to oprogramowanie, które pozwala systemowi operacyjnego (w tym przypadku Windows) i urządzeniu (na przykład klawiaturze lub kamerze internetowej) rozmawiać ze sobą. Gdy urządzenie chce, aby system Windows zrobił coś, wysyła to żądanie za pomocą sterownika.

Porada: Chcesz dowiedzieć się więcej o sterownikach? Zobacz Co to jest sterownik?

Integralność pamięci działa poprzez tworzenie odizolowanego środowiska przy użyciu wirtualizacji sprzętowej.

Pomyśl o tym jak o ochroniarzu wewnątrz zamkniętego stoiska. To odizolowane środowisko (zablokowane stoisko w naszej analogii) zapobiega modyfikowaniu funkcji integralności pamięci przez atakującego. Program, który chce uruchomić kawałek kodu, który może być niebezpieczne musi przekazać kod do integralności pamięci wewnątrz tego wirtualnego stoiska, aby można było zweryfikować. Gdy integralność pamięci jest wygodne, że kod jest bezpieczny przekazuje kod z powrotem do systemu Windows, aby uruchomić. Zazwyczaj dzieje się to bardzo szybko.

Bez działających integralności pamięci "ochroniarz" wyróżnia się bezpośrednio na otwartej przestrzeni, gdzie znacznie łatwiej jest napastnikowi ingerować w strażnika lub sabotować go, co ułatwia złośliwym kodom przemycanie się i wywoływanie problemów.

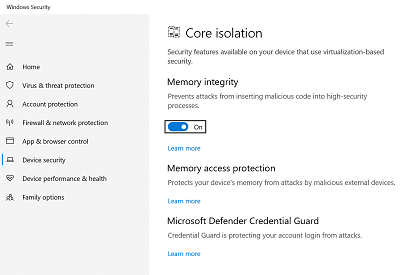

Jak zarządzać integralnością pamięci?

W większości przypadków integralność pamięci jest domyślnie włączona w systemie Windows 11 i można włączyć dla systemu Windows 10.

Aby włączyć lub wyłączyć tę funkcję:

-

Wybierz przycisk Start i wpisz "Izolacja rdzenia".

-

Wybierz ustawienia systemu izolacji rdzenia z wyników wyszukiwania, aby otworzyć aplikację zabezpieczeń systemu Windows.

Na stronie Izolacja rdzenia znajduje się pozycja Integralność pamięci wraz z przełącznikiem umożliwiającym włączenie lub wyłączenie tej funkcji.

Ważne: Ze względów bezpieczeństwa zalecamy włączenie integralności pamięci.

Aby używać integralności pamięci, w interfejsie UEFI lub BIOSie musi być włączona wirtualizacja sprzętowa.

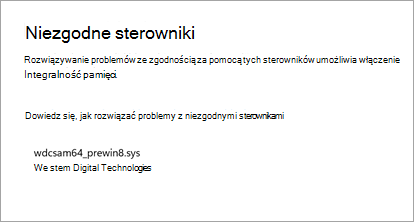

Co zrobić, jeśli jest wyświetlany komunikat Mam niezgodny sterownik?

Jeśli integralność pamięci nie zostanie włączona, może to oznaczać, że masz już zainstalowany niezgodny sterownik urządzenia. Skontaktuj się z producentem urządzenia, aby sprawdzić, czy jest dostępny zaktualizowany sterownik. Jeśli nie mają dostępnego zgodnego sterownika, możesz usunąć urządzenie lub aplikację używającą tego niezgodnego sterownika.

Uwaga: Jeśli spróbujesz zainstalować urządzenie z niezgodnym sterownikiem po włączeniu integralności pamięci, może zostać wyświetlony ten sam komunikat. Jeśli tak, należy skorzystać z tej samej porady — skontaktuj się z producentem urządzenia, aby sprawdzić, czy ma zaktualizowany sterownik, który można pobrać, lub nie instaluj tego konkretnego urządzenia, dopóki nie będzie dostępny zgodny sterownik.

Ochrona stosu wymuszana sprzętowo w trybie jądra

Ochrona stosu wymuszana sprzętowo w trybie jądra to sprzętowa funkcja zabezpieczeń systemu Windows, która utrudnia złośliwym programom używanie sterowników niskiego poziomu do przejęcia kontroli nad komputerem.

Sterownik to oprogramowanie, które pozwala systemowi operacyjnego (w tym przypadku Windows) i urządzeniu, na przykład klawiaturze lub kamerze internetowej, rozmawiać ze sobą. Gdy urządzenie chce, aby system Windows zrobił coś, wysyła to żądanie za pomocą sterownika.

Porada: Chcesz dowiedzieć się więcej o sterownikach? Zobacz Co to jest sterownik?

Sprzętowa ochrona stosu w trybie jądra działa poprzez zapobieganie atakom, które modyfikują zwracane adresy w pamięci trybu jądra w celu uruchomienia złośliwego kodu. Ta funkcja zabezpieczeń wymaga procesora, który zawiera możliwość zweryfikowania zwracanych adresów uruchomionego kodu.

Podczas wykonywania kodu w trybie jądra adresy zwrócone na stosie trybu jądra mogą być uszkodzone przez złośliwe programy lub sterowniki w celu przekierowania normalnego wykonywania kodu do złośliwego kodu. W obsługiwanych procesorach procesor zachowuje drugą kopię prawidłowych adresów zwrotnych w stosie cieni tylko do odczytu, którego sterowniki nie mogą modyfikować. Jeśli adres zwrotny na zwykłym stosie został zmodyfikowany, procesor cpu może wykryć tę rozbieżność, sprawdzając kopię adresu zwrotnego w stosie cienia. Gdy występuje rozbieżność, komputer monituje o błąd zatrzymania, czasami nazywany niebieskim ekranem, aby zapobiec wykonywaniu złośliwego kodu.

Nie wszystkie sterowniki są zgodne z tą funkcją zabezpieczeń, ponieważ niewielka liczba uzasadnionych sterowników wprowadza zmiany adresu zwrotnego w celach innych niż złośliwe. Firma Microsoft współpracuje z wieloma wydawcami sterowników, aby zapewnić zgodność ich najnowszych sterowników z funkcją ochrony stosu wymuszaną sprzętowo w trybie jądra.

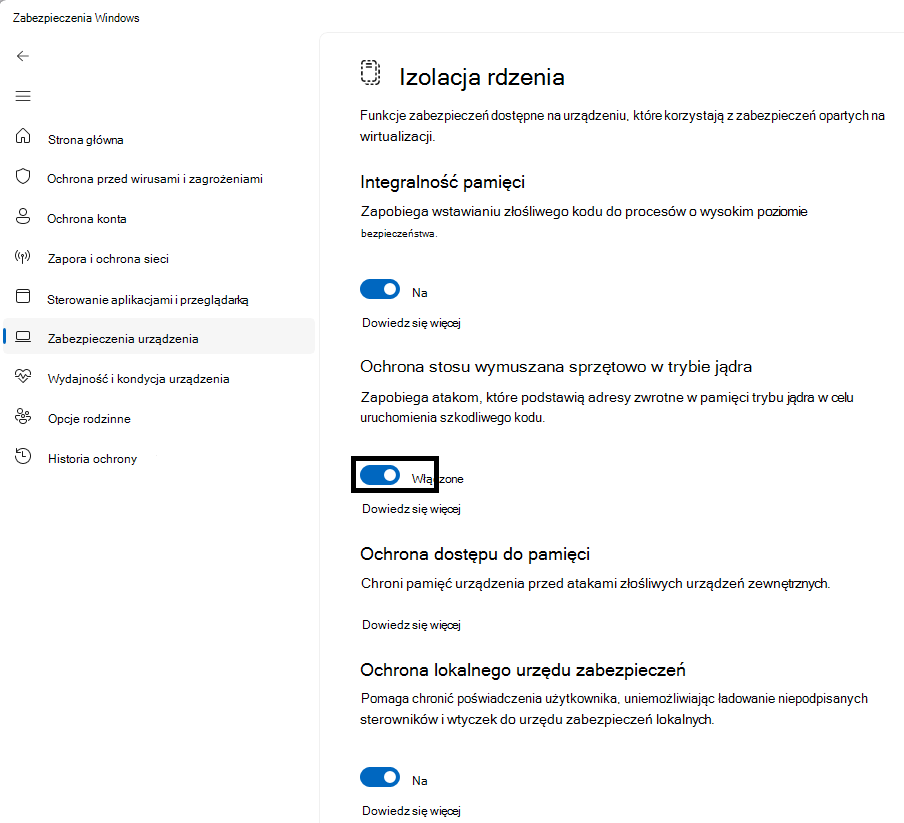

Jak zarządzać sprzętową ochroną stosu w trybie jądra?

Ochrona stosu wymuszana sprzętowo w trybie jądra jest domyślnie wyłączona.

Aby włączyć lub wyłączyć tę funkcję:

-

Wybierz przycisk Start i wpisz "Izolacja rdzenia".

-

Wybierz ustawienia systemu izolacji rdzenia z wyników wyszukiwania, aby otworzyć aplikację zabezpieczeń systemu Windows.

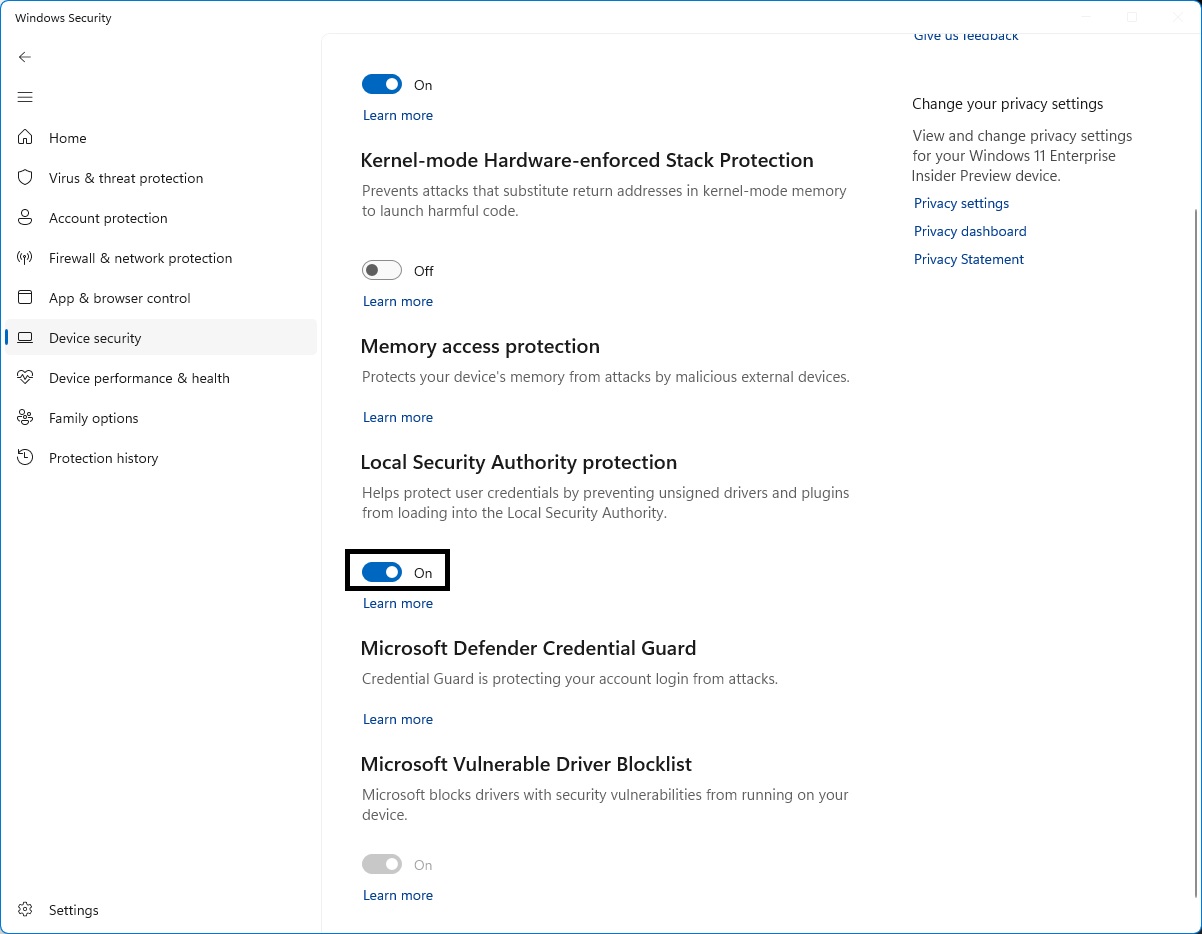

Na stronie Izolacja rdzenia znajdziesz opcję Ochrona stosu wymuszana sprzętowo w trybie jądra oraz przełącznik umożliwiający jej włączenie lub wyłączenie.

Aby używać sprzętowej ochrony stosu w trybie jądra, musisz mieć włączoną funkcję integralność pamięci i musi być uruchomiony procesor obsługujący technologię wymuszenia intel Control-Flow lub stos cienia AMD.

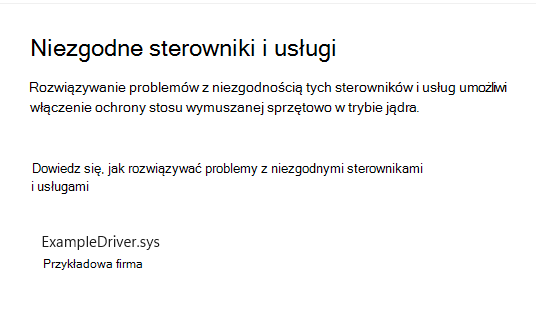

Co zrobić, jeśli jest wyświetlany komunikat Mam niezgodny sterownik lub usługę?

Jeśli sprzętowa ochrona stosu w trybie jądra nie powiedzie się, może to oznaczać, że masz już zainstalowany niezgodny sterownik lub usługę urządzenia. Skontaktuj się z producentem urządzenia lub wydawcą aplikacji, aby sprawdzić, czy ma dostępny zaktualizowany sterownik. Jeśli nie mają dostępnego zgodnego sterownika, możesz usunąć urządzenie lub aplikację, która używa tego niezgodnego sterownika.

Niektóre aplikacje mogą zainstalować usługę zamiast sterownika podczas instalacji aplikacji i zainstalować sterownik tylko po uruchomieniu aplikacji. W celu dokładniejszego wykrywania niezgodnych sterowników są również wyliczane usługi, o których wiadomo, że są skojarzone z niezgodnymi sterownikami.

Uwaga: Jeśli spróbujesz zainstalować urządzenie lub aplikację z niezgodnym sterownikiem po włączeniu funkcji Ochrona stosu wymuszana sprzętowo w trybie jądra, może zostać wyświetlony ten sam komunikat. Jeśli tak, należy skorzystać z tej samej porady — skontaktuj się z producentem urządzenia lub wydawcą aplikacji, aby sprawdzić, czy ma on zaktualizowany sterownik, który można pobrać, lub nie instaluj tego konkretnego urządzenia lub aplikacji, dopóki nie będzie dostępny zgodny sterownik.

Ochrona dostępu do pamięci

Jest to również nazywane "ochroną jądra DMA", które chroni urządzenie przed atakami, które mogą wystąpić, gdy złośliwe urządzenie jest podłączone do portu PCI (Peripheral Component Interconnect), takiego jak port Thunderbolt.

Prostym przykładem takiego ataku byłoby pozostawienie komputera przez kogoś na krótką przerwę na kawę, a gdy nie było, osoba atakująca wchodzi, podłącza urządzenie podobne do USB i odchodzi z poufnymi danymi z komputera lub instrzykuje złośliwe oprogramowanie, które pozwala mu zdalnie sterować komputerem.

Ochrona przed dostępem do pamięci zapobiega tego rodzaju atakom, odmawiając bezpośredniego dostępu do pamięci do tych urządzeń z wyjątkiem szczególnych okoliczności, szczególnie wtedy, gdy komputer jest zablokowany lub użytkownik jest wylogowany.

Zalecamy włączenie ochrony dostępu do pamięci.

Porada: Jeśli chcesz uzyskać więcej szczegółów technicznych na ten temat, zobacz Ochrona DMA jądra.

Ochrona oprogramowania układowego

Każde urządzenie ma pewne oprogramowanie, które zostało napisane w pamięci tylko do odczytu urządzenia - w zasadzie napisane chipem na tablicy systemowej - które jest używane do podstawowych funkcji urządzenia, takich jak ładowanie systemu operacyjnego, który uruchamia wszystkie aplikacje, z których korzystamy. Ponieważ to oprogramowanie jest trudne (ale nie niemożliwe) do modyfikacji, nazywamy je oprogramowaniem układowym.

Ponieważ oprogramowanie układowe ładuje się najpierw i działa w ramach systemu operacyjnego, narzędzia zabezpieczeń i funkcje działające w systemie operacyjnym mają trudności z jego wykryciem lub obroną przed nim. Podobnie jak dom, który zależy od dobrego fundamentu, aby zapewnić bezpieczeństwo, komputer potrzebuje swojego oprogramowania układowego, aby zapewnić bezpieczeństwo systemu operacyjnego, aplikacji i danych klienta na tym komputerze.

Windows Defender System Guard to zestaw funkcji, które pomagają zagwarantować, że osoby atakujące nie będą mogły uruchomić Twojego urządzenia za pomocą niezaufanego lub złośliwego oprogramowania układowego.

Zalecamy jego włączenie, jeśli urządzenie obsługuje tę funkcję.

Platformy, które oferują ochronę przed oprogramowaniem układowym, zwykle chronią również tryb zarządzania systemem (SMM), bardzo uprzywilejowany tryb operacyjny, w różnym stopniu. Można oczekiwać jednej z trzech wartości z większą liczbą wskazującą większy stopień ochrony SMM:

-

Twoje urządzenie spełnia ochronę oprogramowania układowego w wersji 1: oferuje ona podstawowe środki bezpieczeństwa pomagające SMM oprzeć się wykorzystywaniu przez złośliwe oprogramowanie i zapobiega eksfiltracji tajemnic systemu operacyjnego (w tym VBS)

-

Urządzenie spełnia ochronę oprogramowania układowego w wersji drugiej: oprócz ochrony oprogramowania układowego w wersji 1, wersja druga zapewnia, że SMM nie może wyłączyć zabezpieczeń opartych na wirtualizacji (VBS) i ochrony jądra DMA

-

Urządzenie spełnia ochronę przed oprogramowaniem układowym w wersji trzeciej: oprócz ochrony oprogramowania układowego w wersji drugiej dodatkowo zaostrza SMM, uniemożliwiając dostęp do niektórych rejestrów, które mogą naruszyć system operacyjny (w tym VBS)

Porada: Jeśli chcesz uzyskać więcej szczegółów technicznych na ten temat, zobacz Windows Defender System Guard: W jaki sposób sprzętowy folder główny zaufania pomaga chronić system Windows

Ochrona lokalnego urzędu zabezpieczeń

Ochrona lokalnego urzędu zabezpieczeń (LSA) to funkcja zabezpieczeń systemu Windows, która zapobiega kradzieży poświadczeń używanych do logowania się do systemu Windows.

Local Security Authority (LSA) jest kluczowym procesem w systemie Windows zaangażowanym w uwierzytelnianie użytkowników. Jest on odpowiedzialny za weryfikowanie poświadczeń podczas procesu logowania i zarządzanie tokenami uwierzytelniania i biletami używanymi do włączania logowania jednokrotnego dla usług. Ochrona usługi LSA zapobiega uruchamianiu niezaufanego oprogramowania w usłudze LSA lub uzyskiwaniu dostępu do pamięci LSA.

Jak zarządzać ochroną lokalnego urzędu zabezpieczeń

Ochrona LSA jest domyślnie włączona w nowych instalacjach systemów Windows 11 w wersji 22H2 i 23H2 na urządzeniach zarządzanych przez przedsiębiorstwa. Ta funkcja jest domyślnie włączona we wszystkich nowych instalacjach systemu Windows 11 w wersji 24H2 i nowszych.

Jeśli uaktualniasz do systemu Windows 11 24H2 i ochrona usługi LSA nie jest jeszcze włączona, po uaktualnieniu zostanie podjęta próba włączenia ochrony LSA. Ochrona LSA przejdzie w tryb oceny po uaktualnieniu i sprawdzi występowanie problemów ze zgodnością w ciągu 5 dni. Jeśli nie wykryto żadnych problemów, ochrona usługi LSA zostanie włączona automatycznie podczas następnego ponownego uruchomienia po zakończeniu okna oceny.

Aby włączyć lub wyłączyć tę funkcję:

-

Wybierz przycisk Start na pasku zadań i wpisz "Izolacja rdzenia".

-

Wybierz ustawienia systemu izolacji rdzenia z wyników wyszukiwania, aby otworzyć aplikację zabezpieczeń systemu Windows.

Na stronie Izolacja rdzenia znajduje się pozycja Ochrona lokalnego urzędu zabezpieczeń wraz z przełącznikiem umożliwiającym jej włączenie lub wyłączenie. Po zmianie ustawienia należy ponownie uruchomić urządzenie, aby zostało zastosowane.

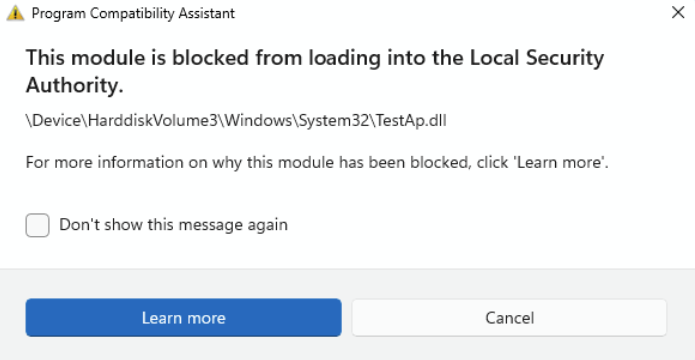

Co zrobić, jeśli mam niezgodne oprogramowanie?

Jeśli ochrona LSA jest włączona i blokuje ładowanie oprogramowania do usługi LSA, zostanie wyświetlone powiadomienie wskazujące plik, który został zablokowany. Może być możliwe usunięcie oprogramowania ładującego plik lub wyłączenie ostrzeżeń w przyszłości dla tego pliku, gdy jest on zablokowany podczas ładowania do usługi LSA.

Microsoft Defender Credential Guard

Uwaga: Funkcja Microsoft Defender Credential Guard jest wyświetlana tylko na urządzeniach z systemem Windows 10 lub 11 w wersji Enterprise.

Podczas korzystania z komputera służbowego nastąpi ciche logowanie się i uzyskiwanie dostępu do różnych elementów, takich jak pliki, drukarki, aplikacje i inne zasoby w organizacji. Zapewnienie bezpieczeństwa tego procesu, a jednocześnie łatwe dla użytkownika, oznacza, że twój komputer ma na komputerze wiele tokenów uwierzytelniania (często nazywanych "sekretami") w danym momencie.

Jeśli osoba atakująca może uzyskać dostęp do jednej lub większej liczby tych sekretów, może użyć ich do uzyskania dostępu do zasobu organizacyjnego (plików poufnych itp.), do którego służy ta tajemnica. Funkcja Microsoft Defender Credential Guard pomaga chronić te tajemnice, umieszczając je w chronionym, zwirtualizowanym środowisku, w którym tylko niektóre usługi mogą uzyskiwać do nich dostęp w razie potrzeby.

Zalecamy jego włączenie, jeśli urządzenie obsługuje tę funkcję.

Porada: Jeśli chcesz uzyskać więcej szczegółów technicznych na ten temat, zobacz Jak działa funkcja Defender Credential Guard.

Lista zablokowanych sterowników firmy Microsoft

Sterownik to oprogramowanie, które pozwala systemowi operacyjnego (w tym przypadku Windows) i urządzeniu (na przykład klawiaturze lub kamerze internetowej) rozmawiać ze sobą. Gdy urządzenie chce, aby system Windows zrobił coś, wysyła to żądanie za pomocą sterownika. Z tego powodu sterowniki mają duży poufny dostęp w systemie.

Począwszy od aktualizacji systemu Windows 11 2022, mamy teraz listę zablokowanych sterowników, które mają znane luki w zabezpieczeniach, zostały podpisane za pomocą certyfikatów użytych do podpisywania złośliwego oprogramowania lub które omijają model zabezpieczeń systemu Windows.

Jeśli masz włączoną integralność pamięci, inteligentną kontrolę aplikacji lub tryb Windows S, lista zablokowanych sterowników jest włączona.

Zobacz też

Zapewnianie ochrony dzięki zabezpieczeniom systemu Windows

Rozwiązania zabezpieczające firmy Microsoft — pomoc i materiały