Сводка

В продолжение проблемы агента CrowdStrike Falcon, влияющей на клиенты и серверы Windows, мы выпустили обновленное средство восстановления с двумя вариантами восстановления, чтобы помочь ИТ-администраторам ускорить процесс восстановления. Средство автоматизирует действия вручную в KB5042421 (клиент) и KB5042426 (сервер). Скачайте подписанное средство восстановления Майкрософт из Центра загрузки Майкрософт. С помощью этого средства можно восстановить клиенты, серверы и виртуальные машины Hyper-V Windows.

Существует два варианта исправления:

-

Восстановление из Среды предустановки Windows: этот параметр использует загрузочный носитель, который автоматизирует восстановление устройства.

-

Восстановление из безопасного режима. Этот параметр использует загрузочный носитель для загрузки затронутых устройств в безопасном режиме. Затем администратор может войти с помощью учетной записи с правами локального администратора и выполнить действия по исправлению.

Определение используемого параметра

Этот параметр для быстрого восстановления после среды предустановки Windows напрямую восстанавливает системы и не требует привилегий локального администратора. Если устройство использует BitLocker, может потребоваться вручную ввести ключ восстановления BitLocker, прежде чем можно будет восстановить затронутую систему.

Если вы используете решение для шифрования дисков сторонних производителей, ознакомьтесь с рекомендациями этого поставщика. Они должны предоставить варианты восстановления диска, чтобы можно было запустить скрипт исправления из Среды предустановки Windows.

Этот параметр для восстановления из безопасного режима может включить восстановление на устройствах с поддержкой BitLocker без необходимости ввода ключей восстановления BitLocker. Вам нужен доступ к учетной записи с правами локального администратора на устройстве.

Используйте этот параметр для устройств в следующих ситуациях:

-

В нем используются только предохранители доверенного платформенного модуля.

-

Диск не зашифрован.

-

Ключ восстановления BitLocker неизвестен.

Если устройство использует предохранители TPM+PIN BitLocker, пользователю потребуется либо ввести ПИН-код, либо использовать ключ восстановления BitLocker.

Если BitLocker не включен, пользователю нужно войти только с учетной записью с правами локального администратора.

Если вы используете решение для шифрования дисков сторонних производителей, ознакомьтесь с рекомендациями этого поставщика. Они должны предоставить варианты восстановления диска, чтобы можно было запустить сценарий исправления из безопасного режима.

Дополнительные рекомендации

Хотя вариант USB является предпочтительным, некоторые устройства могут не поддерживать USB-подключения. Эти ситуации см. в разделе Об использовании среды выполнения предварительной загрузки (PXE) для восстановления.

Если устройству не удается подключиться к сети PXE и usb не подходит, попробуйте выполнить действия вручную, описанные в следующих статьях:

В противном случае решением может быть повторное создание образа устройства.

При любом варианте восстановления сначала протестируйте его на нескольких устройствах, прежде чем широко использовать его в своей среде.

Создание загрузочного носителя

Предварительные требования для создания загрузочного носителя

-

64-разрядный клиент Windows с по крайней мере 8 ГБ свободного места, на котором можно запустить средство для создания загрузочного USB-накопителя.

-

Права администратора в клиенте Windows из предварительных требований 1.

-

USB-накопитель размером не менее 1 ГБ и размером не более 32 ГБ. Средство удаляет все существующие данные на этом диске и автоматически форматирует их в FAT32.

Инструкции по созданию загрузочного носителя

Чтобы создать носитель восстановления из 64-разрядного клиента Windows в предварительной версии 1, выполните следующие действия.

-

Скачайте подписанное средство восстановления Майкрософт из Центра загрузки Майкрософт.

-

Извлеките сценарий PowerShell из скачаемого файла.

-

Откройте Windows PowerShell от имени администратора и выполните следующий сценарий: MsftRecoveryToolForCS.ps1

-

Средство скачивает и устанавливает комплект средств оценки и развертывания Windows (Windows ADK). Этот процесс может занять несколько минут.

-

Выберите один из двух вариантов восстановления затронутых устройств: Windows PE или безопасный режим.

-

При необходимости выберите каталог, содержащий файлы драйверов для импорта в образ восстановления. Чтобы пропустить этот шаг, рекомендуется выбрать N.

-

Средство рекурсивно импортирует все файлы SYS и INI в указанный каталог.

-

Для некоторых устройств, таких как устройства Surface, могут потребоваться дополнительные драйверы для ввода с клавиатуры.

-

-

Выберите параметр для создания ISO-файла или USB-накопителя.

-

Если выбран вариант USB, выполните следующие действия:

-

При появлении запроса вставьте USB-накопитель и укажите букву диска.

-

Когда средство завершит создание USB-накопителя, удалите его из клиента Windows.

-

Инструкции по использованию параметра восстановления

Если вы создали носитель на предыдущих шагах для Среды предустановки Windows, используйте эти инструкции на затронутых устройствах.

Предварительные требования для использования загрузочного носителя для восстановления Windows PE

-

Ключ восстановления BitLocker может потребоваться для каждого устройства с поддержкой BitLocker и затронутого устройства.

-

Если на затронутом устройстве используются предохранители доверенного платформенного платформенного модуля и ПИН-код, а вы не знаете ПИН-код для устройства, может потребоваться ключ восстановления.

-

Инструкции по использованию загрузочного носителя для восстановления Windows PE

-

Вставьте USB-ключ в затронутое устройство.

-

Перезагрузите устройство.

-

Во время перезапуска нажмите клавишу F12, чтобы открыть меню загрузки BIOS.

Примечание: Некоторые устройства могут использовать другое сочетание клавиш для доступа к меню загрузки BIOS. Следуйте инструкциям производителя для устройства.

-

В меню загрузки BIOS выберите Загрузить с USB и продолжить. Средство запускается.

-

Если bitLocker включен, пользователю будет предложено ввести ключ восстановления BitLocker. Добавьте дефисы (-) при вводе ключа восстановления BitLocker. Дополнительные сведения о параметрах ключа восстановления см. в разделе Где искать ключ восстановления BitLocker.

Примечание: Для решений шифрования устройств сторонних производителей выполните все действия, предоставленные поставщиком, чтобы получить доступ к диску.

-

Если BitLocker не включен на устройстве, вам по-прежнему может быть предложено ввести ключ восстановления BitLocker. Нажмите клавишу ВВОД , чтобы пропустить и продолжить.

-

-

Средство выполняет шаги по исправлению, как рекомендуется в CrowdStrike.

-

После завершения удалите USB-накопитель и перезапустите устройство в обычном режиме.

Если вы создали носитель на предыдущих шагах для безопасного режима, используйте эти инструкции на затронутых устройствах.

Предварительные требования для использования загрузочного носителя для восстановления в безопасном режиме

-

Доступ к локальной учетной записи администратора .

-

Если на затронутом устройстве используется защита TPM+ПИН-код BitLocker и вы не знаете ПИН-код для устройства, может потребоваться ключ восстановления BitLocker.

Инструкции по использованию загрузочного носителя для восстановления в безопасном режиме

-

Вставьте USB-ключ в затронутое устройство.

-

Перезагрузите устройство.

-

Во время перезапуска нажмите клавишу F12, чтобы открыть меню загрузки BIOS.

Примечание: Некоторые устройства могут использовать другое сочетание клавиш для доступа к меню загрузки BIOS. Следуйте инструкциям производителя для устройства.

-

В меню загрузки BIOS выберите Загрузить с USB и продолжить.

-

Средство запустится и появится следующее сообщение:Это средство настроит этот компьютер для загрузки в безопасном режиме. ПРЕДУПРЕЖДЕНИЕ. В некоторых случаях после запуска может потребоваться ввести ключ восстановления BitLocker.

-

Нажмите любую клавишу, чтобы продолжить. Появится следующее сообщение:Теперь компьютер настроен на загрузку в безопасный режим.

-

Нажмите любую клавишу, чтобы продолжить. Устройство перезагружается в безопасном режиме.

-

Запустите repair.cmd из корня диска мультимедиа. Скрипт выполняет шаги по исправлению, как рекомендуетСя в CrowdStrike.

-

Появится следующее сообщение:Это средство удалит затронутые файлы и восстановит обычную конфигурацию загрузки. ПРЕДУПРЕЖДЕНИЕ. В некоторых случаях может потребоваться ключ восстановления BitLocker. ПРЕДУПРЕЖДЕНИЕ. Этот скрипт должен выполняться в командной строке с повышенными привилегиями.

-

Нажмите любую клавишу, чтобы продолжить. Скрипт запускается и восстанавливает обычный режим загрузки.

-

После успешного завершения работы средства появится следующее сообщение:Успешно. Теперь система перезагрузится.

-

Нажмите любую клавишу, чтобы продолжить. Устройство перезапускается в обычном режиме.

Использование носителя восстановления на виртуальных машинах Hyper-V

Носитель восстановления можно использовать для исправления затронутых виртуальных машин Hyper-V. При создании загрузочного носителя выберите параметр для создания ISO-файла.

Примечание: Для виртуальных машин, отличных от Hyper-V, следуйте инструкциям, предоставленным поставщиком гипервизора, чтобы использовать носитель восстановления.

Инструкции по восстановлению виртуальных машин Hyper-V

-

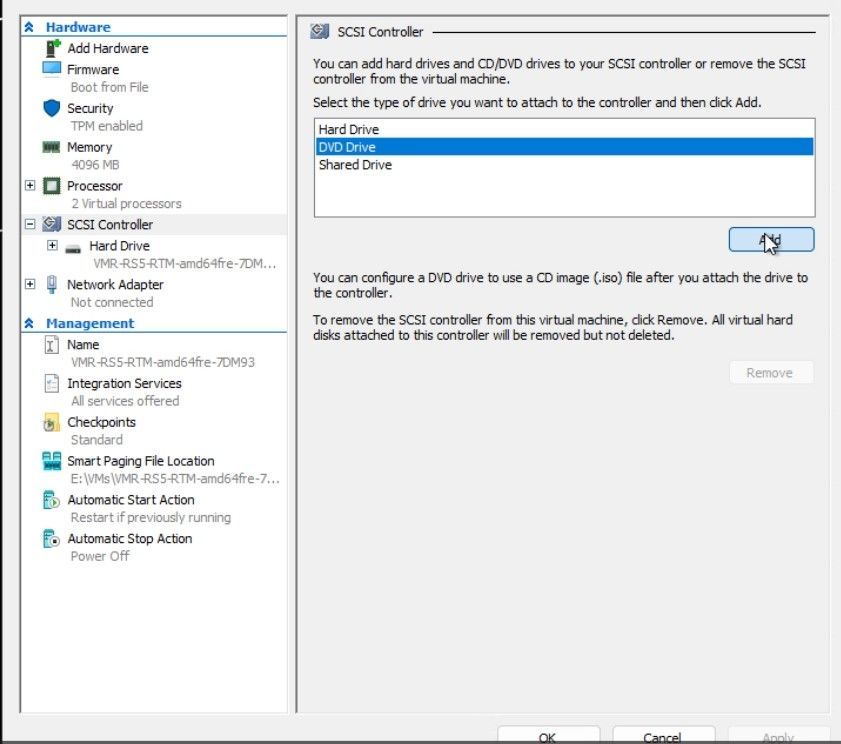

На затронутой виртуальной машине добавьте DVD-диск в разделе параметров Hyper-V > контроллера SCSI.

-

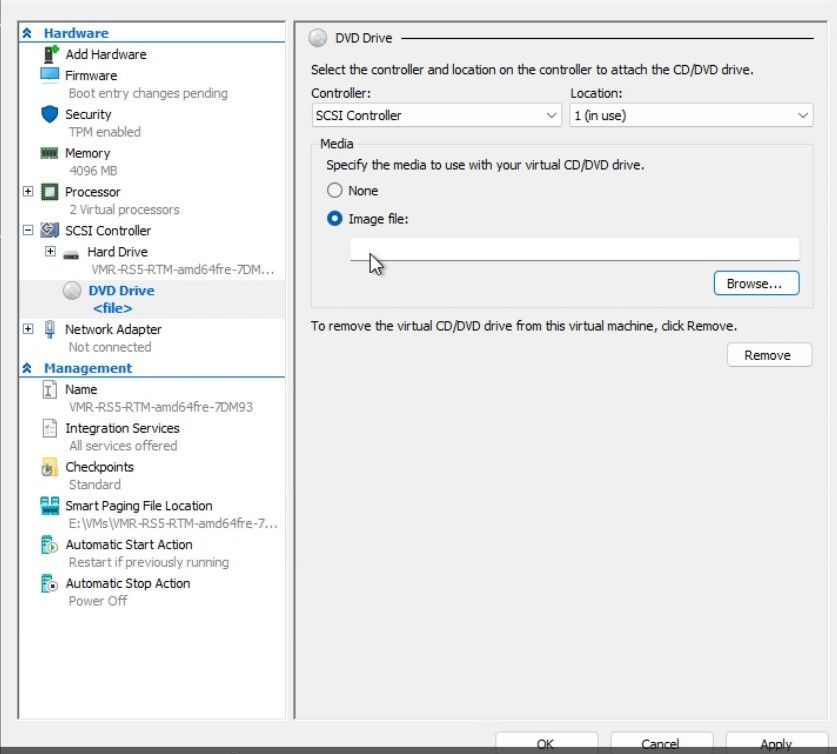

Перейдите к ISO-файлу восстановления и добавьте его в качестве файла образа в разделе Параметры Hyper-V > контроллера SCSI > DVD-дисковода.

-

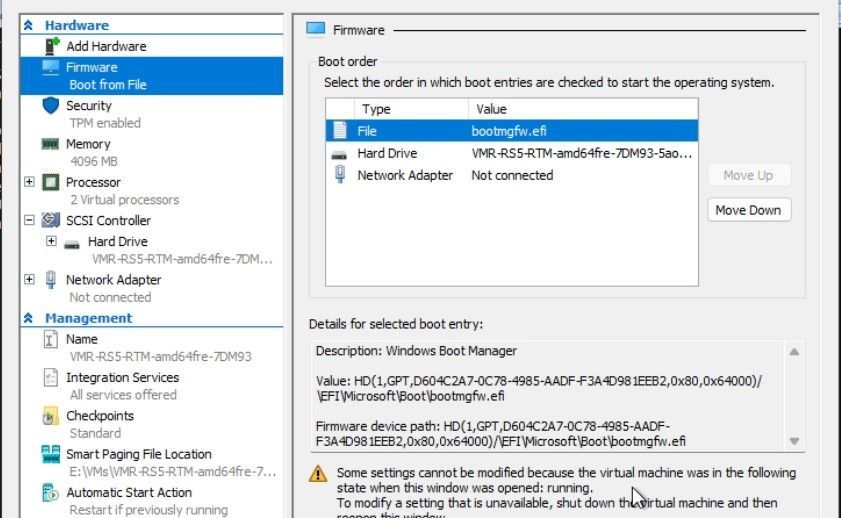

Обратите внимание на текущий порядок загрузки , чтобы вы могли восстановить его вручную позже. На следующем рисунке показан пример порядка загрузки, который может отличаться от конфигурации виртуальной машины.

-

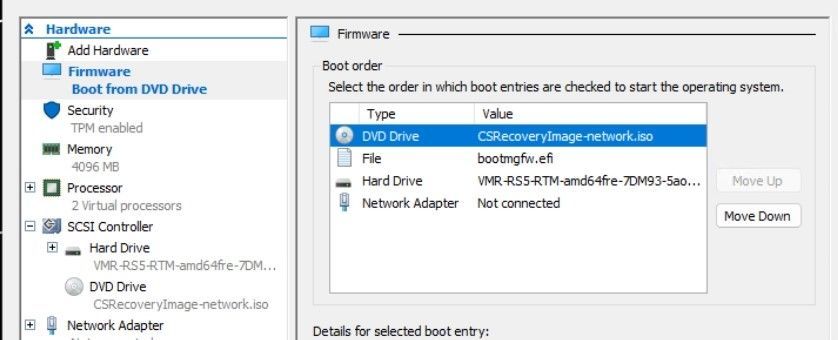

Измените порядок загрузки , чтобы переместить DVD-диск вверх в качестве первой записи загрузки.

-

Запустите виртуальную машину и нажмите любую клавишу, чтобы продолжить загрузку ISO-образа.

-

В зависимости от того, как вы создали носитель для восстановления, выполните дополнительные действия , чтобы использовать параметры windows PE или безопасного режима восстановления.

-

Задайте для порядка загрузки исходные параметры загрузки из параметров Hyper-V виртуальной машины.

-

Перезапустите виртуальную машину в обычном режиме.

Использование PXE для восстановления

Для большинства клиентов другие варианты восстановления помогут восстановить устройства. Однако если устройства не могут использовать параметр для восстановления с USB, например из-за политик безопасности или доступности портов, ИТ-администраторы могут использовать PXE для исправления.

Чтобы использовать это решение, можно использовать образ Windows Imaging Format (WIM), создаваемый средством восстановления Майкрософт в существующей среде PXE. Затронутые устройства должны находиться в той же подсети сети, что и существующий PXE-сервер.

Кроме того, можно использовать подход к серверу PXE, описанный ниже. Этот вариант лучше всего подходит для перемещения PXE-сервера из подсети в подсеть в целях исправления.

Предварительные требования для восстановления PXE

-

64-разрядное устройство Windows, на котором размещен загрузочный образ. Это устройство называется PXE-сервером.

-

PXE-сервер может работать в любой поддерживаемой 64-разрядной ОС клиента Windows.

-

PXE-сервер должен иметь доступ к Интернету, чтобы скачать средство Microsoft PXE из Центра загрузки Майкрософт. Вы также можете скопировать его на PXE-сервер из другой системы в сети.

-

PXE-сервер должен иметь правила брандмауэра для входящих подключений, созданные для портов UDP 67, 68, 69, 547 и 4011. Скачаемое средство PXE (MSFTPXEToolForCS.exe) обновляет параметры брандмауэра Windows на PXE-сервере. Если PXE-сервер использует решение брандмауэра сторонних разработчиков, создайте правила, следуя их рекомендациям.

Примечание: Этот скрипт не очищает правила брандмауэра. Эти правила брандмауэра следует удалить после завершения исправления. Чтобы удалить эти правила из брандмауэра Windows, откройте Windows PowerShell от имени администратора и выполните следующую команду: MSFTPXEInitToolForCS.ps1 очистить.

-

Права администратора для запуска средства PXE.

-

Для PXE-сервера требуется распространяемый компонент Microsoft Visual C++. Скачайте и установите последнюю версию.

-

-

Затронутые устройства Windows должны находиться в той же подсети, что и PXE-сервер. Они должны быть жестко подключены вместо использования Wi-Fi сети.

Настройка PXE-сервера

-

Скачайте средство Microsoft PXE из Центра загрузки Майкрософт. Извлеките содержимое ZIP-архива в любой каталог. Он содержит все необходимые файлы.

-

Откройте Windows PowerShell с правами администратора. Перейдите в каталог, в который извлекли файлы, и выполните следующую команду: MSFTPXEInitToolForCS.ps1

-

Скрипт проверяет наличие Windows ADK и Windows PE Add-On установки на PXE-сервере. Если они не установлены, скрипт устанавливает их. Чтобы продолжить установку, ознакомьтесь с условиями лицензии и примите их.

-

Скрипт создает скрипты исправления и создает допустимый образ загрузки.

-

При необходимости примите запрос и укажите путь, содержащий файлы драйверов. Файлы драйверов могут потребоваться для клавиатуры или запоминающих устройств. Как правило, добавлять драйверы не требуется. Если вам не нужны дополнительные файлы драйверов, выберите N.

-

Вы можете настроить PXE-сервер для доставки образа исправления по умолчанию или образа безопасного режима. Вы увидите следующие запросы:1. Загрузите WinPE, чтобы устранить проблему. Если системный диск зашифрован, требуется ввести ключ восстановления BitLocker. 2. Загрузитесь в WinPE, настройте безопасный режим и выполните команду repair после входа в безопасный режим. Этот параметр с меньшей вероятностью потребует ключ восстановления BitLocker, если системный диск зашифрован.

-

Скрипт создает необходимые файлы распространения и предоставляет путь, по которому копируется средство PXE-сервера.

-

-

Проверьте предварительные требования для восстановления PXE, особенно распространяемый компонент Microsoft Visual C++.

-

В консоли PowerShell от имени администратора перейдите в каталог, в который копируется средство PXE-сервера, и выполните следующую команду, чтобы запустить процесс прослушивателя: .\MSFTPXEToolForCS.exe

-

Дополнительные ответы не отображаются, так как PXE-сервер обрабатывает подключения. Не закрывайте это окно, так как это приведет к остановке PXE-сервера.

-

Ход выполнения PXE-сервера можно отслеживать в файле MSFTPXEToolForCS.log в том же каталоге.

Примечание: Если вы хотите запустить несколько PXE-серверов для разных подсетей, скопируйте каталог с помощью средства PXE-сервера и повторно выполните шаги 3 & 4.

-

Дополнительные сведения о PXE

Использование PXE для восстановления затронутого устройства

Затронуто устройство должно находиться в той же подсети, что и PXE-сервер. Если устройства находятся в разных подсетях, настройте вспомогательные IP-адреса в сетевой среде, чтобы включить обнаружение PXE-сервера.

Если затронутое устройство не настроено для загрузки PXE, выполните следующие действия.

-

На затронутом устройстве откройте меню BIOS\UEFI .

-

Это действие отличается для разных моделей и производителей. Сведения о конкретных производителях и модели устройства см. в документации, предоставленной изготовителем оборудования.

-

Распространенные варианты доступа к BIOS\UEFI включают нажатие клавиш, таких как F2, F12, DEL или ESC во время последовательности запуска.

-

-

Убедитесь, что на устройстве включена сетевая загрузка . Дополнительные рекомендации см. в документации от производителя устройства.

-

Настройте параметр сетевой загрузки в качестве первого приоритета загрузки.

-

Сохраните новые параметры. Перезапустите устройство, чтобы применить параметры и загрузить его с PXE.

При загрузке PXE затронутого устройства поведение будет зависеть от того, выбрали ли вы windows PE или безопасный режим восстановления носителя для PXE-сервера.

Дополнительные сведения об этих параметрах см. в дополнительных шагах по использованию параметров windows PE или безопасного режима восстановления.

-

Для параметра восстановления Windows PE пользователю будет предложено загрузить windows PE, и скрипт исправления запускается автоматически.

-

Для параметра восстановления в безопасном режиме устройство загружается в безопасный режим. Пользователю необходимо войти с учетной записью локального администратора и вручную запустить сценарий.

-

В безопасном режиме и войдите в систему с правами локального администратора, откройте Windows PowerShell от имени администратора.

-

Выполните следующие команды:del %SystemRoot%\System32\drivers\CrowdStrike\C-00000291*.sys bcdedit /deletevalue {current} safeboot shutdown -r -t 00

-

После завершения перезагрузите устройство обычно, отвечая на запрос на экране. Откройте меню BIOS\UEFI и обновите порядок загрузки, чтобы удалить PXE-загрузку.

Контакт CrowdStrike

Если после выполнения описанных выше действий у вас по-прежнему возникают проблемы со входом на устройство, обратитесь к CrowdStrike для получения дополнительной помощи.

Дополнительные сведения

Дополнительные сведения о проблеме, влияющей на клиенты и серверы Windows, на которых работает агент CrowdStrike Falcon, см. в следующих ресурсах:

-

Широкий спектр сведений о Windows доступен в разделе Работоспособность выпусков Windows (aka.ms/WRH).

-

Подробные инструкции по восстановлению доступны в следующих статьях:

-

Клиенты облачных компьютеров Windows 365 могут попытаться восстановить свой облачный компьютер до выпуска обновления (19 июля 2024 г.). Дополнительные сведения см. в одной из следующих статей:

-

Для виртуальных машин Windows, работающих в Microsoft Azure, выполните действия по устранению рисков в разделе Состояние Azure.

-

Дополнительные сведения из CrowdStrike доступны в центре исправлений и рекомендаций CrowdStrike: Обновление содержимого Falcon для узлов Windows.

-

В записи блога Microsoft Intune Customer Success о средстве восстановления содержатся комментарии от других ИТ-администраторов, которые могут оказаться полезными.

Ссылки

Сторонние продукты, которые рассматриваются в этой статье, производятся компаниями, которые не зависят от Майкрософт. Мы не предоставляем никаких гарантий,подразумеваемых или иных, в отношении производительности или надежности этих продуктов.

Мы предоставляем сторонние контактные данные, чтобы помочь вам найти техническую поддержку. Эти контактные данные могут меняться без уведомления. Мы не гарантируем точность этих контактных данных сторонних поставщиков.