Aktualizácie certifikátu zabezpečeného spustenia: Sprievodný materiál pre odborníkov v oblasti IT a organizácie

Vzťahuje sa na

Pôvodný dátum publikovania: 26. júna 2025

IDENTIFIKÁCIA DATABÁZY KB: 5062713

Tento článok obsahuje návod na:

Organizácie (podniky, malé podniky a vzdelávacie inštitúcie) so zariadeniami a aktualizáciami Windowsu spravovanými IT.

Poznámka: Ak ste jednotlivec, ktorý vlastní osobné zariadenie s Windowsom, prejdite na článok Zariadenia s Windowsom určené pre domácich používateľov, podniky a školy s aktualizáciami spravovanými spoločnosťou Microsoft.

|

Zmeniť dátum |

Zmeniť popis |

|---|---|

|

24. februára 2026 |

|

|

23. februára 2026 |

|

|

13. februára 2026 |

|

|

3. februára 2026 |

|

|

26. januára 2026 |

|

|

11. novembra 2025 |

Opravili sa dve preklepy v časti Podpora nasadenia certifikátu zabezpečeného spustenia.

|

|

10. novembra 2025 |

|

V tomto článku:

Prehľad

Tento článok je určený pre organizácie s vyhradenými IT odborníkmi, ktorí aktívne spravujú aktualizácie v rámci svojho vozového parku zariadení. Väčšina tohto článku sa zameria na aktivity potrebné na to, aby IT oddelenie organizácie bolo úspešné pri nasadzovaní nových certifikátov zabezpečeného spustenia. Medzi tieto aktivity patrí testovanie firmvéru, monitorovanie aktualizácií zariadenia, spustenie nasadenia a diagnostika problémov pri ich vzniku. Prezentujú sa viaceré metódy nasadenia a monitorovania. Okrem týchto základných aktivít ponúkame niekoľko pomôcok na nasadenie vrátane možnosti prihlásiť sa do klientskych zariadení na účasť na riadenom zavádzaní funkcií (CFR) špeciálne na nasadenie certifikátov.

V tejto časti

Platnosť certifikátu zabezpečeného spustenia uplynula

Konfigurácia certifikačných autorít(CA) označovaných aj ako certifikáty, ktoré spoločnosť Microsoft poskytuje ako súčasť infraštruktúry zabezpečeného spustenia, zostala od Windows 8 a Windows Server 2012 rovnaká. Tieto certifikáty sú uložené v premenných Signature Database (DB) a Key Exchange Key (KEK) vo firmvéri. Spoločnosť Microsoft poskytla rovnaké tri certifikáty v rámci celého ekosystému výrobcu pôvodného zariadenia (OEM), ktoré sa majú zahrnúť do firmvéru zariadenia. Tieto certifikáty podporujú zabezpečené spustenie vo Windowse a používajú ich aj operačné systémy (OS) tretích strán. Spoločnosť Microsoft poskytuje tieto certifikáty:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Dôležité: Platnosť všetkých troch certifikátov poskytnutých spoločnosťou Microsoft uplynie od júna 2026. V spolupráci s našimi partnermi v ekosystéme spoločnosť Microsoft zavádza nové certifikáty, ktoré pomôžu zabezpečiť zabezpečenie zabezpečeného spustenia a kontinuitu do budúcnosti. Po uplynutí platnosti týchto certifikátov 2011 už nebudú možné aktualizácie zabezpečenia pre súčasti spúšťania, čo by ohrozilo zabezpečenie spustenia a ohrozilo ovplyvnené zariadenia s Windowsom a nedodržilo zabezpečenie. Ak chcete zachovať funkcie zabezpečeného spustenia, všetky zariadenia s Windowsom musia byť aktualizované, aby mohli používať certifikáty 2023 pred uplynutím platnosti certifikátov 2011.

Čo sa mení?

Platnosť aktuálnych certifikátov zabezpečeného spustenia od spoločnosti Microsoft (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) začne platiť od júna 2026 a jej platnosť vyprší do októbra 2026.

Zavádza sa nové certifikáty na rok 2023 na zachovanie zabezpečenia a kontinuity zabezpečeného spustenia. Zariadenia sa musia pred uplynutím platnosti certifikátov 2011 aktualizovať na certifikáty verzie 2023, inak nebudú dodržiavať zabezpečenie a budú ohrozené.

Zariadenia s Windowsom vyrobené od roku 2012 môžu mať končiace verzie certifikátov, ktoré sa musia aktualizovať.

Terminológie

|

CA |

Certifikačná autorita |

|

PK |

Kľúč platformy – ovládaný OEM |

|

KEK |

Kľúč Exchange s kľúčom |

|

DB |

Databáza podpisu zabezpečeného spustenia |

|

DBX |

Databáza zrušených podpisov zabezpečeného spustenia |

Certifikáty

|

Certifikát s uplynutou platnosťou |

Platnosť do |

Ukladanie umiestnenia |

Nový certifikát |

Účel |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Jún 2026 |

Uložené v KEK |

Microsoft Corporation KEK 2K CA 2023 |

Podpisuje aktualizácie db a DBX. |

|

Microsoft Windows Production PCA 2011 |

Október 2026 |

Uložené v databáze |

Windows UEFI CA 2023 |

Podpisuje zavádzací nástroj systému Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Jún 2026 |

Uložené v databáze |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Podpisuje zavádzacie nakladače tretích strán a aplikácie EFI. Podpisuje roMy tretích strán. |

* Počas obnovenia certifikátu Microsoft Corporation UEFI CA 2011 sa vytvoria dva certifikáty, ktoré oddeľujú podpisovanie zavádzacieho zavádzacieho stroja od podpisovania možnosti ROM. Vďaka tomu jemnejšie ovládanie dôveryhodnosti systému. Napríklad systémy, ktoré potrebujú dôverovať možnosti ROMs môže pridať Microsoft Option ROM UEFI CA 2023 bez pridania dôvery pre zavádzacie nakladače tretích strán.

† Nie všetky zariadenia sú súčasťou firmvéru Microsoft Corporation UEFI CA 2011. Len pre zariadenia, ktoré obsahujú tento certifikát, odporúčame použiť nové certifikáty, Microsoft UEFI CA 2023 a Microsoft Option ROM UEFI CA 2023. V opačnom prípade nie je potrebné použiť tieto dva nové certifikáty.

Scenár nasadenia pre IT profesionálov

Naplánujte a vykonávajte aktualizácie certifikátov zabezpečeného spustenia v rámci flotily zariadenia prostredníctvom prípravy, monitorovania, nasadenia a opravy.

V tejto časti

-

Overenie stavu zabezpečeného spustenia v rámci vašej flotily: Je zapnuté zabezpečené spustenie?

-

Metódy nasadenia, na ktoré sa nevzťahujú automatizované asistenti

Overenie stavu zabezpečeného spustenia v rámci vašej flotily: Je zapnuté zabezpečené spustenie?

Väčšina zariadení vyrobených od roku 2012 má podporu pre zabezpečené spustenie a dodáva sa s povoleným zabezpečeným spustením. Ak chcete overiť, či má zariadenie povolené zabezpečené spustenie, vykonajte niektorý z týchto krokov:

-

Metóda GUI: Prejdite na obrazovku Štart > Nastavenia > Ochrana osobných údajov & zabezpečenie > Windows Zabezpečenie > Zabezpečenie zariadenia. V časti Zabezpečenie zariadenia by sekcia zabezpečeného spustenia mala uvádzať, že je zapnuté zabezpečené spustenie.

-

Metóda príkazového riadka: V príkazovom riadku bez oprávnení v prostredí PowerShell zadajte výraz Confirm-SecureBootUEFI a potom stlačte kláves Enter. Príkaz by mal vrátiť hodnotu True, čo znamená, že je zapnuté zabezpečené spustenie.

Vo veľkých nasadeniach pre flotilu zariadení bude softvér na správu používaný profesionálmi v oblasti IT musieť zabezpečiť kontrolu zapnutia zabezpečeného spustenia.

Spôsobom kontroly stavu zabezpečeného spustenia v zariadeniach spravovaných spoločnosťou Microsoft Intune je napríklad vytvorenie a nasadenie Intune skriptu na zabezpečenie súladu. Intune nastavenia súladu sú popísané v téme Používanie vlastných nastavení súladu pre Linux a zariadenia s Windowsom s Microsoft Intune.

Príklad skriptu prostredia PowerShell na kontrolu, či je zapnuté zabezpečené spustenie:

# Initialize result object in preparation for checking Secure Boot state

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result.SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Secure Boot enabled: $($result.SecureBootEnabled)"

} catch {

$result.SecureBootEnabled = $null

Write-Warning "Unable to determine Secure Boot status: $_"

}

Ak zabezpečené spustenie nie je povolené, môžete vynechať kroky aktualizácie uvedené nižšie, pretože nie sú použiteľné.

Ako sa nasadzujú aktualizácie

Existuje viacero spôsobov, ako zacieliť zariadenia na aktualizácie certifikátu zabezpečeného spustenia. Podrobnosti o nasadení vrátane nastavení a udalostí sa prediskutujú neskôr v tomto dokumente. Keď zacielite zariadenie na aktualizácie, v zariadení sa vykoná nastavenie, ktoré označuje, že zariadenie by malo začať proces použitia nových certifikátov. Naplánovaná úloha sa v zariadení spustí každých 12 hodín a zistí, že zariadenie bolo zamerané na aktualizácie. Prehľad úloh je nasledovný:

-

Na databázu sa použije windows UEFI CA 2023.

-

Ak má zariadenie v databáze ca 2011 Microsoft Corporation UEFI CA 2011, potom sa na databázu použije Microsoft Option ROM UEFI CA 2023 a Microsoft UEFI CA 2023.

-

Úloha potom pridá Microsoft Corporation KEK 2K CA 2023.

-

Napokon naplánovaná úloha aktualizuje správcu spustenia systému Windows na ten, ktorý je podpísaný rozhraním Windows UEFI CA 2023. Systém Windows zistí, že pred spustením správcu je potrebné reštartovať. Aktualizácia správcu spustenia sa oneskorí, kým sa reštart nevykoná prirodzene (napríklad pri použití mesačných aktualizácií), a potom sa Systém Windows znova pokúsi použiť aktualizáciu správcu spúšťania.

Pred presunutie na ďalší krok je potrebné úspešne dokončiť každý z vyššie uvedených krokov. Počas tohto procesu budú k dispozícii denníky udalostí a iný stav na pomoc pri monitorovaní nasadenia. Ďalšie podrobnosti o monitorovaní a denníkoch udalostí nájdete nižšie.

Aktualizácia certifikátov zabezpečeného spustenia umožňuje budúcu aktualizáciu správcu spúšťania 2023, ktorý je bezpečnejší. Konkrétne aktualizácie správcu spustenia budú v budúcich vydaniach.

Kroky nasadenia

-

Príprava: Inventár a testovacie zariadenia.

-

Dôležité informácie o firmvéri

-

Monitorovanie: Overte sledovanie prác a základnú úroveň vozového parku.

-

Nasadenie: Cieľové zariadenia pre aktualizácie, počnúc malými podmnožinami a rozbalením na základe úspešných testov.

-

Náprava: Preskúmajte a vyriešte všetky problémy pomocou denníkov a podpory dodávateľov.

Príprava

Hardvér a firmvér inventára. Vytvorte reprezentatívnu vzorku zariadení na základe výrobcu systému, systémového modelu, verzie/dátumu systému BIOS, verzie produktu BaseBoard atď. a otestujte aktualizácie na týchto zariadeniach pred širokým nasadením. Tieto parametre sú bežne dostupné v systémových informáciách (MSINFO32). Použite zahrnuté vzorové príkazy prostredia PowerShell na kontrolu stavu aktualizácie zabezpečeného spustenia a inventára zariadení v rámci vašej organizácie.

Poznámky:

-

Tieto príkazy sa použijú, ak je zapnutý stav zabezpečeného spustenia.

-

Mnohé z týchto príkazov potrebujú oprávnenia správcu, aby mohli fungovať.

Vzorový skript zhromažďovania údajov inventára zabezpečeného spustenia

Skopírujte a prilepte tento vzorový skript a upravte ho podľa potreby pre svoje prostredie: skript kolekcie údajov ukážky zabezpečeného spustenia inventára.

Ukážkový výstup:

{"UEFICA2023Status":"Aktualizované","UEFICA2023Error":null,"UEFICA2023ErrorEvent":null,"AvailableUpdates":"0x0""AvailableUpdatesPolicy":null,"Hostname":"LAPTOP-FEDU3LOS","CollectionTime":"2026-02-23T08:40:36.5498322-08:00","SecureBootEnabled":true,"HighConfidenceOptOut":null,"MicrosoftUpdateManagedOptIn":null,"OEMManufacturerName":"Microsoft Corporation","OEMModelSystemFamily":"Surface","OEMModelNumber":"Surface Laptop 4","FirmwareVersion":"32.101.143"," FirmwareReleaseDate":"11/03/2025","OSArchitecture":"AMD64","CanAttemptUpdateAfter":"2026-02-20T16:11:15.5890000Z","LatestEventId":1808,"BucketId":"04b339674931caf378feadaa64c64f0613227f70a7cd7258be63bb9e2d81767f","Confidence":"UpdateType: Windows UEFI CA 2023 (DB), Option ROM CA 2023 (DB), 3P UEFI CA 2023 (DB), KEK 2023, Boot Manager (2023)","SkipReasonKnownIssue":null,"Event1801Count":0,"Event1808Count":5,"Event1795Count":0,"Event1795ErrorCode":null,"Event1796Count":0,"Event1796ErrorCode":null,"Event1800Count":0,"RebootPending":false,"Event1802Count":0,"KnownIssueId":null,"Event1803Count":0,"MissingKEK":false,"OSVersion":"10.0.26200","LastBootTime":"2026--02-19T04:28:00.5000000-08:00","BaseBoardManufacturer":"Microsoft Corporation","BaseBoardProduct":"Surface Laptop 4","SecureBootTaskEnabled":true,"SecureBootTaskStatus":"Ready","WinCSKeyApplied":true,"WinCSKeyStatus":"Applied"}

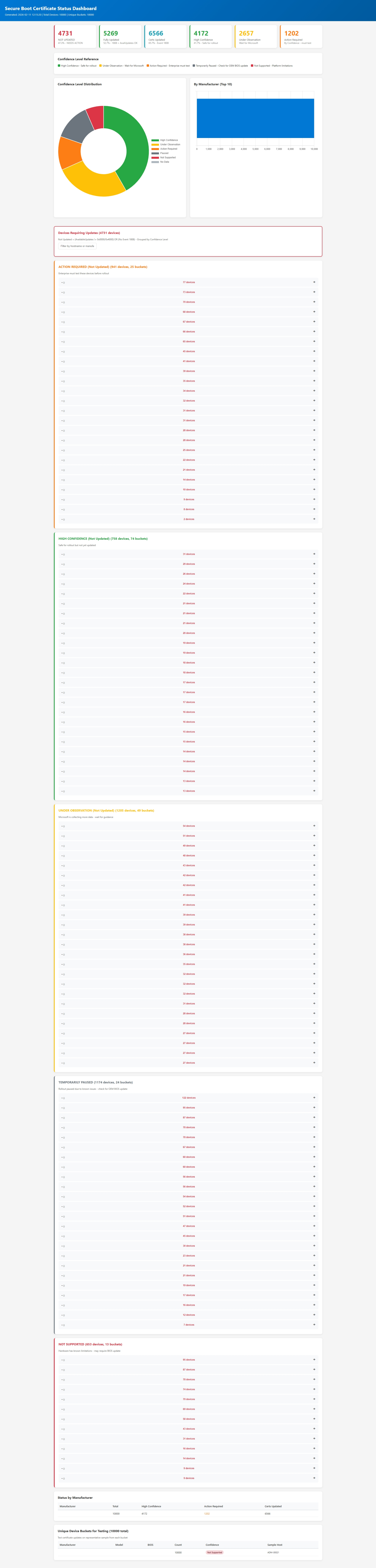

Úrovne spoľahlivosti zabezpečeného spustenia

|

Úroveň spoľahlivosti |

Zmysle |

Vyžaduje sa akcia |

|

Vysoká spoľahlivosť |

Spoločnosť Microsoft overila, či je táto trieda zariadenia bezpečná pre aktualizácie |

Bezpečné nasadenie aktualizácií certifikátov |

|

Pod dohľadom – ďalšie potrebné údaje |

Spoločnosť Microsoft stále zhromažďuje diagnostické údaje o týchto zariadeniach s zavádzaním zabezpečeného spustenia |

Čakať na klasifikáciu spoločnosti Microsoft |

|

Nezistili sa žiadne údaje – vyžaduje sa akcia |

Trieda zariadenia nie je spoločnosti Microsoft známa |

Podnik musí testovať a plánovať zavádzanie |

|

Dočasne pozastavené |

Známe problémy s kompatibilitou |

Skontrolujte aktualizáciu systému BIOS OEM; Čakať na vyriešenie problému spoločnosťou Microsoft |

|

Nepodporované – známe obmedzenie |

Obmedzenia platformy alebo hardvéru |

Dokument ako výnimka |

Prvým krokom, ak je zapnuté zabezpečené spustenie, je skontrolovať, či existujú čakajúce udalosti, ktoré boli nedávno aktualizované alebo v procese aktualizácie certifikátov zabezpečeného spustenia. Špecifickým záujmom sú posledné udalosti v rokoch 1801 a 1808. Tieto udalosti sú podrobne popísané v udalostiach aktualizácie databázy zabezpečeného spustenia a aktualizácie premenných DBX. Skontrolujte tiež časť Monitorovanie a nasadenie a zistite, ako môžu udalosti zobraziť stav čakajúcich aktualizácií.

Ďalším krokom je inventár zariadení v rámci vašej organizácie. Zhromaždite nasledujúce podrobnosti pomocou príkazov prostredia PowerShell a vytvorte reprezentatívnu vzorku:

Základné identifikátory (2 hodnoty)

1. HostName - $env: COMPUTERNAME

2. CollectionTime – Get-Date

Registry: Hlavný kľúč zabezpečeného spustenia (3 hodnoty)

3. SecureBootEnabled – rutina typu cmdlet Confirm-SecureBootUEFI alebo HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registry: Servisný kľúč (3 hodnoty)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. WindowsUEFICA2023Capable – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Chyba - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Databáza Registry: Atribúty zariadenia (7 hodnôt)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Denníky udalostí: Denník systému (5 hodnôt)

16. LatestEventId – najnovšia udalosť zabezpečeného spustenia

17. BucketID – extrahované z udalosti 1801/1808

18. Spoľahlivosť – extrahované z udalosti 1801/1808

19. Event1801Count – počet udalostí

20. Event1808Count – počet udalostí

Dotazy WMI/CIM (4 hodnoty)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Výrobca

26. (Get-CIMInstance Win32_ComputerSystem). Model

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/rrrr")

28. (Get-CIMInstance Win32_BaseBoard). Produkt

Dôležité informácie o firmvéri

Nasadenie nových certifikátov zabezpečeného spustenia do flotily zariadení vyžaduje, aby firmvér zariadenia zohrával úlohu pri dokončení aktualizácie. Hoci spoločnosť Microsoft očakáva, že väčšina firmvéru zariadenia bude fungovať podľa očakávaní, pred nasadením nových certifikátov je potrebné dôkladné testovanie.

Preskúmajte hardvérový inventár a vytvorte malú reprezentatívnu vzorku zariadení na základe nasledujúcich jedinečných kritérií, ako napríklad:

-

Výrobca

-

Číslo modelu

-

Verzia firmvéru

-

Verzia základnej dosky OEM atď.

Pred všeobecným nasadením do zariadení vo vašom vozovom parku odporúčame testovať aktualizácie certifikátov na reprezentatívnych vzorových zariadeniach (podľa faktorov, ako sú výrobca, model, verzia firmvéru), aby ste sa uistili, že aktualizácie sa úspešne spracujú. Odporúčaný sprievodný materiál k počtu vzorových zariadení, ktoré sa majú testovať pre každú jedinečnú kategóriu, je 4 alebo viac.

Pomôže to pri budovaní dôvery v proces nasadenia a pomôže to vyhnúť sa neočakávaným vplyvom na širšiu flotilu.

V niektorých prípadoch môže byť na úspešnú aktualizáciu certifikátov zabezpečeného spustenia potrebná aktualizácia firmvéru. V takýchto prípadoch odporúčame, aby ste si so zariadením OEM skontrolovali, či je aktualizovaný firmvér k dispozícii.

Windows vo virtualizovaných prostrediach

Vo Windowse spustenom vo virtuálnom prostredí existujú dva spôsoby pridania nových certifikátov do premenných firmvéru zabezpečeného spustenia:

-

Tvorca virtuálneho prostredia (AWS, Azure, Hyper-V, VMware atď.) môže poskytnúť aktualizáciu prostredia a zahrnúť nové certifikáty do virtualizovaného firmvéru. To by fungovalo pre nové virtualizované zariadenia.

-

Ak virtualizovaný firmvér podporuje aktualizácie zabezpečeného spustenia, pre Windows, ktorý je dlhodobo spustený vo virtuálnom počítači, je možné aktualizácie použiť prostredníctvom Windowsu ako všetky ostatné zariadenia.

Monitorovanie a nasadenie

Odporúčame, aby ste začali monitorovať zariadenie pred nasadením, aby ste sa uistili, že monitorovanie funguje správne a aby ste mali vopred dobrý zmysel pre stav flotily. Možnosti monitorovania sú popísané nižšie.

Spoločnosť Microsoft poskytuje viacero metód nasadenia a monitorovania aktualizácií certifikátov zabezpečeného spustenia.

Asistenti automatizovaného nasadenia

Spoločnosť Microsoft poskytuje dve asistencie pri nasadení. Tieto pomocné funkcie sa môžu ukázať ako užitočné pri zavádzaní nových certifikátov do vášho vozového parku. Diagnostické údaje vyžadujú iba asistent pre riadené uvedenie funkcií.

-

Možnosť kumulatívnych aktualizácií so sektormi spoľahlivosti: Spoločnosť Microsoft môže automaticky zahrnúť skupiny zariadení s vysokou spoľahlivosťou do mesačných aktualizácií na základe diagnostických údajov zdieľaných k dnešnému dňu v prospech systémov a organizácií, ktoré nemôžu zdieľať diagnostické údaje. Tento krok nevyžaduje povolenie diagnostických údajov.

-

Organizácie a systémy, ktoré môžu zdieľať diagnostické údaje, poskytujú spoločnosti Microsoft viditeľnosť a istotu, že zariadenia môžu úspešne nasadiť certifikáty. Ďalšie informácie o povolení diagnostických údajov sú k dispozícii v téme: Konfigurácia diagnostických údajov Windowsu vo vašej organizácii. Vytvárame "sektory" pre každé jedinečné zariadenie (definované atribútmi, ktoré zahŕňajú výrobcu, verziu základnej dosky, výrobcu firmvéru, verziu firmvéru a ďalšie údajové body). Pre každý sektor sledujeme dôkazy o úspechu vo viacerých zariadeniach. Keď budeme mať dostatok úspešných aktualizácií a žiadne zlyhania, zvážime sektor s vysokou spoľahlivosťou a tieto údaje zahrnieme do mesačných kumulatívnych aktualizácií. Keď sa mesačné aktualizácie použijú na zariadenie v sektore s vysokou spoľahlivosťou, Windows automaticky použije certifikáty na premenné zabezpečeného spustenia UEFI vo firmvére.

-

Sektory s vysokou spoľahlivosťou zahŕňajú zariadenia, ktoré spracovávajú aktualizácie správne. Samozrejme, že nie všetky zariadenia budú poskytovať diagnostické údaje, čo môže obmedziť dôveru spoločnosti Microsoft v schopnosť zariadenia spracovať aktualizácie správne.

-

Táto pomoc je predvolene povolená pre zariadenia s vysokou spoľahlivosťou a môže byť vypnutá pomocou nastavenia špecifického pre zariadenie. Ďalšie informácie sa budú zdieľať v budúcich vydaniach Windowsu.

-

-

Riadené uvedenie funkcií (CFR): Explicitný súhlas so zariadeniami na nasadenie spravované spoločnosťou Microsoft, ak sú povolené diagnostické údaje.

-

Riadené uvedenie funkcií (CFR) možno použiť s klientskymi zariadeniami vo flotilách organizácií. To si vyžaduje, aby zariadenia odosielali požadované diagnostické údaje spoločnosti Microsoft a signalizovali, že zariadenie sa rozhodlo povoliť CFR v zariadení. Podrobnosti o tom, ako sa prihlásiť, sú popísané nižšie.

-

Spoločnosť Microsoft bude spravovať proces aktualizácie týchto nových certifikátov v zariadeniach s Windowsom, v ktorých sú k dispozícii diagnostické údaje a zariadenia sa zúčastňujú na uvedení kontrolovaných funkcií (CFR). Zatiaľ čo CFR môže pomôcť pri zavádzaní nových certifikátov, organizácie sa nebudú môcť spoliehať na CFR na nápravu svojich flotíl – bude potrebné postupovať podľa krokov uvedených v tomto dokumente v časti o metódach nasadenia, na ktoré sa nevzťahujú automatizované pomoci.

-

Obmedzenia: Existuje niekoľko dôvodov, že CFR nemusí fungovať vo vašom prostredí. Príklad:

-

Nie sú k dispozícii žiadne diagnostické údaje alebo diagnostické údaje nie sú použiteľné v rámci nasadenia CFR.

-

Zariadenia nie sú v podporovaných klientskych verziách Windows 11 a Windows 10 s rozšírenými aktualizáciami zabezpečenia (ESU).

-

-

Metódy nasadenia, na ktoré sa nevzťahujú automatizované asistenti

Vyberte metódu, ktorá vyhovuje vášmu prostrediu. Vyhnite sa miešaniu metód v tom istom zariadení:

-

Kľúče databázy Registry: Riadenie nasadenia a monitorovanie výsledkov.Existuje viacero kľúčov databázy Registry, ktoré slúžia na kontrolu správania nasadenia certifikátov a na monitorovanie výsledkov. Okrem toho existujú dva kľúče na prihlásenie a odhlásenie z pomocných postupov nasadenia popísaných vyššie. Ďalšie informácie o kľúčoch databázy Registry nájdete v téme Kľúč databázy Registry Aktualizácie zabezpečeného spustenia – zariadenia s Windowsom s aktualizáciami spravovanými IT.

-

skupinová politika objects (GPO): Správa nastavení, monitorovanie prostredníctvom databázy Registry a denníkov udalostí.Spoločnosť Microsoft bude poskytovať podporu na spravovanie aktualizácií zabezpečeného spustenia pomocou skupinová politika v budúcej aktualizácii. Všimnite si, že keďže skupinová politika je určený pre nastavenia, monitorovanie stavu zariadenia bude potrebné vykonať pomocou alternatívnych metód vrátane monitorovania kľúčov databázy Registry a položiek denníka udalostí.

-

WinCS (Windows Configuration System) CLI: Používanie nástrojov príkazového riadka pre klientov pripojených k doméne.Správcovia domén môžu alternatívne použiť windowsový konfiguračný systém (WinCS) zahrnutý v aktualizáciách operačného systému Windows na nasadenie aktualizácií zabezpečeného spustenia v klientoch a serveroch Windowsu pripojených k doméne. Skladá sa z radu pomôcok príkazového riadka (tradičný spustiteľný súbor aj modul PowerShell) na dotazovanie a lokálne použitie konfigurácií zabezpečeného spustenia v počítači. Ďalšie informácie nájdete v rozhraniach API systému Windows Configuration System (WinCS) pre zabezpečené spustenie.

-

Microsoft Intune/Configuration Manager: Nasadenie skriptov prostredia PowerShell. Poskytovateľ konfiguračných služieb (CSP) bude k dispozícii v budúcej aktualizácii, ktorá umožní nasadenie pomocou Intune.

Monitorovanie denníkov udalostí

Poskytujú sa dve nové udalosti, ktoré pomáhajú pri nasadzovaní aktualizácií certifikátu zabezpečeného spustenia. Tieto udalosti sú podrobne popísané v udalostiach aktualizácie databázy zabezpečeného spustenia a aktualizácie premenných DBX:

-

Identifikácia udalosti: 1801 Táto udalosť je chybová udalosť, ktorá naznačuje, že aktualizované certifikáty neboli použité v zariadení. Táto udalosť poskytuje niektoré podrobnosti špecifické pre zariadenie vrátane atribútov zariadenia, ktoré pomôžu pri korelácii zariadení, ktoré ešte treba aktualizovať.

-

Identifikácia udalosti: 1808 Táto udalosť je informačná udalosť, ktorá označuje, že zariadenie má na firmvér zariadenia použité požadované nové certifikáty zabezpečeného spustenia.

Stratégie nasadenia

Ak chcete minimalizovať riziko, nasaďte aktualizácie zabezpečeného spustenia vo fázach namiesto všetkých naraz. Začnite s malou podmnožinou zariadení, overte výsledky a potom rozbaľte ďalšie skupiny. Odporúčame vám začať s podmnožinou zariadení a pri získavaní dôvery v tieto nasadenia pridať ďalšie podmnožiny zariadení. Na určenie toho, čo ide do podmnožiny, možno použiť viacero faktorov vrátane výsledkov testov vo vzorových zariadeniach a organizačnej štruktúre atď.

Rozhodnutie o tom, ktoré zariadenia nasadíte, je na vás. Tu sú uvedené niektoré možné stratégie.

-

Veľký vozový park zariadení: začnite tým, že sa budete spoliehať na pomoc, ktorá je popísaná vyššie pre najbežnejšie zariadenia, ktoré spravujete. Súčasne sa zamerajte na menej bežné zariadenia spravované vašou organizáciou. Otestujte malé vzorové zariadenia a ak je testovanie úspešné, nasaďte ich do ostatných zariadení rovnakého typu. Ak testovanie spôsobí problémy, preskúmajte príčinu problému a určte kroky nápravy. Môžete tiež zvážiť triedy zariadení s vyššou hodnotou vo vašom vozovom parku a začať testovať a nasadzovať, aby ste zabezpečili, že tieto zariadenia aktualizovali ochranu včas.

-

Malá flotila, veľká rozmanitosť: Ak flotila, ktorú spravujete, obsahuje širokú škálu strojov, v ktorých by testovanie jednotlivých zariadení bolo prohibitívne, zvážte veľké spoliehanie sa na dve pomocné osoby popísané vyššie, najmä pre zariadenia, ktoré by mohli byť bežnými zariadeniami na trhu. Spočiatku sa zamerajte na zariadenia, ktoré sú dôležité pre každodennú operáciu, otestujte a potom nasaďte. Pokračujte v posúvaní zoznamu zariadení s vysokou prioritou, testovaní a nasadzovaní a zároveň monitorujte flotilu, aby ste potvrdili, že pomoc pomáha so zvyškom zariadení.

Poznámky

-

Venujte pozornosť starším zariadeniam, najmä zariadeniam, ktoré už výrobca nepodporuje. Zatiaľ čo firmvér by mal vykonávať operácie aktualizácie správne, niektoré nemusia. V prípadoch, keď firmvér nefunguje správne a zariadenie už nie je podporované, zvážte nahradenie zariadenia, aby sa zaistila ochrana zabezpečeného spustenia vo vašom vozovom parku.

-

Nové zariadenia vyrobené za posledných 1 až 2 roky už môžu mať aktualizované certifikáty, ale nemusia mať v systéme podpísaný správca spúšťania systému Windows UEFI CA 2023. Použitie tohto správcu spúšťania je kritickým posledným krokom nasadenia pre každé zariadenie.

-

Po výbere zariadenia na aktualizácie môže trvať určitý čas, kým sa aktualizácie dokončia. Odhadnite 48 hodín a jeden alebo viacero reštartov certifikátov, ktoré sa majú použiť.

Najčastejšie otázky

Najčastejšie otázky nájdete v článku s najčastejšími otázkami o zabezpečenom spúšťaní .

Riešenie problémov

V tejto časti

Bežné problémy a odporúčania

Táto príručka obsahuje podrobné informácie o tom, ako funguje proces aktualizácie certifikátu zabezpečeného spustenia, a predstavuje niekoľko krokov na riešenie problémov, ak sa počas nasadenia do zariadení vyskytnú problémy. Aktualizácie do tejto sekcie sa pridajú podľa potreby.

Príznaky

Zariadenie aktualizuje certifikáty do databázy zabezpečeného spustenia, ale nepresadzuje po nasadení nového certifikátu Key Exchange Key (KEK) do kľúča KEK zabezpečeného spustenia.

Poznámka: V súčasnej dobe, keď sa vyskytne tento problém, udalosť ID: 1796 sa zapíše do denníka (pozri Secure Boot DB a DBX premennej aktualizácie udalosti). Nová udalosť bude k dispozícii v neskoršom vydaní na označenie tohto konkrétneho problému.

Kľúč databázy Registry AvailableUpdates v zariadení je nastavený na 0x4104 a nevymaže 0x0004 bit, a to ani po viacerých reštartoch a uplynul značný čas.

Problém môže spočívať v tom, že nie je KEK podpísaný PK výrobcu OEM pre zariadenie. OEM ovláda PK zariadenia a je zodpovedný za podpísanie nového certifikátu Microsoft KEK a jeho vrátenie spoločnosti Microsoft, aby ho bolo možné zahrnúť do mesačných kumulatívnych aktualizácií.

Ďalšie kroky

Ak sa vyskytne táto chyba, obráťte sa na svojho OEM a potvrďte, že postupuje podľa krokov uvedených v pokynoch na vytvorenie a správu kľúča zabezpečeného spustenia systému Windows.

Príznak

Pri použití aktualizácií certifikátu sa certifikáty odovzdajú firmvéru, aby sa vzťahovali na premenné Secure Boot DB alebo KEK. V niektorých prípadoch firmvér vráti chybu.

Keď sa vyskytne tento problém, zabezpečené spustenie zaznamená identifikáciu udalosti: 1795. Informácie o tejto udalosti nájdete v témach Secure Boot DB a DBX variable update events.

Ďalšie kroky

Odporúčame, aby ste si s OEM overili, či v zariadení nie je k dispozícii aktualizácia firmvéru na vyriešenie tohto problému.

Príznak

V niektorých virtuálnych počítačoch Hyper-V môžu aktualizácie certifikátov zabezpečeného spustenia zlyhať pri aktualizácii kľúča Exchange Key (KEK). V takýchto prípadoch sa aktualizácia nedokončí a môže sa zaznamenať chyba ako systémový firmvér vrátil chybu: Médium je chránené proti zápisu (identifikácia udalosti 1795).

Ďalšie kroky

Spoločnosť Microsoft plánuje vydať riešenie prostredníctvom aktualizácie Windowsu v marci 2026 a vo vydaní Azure 2603 koncom marca 2026.

Podpora nasadenia certifikátu zabezpečeného spustenia

Na podporu aktualizácií certifikátov zabezpečeného spustenia windows spravuje naplánovanú úlohu, ktorá sa spúšťa raz za 12 hodín. Úloha vyhľadá bity v kľúči databázy Registry AvailableUpdates , ktorý je potrebné spracovať. Kúsky záujmu použité pri nasadzovaní certifikátov sú uvedené v nasledujúcej tabuľke. Stĺpec Poradie označuje poradie spracovania bitov.

|

Objednávka |

Nastavenie bitov |

Spotreba |

|---|---|---|

|

1 |

0x0040 |

Tento bit informuje plánovanú úlohu o pridaní certifikátu Windows UEFI CA 2023 do databázy zabezpečeného spustenia. To umožňuje systému Windows dôverovať správcom spúšťania podpísaným týmto certifikátom. |

|

2 |

0x0800 |

Tento bit informuje plánovanú úlohu, aby v databáze použila microsoft Option ROM UEFI CA 2023. Ak je tiež nastavená 0x4000, naplánovaná úloha skontroluje databázu a použije sa len microsoft UEFI CA 2023, ak zistí, že Microsoft Corporation UEFI CA 2011 už v databáze. |

|

3 |

0x1000 |

Tento bit informuje plánovanú úlohu, aby v databáze použila ca 2023 Microsoft UEFI CA 2023. Ak je tiež nastavená 0x4000, naplánovaná úloha skontroluje databázu a použije sa len microsoft Option ROM UEFI CA 2023, ak zistí, že Microsoft Corporation UEFI CA 2011 už v databáze. |

|

2 & 3 |

0x4000 |

Tento bit upraví správanie 0x0800 a 0x1000 bitov tak, aby sa použili iba microsoft UEFI CA 2023 a Microsoft Option ROM UEFI CA 2023, ak databáza už má Microsoft Corporation UEFI CA 2011. Aby sa zabezpečilo, že profil zabezpečenia zariadenia zostane rovnaký, tento bit použije tieto nové certifikáty iba v prípade, že zariadenie dôveruje certifikátu Microsoft Corporation UEFI CA 2011. Tento certifikát nie sú dôveryhodné vo všetkých zariadeniach s Windowsom. |

|

4 |

0x0004 |

Tento bit informuje naplánovanú úlohu, aby vyhľadala kľúč Exchange s kľúčom podpísaným kľúčom platformy zariadenia (PK). PK spravuje OEM. OEM podpisujú Microsoft KEK so svojou súpravou PK a doručujú ju spoločnosti Microsoft, kde je zahrnutá v kumulatívnych aktualizáciách. |

|

5 |

0x0100 |

Tento bit informuje plánovanú úlohu, aby v oblasti spúšťania použila správcu spustenia podpísaný rozhraním Windows UEFI CA 2023. Týmto sa nahradí podpísaný správca spustenia systému Microsoft Windows Production PCA 2011. |

Každý z bitov sa spracuje podľa naplánovanej udalosti v poradí uvedenom v tabuľke vyššie.

Postup v bitoch by mal vyzerať takto:

-

Začiatok: 0x5944

-

0x0040 → 0x5904 (windows UEFI CA 2023 sa úspešne použil)

-

0x0800 → 0x5104 (v prípade potreby sa použila ca 2023 Microsoft Option ROM UEFI)

-

0x1000 → 0x4104 (v prípade potreby sa použila certifikačná autorita Microsoft UEFI CA 2023)

-

0x0004 → 0x4100 (vzťahuje sa na Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (použil sa podpísaný správca spúšťania systému Windows UEFI CA 2023)

Poznámky

-

Keď sa operácia priradená k bitu úspešne dokončí, tento bit sa vymaže z kľúča AvailableUpdates .

-

Ak niektorá z týchto operácií zlyhá, udalosť sa zapíše do denníka a operácia sa zopakuje pri ďalšom spustení naplánovanej úlohy.

-

Ak je bitová 0x4000 nastavená, nevymaže sa. Po spracovaní všetkých ostatných bitov sa kľúč databázy Registry AvailableUpdates nastaví na 0x4000.

Ďalšie zdroje

Tip: Označte tieto ďalšie zdroje záložkou.

Zdroje podpory pre zákazníkov spoločnosti Microsoft

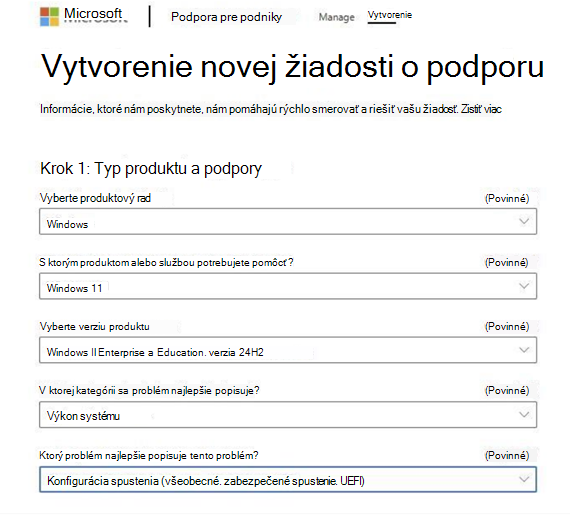

Ak sa chcete obrátiť na oddelenie podpory spoločnosti Microsoft, pozrite si tému:

-

Podporu spoločnosti Microsoft a potom kliknite na položku Windows.

-

Podpora pre podniky a potom kliknutím na položku Vytvoriť vytvorte novú žiadosť o podporu.Po vytvorení novej žiadosti o podporu by mala vyzerať takto: