Súhrn

Microsoft vie o aplikácii FtpPotam, ktorá sa potenciálne môže použiť na útok Windows domén alebo iných Windows serverov. Potam je klasický útok na prenos protokolu NTLM a takéto útoky spoločnosť Microsoft dokumentuje spolu s množstvom možností na obmedzenie rizík na ochranu zákazníkov. Príklad: Microsoft Security Advisory 974926.

Ak chcete zabrániť útokom na prenos protokolu NTLM v sieťach so zapnutým systémom NTLM, správcovia domén musia zabezpečiť, aby služby, ktoré umožňujú overovanie NTLM, používajú ochranu, ako je napríklad rozšírená ochrana pre overovanie (EPA), alebo podpisovacie funkcie, ako je napríklad podpisovanie SMB. Potam využíva servery, v ktorých služba Active Directory Certificate Services (AD CS) nie je nakonfigurovaná s ochranou pre útoky na prenos protokolu NTLM. Nižšie uvedené obmedzenie pomáha zákazníkom chrániť svoje servery AD CS pred týmito útokmi.

Ak používate služby Active Directory Certificate Services (AD CS) s niektorou z týchto služieb, potenciálne sa vynásotočíte proti tomuto útoku:

-

Registrácia webovej lokality certifikačnej autority

-

Webová služba registrácie certifikátu

Obmedzenie rizík

Ak je potenciálne ovplyvnené vaše prostredie, odporúčame použiť nasledujúce obmedzenie rizík:

Primárne obmedzenie

Odporúčame zapnúť EPA a vypnúť protokol HTTP na serveroch AD CS. Otvorte správcu Internetové informačné služby (IIS) a vykonajte nasledovné kroky:

-

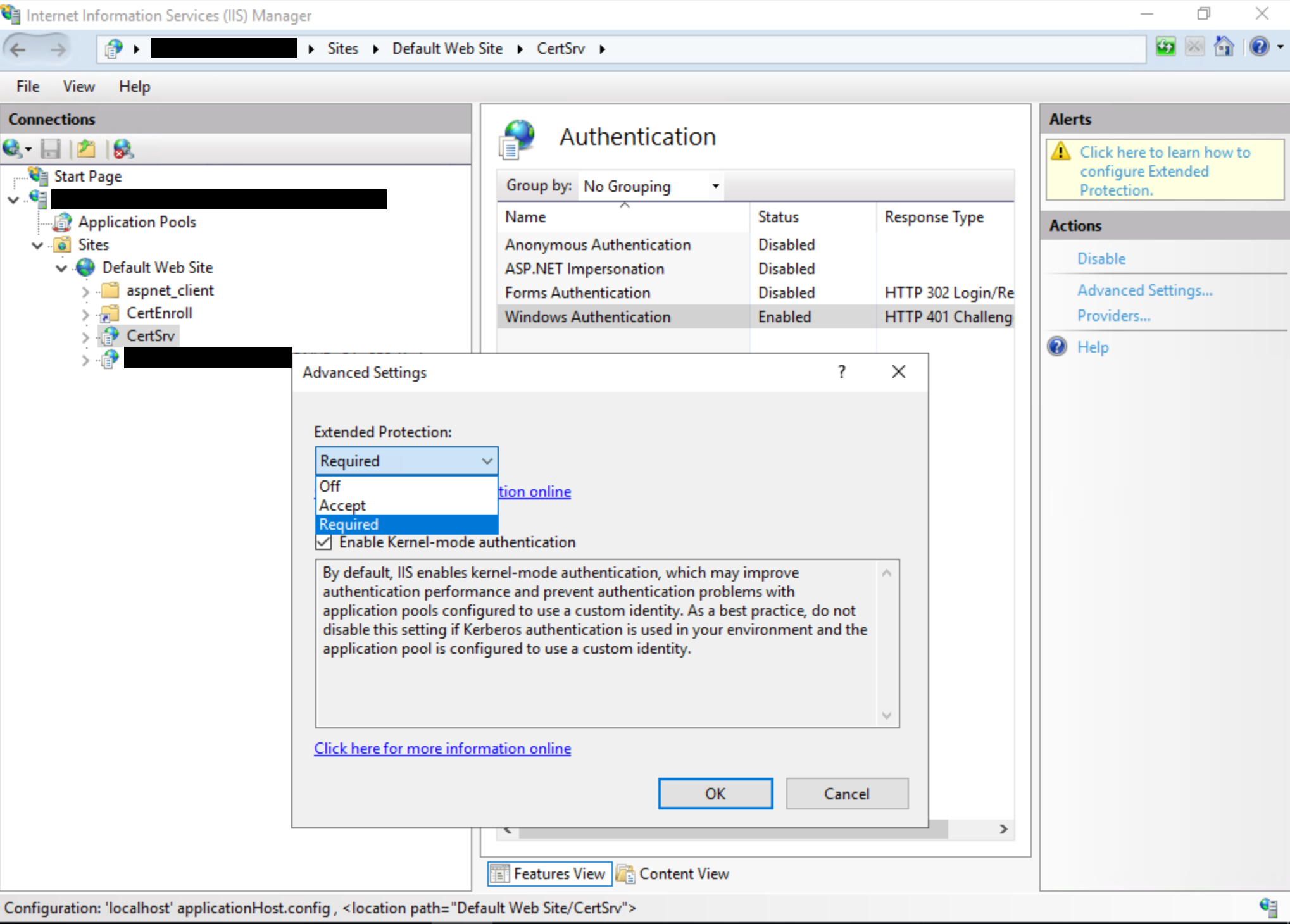

Povoľte registráciu EPA pre webovú registráciu certifikačnej autority. Vyžaduje sa zabezpečenie a odporúčaná možnosť:

-

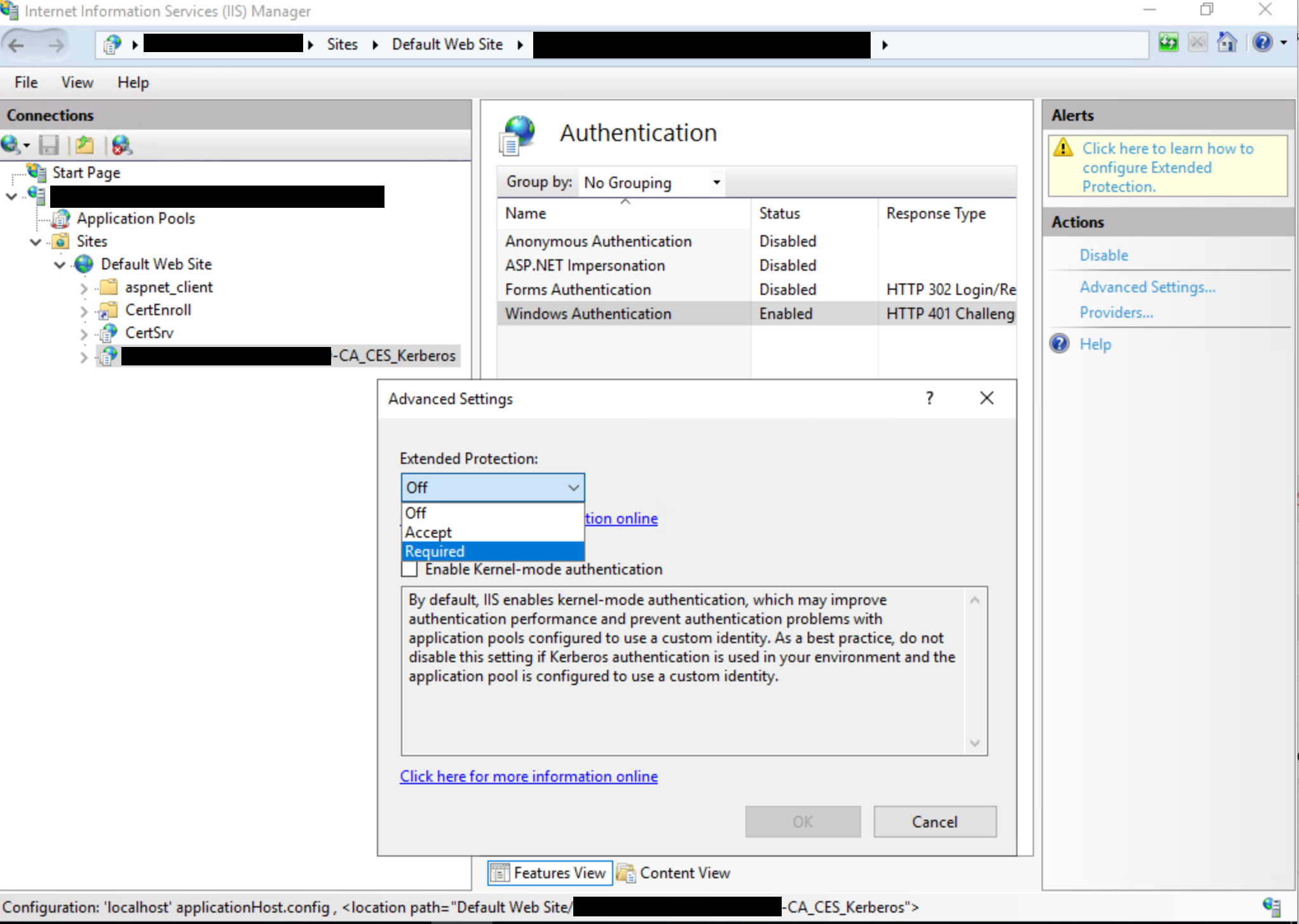

Povoľte EPA pre webovú službu registrácie certifikátov. Vyžaduje sa zabezpečenie a odporúčaná možnosť:

Poznámka: Nastavenie Vždy sa používa, keď je používateľské rozhranie nastavené na možnosť Povinné,čo je odporúčaná a najbezpečnejšie možnosť.

Ďalšie informácie o možnostiach dostupných pre rozšírenú SlužbuProtectionPolicynájdete v<> služieb <BasichttpBinding>. Najpravdepodobnejšie použité nastavenia sú:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

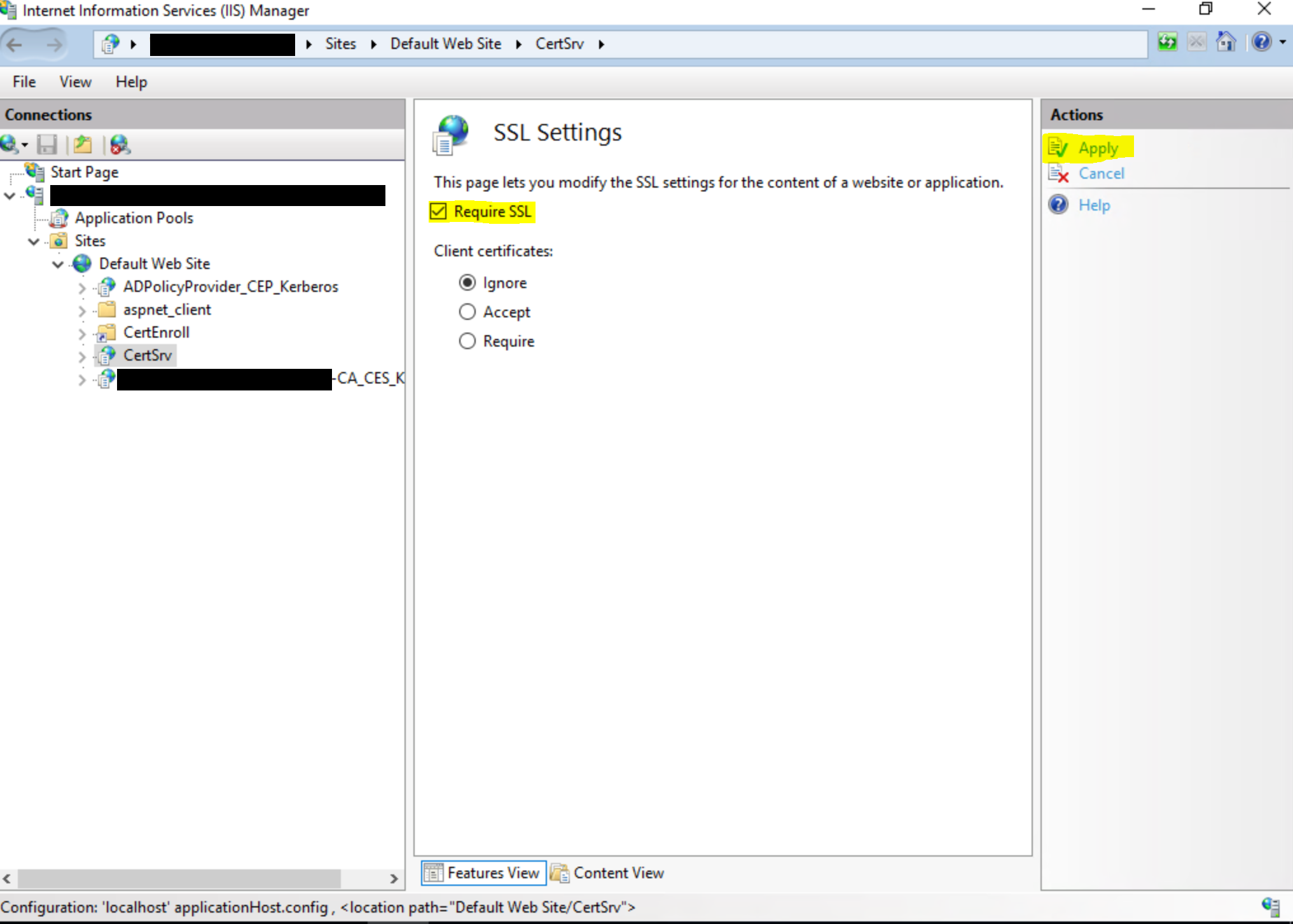

Povoľte možnosť Vyžadovať SSL, ktorá povolí iba pripojenia HTTPS.

Dôležité: Po dokončení vyššie uvedených krokov budete musieť reštartovať služby IIS, aby sa načítali zmeny. Ak chcete reštartovať služby IIS, otvorte okno príkazového riadka bez oprávnení, zadajte nasledujúci príkaz a potom stlačte kláves ENTER: iisreset /restart Poznámka Tento príkaz zastaví všetky spustené služby IIS a potom ich reštartuje.

Ďalšie obmedzenie

Okrem primárnych rizík odporúčame, aby ste tam, kde je to možné, vypli aj overovanie NTLM. Nasledujúce obmedzenie rizík je uvedené v poradí od zabezpečenia až po menej bezpečné:

-

Vypnite overovanie NTLM na radiči Windows domény. Dosiahnete to pomocou dokumentácie v časti Zabezpečenie siete: Restrict NTLM: NTLM authentication in this domain (Obmedziť NTLM overovanie v tejto doméne).

-

Vypnite NTLM na ľubovoľných serveroch AD CS vo vašej doméne pomocou skupinovej politiky Sieťové zabezpečenie: Restrict NTLM: Incoming NTLM traffic. Ak chcete nakonfigurovať tento objekt GPO, otvorte skupinovú politiku a prejdite na položku Konfigurácia počítača ->Windows Nastavenia -> Zabezpečenie Nastavenia -> Local Policies -> Možnosti zabezpečenia a nastavte položku Sieťové zabezpečenie: Restrict NTLM: Incoming NTLMtraffic to Deny All Accounts alebo Deny All domain accounts. V prípade potreby môžete pridať výnimky podľa potreby pomocou nastavenia Sieťové zabezpečenie: Obmedziť NTLM: Pridať výnimky servera v tejto doméne.

-

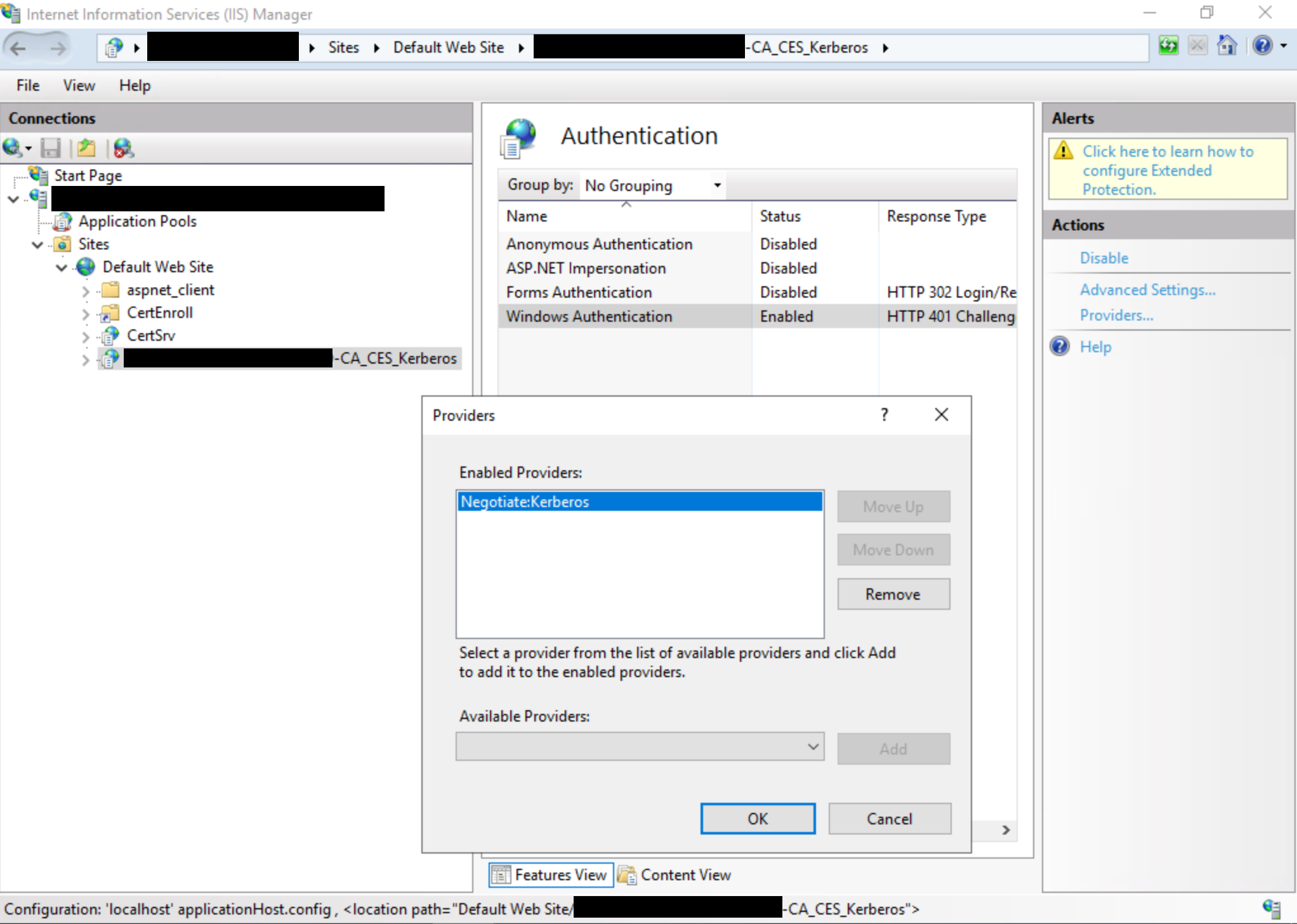

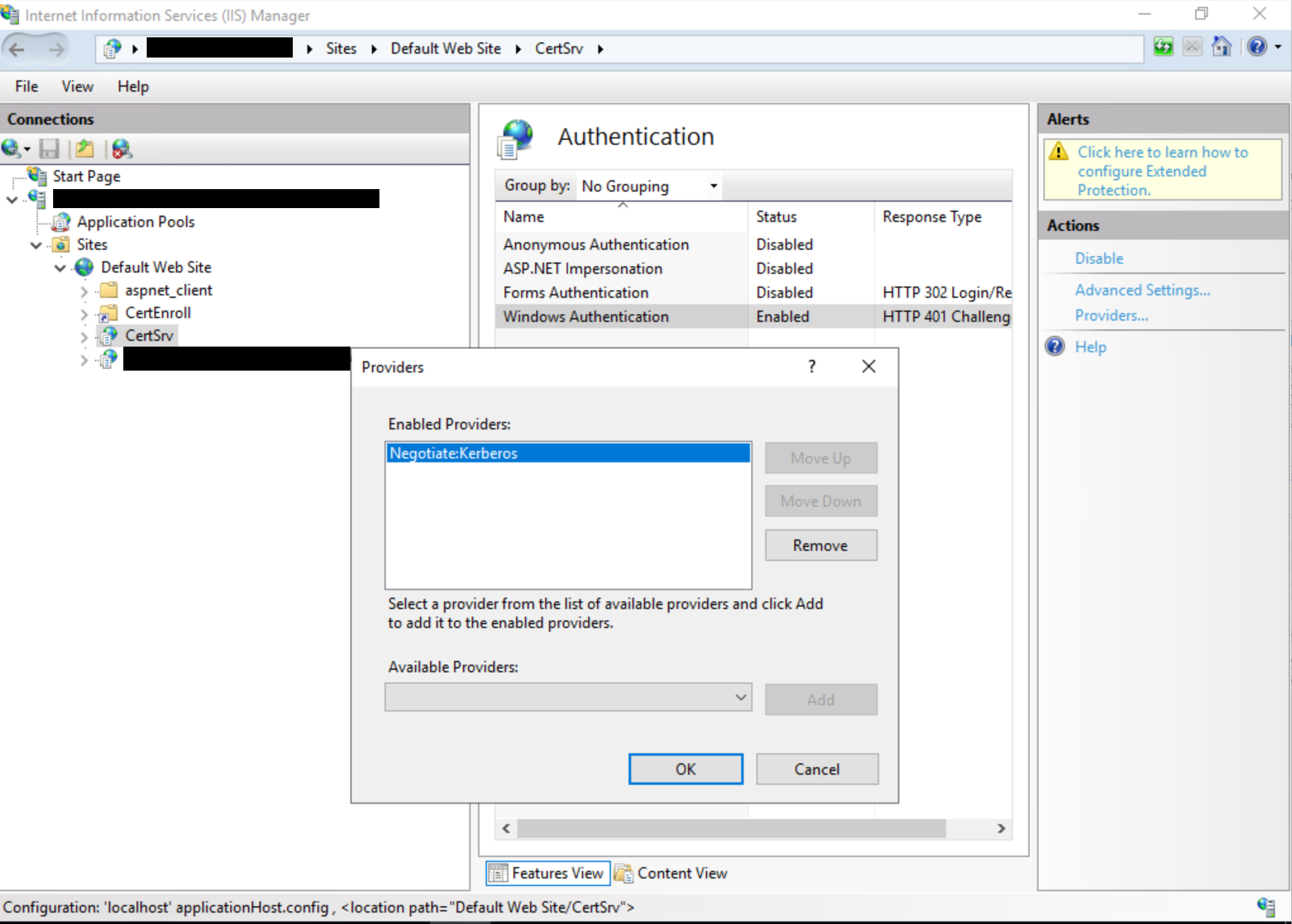

Vypnite protokol NTLM pre Internetové informačné služby (IIS) na serveroch AD CS vo vašej doméne, ktoré spúšťajú služby Certificate Authority Web Enrollment alebo Certificate Enrollment Web Service.

Ak to chcete urobiť, otvorte používateľské rozhranie správcu služieb IIS a nastavte Windows vyjednať:Kerberos:

Dôležité: Po dokončení vyššie uvedených krokov budete musieť reštartovať služby IIS, aby sa načítali zmeny. Ak chcete reštartovať služby IIS, otvorte okno príkazového riadka bez oprávnení, zadajte nasledujúci príkaz a potom stlačte kláves ENTER: iisreset /restart Poznámka Tento príkaz zastaví všetky spustené služby IIS a potom ich reštartuje.

Ďalšie informácie nájdete v téme Microsoft Security Advisory ADV210003