Úvod

Objekty uložené v službe Active Directory sa môžu stať zastaranými, poškodenými alebo osamotenými objektmi spôsobenými konfliktmi replikácie.

Tento článok sa zameriava na objekty dôveryhodnosti, ktoré možno identifikovať bitom "INTERDOMAIN_TRUST_ACCOUNT" v atribúte userAccountControl . Podrobné informácie o tomto bite nájdete v časti Bity userAccountControl.

Príznaky

Vzťahy dôvery sú v službe Active Directory zastúpené takto:

-

Používateľské konto umiestnené koncovým znakom $.

-

Objekt TDO (Trusted Domain Object) uložený v systémovom kontajneri oblasti adresára domén.

Vytvorením duplicitných dôveryhodných položiek sa vytvoria dva objekty s duplicitnými názvami kont správcu zabezpečenia (SAM). V druhom objekte sam vyrieši konflikt premenovaním objektu na $DUPLICATE-<account RID>. Duplicitný objekt sa nedá odstrániť a stane sa osamoteným.

Poznámka Objekt služby Active Directory sa považuje za osamotený, keď predstavuje živý podriadený objekt uložený v službe Active Directory, ktorého nadradený kontajner chýba. Výraz sa niekedy používa aj na odkazovanie na zastaraný alebo poškodený objekt v službe Active Directory, ktorý nie je možné odstrániť pomocou normálneho pracovného postupu.

Existujú dva scenáre primárnej zastaranej dôveryhodnosti:

-

Scenár 1: Dôverovať používateľovi v stave konfliktu

Dôveryhodného používateľa možno bude potrebné odstrániť v prípadoch, keď existujú dva lesy a predtým bola medzi doménami v týchto doménach vytvorená dôveryhodnosť. Pri prvom vytvorení dôveryhodnosti sa vyskytol problém, ktorý bránil replikácii. Správca mohol preniesť alebo zhabať rolu primárneho radiča domény (PDC) Flexible Single Master Operation (FSMO) a znova vytvoril dôveru v inom radiči domény (DC).

Keď sa replikácia služby Active Directory obnoví, používatelia s dôverou sa replikujú do toho istého jednosmerného prúdu, čo spôsobí konflikt pomenovania. Objektu dôveryhodného používateľa sa priradí konflikt (CNF)-mangled DN; napríklad:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

SamAccountName sa tiež zobrazí ako zamotaný:

$DUPLICATE -3159f

Objekt bez konfliktu názvov by sa zobrazil normálne a fungoval správne. Dôveryhodnosť je možné odstrániť a znova vytvoriť.

-

Scenár 2: Dôverovať osamoteným používateľom

Podobne ako v scenári 1 môže byť potrebné upraviť alebo odstrániť dôveryhodného používateľa, ak partner dôvery a dôvery už neexistuje, ale používateľ dôvery sa stále nachádza v databáze služby Active Directory. Heslo pre tieto kontá zvyčajne bude staré, čo spôsobí, že toto konto bude označené nástrojmi na kontrolu zabezpečenia.

Chybové hlásenia, keď sa správca pokúsi upraviť atribúty dôveryhodnosti

Nie je možné zmeniť kľúčové atribúty ani odstrániť objekt používateľa s osamoteným dôveryhodnosťou. Po pokuse o zmenu atribútov, ktoré chránia objekt, sa zobrazí nasledujúca chyba:

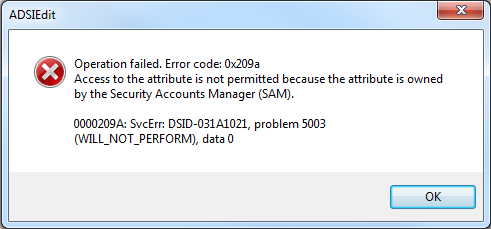

|

Dialógové okno Chyba |

Chybové hlásenie |

|

Operácia zlyhala. Kód chyby: 0x209a Prístup k atribútu nie je povolený, pretože tento atribút vlastní správca kont zabezpečenia (SAM). 0000209A: SvcErr: DSID-031A1021, problém 5003 (WILL_NOT_PERFORM), údaje 0 |

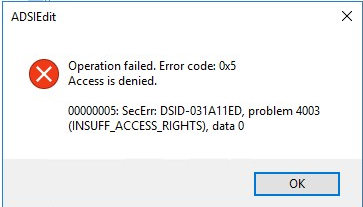

Keď sa správca pokúsi odstrániť objekt, zlyhá s chybovým 0x5, čo je ekvivalent položky Prístup odmietnutý. Alebo sa konfliktný objekt dôveryhodnosti nemusí zobraziť v modulu Doména a dôveryhodnosť služby Active Directory.

|

Dialógové okno Chyba |

Chybové hlásenie |

|

Operácia zlyhala. Kód chyby: 0x5 Prístup bol odmietnutý. 00000005:SecErr:DSID-031A11ED, problém 4003 (INSUFF_ACCESS_RIGHTS), údaje 0. |

Príčina

Tento problém sa vyskytuje, pretože objekty dôveryhodnosti sú vo vlastníctve systému a môžu byť upravené alebo odstránené iba správcovia, ktorí používajú Active Directory Domény a Trusts MMC. Táto funkcia je zámerná.

Riešenie

Po inštalácii aktualizácií Windowsu 14. mája 2024 v radičoch domén so systémom Windows Server 2019 alebo novšou verziou Windows Servera je teraz možné odstrániť osamotené kontá dôveryhodnosti pomocou operácie schemaUpgradeInProgress. Ak to chcete urobiť, postupujte podľa týchto krokov:

-

Identifikujte osamotené používateľské konto dôvery vo vašej doméne. Napríklad tento výstup z LDP.exe; zobrazuje príznak userAccountControl0x800 ktorý identifikuje dôveryhodného používateľa:

Rozširujúca sa základňa ' CN =northwindsales$,CN=Users,DC=contoso,DC=com'... Získanie 1 položiek: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 27.4.2013 10:03:05 Koordinovaný svetový čas; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

V prípade potreby pridajte konto správcu domény z domény zastaraných kont dôveryhodnosti do skupiny Správcovia schémy v koreňovej doméne lesa. (Konto použité na odstránenie musí mať prístup riadenia Control-Schema-Master priamo v koreňovom adresári repliky Schema NC A musí byť schopné prihlásiť sa do dc držania osamoteného konta.)

-

Skontrolujte, či sú aktualizácie Windowsu 14. mája 2024 alebo novšie nainštalované v zapisovateľnom jednosmernom prúde v doméne zastaraných dôveryhodných kont.

-

Prihláste sa do dc s kontom správcu schémy. Ak ste v kroku 2 pridali konto do skupiny Správcovia schémy, použite toto konto.

-

Pripravte súbor importu LDIFDE na úpravu SchemaUpgradeInProgress a odstránenie objektu.Nižšie uvedený text možno napríklad prilepiť do importovaného súboru LDIFDE a odstrániť objekt identifikovaný v kroku 1:

Dn: changetype: modify pridať: SchemaUpgradeInProgress SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com changetype: delete

Tipy pre syntax LDIFDE:

-

Čiara s iba spojovníkom ("-") je veľmi dôležitá, pretože ukončuje sériu zmien v rámci typu changetype "modify".

-

Prázdny riadok za čiarou so spojovníkom je tiež životne dôležitý, pretože LDIFDE ukazuje, že všetky úpravy objektu sú dokončené a zmeny by sa mali potvrdiť.

-

-

Importujte súbor LDIFDE pomocou nasledujúcej syntaxe:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Poznámky

-

Parameter /i označuje operáciu importu.

-

Parameter /f nasledovaný názvom súboru označuje súbor obsahujúci zmeny.

-

Parameter /j nasledovaný cestou súboru denníka zapíše ldif.log a súbor ldif.err s výsledkami aktualizácie, či postup fungoval, a ak nie, chyba, ktorá sa vyskytla počas modu.

-

Zadanie obdobia (".") s parametrom /j zapíše denníky do aktuálneho pracovného adresára.

-

-

V prípade potreby odstráňte správcu domény, ktorý bol predtým pridaný v kroku 2, zo skupiny Správcovia schémy.