metóda objektu GPO (Secure Boot) skupinová politika objektov pre zariadenia s Windowsom s aktualizáciami spravovanými IT

Vzťahuje sa na

Pôvodný dátum publikovania: 30. októbra 2025

IDENTIFIKÁCIA DATABÁZY KB: 5068198

|

Tento článok obsahuje návod na:

Poznámka: Ak ste jednotlivec, ktorý vlastní osobné zariadenie s Windowsom, pozrite si článok Zariadenia s Windowsom určené pre domácich používateľov, podniky a školy s aktualizáciami spravovanými spoločnosťou Microsoft. |

|

Dostupnosť tejto podpory

|

|

Zmeniť dátum |

Zmeniť popis |

|---|---|

|

11. novembra 2025 |

|

|

26. novembra 2025 |

|

V tomto článku:

Úvod

Tento dokument popisuje podporu nasadenia, spravovania a monitorovania aktualizácií certifikátu zabezpečeného spustenia pomocou objektu secure boot skupinová politika. Nastavenia pozostávajú z týchto:

-

Možnosť spustenia nasadenia v zariadení

-

Nastavenie prihlásenia alebo odhlásenia zo sektorov s vysokou spoľahlivosťou

-

Nastavenie explicitného nesúhlasu so spravovaním aktualizácií spoločnosťou Microsoft

metóda konfigurácie objektu skupinová politika (GPO)

Táto metóda ponúka jednoduché nastavenie skupinová politika zabezpečeného spustenia, ktoré môžu správcovia domény nastaviť na nasadenie aktualizácií zabezpečeného spustenia do všetkých klientov a serverov Windowsu pripojených k doméne. Okrem toho je možné spravovať dve pomocné funkcie zabezpečeného spustenia s nastavením explicitného nesúhlasu alebo explicitného nesúhlasu.

Ak chcete získať aktualizácie, ktoré obsahujú politiku nasadenia aktualizácií certifikátu zabezpečeného spustenia, pozrite si časť Zdroje nižšie.

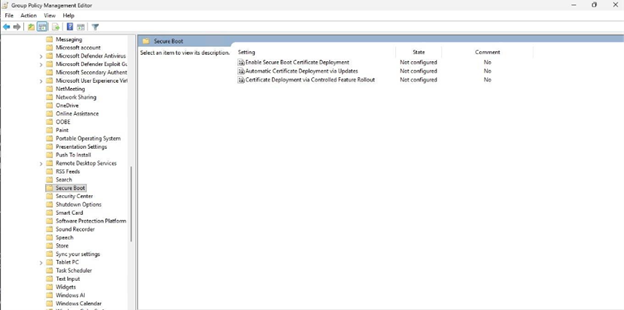

Táto politika sa nachádza pod nasledujúcou cestou v používateľskom rozhraní skupinová politika:

Computer Configuration->Administrative Templates->Windows Components->Secure Boot

Dôležité: Aktualizácie zabezpečeného spustenia závisia od firmvéru zariadenia a v niektorých zariadeniach sa môžu vyskytnúť problémy s kompatibilitou. Zabezpečenie bezpečného uvedenia:

-

Overte politiku aktualizácie aspoň v jednom reprezentatívnom zariadení pre každý typ zariadenia vo vašej organizácii.

-

Potvrďte, že certifikáty zabezpečeného spustenia sa úspešne použili na UEFI DB a KEK. Podrobné kroky nájdete v téme Aktualizácie certifikátu zabezpečeného spustenia: Sprievodný materiál pre IT profesionálov a organizácie.

-

Po overení zoskupte zariadenia podľa hodnoty hash sektora a použite politiku na tieto zariadenia na riadené zavádzanie.

Dostupné nastavenia konfigurácie

Tu sú popísané tri nastavenia dostupné pre nasadenie certifikátu zabezpečeného spustenia. Tieto nastavenia zodpovedajú kľúčom databázy Registry popísaným v aktualizáciách kľúčov databázy Registry pre zabezpečené spustenie: zariadenia s Windowsom s aktualizáciami spravovanými IT.

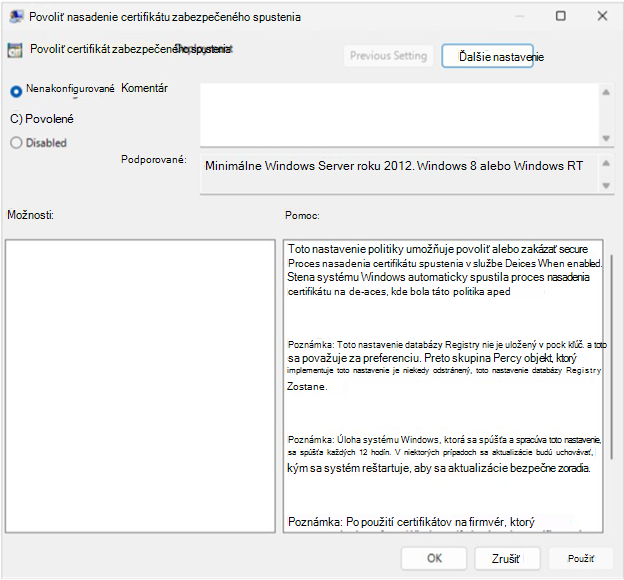

Povoliť nasadenie certifikátu zabezpečeného spustenia

názov nastavenia skupinová politika: Povolenie nasadenia certifikátu zabezpečeného spustenia

Popis: Táto politika určuje, či Windows spustí proces nasadenia certifikátu zabezpečeného spustenia v zariadeniach.

-

Povolené: Windows po spustení úlohy zabezpečeného spustenia automaticky začne nasadzovať aktualizované certifikáty zabezpečeného spustenia.

-

Zakázané: Windows nenasadzuje certifikáty automaticky.

-

Nie je nakonfigurované: Použije sa predvolené správanie (žiadne automatické nasadenie).

Poznámky:

-

Úloha, ktorá spracováva toto nastavenie, sa spúšťa každých 12 hodín. Niektoré aktualizácie môžu na bezpečné dokončenie vyžadovať reštartovanie.

-

Po použití certifikátov na firmvér nie je možné ich z Windowsu odstrániť. Vymazávanie certifikátov sa musí vykonať prostredníctvom rozhrania firmvéru.

-

Toto nastavenie sa považuje za preferenciu. ak sa objekt GPO odstráni, hodnota databázy Registry zostane.

-

Zodpovedá kľúču databázy Registry AvailableUpdates.

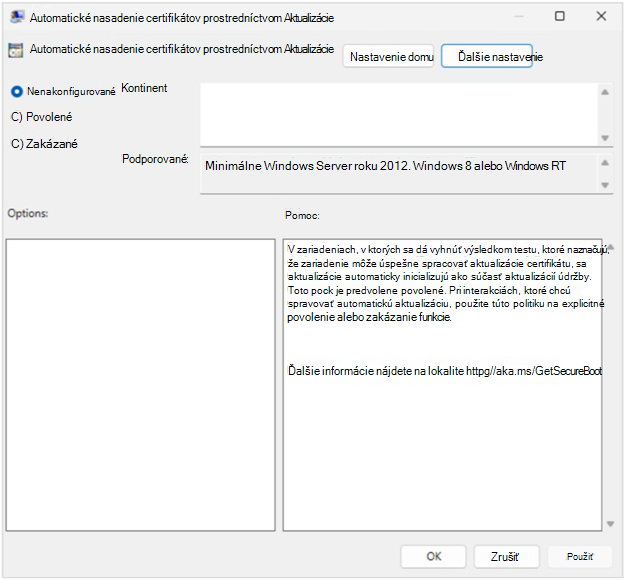

Automatické nasadenie certifikátov prostredníctvom Aktualizácie

názov nastavenia skupinová politika: Automatické nasadenie certifikátu prostredníctvom Aktualizácie

Popis: Táto politika určuje, či sa aktualizácie certifikátov zabezpečeného spustenia použijú automaticky prostredníctvom mesačných aktualizácií zabezpečenia windowsu a aktualizácií netýkajúce sa zabezpečenia. Zariadenia, ktoré spoločnosť Microsoft overila ako schopné spracovávať aktualizácie premenných zabezpečeného spustenia, dostanú tieto aktualizácie ako súčasť kumulatívnej služby a automaticky ich použijú.

Poznámka: Povolením tejto politiky sa vypne automatické nasadenie certifikátov prostredníctvom Aktualizácie. Zodpovedá to nastaveniu kľúča databázy Registry HighConfidenceOptOut na hodnotu 1.Zakázanie tejto politiky sa prihlási do automatického nasadenia certifikátu prostredníctvom Aktualizácie, čo je ekvivalent nastavenia HighConfidenceOptOut na hodnotu 0.

-

Povolené: Automatické nasadenie je zablokované. aktualizácie sa musia spravovať manuálne.

-

Zakázané: Zariadenia s overenými výsledkami aktualizácií budú počas údržby automaticky dostávať aktualizácie certifikátov.

-

Nie je nakonfigurované: Automatické nasadenie sa predvolene vykonáva.

Poznámky:

-

Určené zariadenia potvrdili úspešné spracovanie aktualizácií.

-

Nakonfigurujte túto politiku tak, aby sa rozhodla pre automatické nasadenie.

-

Zodpovedá kľúču databázy Registry HighConfidenceOptOut.

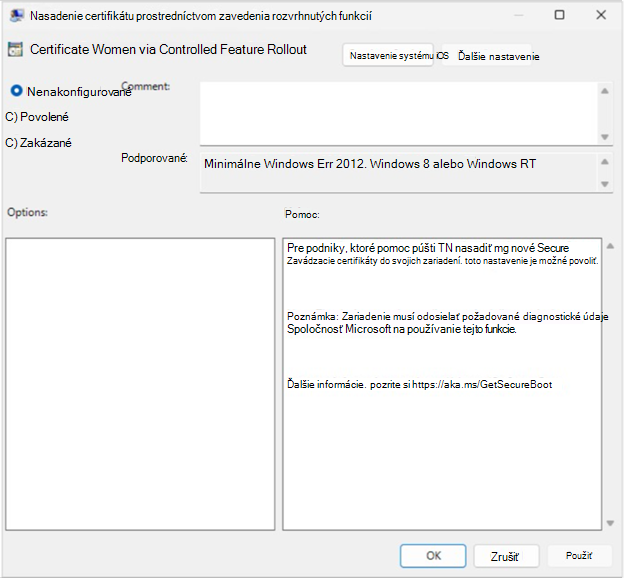

Nasadenie certifikátu prostredníctvom riadeného zavádzania funkcií

názov nastavenia skupinová politika: Nasadenie certifikátu prostredníctvom zavádzania kontrolovaných funkcií

Popis: Táto politika umožňuje podnikom podieľať sa na riadenom zavádzaní funkcií aktualizácie certifikátu zabezpečeného spustenia spravovanej spoločnosťou Microsoft.

-

Povolené: Spoločnosť Microsoft pomáha s nasadením certifikátov v zariadeniach zaregistrovaných v uvedenom programe.

-

Zakázané alebo nie je nakonfigurované: Žiadna účasť na riadenom zavádzaní.

Požiadavky:

-

Zariadenie musí spoločnosti Microsoft odoslať požadované diagnostické údaje. Podrobnosti nájdete v téme Konfigurácia diagnostických údajov Windowsu vo vašej organizácii – Ochrana osobných údajov vo Windowse | Microsoft Learn.

-

Zodpovedá kľúču databázy Registry MicrosoftUpdateManagedOptIn.

Zdroje informácií

Pozrite tiež aktualizácie kľúčov databázy Registry pre zabezpečené spustenie: V zariadeniach s Windowsom s aktualizáciami spravovanými IT nájdete podrobnosti o kľúčoch UEFICA2023Status a UEFICA2023Error databázy Registry na monitorovanie výsledkov zariadení.

Udalosti užitočné pri pochopení stavu zariadení, atribútov zariadenia a ID sektora zariadenia nájdete v témach Secure Boot DB a DBX variable update events . Venujte osobitnú pozornosť udalostiam 1801 a 1808 uvedeným na stránke udalostí.

V prípade skupinová politika MSI a referenčného tabuľkového hárka nastavení GP použite prepojenia uvedené nižšie alebo overte, či sú šablóny na správu, ktoré používate, publikované v dátumoch uvedených v tabuľke alebo po ich dátumoch.

|

Platforma |

Publikované MSI |

Publikovaná referenčná tabuľka s nastaveniami GP |

|---|---|---|

|

Klient |

Publikované: 27. 10. 2025 |

Publikované: 2. 10. 2025 |

|

Server |

Publikované: 27. 10. 2025 |

Publikované: 27. 10. 2025 |