Súhrn

Na portáli Microsoft Defender Advanced Threat Protection (MDATP) si môžete všimnúť veľmi veľký počet blokovaných udalostí. Tieto udalosti sú generované nástrojom Code Integrity (CI) a môžu byť identifikované ich ExploitGuardNonMicrosoftSignedBlocked ActionType.

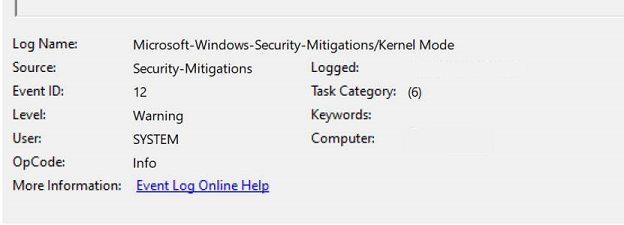

Udalosť, ako je to zobrazené v denníku udalostí koncového bodu

|

ActionType (Typ Akcie) |

Poskytovateľ alebo zdroj |

Identifikačné číslo udalosti |

Popis |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Blok ochrany integrity kódu |

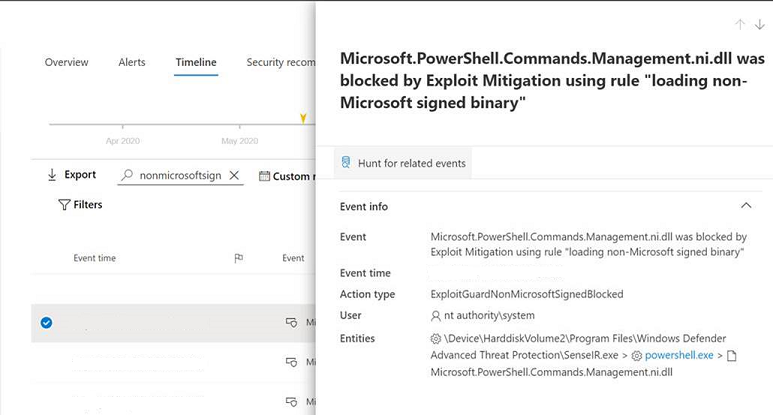

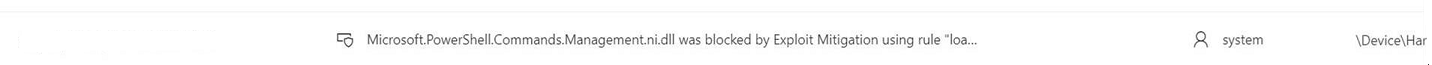

Udalosť, ako je to znázornené na časovej osi

Proces "\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" (PID 8780) bol zablokovaný načítanie binárneho súboru \Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll, ktorý nie je podpísaný spoločnosťou Microsoft.

Ďalšie informácie

Nástroj CI zabezpečuje, aby sa v zariadení mohli spúšťať iba dôveryhodné súbory. Keď je CI povolená a narazí na nedôveryhodný súbor, vygeneruje udalosť bloku. V režime auditu je súbor stále povolený na spustenie, zatiaľ čo v režime vynútenia sa súbor nemôže spustiť.

Ci je možné povoliť niekoľkými spôsobmi, a to aj pri nasadzovaní politiky windows Defender Application Control (WDAC). V tejto situácii však MDATP umožňuje CI na zadnej strane, čo spúšťa udalosti, keď narazí na nepodpísané súbory natívneho obrazu (NI) pochádzajúce zo spoločnosti Microsoft.

Podpísanie súboru je určené na povolenie overenia pravosti súborov. Ci môže na základe podpisu overiť, či súbor nie je nezmenený a pochádza z dôveryhodného orgánu. Väčšina súborov, ktoré pochádzajú od spoločnosti Microsoft, je podpísaná, niektoré súbory však z rôznych dôvodov nemôžu byť alebo nie sú podpísané. Napríklad binárne údaje NI (kompilované z .NET Framework kódu) sú všeobecne podpísané, ak sú súčasťou vydania. Zvyčajne sa však opätovne vygenerujú v zariadení a nie je možné ich podpísať. Samostatne, mnoho aplikácií len ich CAB alebo MSI súbor podpísaný na overenie ich pravosti pri inštalácii. Po spustení vytvoria ďalšie súbory, ktoré nie sú podpísané.

Zmiernenie

Neodporúčame tieto udalosti ignorovať, pretože môžu naznačovať skutočné problémy so zabezpečením. Zlomyseľný útočník sa napríklad môže pokúsiť načítať nepodpísaný binárny súbor pod rúškom pôvodu od spoločnosti Microsoft.

Tieto udalosti však možno filtrovať pomocou dotazu pri pokuse o analýzu iných udalostí v rozšírenom love, a to vylúčením udalostí, ktoré majú typ ActionType ExploitGuardNonMicrosoftSignedBlocked .

Tento dotaz by vám zobrazil všetky udalosti súvisiace s týmto konkrétnym over-detection:

DeviceEvents | where ActionType == "ExploitGuardNonMicrosoftSignedBlocked" a InitiatingProcessFileName == "powershell.exe" a FileName končí na "ni.dll" | kde časová pečiatka > ago(7d)

Ak chcete túto udalosť vylúčiť, dotaz by ste museli invertovať. Zobrazia sa všetky udalosti ExploitGuard (vrátane EP) okrem týchto:

DeviceEvents | kde ActionType začína s "ExploitGuard" | where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" alebo (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" a InitiatingProcessFileName != "powershell.exe") alebo (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" a InitiatingProcessFileName == "powershell.exe" a FileName !endswith "ni.dll") | kde časová pečiatka > ago(7d)

Okrem toho, ak používate .NET Framework 4.5 alebo novšiu verziu, máte možnosť generovať súbory NI na vyriešenie mnohých nadbytočných udalostí. Ak to chcete urobiť, odstráňte všetky súbory NI v adresári NativeImages a potom spustite príkaz na aktualizáciu ngen a znova ich vygenerujte.