Pôvodný dátum publikovania: 13. augusta 2024

IDENTIFIKÁCIA DATABÁZY KB: 5042562

Podpora pre Windows 10 sa končí v októbri 2025

Po 14. októbri 2025 už spoločnosť Microsoft nebude poskytovať bezplatné aktualizácie softvéru zo služby Windows Update, technickú pomoc ani opravy zabezpečenia pre Windows 10. Váš počítač bude fungovať aj naďalej, odporúčame však prejsť na Windows 11.

Dôležitá poznámka o politike SkuSiPolicy.p7b

Pokyny na použitie aktualizovanej politiky nájdete v časti Nasadenie politiky zrušenia podpísanej spoločnosťou Microsoft (SkuSiPolicy.p7b ).

V tomto článku

Zhrnutie

Spoločnosť Microsoft bola informovaná o zraniteľnosti vo Windowse, ktorá umožňuje útočníkovi s oprávneniami správcu nahradiť aktualizované systémové súbory systému Windows, ktoré majú staršie verzie, otvorenie dverí pre útočníka na opätovné zavedenie zraniteľností zabezpečenia na základe Virtualization (VBS). Vrátenie týchto binárnych údajov môže umožniť útočníkovi obísť bezpečnostné prvky VBS a exfiltrovať údaje chránené VBS. Tento problém je popísaný v cve-2024-21302 | Windows Secure Kernel Mode elevation of Privilege Vulnerability.

Na vyriešenie tohto problému zrušíme zraniteľné systémové súbory VBS, ktoré sa neaktualizujú. Z dôvodu veľkého počtu súborov súvisiacich s VBS, ktoré musia byť zablokované, používame alternatívny prístup k zablokovaniu verzií súborov, ktoré sa neaktualizujú.

Rozsah vplyvu

Tento problém sa týka všetkých zariadení s Windowsom, ktoré podporujú VBS. Týka sa to lokálnych fyzických zariadení a virtuálnych počítačov. VBS je podporovaný v Windows 10 a novších verziách Windowsu a Windows Server 2016 a novšie Windows Server verzie.

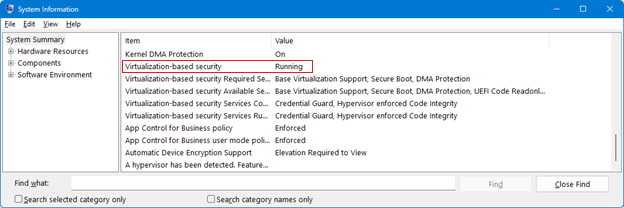

Stav VBS je možné skontrolovať prostredníctvom nástroja Microsoft System Information Tool (Msinfo32.exe). Tento nástroj zhromažďuje informácie o vašom zariadení. Po spustení Msinfo32.exe sa posuňte nadol na riadok zabezpečenia založený na virtualizácii . Ak je hodnota tohto riadka spustená, funkcia VBS je povolená a spustená.

Stav VBS možno skontrolovať aj pomocou Windows PowerShell pomocou triedy Win32_DeviceGuard WMI. Ak chcete dotazovať stav VBS z prostredia PowerShell, otvorte reláciu bez oprávnení Windows PowerShell a potom spustite nasledujúci príkaz:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Po spustení vyššie uvedeného príkazu prostredia PowerShell by stav VBS mal byť jeden z nasledujúcich stavov.

|

Názov poľa |

Stav |

|

VirtualizationBasedSecurityStatus |

|

Dostupné obmedzenia rizík

Pre všetky podporované verzie Windows 10, verziu 1507 a novšie verzie Windowsu a Windows Server 2016 a novšie Windows Server verzie môžu správcovia nasadiť politiku zrušenia podpísanú spoločnosťou Microsoft (SkuSiPolicy.p7b). Tým sa zablokujú zraniteľné verzie systémových súborov VBS, ktoré nie sú aktualizované, aby sa načítali operačným systémom.

Keď sa na zariadenie s Windowsom použije súbor SkuSiPolicy.p7b, politika sa uzamkne aj v zariadení pridaním premennej do firmvéru UEFI. Počas spúšťania sa načítava politika a Windows blokuje načítanie binárnych údajov, ktoré porušujú politiku. Ak sa použije zámok UEFI a politika sa odstráni alebo nahradí staršou verziou, správca spustenia systému Windows sa nespustí a zariadenie sa nespustí. Pri tomto zlyhaní spustenia sa nezobrazí chyba a systém prejde na ďalšiu dostupnú možnosť spustenia, ktorá môže mať za následok slučku spustenia.

Pridala sa ďalšia politika CI podpísaná spoločnosťou Microsoft, ktorá je predvolene povolená a nevyžaduje žiadne ďalšie kroky nasadenia, ktorá nie je viazaná na UEFI. Táto podpísaná politika CI sa načíta počas spúšťania a presadzovanie tejto politiky zabráni vráteniu systémových súborov VBS počas tejto relácie spúšťania. Na rozdiel od SkuSiPolicy.p7b, zariadenie môže pokračovať v spúšťaní, ak aktualizácia nie je nainštalovaná. Táto politika je zahrnutá vo všetkých podporovaných verziách Windows 10 verzie 1507 a novšej. SkuSkiPolicy.p7b môžu správcovia naďalej používať na poskytovanie dodatočnej ochrany pre vrátenie zmien v rámci relácií spúšťania.

Denníky spúšťania merané systémom Windows používané na potvrdenie stavu spustenia počítača obsahujú informácie o verzii politiky, ktorá sa načítava počas procesu spúšťania. Tieto denníky sú bezpečne udržiavané modulom TPM počas spúšťania a služby atestácie spoločnosti Microsoft analyzujú tieto denníky, aby overili, či sa načítavajú správne verzie politiky. Služby atestácie vynucujú pravidlá, ktoré zaisťujú načítanie konkrétnej verzie politiky alebo vyššej verzie. v opačnom prípade systém nebude doložený ako zdravý.

Aby obmedzenie politiky fungovalo, politika sa musí aktualizovať pomocou aktualizácie údržby systému Windows, pretože súčasti systému Windows a politika musia pochádzať z rovnakého vydania. Ak sa obmedzenie rizík politiky skopíruje do zariadenia, zariadenie sa nemusí spustiť, ak sa použije nesprávna verzia zmiernenia alebo obmedzenie rizík nemusí fungovať podľa očakávaní. Okrem toho by sa na vaše zariadenie mali použiť obmedzenia rizík popísané v KB5025885 .

V Windows 11 verzie 24H2, Windows Server 2022 a Windows Server 23H2, funkcia Dynamic Root of Trust for Measurement (DRTM) pridá ďalšie zmiernenie nedostatočného vrátenia. Toto obmedzenie rizík je predvolene povolené. V týchto systémoch sú šifrovacie kľúče chránené VBS viazané na predvolenú politiku CI relácie spúšťania s povoleným spustením a zruší sa len vtedy, ak sa vynucuje zodpovedajúca verzia politiky CI. Ak chcete povoliť vrátenie zmien iniciovaných používateľom, pridala sa doba odkladu, ktorá umožní bezpečné vrátenie 1 verzie balíka aktualizácií Windowsu bez straty možnosti zrušiť zalomenia hlavného kľúča VSM. Vrátenie zmien iniciované používateľom je však možné len vtedy, ak sa nepoužije SkuSiPolicy.p7b. Politika VBS CI vynucuje, že všetky binárne súbory spustenia neboli vrátené späť do zrušených verzií. To znamená, že ak útočník s oprávneniami správcu vráti späť zraniteľné binárne súbory spúšťania, systém sa nespustí. Ak sa politika CI a binárne údaje vrátia späť do staršej verzie, údaje chránené VSM sa neodošknú.

Vysvetlenie rizík zmierňovania rizík

Pred použitím politiky zrušenia podpísanej spoločnosťou Microsoft si musíte byť vedomí potenciálnych rizík. Pred použitím obmedzenia rizík skontrolujte tieto riziká a vykonajte všetky potrebné aktualizácie média na obnovenie.

Poznámka Tieto riziká sa vzťahujú len na politiku SkuSiPolicy.p7b a nevzťahujú sa na predvolené povolené ochrany.

-

UEFI Zamknúť a odinštalovať aktualizácie. Po použití zámku UEFI s politikou zrušenia podpísanou spoločnosťou Microsoft v zariadení nie je možné zariadenie vrátiť (odinštalovaním aktualizácií Windowsu, pomocou bodu obnovenia alebo inými prostriedkami), ak budete pokračovať v používaní zabezpečeného spustenia. Dokonca aj preformátovanie disku neodstráni UEFI zámok zmiernenie, ak už bola použitá. To znamená, že ak sa pokúsite vrátiť operačný systém Windows do predchádzajúceho stavu, ktorý nemá použité obmedzenie, zariadenie sa nespustí, nezobrazí sa žiadne chybové hlásenie a rozhranie UEFI prejde na ďalšiu dostupnú možnosť spustenia. To môže mať za následok spustenie slučky. Ak chcete odstrániť zámok UEFI, musíte zakázať zabezpečené spustenie. Skôr než použijete zrušenia, ktoré sú uvedené v tomto článku v tomto článku, dôkladne otestujte všetky možné dôsledky a vykonajte dôkladné testovanie.

-

Externé spúšťacie médiá. Po použití zmiernení uzamknutia UEFI v zariadení je potrebné aktualizovať externé zavádzacie médiá najnovšou aktualizáciou systému Windows nainštalovanou v zariadení. Ak externé spúšťacie médium nie je aktualizované na rovnakú verziu aktualizácie Windowsu, zariadenie sa nemusí spustiť z daného média. Pred použitím zmierňovania rizík si pozrite pokyny v časti Aktualizácia externého zavádzacieho média .

-

Windows Recovery Environment. Prostredie Windows Recovery Environment (WinRE) v zariadení musí byť aktualizované najnovšou dynamickou aktualizáciou Windows Safe OS vydanou 8. júla 2025 v zariadení predtým, ako sa na zariadenie použije súbor SkuSipolicy.p7b. Vynechanie tohto kroku môže zabrániť systému WinRE v spustení funkcie Resetovať počítač. Ďalšie informácie nájdete v téme Pridanie aktualizačného balíka do systému Windows RE.

-

Spustenie prostredia PXE pred spustením. Ak je obmedzenie rizík nasadené v zariadení a pokúsite sa použiť spustenie PXE, zariadenie sa nespustí, pokiaľ sa na obrázok spustenia servera PXE nepoužije ani najnovšia aktualizácia Windowsu. Neodporúčame nasadzovať obmedzenia rizík do zdrojov spúšťania siete, pokiaľ nebol server spúšťania PXE aktualizovaný na najnovšiu aktualizáciu Windowsu vydanú v januári 2025 alebo po januári 2025 vrátane správcu spúšťania PXE.

Pokyny na nasadenie zmiernenia

Na riešenie problémov popísaných v tomto článku môžete nasadiť politiku zrušenia podpísanú spoločnosťou Microsoft (SkuSiPolicy.p7b). Toto obmedzenie rizík je podporované len v Windows 10 verzii 1507 a novších verziách Windowsu a Windows Server 2016.

Poznámka Ak používate šifrovanie BitLocker, skontrolujte, či je kľúč na obnovenie šifrovania BitLocker zálohovaný. V príkazovom riadku správcu môžete spustiť nasledujúci príkaz a poznamenať si 48-miestne číselné heslo:

manage-bde -protectors -get %systemdrive%

Nasadenie politiky zrušenia podpísanej spoločnosťou Microsoft (SkuSiPolicy.p7b)

Politika zrušenia podpísaná spoločnosťou Microsoft je súčasťou najnovšej aktualizácie Windowsu. Táto politika by sa mala použiť iba v zariadeniach inštaláciou najnovšej dostupnej aktualizácie Windowsu a potom postupujte podľa týchto krokov:

Poznámka Ak aktualizácie chýbajú, zariadenie nemusí začínať s použitým zmiernením alebo zmiernenie nemusí fungovať podľa očakávaní. Pred nasadením politiky nezabudnite aktualizovať zavádzacie médiá systému Windows najnovšou dostupnou aktualizáciou windowsu. Podrobnosti o aktualizácii zavádzacieho média nájdete v časti Aktualizácia externého zavádzacieho média .

-

Skontrolujte, či je nainštalovaná najnovšia aktualizácia Windowsu vydaná v januári 2025 alebo po jej skončení.

-

V prípade Windows 11 verzie 22H2 a 23H2 nainštalujte aktualizáciu z 22. júla 2025 (KB5062663) alebo novšiu pred vykonaním týchto krokov.

-

V prípade Windows 10 verzie 21H2 nainštalujte aktualizáciu Windowsu vydanú v auguste 2025 alebo novšiu aktualizáciu pred vykonaním týchto krokov.

-

-

V Windows PowerShell výzve spustite nasledujúce príkazy:

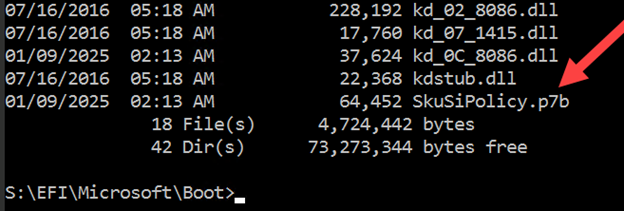

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = "s:" $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Reštartujte zariadenie.

-

Potvrďte, že politika sa načítala do Zobrazovač udalostí pomocou informácií v časti Denníky udalostí systému Windows.

Poznámky

-

Súbor zrušenia (politiky) SkuSiPolicy.p7b by ste po jeho nasadení nemali odstrániť. Ak sa súbor odstráni, zariadenie sa už možno nebude môcť spustiť.

-

Ak sa vaše zariadenie nespustí, pozrite si časť Postup obnovenia.

Aktualizácia externého zavádzacieho média

Ak chcete používať externé spúšťacie médiá so zariadením, ktoré používa politiku zrušenia podpísanú spoločnosťou Microsoft, externé spúšťacie médiá musia byť aktualizované najnovšou aktualizáciou systému Windows vrátane správcu spustenia. Ak médium neobsahuje najnovšiu aktualizáciu Windowsu, médium sa nespustí.

Dôležité Pred pokračovaním vám odporúčame vytvoriť jednotku obnovenia. Toto médium možno použiť na preinštalovanie zariadenia v prípade závažného problému.

Ak chcete aktualizovať externé spúšťacie médium, postupujte podľa týchto krokov:

-

Prejdite do zariadenia, v ktorom boli nainštalované najnovšie aktualizácie Windowsu.

-

Pripojte externé spúšťacie médium ako písmeno jednotky. Napríklad usb kľúč pripojte ako D:.

-

Kliknite na tlačidlo Štart, do vyhľadávacieho poľa zadajte príkaz Vytvoriť jednotku na obnovenie a potom kliknite na položku Vytvoriť ovládací panel jednotky obnovenia. Postupujte podľa pokynov na vytvorenie jednotky na obnovenie pomocou pripojeného usb kľúča.

-

Bezpečne odstráňte pripevnený usb kľúč.

Ak spravujete inštalovateľné médiá vo svojom prostredí pomocou inštalačného média aktualizácie Windowsu s pokynmi na dynamickú aktualizáciu , postupujte podľa týchto krokov:

-

Prejdite do zariadenia, v ktorom boli nainštalované najnovšie aktualizácie Windowsu.

-

Postupujte podľa krokov v téme Aktualizácia inštalačného média windowsu pomocou dynamickej aktualizácie a vytvorte médium s nainštalovanými najnovšími aktualizáciami Windowsu.

Denníky udalostí systému Windows

Windows zaznamenáva udalosti, keď sa načítajú politiky integrity kódu vrátane súboru SkuSiPolicy.p7b a keď je načítanie súboru zablokované z dôvodu vynútenia politiky. Pomocou týchto udalostí môžete overiť, či sa použilo obmedzenie rizík.

Denníky integrity kódu sú k dispozícii vo Windowse Zobrazovač udalostí v denníkoch aplikácií a služieb > denníkoch>CodeIntegrity systému Microsoft > Windows > denníky operačných aplikácií a služieb > > služby > microsoft > Windows > AppLocker > MSI a Script.

Ďalšie informácie o udalostiach integrity kódu nájdete v prevádzkovej príručke k ovládaciemu prvku aplikácie Windows Defender.

Udalosti aktivácie politiky

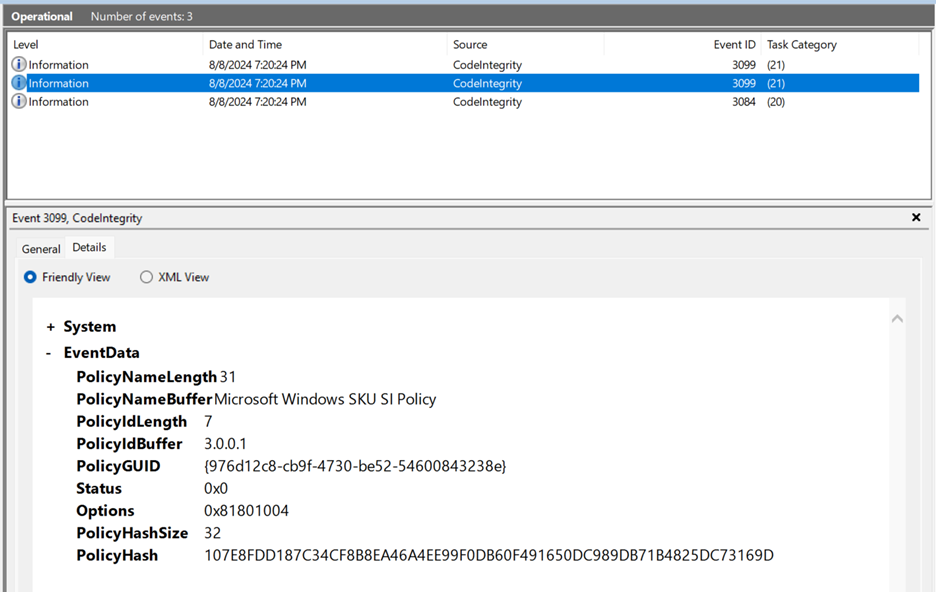

Udalosti aktivácie politík sú k dispozícii v Zobrazovač udalostí windowsu v denníkoch aplikácií a služieb > microsoft > Windows > CodeIntegrity > Prevádzkové.

-

PolicyNameBuffer – politika SI systému Microsoft Windows SKU

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Ak ste použili politiku auditu alebo obmedzenie rizík pre vaše zariadenie a udalosť CodeIntegrity 3099 pre použitú politiku nie je prítomná, politika sa nevynucuje. Ak chcete overiť, či bola politika správne nainštalovaná, prečítajte si pokyny na nasadenie .

Poznámka Udalosť Integrita kódu 3099 nie je podporovaná vo verziách Windows 10 Enterprise 2016, Windows Server 2016 a Windows 10 Enterprise 2015 LTSB. Ak chcete overiť, či sa politika použila (politika auditu alebo zrušenia), musíte pripojiť systémovú oblasť EFI pomocou príkazu mountvol.exe a pozrieť sa, či sa politika použila na oblasť EFI. Po overení nezabudnite odpojiť systémovú oblasť EFI.

SkuSiPolicy.p7b – politika zrušenia

Auditovanie a blokovanie udalostí

Audit integrity kódu a udalosti blokovania sú k dispozícii v Zobrazovač udalostí systému Windows v denníkoch aplikácií a služieb > Denníky programu Microsoft > Windows > CodeIntegrity > denníky operačnýchaplikácií a služieb > > Microsoft > Windows > AppLocker > MSI a Script.

Predchádzajúce umiestnenie zapisovania do denníka obsahuje udalosti o kontrole spustiteľných súborov, dll a ovládačov. Toto umiestnenie zapisovania do denníka obsahuje udalosti o ovládaní inštalátorov MSI, skriptov a objektov COM.

CodeIntegrity Udalosť 3077 v denníku CodeIntegrity – Prevádzkové označuje, že spustiteľný súbor, .dll alebo ovládač bol zablokovaný v načítaní. Táto udalosť obsahuje informácie o zablokovaných súboroch a o vynútenej politike. V prípade súborov blokovaných zmiernením sa informácie o politike v udalosti CodeIntegrity 3077 zhodujú s informáciami o politike súboru SkuSiPolicy.p7b z udalosti CodeIntegrity 3099. Udalosť CodeIntegrity 3077 nebude prítomná, ak neexistujú žiadne spustiteľné súbory, .dll alebo ovládače v rozpore s politikou integrity kódu vo vašom zariadení.

Ďalšie informácie o audite integrity kódu a blokovaných udalostiach nájdete v téme Informácie o udalostiach ovládania aplikácie.

Postup odstránenia a obnovenia politiky

Ak sa po použití zmiernenia vyskytne problém, na odstránenie zmiernenia môžete použiť nasledujúce kroky:

-

Pozastaví uzamknutie BitLocker, ak je povolené. Spustite nasledujúci príkaz z okna príkazového riadka bez oprávnení:

Manager-bde -protectors -disable c: -rebootcount 3

-

Vypnite zabezpečené spustenie z ponuky UEFI BIOS.Postup vypnutia zabezpečeného spustenia sa líši medzi výrobcami zariadení a modelmi. Ak potrebujete pomoc s umiestnením miesta na vypnutie zabezpečeného spustenia, prečítajte si dokumentáciu od výrobcu zariadenia. Ďalšie podrobnosti nájdete v téme Zakázanie zabezpečeného spustenia.

-

Odstráňte politiku SkuSiPolicy.p7b.

-

Windows spustite normálne a potom sa prihláste.Politiku SkuSiPolicy.p7b je potrebné odstrániť z nasledujúceho umiestnenia:

-

<systémová oblasť EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Spustite nasledujúce príkazy z relácie zvýšeného Windows PowerShell na vyčistenie politiky z týchto umiestnení:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Zapnite zabezpečené spustenie zo systému BIOS.Informácie o umiestnení miesta na zapnutie zabezpečeného spustenia nájdete v dokumentácii od výrobcu zariadenia.Ak ste v kroku 1 vypli zabezpečené spustenie a vaša jednotka je chránená šifrovaním BitLocker, pozastavte zabezpečenie šifrovaním BitLocker a potom zapnite zabezpečené spustenie z ponuky bios UEFI .

-

Zapnite šifrovanie BitLocker. Spustite nasledujúci príkaz z okna príkazového riadka bez oprávnení:

Manager-bde -protectors -enable c:

-

Reštartujte zariadenie.

|

Zmeniť dátum |

Popis |

|

17. decembra 2025 |

|

|

22. júla 2025 |

|

|

10. júla 2025 |

|

|

8. apríla 2025 |

|

|

24. februára 2025 |

|

|

11. februára 2025 |

|

|

14. januára 2025 |

|

|

12. novembra 2024 |

|