Pôvodný dátum publikovania: 26. júna 2025

IDENTIFIKÁCIA DATABÁZY KB: 5062713

|

Tento článok obsahuje návod na:

Poznámka Ak ste jednotlivec, ktorý vlastní osobné zariadenie s Windowsom, prejdite na článok Zariadenia s Windowsom určené pre domácich používateľov, podniky a školy s aktualizáciami spravovanými spoločnosťou Microsoft. |

Prehľad

Konfigurácia certifikátov poskytovaných spoločnosťou Microsoft ako súčasť infraštruktúry zabezpečeného spustenia zostala od Windows 8 rovnaká. Tieto certifikáty sú uložené v podpisovej databáze (DB) a premenných kľúča na registráciu kľúčov (KEK) (známe aj ako kľúč Exchange kľúčov) vo firmvéri. Spoločnosť Microsoft poskytla rovnaké tri certifikáty v rámci celého ekosystému výrobcu pôvodného zariadenia (OEM), ktoré sa majú zahrnúť do firmvéru zariadenia. Tieto certifikáty podporujú zabezpečené spustenie vo Windowse a používajú ich aj operačné systémy (OS) tretích strán, ktoré obsahujú tieto certifikáty poskytnuté spoločnosťou Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Dôležité Platnosť všetkých troch certifikátov poskytnutých spoločnosťou Microsoft uplynie od júna 2026. Spoločnosť Microsoft preto v spolupráci s našimi partnermi v ekosystéme zavádza nové certifikáty, ktoré pomôžu zabezpečiť zabezpečenie zabezpečeného spustenia a kontinuitu do budúcnosti. Po uplynutí platnosti týchto certifikátov verzie 2011 už nebudú možné aktualizácie zabezpečenia pre súčasti spúšťania, čo ohrozuje zabezpečenie spúšťania a ohrozuje ovplyvnené zariadenia s Windowsom. Ak chcete zachovať funkcie zabezpečeného spustenia, všetky zariadenia s Windowsom musia byť aktualizované, aby mohli používať certifikáty 2023 pred uplynutím platnosti certifikátov 2011.

Poznámka Tento článok odkazuje na "certifikáty" a "CA" (certifikačná autorita) zameniteľne.

Platnosť certifikátov zabezpečeného spustenia systému Windows vyprší v roku 2026

Zariadenia s Windowsom vyrobené od roku 2012 môžu mať končiace verzie certifikátov, ktoré sa musia aktualizovať.

Terminológia

-

KEK: Kľúč registrácie kľúčov

-

CA: Certifikačná autorita

-

DB: Databáza podpisu zabezpečeného spustenia

-

DBX: Databáza zrušených podpisov zabezpečeného spustenia

|

Certifikát s uplynutou platnosťou |

Platnosť do |

Nový certifikát |

Ukladanie umiestnenia |

Účel |

|

Microsoft Corporation KEK CA 2011 |

Jún 2026 |

Microsoft Corporation KEK CA 2023 |

Uložené v KEK |

Podpisuje aktualizácie db a DBX. |

|

Microsoft Windows Production PCA 2011 |

Október 2026 |

Windows UEFI CA 2023 |

Uložené v databáze |

Používa sa na podpísanie zavádzacieho zavádzacieho nástroja systému Windows. |

|

Microsoft UEFI CA 2011* |

Jún 2026 |

Microsoft UEFI CA 2023 |

Uložené v databáze |

Podpisuje zavádzacie nakladače tretích strán a aplikácie EFI. |

|

Microsoft UEFI CA 2011* |

Jún 2026 |

Microsoft Option ROM CA 2023 |

Uložené v databáze |

Podpisuje romy tretích strán |

*Počas obnovy certifikátu Microsoft Corporation UEFI CA 2011 sú podpisy dvoch certifikátov oddeleného zavádzacieho zavádzacieho stroja od podpisovania možnosti ROM. Vďaka tomu jemnejšie ovládanie dôveryhodnosti systému. Napríklad systémy, ktoré potrebujú dôverovať možnosti ROMs môže pridať Microsoft Option ROM UEFI CA 2023 bez pridania dôvery pre zavádzacie nakladače tretích strán.

Spoločnosť Microsoft vydala aktualizované certifikáty na zabezpečenie kontinuity zabezpečenia zabezpečeného spustenia v zariadeniach s Windowsom. Spoločnosť Microsoft bude spravovať proces aktualizácie týchto nových certifikátov vo významnej časti zariadení s Windowsom a ponúkne podrobné pokyny pre organizácie, ktoré spravujú aktualizácie svojich vlastných zariadení.

Rozsah pre podnikové a IT profesionálne spravované systémy

Tento článok je zameraný na organizácie, ktoré nezdieľajú diagnostické údaje so spoločnosťou Microsoft a majú vyhradených IT profesionálov, ktorí spravujú aktualizácie svojho prostredia. V súčasnosti spoločnosť Microsoft nemá dostatok informácií na úplnú podporu zavádzania certifikátov zabezpečeného spustenia v týchto zariadeniach, najmä tých, ktoré majú vypnuté diagnostické údaje.

Podniky a IT odborníci majú možnosť získať tieto systémy ako systémy spravované spoločnosťou Microsoft. V takom prípade spoločnosť Microsoft aktualizuje certifikáty zabezpečeného spustenia. Uvedomujeme si však, že to nie je uskutočniteľná možnosť pre rôzne zariadenia, ako sú vzduch-gapped zariadenia vo vláde, výroba, a tak ďalej.

Možnosti v tejto kategórii nájdete v nasledujúcej časti.

Aké riešenia môžu očakávať podnikové alebo IT profesionálne spravované zariadenia?

1. možnosť: Automatizované aktualizácie (iba pre spravované systémy služby Microsoft Update)

Výberom tejto možnosti budú vaše zariadenia automaticky dostávať najnovšie aktualizácie zabezpečeného spustenia, vďaka čomu budú vaše zariadenia v bezpečí. Ak to chcete povoliť, budete sa musieť zúčastniť a umožniť spoločnosti Microsoft zhromažďovať diagnostické údaje klienta UNIVERSAL Telemetry Client (UTC) zo svojich zariadení. Tento krok zabezpečí, že vaše zariadenia budú zaregistrované v programe spravovanom spoločnosťou Microsoft a budú bez problémov dostávať všetky aktualizácie v rámci nášho štandardného zavádzania.

Stratégia uvedenia

V prípade zariadení s Windowsom, ktoré používajú spoločnosť Microsoft na používanie aktualizácií certifikátov zabezpečeného spustenia v zariadeniach, využívame veľmi dôkladnú stratégiu zavádzania. Zoskupujeme systémy s podobnými hardvérovými profilmi a profilmi firmvéru (na základe diagnostických údajov Windowsu a pripomienok OEM), potom postupne vydávame aktualizácie pre každú skupinu. V rámci tohto procesu pozorne sledujeme diagnostické pripomienky, aby sme zabezpečili bezproblémový chod všetkého. Ak sa v skupine zistia nejaké problémy, pred obnovením zavádzania do tejto skupiny ich pozastavíme a vyriešíme.

Výzva na akciu

Ak chcete byť zahrnutí do nasadenia spravovaného spoločnosťou Microsoft, odporúčame povoliť diagnostické údaje Windowsu. Vďaka tomu môžeme identifikovať a zacieliť oprávnené zariadenia na aktualizácie certifikátov zabezpečeného spustenia.

Prečo sú diagnostické údaje dôležité?

Stratégia zavádzania spravovaná spoločnosťou Microsoft sa vo veľkej miere spolieha na diagnostické údaje, ktoré dostávame zo systémov, keďže sme zahrnuli údajové signály, ktoré nás informujú o stave zariadení v reakcii na inštaláciu nových certifikátov zabezpečeného spustenia. Týmto spôsobom môžeme rýchlo identifikovať problémy pri zavádzaní a proaktívne pozastaviť zavádzanie v zariadeniach s podobnými hardvérovými konfiguráciami, aby sa minimalizoval vplyv problému.

Povolenie diagnostických údajov zabezpečí, že vaše zariadenia budú viditeľné. Presunie vaše zariadenia do streamu spravovaného spoločnosťou Microsoft na automatické zacielenie a poskytovanie týchto aktualizácií.

Poznámky

-

Organizácie, ktoré uprednostňujú nepovoľovanie diagnostických údajov, zostanú plne pod kontrolou a budú dostávať budúce nástroje a pokyny na nezávislé spravovanie procesu aktualizácie.

-

V prípade riešení, ktoré sú tu zdôraznené, máte konečnú zodpovednosť monitorovať priebeh aktualizácií všetkých zariadení vo vašom prostredí a možno budete musieť použiť viac ako jedno riešenie, aby ste dosiahli úplné prijatie.

Ak sa chcete zúčastniť uvedenia spravovaného spoločnosťou Microsoft, postupujte podľa týchto krokov:

-

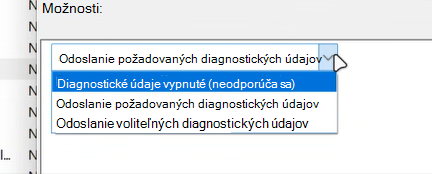

Postupujte podľa pokynov na konfiguráciu diagnostických údajov Windowsu vo vašej organizácii a nastavte nastavenie údajov na povolenie požadovaných diagnostických údajov. Inými slovami, nenastavovať na možnosť Vypnuté a nenastavovať diagnostické údaje. Fungovať budú aj všetky nastavenia, ktoré poskytujú viac ako požadované diagnostické údaje.

-

Výberom tohto kľúča databázy Registry sa môžete zúčastniť aktualizácií spravovaných spoločnosťou Microsoft pre zabezpečené spustenie:

Umiestnenie databázy Registry

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Názov klávesu

MicrosoftUpdateManagedOptIn

Typ kľúča

DWORD

Hodnota DWORD

-

0 alebo kľúč neexistuje

-

0x5944 – explicitný súhlas so zabezpečeným spúšťaním

Komentáre

Odporúčame nastaviť tento kľúč na 0x5944 na označenie, že všetky certifikáty by sa mali aktualizovať spôsobom, ktorý zachová profil zabezpečenia existujúceho zariadenia, a aktualizuje správcu spúšťania na certifikát podpísaný certifikátom Windows UEFI CA 2023.

Poznámka Tento kľúč databázy Registry bude povolený v budúcej aktualizácii.

-

Poznámka Podpora pre zavádzanie spravované spoločnosťou Microsoft je k dispozícii len pre Windows 11 a Windows 10 verzie klienta. Po 14.října 2025, Windows 10, verzia 22H2 s rozšírenými aktualizáciami zabezpečenia (ESU) budú zahrnuté.

Možnosť č. 2: Customer-Managed samoobslužné alebo čiastočne automatizované riešenia

Spoločnosť Microsoft vyhodnocuje sprievodný materiál k čiastočne automatizovaným riešeniam, ktoré pomôžu podnikovým a IT profesionálnym spravovaným systémom. Upozorňujeme, že ide o samoobslužné možnosti, ktoré môžu podniky alebo IT odborníci použiť podľa svojej konkrétnej situácie a modelu používania.

|

Keďže spoločnosť Microsoft má celkovo obmedzenú viditeľnosť (alebo diagnostické údaje) pre podnikové a IT profesionálne spravované zariadenia, pomoci dostupné od spoločnosti Microsoft sú obmedzené. Implementácia sa ponechá zákazníkom a ich partnerom, ako sú nezávislí dodávatelia softvéru (ISV), partneri spoločnosti Microsoft active protection (MAPP), iní kryptografické skenery a partneri zabezpečenia a výrobcovia OEM. |

Dôležité:

-

Použitie aktualizácií certifikátu zabezpečeného spustenia môže v niektorých prípadoch spôsobiť zlyhanie spustenia, obnovenie bitovej skrinky alebo dokonca tehlové zariadenia.

-

Toto povedomie je potrebné najmä pre staré systémy, ktoré môžu byť mimo podpory OEM. Príklad: Problémy s firmvérom alebo chyby, ktoré nie sú opravené OEM, bude potrebné nahradiť alebo vypnúť zabezpečené spustenie, čo povedie k tomu, že zariadenie už nedostáva aktualizácie zabezpečenia po uplynutí platnosti certifikátu zabezpečeného spustenia od júna 2026.

Odporúčaná metodológia

-

Informujte sa u OEM pre svoje zariadenie o všetkých aktualizáciách alebo sprievodných materiáloch týkajúcich sa zabezpečeného spustenia. Príklad: Niektorí OEM publikujú minimálne verzie firmvéru/BIOS, ktoré podporujú aktualizované certifikáty zabezpečeného spustenia z roku 2023. Postupujte podľa odporúčania OEM a použite všetky aktualizácie

-

Získajte zoznam zariadení, ktoré majú zapnuté zabezpečené spustenie. Pre zariadenia s vypnutou funkciou Zabezpečené spustenie nie je potrebná žiadna akcia.

-

Klasifikujte svoje podnikové zariadenia, ktoré nezdieľajú diagnostické údaje so spoločnosťou Microsoft:

-

OEMModelBaseBoard (OEMModelBaseBoard)

-

FirmwareMfg

-

Verzia firmvéru

-

Názov OEM

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer (Výrobca firmvéru)

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer (OEMBaseBoardManufacturer)

-

OEM

-

BaseBoardManufacturer

-

-

Pre každú jedinečnú kategóriu v kroku 3 by overenie zavádzania aktualizácie kľúča zabezpečeného spustenia (jeden z krokov ďalej nižšie) na niekoľkých zariadeniach ["málo" bolo rozhodnutím na základe každého zákazníka. Odporúčame aspoň 4 až 10 zariadení]. Po úspešnom overení môžu byť zariadenia označené ako kontajnery GREEN/SAFE na uvedenie v mierke na iné podobné zariadenia v rámci správy podnikov/IT

-

Zákazník si môže vybrať jednu z nasledujúcich metód alebo kombináciu na použitie aktualizovaných certifikátov.

Ako zistím, či sa nové CAs nachádzajú v databáze UEFI?

-

Stiahnite a nainštalujte modul UEFIv2 PowerShell.

-

Spustite nasledujúce príkazy v okne prostredia PowerShell bez oprávnení:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Vyhľadajte odtlačok alebo predmet CN.

-

Stiahnite si modul UEFIv2 2.7 prostredia PowerShell.

-

V príkazovom riadku prostredia PowerShell bez oprávnení spustite nasledujúci príkaz:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Prípadne spustite “(Get-UEFISecureBootCerts PK).Signature”

Metódy na použitie certifikátu zabezpečeného spustenia v zariadeniach SAFE

Ako už bolo uvedené v časti Odporúčaná metodika, aktualizácie certifikátu zabezpečeného spustenia by sa mali použiť len na zariadenia so sektormi SAFE/GREEN po primeranom testovaní/overení na niekoľkých zariadeniach.

Popis nasledujúcich metód.

|

Metóda 1: Aktualizácie zavádzacieho kľúča zabezpečeného zavádzacieho kľúča založené na kľúči databázy Registry. Táto metóda provices spôsob, ako otestovať, ako Windows reaguje po aktualizáciách 2023 DB boli použité v zariadení, Metóda 2: skupinová politika objekt (GPO) pre zabezpečený zavádzací kľúč. Táto metóda poskytuje jednoduché nastavenie skupinová politika, ktoré môžu správcovia domény povoliť na nasadenie aktualizácií zabezpečeného spustenia v klientoch a serveroch Windowsu pripojených k doméne. Metóda 3: Rozhranie API/CLI rozhrania zabezpečeného spustenia pomocou systému Windows Configuration System (WinCS). Môže sa použiť na povolenie kľúčov SecureBoot. Metóda 4: Ak chcete manuálne použiť aktualizácie databázy zabezpečeného spustenia, pozrite si časť Kroky na aktualizáciu manuálnej databázy db/KEK . |

Táto metóda poskytuje spôsob, ako otestovať, ako Windows reaguje po použití aktualizácií databázy 2023 v zariadení,

Hodnoty kľúča CA Reg

|

Umiestnenie databázy Registry |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Hodnoty certifikátu |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Testovacie kroky

Spustite každý z nasledujúcich príkazov oddelene od výzvy prostredia PowerShell bez oprávnení:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Výsledky môžete nájsť sledovaním denníkov udalostí podľa popisu v udalostiach aktualizácie databázy zabezpečeného spustenia a aktualizácie premenných DBX.

Poznámky

-

Počas tohto procesu sa niekedy vyžaduje reštartovanie.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI aktualizuje správcu spustenia na podpísanú verziu 2023, ktorá zmení správcu spustenia v oblasti EFI.

Ďalšie podrobnosti o aktualizáciách zabezpečeného spustenia založených na kľúčoch databázy Registry

Logika politiky je vytvorená okolo troch hodnôt databázy Registry uložených v nasledujúcej ceste k databáze Registry služby zabezpečeného spustenia: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Poznámka Všetky nasledujúce podkľúče databázy Registry sa používajú na spustenie aktualizácie a zaznamenanie stavu aktualizácie.

|

Hodnota databázy Registry |

Typ |

Popis používania & |

|

Dostupné súhrny |

REG_DWORD (bitová maska) |

Aktualizovať príznaky spúšťača. Určuje, ktoré akcie aktualizácie zabezpečeného spustenia sa majú vykonať v zariadení. Nastavením príslušného bitového poľa sa spustí nasadenie nových certifikátov zabezpečeného spustenia a súvisiacich aktualizácií. V prípade podnikového nasadenia by to malo byť nastavené na 0x5944 (hex) – hodnotu, ktorá umožňuje všetky relevantné aktualizácie (pridanie nových kľúčov CA microsoft UEFI 2023, aktualizácia KEK a inštalácia nového správcu spúšťania) pre všetkých zákazníkov. (Táto hodnota efektívne zvolí zariadenie do nasadenia "key roll" zabezpečeného spustenia. Keď nie je nula (t. j. 0x5944), naplánovaná úloha systému použije zadané aktualizácie. ak je nastavená nula alebo nie je nastavená, nevykoná sa žiadna aktualizácia kľúča zabezpečeného spustenia.) Poznámka: Pri spracovaní bitov sa vymažú. Toto bude potrebné zohľadniť pri spravovaní s skupinová politika a CSP. |

|

UEFICA2023Status |

REG_SZ (reťazec) |

Indikátor stavu nasadenia. Odráža aktuálny stav aktualizácie kľúča zabezpečeného spustenia v zariadení. Nastaví sa na jednu z troch textových hodnôt: NotStarted, InProgress alebo Updated, čo znamená, že aktualizácia sa ešte nespustí, aktívne prebieha alebo sa úspešne dokončila. Spočiatku je stav NotStarted. Po spustení aktualizácie sa zmení na InProgress a po nasadení všetkých nových kľúčov a nového správcu spustenia sa nakoniec zmení na Hodnotu Aktualizované.) |

|

UEFICA2023Chyba |

REG_DWORD (kód) |

Kód chyby (ak existuje). Táto hodnota zostane pri úspešnom úschove 0. Ak sa v procese aktualizácie vyskytne chyba, hodnota UEFICA2023Error je nastavená na nenulový kód chyby zodpovedajúci prvej chybe. Chyba na tomto mieste znamená, že aktualizácia zabezpečeného spustenia nebola úplne úspešná a môže vyžadovať skúmanie alebo nápravu v tomto zariadení. (Ak napríklad aktualizácia databázy (databáza dôveryhodných podpisov) zlyhala v dôsledku problému s firmvérom, v tejto databáze Registry sa môže zobraziť kód chyby, ktorý je možné priradiť k denníku udalostí alebo k zdokumentovanej identifikácii chyby pre údržbu zabezpečeného spustenia.) |

|

HighConfidenceOptOut |

REG_DWORD |

Pre podniky, ktoré sa chcú odhlásiť zo sektorov s vysokou spoľahlivosťou, ktoré sa automaticky použijú ako súčasť LCU. Tento kľúč môžu nastaviť na nenulovú hodnotu, aby sa odhlásili zo sektorov s vysokou spoľahlivosťou. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Pre podniky, ktoré sa chcú prihlásiť k servisu CFR (Microsoft Managed). Okrem nastavenia tohto kľúča budú musieť zákazníci povoliť odosielanie voliteľných diagnostických údajov. |

Ako tieto kľúče spolupracujú

Správca IT (prostredníctvom gpo alebo CSP) konfiguruje AvailableUpdates = 0x5944, čo signalizuje, že Systém Windows spustí proces zavádzania kľúča zabezpečeného spustenia v zariadení. Pri spustení procesu systém aktualizuje UEFICA2023Status z "NotStarted" na "InProgress" a nakoniec na "Aktualizované" po úspechu. Keďže každý bit v 0x5944 sa úspešne spracuje, vymaže sa. Ak ktorýkoľvek krok zlyhá, kód chyby sa zaznamená v UEFICA2023Error (a stav môže zostať "InProgress" alebo čiastočne aktualizovaný stav). Tento mechanizmus poskytuje správcom jasný spôsob spustenia a sledovania uvedenia na každé zariadenie.

Poznámka: Tieto hodnoty databázy Registry sa zavádzajú špeciálne pre túto funkciu (neexistujú v starších systémoch, kým sa nenainštaluje podporná aktualizácia). Názvy UEFICA2023Status a UEFICA2023Error boli definované v návrhu na zaznamenanie stavu pridania certifikátov Windows UEFI CA 2023. Po aktualizácii systému na zostavu, ktorá podporuje zavádzací kľúč zabezpečeného spustenia, sa zobrazia na vyššie uvedenej ceste databázy Registry.

Ovplyvnené platformy

Zabezpečené spustenie je podporované vo Windowse od základu kódu Windows Server 2012 a podpora skupinová politika existuje vo všetkých verziách Windowsu, ktoré podporujú zabezpečené spustenie. Preto sa skupinová politika podpora bude poskytovať vo všetkých podporovaných verziách Windowsu, ktoré podporujú zabezpečené spustenie.

Táto tabuľka ďalej rozdeľuje podporu na základe kľúča databázy Registry.

|

Kľúč |

Podporované verzie Windowsu |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Všetky verzie Windowsu, ktoré podporujú zabezpečené spustenie (Windows Server 2012 a novšie verzie Systému Windows). |

|

HighConfidenceOptOut |

Všetky verzie Windowsu, ktoré podporujú zabezpečené spustenie (Windows Server 2012 a novšie verzie Systému Windows). Poznámka: Hoci sa údaje o spoľahlivosti zhromažďujú v Windows 10 verziách 21H2 a 22H2 a novších verziách Windowsu, možno ich použiť na zariadenia spustené v starších verziách Windowsu. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, verzie 21H2 a 22H2 Windows 11, verzie 22H2 a 23H2 Windows 11, verzie 24H2 a Windows Server 2025 |

Naše SBAI/TpmTasks implementujú novú rutinu na prijímanie schémy a určenie ID sektora zariadenia. Musí tiež vysielať udalosti, ktoré predstavujú ID sektora zariadenia v každej relácii spustenia.

Tieto nové udalosti budú vyžadovať, aby sa v systéme nachádzali údaje o spoľahlivosti sektora zariadenia. Údaje budú zahrnuté v kumulatívnych aktualizáciách a budú k dispozícii online na aktuálne sťahovanie.

Udalosti chýb zabezpečeného spustenia

Udalosti chýb majú kritickú funkciu hlásenia na informovanie o stave a priebehu zabezpečeného spustenia. Informácie o chybových udalostiach nájdete v témach Secure Boot DB a DBX variable update events. Chybové udalosti sa aktualizujú ďalšou udalosťou pre zabezpečené spustenie.

Chybové udalosti

Zabezpečené spustenie vyžaruje udalosti pri každom spustení. Vysielané udalosti budú závisieť od stavu systému.

Udalosť metaúdajov počítača

Chybové udalosti budú obsahovať metaúdaje počítača, ako je napríklad architektúra, verzia firmvéru atď., aby zákazníci poskytli podrobnosti o zariadení. Tieto metaúdaje poskytnú it správcom údaje, ktoré im pomôžu pochopiť, ktoré zariadenia majú certifikáty s uplynutou platnosťou a charakteristiky svojich zariadení.

Táto udalosť sa bude vysielať vo všetkých zariadeniach, ktoré nemajú potrebné aktualizované certifikáty. Potrebné certifikáty sú:

-

PCA2023

-

certifikačná autorita UEFI tretej strany a certifikačná autorita Option ROM tretej strany, ak je prítomná certifikačná autorita tretej strany 2011

-

KEK.

Štandardné atribúty pre všeobecný sektor sú:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard (OEMModelBaseBoard)

-

BaseBoardManufacturer

-

FirmwareManufacturer (Výrobca firmvéru)

-

Verzia firmvéru

Identifikácia udalosti: 1801

|

Denník udalostí |

Systém |

|

Zdroj udalosti |

Modul TPM -WMI |

|

Identifikačné číslo udalosti |

1801 |

|

Úroveň |

Chyba |

|

Text správy udalosti |

Je potrebné aktualizovať certifikačnú autoritu /kľúče zabezpečeného spustenia. Tu sú uvedené informácie o podpise tohto zariadenia. <Zahrnúť štandardné atribúty – tie, ktoré používame, keď OEM nedefinoval> |

BucketIid+ Udalosť hodnotenia spoľahlivosti

Táto udalosť sa vynechá v spojení s udalosťou metaúdajov počítača, keď zariadenie nemá potrebné aktualizované certifikáty, ako je popísané vyššie. Každá udalosť chyby bude obsahovať BucketId a hodnotenie spoľahlivosti. Hodnotenie spoľahlivosti môže byť jedným z nasledujúcich.

|

Sebadôvera |

Popis |

|

Vysoká spoľahlivosť (zelená) |

Vysoká spoľahlivosť úspešného nasadenia všetkých potrebných certifikátov. |

|

Potrebuje viac údajov (žltá) |

V zozname sektorov, ale nie dostatok údajov. Môže mať vysokú dôveru v nasadenie niektorých certifikátov a menšiu dôveru v iné certifikáty. |

|

Neznáme (fialová) |

Nie v zozname sektorov - nikdy nevidel |

|

Pozastavené (červená) |

Niektoré certifikáty môžu byť nasadené s vysokou spoľahlivosťou, ale zistil sa problém, ktorý vyžaduje spracovanie spoločnosťou Microsoft alebo výrobcom zariadenia. Táto kategória môže zahŕňať vynechané, známe problémy a skúmanie. |

Ak v zariadení nie je id sektora, udalosť by mala ako stav označiť neznáme a nemala by obsahovať podpis zariadenia.

Identifikácia udalosti: 1802

|

Denník udalostí |

Systém |

|

Zdroj udalosti |

Modul TPM -WMI |

|

Identifikačné číslo udalosti |

1802 |

|

Úroveň |

Chyba |

|

Text správy udalosti |

Je potrebné aktualizovať certifikačnú autoritu /kľúče zabezpečeného spustenia. Táto informácia o podpise zariadenia je zahrnutá tu.%nDeviceAttributes: %1%nIdidla súpravy: %2%nBucketConfidenceLevel: %3%nHResult: %4 Podpis zariadenia: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Hodnota spoľahlivosti: Aktuálne potrebuje viac údajov (alebo Neznáme, Vysoká spoľahlivosť, Pozastavené) Podrobnosti nájdete v https://aka.ms/GetSecureBoot |

Informačné udalosti

Strojová aktuálna udalosť

Informačná udalosť označuje, že zariadenie je aktuálne a nie je potrebná žiadna akcia.

Identifikácia udalosti: 1803

|

Denník udalostí |

Systém |

|

Zdroj udalosti |

Modul TPM -WMI |

|

Identifikačné číslo udalosti |

1803 |

|

Úroveň |

Informácie |

|

Text správy udalosti |

Toto zariadenie aktualizovalo ca/kľúče zabezpečeného spustenia. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Udalosti upozornenia

Predvolené nastavenia zabezpečeného spustenia je potrebné aktualizovať udalosť

Udalosť upozornenia, ktorá signalizuje, že predvolené nastavenia zabezpečeného spustenia firmvéru zariadenia nie sú aktuálne. Stáva sa to, keď sa zariadenie spúšťa z PCA2023 podpísaného správcu spúšťania a dbdefaults vo firmvéri nezahŕňajú certifikát PCA2023.

Identifikácia udalosti: 1804

|

Denník udalostí |

Systém |

|

Zdroj udalosti |

Modul TPM -WMI |

|

Identifikačné číslo udalosti |

1804 |

|

Úroveň |

Upozornenie |

|

Text chybového hlásenia |

Toto zariadenie bolo aktualizované na správcu spúšťania systému Windows podpísaný rozhraním Windows UEFI CA 2023, ale secure boot DBDefaults vo firmvéri neobsahujú certifikát Windows UEFI CA 2023. Obnovenie predvolených nastavení zabezpečeného spustenia vo firmvéri môže brániť spusteniu zariadenia. Podrobnosti nájdete v https://aka.ms/GetSecureBoot. |

Ďalšie zmeny súčastí pre zabezpečené spustenie

Zmeny úloh modulu TPM

Upravte úlohy modulu TPM a zistite, či stav zariadenia buď obsahuje aktualizované certifikáty zabezpečeného spustenia, alebo nie. V súčasnej dobe to môže urobiť, že stanovenie, ale len v prípade, že náš CFR vyberie počítač pre aktualizáciu. Chceme, aby sa stanovenie a následné zapisovanie do denníka uskutočnili v každej relácii spúšťania bez ohľadu na CFR. Ak certifikáty zabezpečeného spustenia nie sú úplne aktuálne, vyžarujte dve vyššie popísané chybové udalosti a ak sú certifikáty aktuálne, vyžarujte udalosť Information. Certifikáty zabezpečeného spustenia, ktoré sa skontrolujú, sú:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 a Microsoft Option ROM CA 2023 – ak je prítomný Microsoft UEFI CA 2011, potom tieto dve CA musia byť prítomné. Ak nie je k dispozícii microsoft UEFI CA 2011, nie je potrebná žiadna kontrola.

-

Microsoft Corporation KEK CA 2023

Udalosť metaúdajov počítača

Táto udalosť zhromaždí metaúdaje počítača a vydá udalosť.

-

BucketId + udalosť hodnotenia spoľahlivosti

Táto udalosť použije metaúdaje počítača na vyhľadanie zodpovedajúcej položky v databáze počítačov (položka sektora) a naformátuje a vyžaruje udalosť s touto údajmi spolu s informáciami o spoľahlivosti týkajúcich sa sektora.

High Confident Device Assist

V prípade zariadení s vysokou spoľahlivosťou sa automaticky použijú certifikáty zabezpečeného spustenia a správca spúšťania s podpisom 2023.

Aktualizácia sa spustí v rovnakom čase ako sa vygenerujú dve chybové udalosti a udalosť BucketId + Confidence Rating obsahuje hodnotenie vysokej spoľahlivosti.

Pre zákazníkov, ktorí sa chcú odhlásiť, bude nový kľúč databázy Registry k dispozícii takto:

|

Umiestnenie databázy Registry |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Názov klávesu |

HighConfidenceOptOut |

|

Typ kľúča |

DWORD |

|

Hodnota DWORD |

0 alebo kľúč neexistuje – podpora vysokej spoľahlivosti je povolená. 1 – Pomoc s vysokou spoľahlivosťou je vypnutá Čokoľvek iné – nedefinované |

Táto metóda poskytuje jednoduché nastavenie skupinová politika, ktoré môžu správcovia domény povoliť na nasadenie aktualizácií zabezpečeného spustenia v klientoch a serveroch Windowsu pripojených k doméne.

Objekt skupinová politika (GPO) zapíše požadovanú hodnotu databázy Registry AvailableUpdatesPolicy a tým spustí proces pomocou štandardnej infraštruktúry skupinová politika na nasadenie a riadenie rozsahu.

Prehľad konfigurácie objektu GPO

-

Názov politiky (nezáväzne): "Enable Secure Boot Key Rollout" (Povoliť zavádzanie kľúča zabezpečeného spustenia) (v časti Konfigurácia počítača).

-

Cesta politiky: Nový uzol v časti Konfigurácia počítača → šablóny na správu → súčasti systému Windows → zabezpečeného spustenia. Pre prehľadnosť by sa mala vytvoriť podkategória, ako napríklad "Secure Boot Aktualizácie", ktorá bude obsahovať túto politiku.

-

Rozsah: Počítač (nastavenie v celom počítači) – pretože sa zameriava na HKLM a ovplyvňuje stav UEFI zariadenia.

-

Akcia politiky: Keď je táto politika povolená, nastaví kľúč databázy Registry AvailableUpdatesPolicy na hodnotu 0x5944 (REG_DWORD) v klientovi pod cestou HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Týmto sa zariadenie označí príznakom na inštaláciu všetkých dostupných aktualizácií kľúča zabezpečeného spustenia pri ďalšej príležitosti.

Poznámka: Vzhľadom na povahu skupinová politika, kde sa politika bude časom opätovne používať, a povaha availableupdates, v ktorých sa bity po spracovaní vymažú, je potrebné mať samostatný kľúč databázy Registry s názvom AvailableUpdatesPolicy, aby základná logika mohla sledovať, či boli kľúče nasadené. Keď je politika AvailableUpdatesPolicy nastavená na 0x5944, úlohy modulu TPM nastavia hodnotu AvailableUpdates na 0x5944 a zaznamenajú, že sa to urobilo, aby sa zabránilo opakovanému použitiu na availableupdates viackrát. Nastavenie availableUpdatesPolicy na Diabled spôsobí TPMTasks vymazať (nastaviť na 0) AvailableUpdates a všimnite si, že to bolo dokončené.

-

Zakázané alebo nie je nakonfigurované: Keď politika nie je nakonfigurovaná, nevykoná žiadne zmeny (aktualizácie zabezpečeného spustenia zostávajú explicitným súhlasom a nespustia sa, pokiaľ sa nespustí iným spôsobom). Ak je zakázaná, politika by mala nastaviť hodnotu AvailableUpdates = 0, aby sa výslovne zabezpečilo, že zariadenie sa nepokúsi o rolu kľúča zabezpečeného spustenia alebo zastaví zavádzanie, ak sa vyskytne chyba.

-

HighConfidenceOptOut môže byť povolený alebo zakázaný. Povolením nastavíte tento kľúč na hodnotu 1 a vypnutím sa nastaví na hodnotu 0.

Implementácia ADMX: Táto politika sa implementuje prostredníctvom štandardnej šablóny na správu (.admx). Používa mechanizmus politiky databázy Registry na zápis hodnoty. Definícia ADMX by napríklad určovala:

-

Kľúč databázy Registry: Softvér\Politiky\... (skupinová politika zvyčajne píše do vetvy Politiky), ale v tomto prípade musíme ovplyvniť HKLM\SYSTEM. Budeme využívať schopnosť skupinová politika písať priamo do HKLM pre politiky stroja. ADMX môže použiť prvok so skutočnou cieľovou cestou.

-

Názov hodnoty: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

Keď sa použije objekt GPO, klientska služba skupinová politika v každom cieľovom počítači vytvorí/aktualizuje túto hodnotu databázy Registry. Pri ďalšom spustení úlohy údržby zabezpečeného spustenia (TPMTasks) v danom počítači zistí, 0x5944 a vykoná aktualizáciu. (Na základe návrhu, vo Windowse "TPMTask" naplánovaná úloha sa spustí každých 12 hodín na spracovanie takýchto príznakov aktualizácie zabezpečeného spustenia, takže najneskôr do 12 hodín sa aktualizácia spustí. Správcovia môžu tiež urýchliť manuálne spustenie úlohy alebo reštartovanie, ak je to potrebné.)

Príklad používateľského rozhrania politiky

-

Nastavenie: "Povoliť zavedenie kľúča zabezpečeného spustenia" – Keď je táto možnosť povolená, zariadenie nainštaluje aktualizované certifikáty zabezpečeného spustenia (2023 CA) a súvisiacu aktualizáciu správcu spúšťania. Kľúče a konfigurácie zabezpečeného spustenia firmvéru zariadenia sa aktualizujú v ďalšom okne údržby. Stav je možné sledovať prostredníctvom databázy Registry (UEFICA2023Status a UEFICA2023Error) alebo denníka udalostí systému Windows.

-

Možnosti: Povolené/ Zakázané/Nie je nakonfigurované.

Tento prístup s jedným nastavením zachováva jednoduchosť pre všetkých zákazníkov (vždy používa odporúčanú hodnotu 0x5944). Ak bude v budúcnosti potrebná podrobnejšia kontrola, môžu sa zaviesť ďalšie politiky alebo možnosti. Aktuálne pokyny sú však v tom, ženové kľúče zabezpečeného spustenia a nový správca spúšťania by mali byť nasadené spoločne takmer vo všetkých scenároch, takže je vhodné nasadenie s jedným prepínačom.

Povolenia & zabezpečenia: Píše sa do HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... vyžaduje oprávnenia správcu. skupinová politika sa spúšťa ako lokálny systém pre klientov, ktorý má potrebné práva. Samotný objekt GPO môžu upravovať správcovia s právami na správu skupinová politika. Standard zabezpečenia objektu GPO môže zabrániť zmene politiky, ktorá nie je správcom.

Text pre používateľské rozhranie skupinová politika

Anglický text použitý pri konfigurácii politiky je nasledovný.

|

Text element |

Popis |

|

Uzol v hierarchii skupinová politika |

Zabezpečené spustenie |

|

AvailableUpdates/AvailableUpdatesPolicy |

|

|

Názov nastavenia |

Povoliť nasadenie certifikátu zabezpečeného spustenia |

|

Možnosti |

Možnosti <nie sú potrebné žiadne možnosti – iba "Nenakonfigurované", "Povolené" a "Zakázané"> |

|

Popis |

Toto nastavenie politiky umožňuje povoliť alebo zakázať proces nasadenia certifikátu zabezpečeného spustenia v zariadeniach. Keď je táto možnosť povolená, Windows automaticky spustí proces nasadenia certifikátu v zariadeniach, v ktorých sa táto politika použila. Poznámka: Toto nastavenie databázy Registry nie je uložené v kľúči politiky, čo sa považuje za preferenciu. Ak sa teda objekt skupinová politika, ktorý implementuje toto nastavenie, niekedy odstráni, toto nastavenie databázy Registry zostane zachované. Poznámka: Úloha systému Windows, ktorá spúšťa a spracúva toto nastavenie, sa spúšťa každých 12 hodín. V niektorých prípadoch sa aktualizácie budú uchovávať, kým sa systém reštartuje, aby sa aktualizácie bezpečne zoradia. Poznámka: Po použití certifikátov na firmvér ich nemôžete vrátiť späť z Windowsu. Ak je potrebné vymazávanie certifikátov, musí sa vykonať z rozhrania ponuky firmvéru. Ďalšie informácie nájdete v téme: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Názov nastavenia |

Automatické nasadenie certifikátov prostredníctvom Aktualizácie |

|

Možnosti |

<nie sú potrebné žiadne možnosti – iba "Nenakonfigurované", "Povolené" a "Zakázané"> |

|

Popis |

V zariadeniach, v ktorých sú k dispozícii výsledky testov, ktoré označujú, že zariadenie môže úspešne spracovať aktualizácie certifikátu, sa aktualizácie automaticky inicializujú ako súčasť aktualizácií údržby. Táto politika je predvolene povolená. V prípade podnikov, ktoré chcú spravovať automatickú aktualizáciu, použite túto politiku na explicitné povolenie alebo zakázanie funkcie. Ďalšie informácie nájdete v téme: https://aka.ms/GetSecureBoot |

Môže sa použiť na povolenie kľúčov SecureBoot.

Tento systém sa skladá z radu pomôcok príkazového riadka (tradičný spustiteľný súbor aj modul prostredia PowerShell), ktoré môžu lokálne dotazovať a používať konfigurácie SecureBoot v počítači.

WinCS vypne konfiguračný kľúč, ktorý možno použiť s pomôckami príkazového riadka na úpravu stavu príznaku SecureBoot v počítači. Po použití bude ďalšia naplánovaná kontrola SecureBoot vykonávať akcie na základe kľúča.

|

Názov funkcie |

Kláves WinCS |

Popis |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Umožňuje aktualizovať databázu zabezpečeného spustenia (DB) novým certifikátom Windows UEFI CA 2023 (ten, ktorý podpisuje zavádzacie nakladače systému Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Umožňuje aktualizáciu databázy zabezpečeného spustenia pomocou nového certifikátu tretích strán Option ROM 2023 (pre romy tretích strán, zvyčajne periférny firmvér). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Umožňuje aktualizovať databázu zabezpečeného spustenia s novým certifikátom UEFI tretej strany CA 2023 (nahradenie 2011 Microsoft 3P UEFI CA, ktorá podpisuje zavádzacie servery tretích strán). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Umožňuje aktualizovať ukladací priestor kľúčov Exchange Key (KEK) s novým microsoft kek 2023. Výraz "zoznam povolených" označuje, že pripojí nový kód KEK, ak PK platformy (kľúč platformy) zodpovedá spoločnosti Microsoft (zabezpečuje sa, že aktualizácia sa vzťahuje len na zabezpečené spustenie riadené spoločnosťou Microsoft, nie na vlastné PK). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Umožňuje inštaláciu nového PCA 2023-podpísal Boot Manager (bootmgfw.efi), ak systém DB je aktualizovaný s PCA 2023, ale súčasný boot manager je stále podpísaný staršie PCA 20111. Tým sa zabezpečí, že zavádzací reťazec sa plne aktualizuje na certifikáty z roku 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Nakonfiguruje všetky vyššie uvedené možnosti tak, aby boli povolené. |

Kľúče SecureBoot je možné dotazovať pomocou nasledujúceho príkazového riadka:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Vráti sa nasledujúce hlásenie (v čistom zariadení):

Príznak: F33E0C8E

Aktuálna konfigurácia: F33E0C8E001

Čakajúca konfigurácia: Žiadne

Nevybavená akcia: Žiadne

Stav: Zakázané

CVE: CVE-2025-55318

Prepojenie FwLink: https://aka.ms/getsecureboot

Konfigurácie:

F33E0C8E002

F33E0C8E001

Všimnite si, že stav kľúča je vypnutý a aktuálna konfigurácia je F33E0C8E001.

Konkrétnu konfiguráciu na povolenie certifikátov SecureBoot je možné nakonfigurovať nasledujúcim spôsobom:

WinCsFlags /apply -key "F33E0C8E002"

Úspešné použitie kľúča by malo vrátiť nasledujúce informácie:

Úspešné použitie F33E0C8E002

Príznak: F33E0C8E

Aktuálna konfigurácia: F33E0C8E002

Čakajúca konfigurácia: Žiadne

Nevybavená akcia: Žiadne

Stav: Zakázané

CVE: CVE-2025-55318

Prepojenie FwLink: https://aka.ms/getsecureboot

Konfigurácie:

F33E0C8E002

Ak chcete neskôr zistiť stav kľúča, môžete znova použiť počiatočný príkaz dotazu:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Vrátené informácie budú podobné nasledujúcim informáciám v závislosti od stavu príznaku:

Príznak: F33E0C8E

Aktuálna konfigurácia: F33E0C8E002

Čakajúca konfigurácia: Žiadne

Nevybavená akcia: Žiadne

Stav: Povolené

CVE: CVE-2025-55318

Prepojenie FwLink: https://aka.ms/getsecureboot

Konfigurácie:

F33E0C8E002

F33E0C8E001

Všimnite si, že stav kľúča je teraz povolený a aktuálna konfigurácia je F33E0C8E002.

Poznámka Použitý kľúč neznamená, že sa spustil alebo dokončil proces inštalácie certifikátu SecureBoot. To len naznačuje, že stroj bude pokračovať s aktualizáciami SecureBoot pri ďalšej dostupnej príležitosti. Môže to byť čakajúce, už spustené alebo dokončené. Stav príznaku tento priebeh neuvádza.

Manuálne kroky aktualizácie DB/KEK

Pokyny na manuálne použitie aktualizácií databázy zabezpečeného spustenia nájdete v téme Aktualizácia kľúčov zabezpečeného spustenia od spoločnosti Microsoft. Podrobnosti o konfigurácii objektu zabezpečeného spustenia odporúčanej spoločnosťou Microsoft nájdete v téme Microsoft Secure Boot objects GitHub Repo, pretože je oficiálnym miestom pre všetok obsah objektu zabezpečeného spustenia.

|

Zmeniť dátum |

Zmeniť popis |

|

September 2025 |

|

|

8. júla 2025 |

|

|

2. júla 2025 |

|