Sammanfattning

Administratörer av Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) kan nu centralt skapa och hantera Hyper-V-port åtkomstkontrollistor (ACL: er) i VMM.

Mer Information

Mer information om Samlad uppdatering 8 för System Center 2012 R2 Virtual Machine Manager klickar du på följande artikelnummer och läser artikeln i Microsoft Knowledge Base:

3096389 av Samlad uppdatering 8 för System Center 2012 R2 Virtual Machine Manager

Ordlista

Vi har förbättrat objektmodellen för Virtual Machine Manager genom att lägga till följande nya begrepp i området network management.

-

Port för åtkomstkontrollistan (ACL-port)Ett objekt som är kopplade till olika nätverk VMM-primitiver som beskriver nätverkssäkerhet. Porten ACL fungerar som en uppsättning åtkomstkontrollposter eller ACL regler. En ACL kan kopplas till valfritt antal (noll eller fler) VMM networking primitiver som ett VM-nätverk, VM undernät, virtuella nätverkskort eller VMM management server själv. En ACL kan innehålla valfritt antal (noll eller fler) ACL regler. Varje kompatibel VMM som har nätverk primitiva (VM-nätverk, VM undernät, virtuella nätverkskort eller VMM management server) kan ha en port ACL ansluten eller ingen.

-

Port åtkomstkontrollpost eller ACL-regelEtt objekt som beskriver principen för filtrering. Flera ACL-regler kan finnas i samma port ACL och tillämpas baserat på deras prioritet. Varje regel ACL motsvarar exakt en port ACL.

-

Globala inställningarEtt virtuellt begrepp som beskriver en port ACL som tillämpas på alla VM virtuella nätverkskort i infrastrukturen. Det finns ingen separat objekttyp för globala inställningar. I stället globala inställningar port ACL kopplar till VMM management server själv. VMM management server-objektet kan ha en port ACL eller ingen.

Information om objekt som tidigare var tillgängliga i området network management finns i Virtual Machine Manager nätverk objekt Fundamentals.

Vad kan jag göra med den här funktionen?

Med hjälp av PowerShell-gränssnittet i VMM kan vidta du följande åtgärder:

-

Ange port ACL: er och deras ACL-regler.

-

Reglerna tillämpas på virtuella växelportar på Hyper-V-servrar som "utökad port ACL: er" (VMNetworkAdapterExtendedAcl) i Hyper-V-terminologi. Detta innebär att de kan tillämpas endast på Windows Server 2012 R2 (och Hyper-V Server 2012 R2) värdservrar.

-

VMM skapar inte "äldre" Hyper-V-port ACL (VMNetworkAdapterAcl). Därför kan du inte använda port ACL: er i Windows Server 2012 (eller Hyper-V Server 2012) värdservrar med VMM.

-

Alla ACL portregler som har definierats i VMM med hjälp av den här funktionen är tillståndskänsligt (för TCP). Du kan inte skapa regler för statslösa ACL för TCP med VMM.

Mer information om utökad port ACL-funktionen i Windows Server 2012 R2 Hyper-V finns i Skapa IPSec-principer med utökad Port Access Control visar för Windows Server 2012 R2.

-

-

Koppla en ACL-port till globala inställningar. Detta gäller för alla VM virtuella nätverkskort. Det är endast tillgänglig för administratörer fullständig.

-

Koppla port ACL: er som skapats till ett VM-nätverk, VM undernät eller virtuella nätverkskort för VM. Detta är tillgängligt för administratörer fullständig, arrendator administratörer och självservice användare (SSUs).

-

Visa och uppdatera ACL portregler som har konfigurerats på enskilda VM-vNIC.

-

Ta bort port ACL: er och deras ACL-regler.

Var och en av dessa åtgärder är beskrivs mer utförligt senare i den här artikeln.Tänk på att den här funktionen visas endast via PowerShell-cmdlets och återspeglas inte i konsolen VMM UI (förutom "Efterlevnad"-läge).

Vad kan jag inte göra med den här funktionen?

-

Hantera/uppdatera enskilda regler för en enskild instans när ACL delas av flera instanser. Alla regler hanteras centralt inom deras överordnade ACL: er och skall gälla när Åtkomstkontrollistan är kopplad.

-

Koppla mer än en ACL för en entitet.

-

Gäller port ACL: er för virtuella nätverkskort (vNICs) i Hyper-V överordnad partition (management OS).

-

Skapa portregler för ACL som innehåller IP-nivå protokoll (än TCP eller UDP).

-

Gälla logiska nätverk, nätverksplatser (definitioner av logiska nätverk), undernät VLAN och andra nätverk VMM primitiver som inte fanns tidigare med port ACL: er.

Hur använder funktionen?

Definiera ny port ACL: er och deras ACL portregler

Du kan nu skapa ACL: er och deras ACL regler direkt från i VMM med hjälp av PowerShell-cmdlets.

Skapa en ny ACL

Följande nya PowerShell cmdlets läggs till:Ny SCPortACL – namnet <sträng> [– beskrivning <sträng>]– Namn: Namnet på porten ACL– Beskrivning: Beskrivning av port ACL (valfri parameter)Hämta SCPortACLHämtar alla port-ACL– Namn: Du kan också filtrera efter namn– ID: du kan också filtrera efter IDExempelkommandon

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definiera ACL portregler för port ACL

Varje port ACL består av en samling ACL portregler. Varje regel innehåller olika parametrar.

-

Namn

-

Beskrivning

-

Typ: Ankommande och avgående (riktning ACL-LISTAN kommer att tillämpas)

-

Åtgärd: Tillåt/Neka (ACL, så att trafiken eller blockera trafiken åtgärden)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protokoll: TCP/Udp/alla (Obs: IP-nivå protokoll stöds inte i port ACL: er som definieras av VMM. De är fortfarande är inbyggt i Hyper-V.)

-

Prioritet: 1 – 65535 (lägsta numret har högsta prioritet). Denna prioritering motsvarar det lager där den används. (Mer information om hur ACL regler baserat på prioritet och det objekt som Åtkomstkontrollistan är bifogade följer.)

Nya PowerShell-cmdlets har lagts till

Ny SCPortACLrule - PortACL <PortACL>-namnet <sträng> [-beskrivning < sträng >]-typen < ankommande | Utgående >-åtgärden < tillåta | Neka >-prioritet < uint16 >-protokollet < Tcp | UDP | Alla > [-SourceAddressPrefix < sträng: IP-adress | IPSubnet >] [-SourcePortRange < sträng: X | X-Y | Alla >] [-DestinationAddressPrefix < sträng: IP-adress | IPSubnet >] [-DestinationPortRange < sträng: X | X-Y | Alla >]Hämta SCPortACLruleHämtar alla ACL portreglerna.

-

Namn: Du kan också filtrera efter namn

-

ID: Du kan också filtrera efter ID

-

PortACL: Du kan också filtrera efter port ACL

Exempelkommandon

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Ansluta och koppla från port ACL: er

ACL-listor kan kopplas till följande:

-

Globala inställningar (gäller alla nätverkskort för VM. Endast gör administratörer fullständig.)

-

VM-nätverk (fullständig admins/arrendator administratörer/SSUs kan göra detta.)

-

VM-undernät (fullständig admins/arrendator administratörer/SSUs kan göra detta.)

-

Virtuella nätverkskort (fullständig admins/arrendator administratörer/SSUs kan göra detta.)

Globala inställningar

Dessa ACL portregler gälla alla VM virtuella nätverkskort i infrastrukturen.Befintliga PowerShell-cmdlets har uppdaterats med nya parametrar för att ansluta och koppla från port ACL: er.Set-SCVMMServer – VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | - RemovePortACL]

-

PortACL: Ny valfri parameter som konfigurerar den angivna porten ACL på globala inställningar.

-

RemovePortACL: Ny valfri parameter som tar bort alla konfigurerade port ACL från globala inställningar.

Get-SCVMMServer: returnerar den konfigurerade porten ACL i det returnerade objektet.Exempelkommandon

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM-nätverk

Dessa regler kommer att gälla alla VM virtuella nätverkskort som är anslutna till nätverket VM.Befintliga PowerShell-cmdlets har uppdaterats med nya parametrar för att ansluta och koppla från port ACL: er.Nya SCVMNetwork [– PortACL <NetworkAccessControlList>] [resten av parametrarna]-PortACL: ny valfri parameter som gör att du kan ange en port ACL till VM-nätverk under skapandet.Ställ in SCVMNetwork [– PortACL <NetworkAccessControlList> | - RemovePortACL] [resten av parametrarna]-PortACL: ny valfri parameter som gör att du kan ange en port ACL till VM-nätverk.-RemovePortACL: ny valfri parameter som tar bort alla konfigurerade port ACL från VM-nätverk.Get-SCVMNetwork: returnerar den konfigurerade porten ACL i det returnerade objektet.Exempelkommandon

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM-undernät

Dessa regler kommer att gälla alla VM virtuella nätverkskort som är anslutna till den här VM-undernät.Befintliga PowerShell-cmdlets har uppdaterats med ny parameter för att ansluta och koppla från port ACL: er.Nya SCVMSubnet [– PortACL <NetworkAccessControlList>] [resten av parametrarna]-PortACL: ny valfri parameter som gör att du kan ange en port ACL till VM-undernät under skapandet.Ställ in SCVMSubnet [– PortACL <NetworkAccessControlList> | - RemovePortACL] [resten av parametrarna]-PortACL: ny valfri parameter som gör att du kan ange en port ACL till VM-undernät.-RemovePortACL: ny valfri parameter som tar bort alla konfigurerade port ACL från VM-undernät.Get-SCVMSubnet: returnerar den konfigurerade porten ACL i det returnerade objektet.Exempelkommandon

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Virtuella nätverkskort för VM (vmNIC)

Befintliga PowerShell-cmdlets har uppdaterats med nya parametrar för att ansluta och koppla från port ACL: er.Nya SCVirtualNetworkAdapter [– PortACL <NetworkAccessControlList>] [resten av parametrarna]-PortACL: ny valfri parameter som gör att du kan ange en port ACL till det virtuella nätverkskortet när du skapar en ny vNIC.Ställ in SCVirtualNetworkAdapter [– PortACL <NetworkAccessControlList> | - RemovePortACL] [resten av parametrarna]-PortACL: ny valfri parameter som gör att du kan ange en port ACL till det virtuella nätverkskortet.-RemovePortACL: ny valfri parameter som tar bort alla konfigurerade port ACL från det virtuella nätverkskortet.Get-SCVirtualNetworkAdapter: returnerar den konfigurerade porten ACL i det returnerade objektet.Exempelkommandon

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Använda ACL portregler

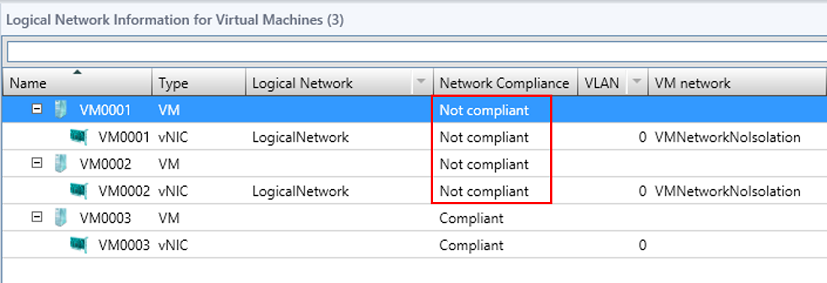

När du uppdaterar de virtuella maskiner när du koppla port-ACL: er märker du att VMs status visas som "Inte kompatibla" i vyn Virtual Machine Fabric arbetsytan. (Om du vill växla till vyn för Virtual Machine, du måste först gå till noden Logiska nätverk eller noden Logiska växlar i Fabric arbetsytan). Tänk på att VM-uppdatering sker automatiskt i bakgrunden (enligt schema). Därför, även om du inte uppdaterar VMs uttryckligen de försätts i ett tillstånd som inte uppfyller kraven så småningom.

Visa ACL portregler

Visa ACL: er och ACL regler, du kan använda följande PowerShell-cmdlets.

Nya PowerShell-cmdlets har lagts till

Hämta port ACL: erParametern värdet 1. Hämta alla eller efter namn: Get-SCPortACL [-namnet <>]Parametern värdet 2. Att få efter ID: Get-SCPortACL -Id <> [-namnet <>]Hämta ACL portreglerParametern värdet 1. Alla eller efter namn: Get-SCPortACLrule [-namnet <>]Parametern värdet 2. Efter ID: Get-SCPortACLrule -Id <>Parametern värdet 3. Genom behörighetslisteobjekt: <NetworkAccessControlList> Get-SCPortACLrule – PortACL

Uppdatera portregler ACL

När du uppdaterar ACL som är kopplad till nätverkskort återspeglas ändringarna i alla nätverkskort instanser som använder denna ACL. För en ACL som är kopplad till en VM undernät eller VM nätverk uppdateras alla network adapter instanser som är anslutna till undernätet med ändringarna.Obs! Uppdaterar ACL regler på enskilda nätverkskort utförs parallellt i ett färgschema för bästa ett försök. Kort som inte kan uppdateras av någon anledning är märkta "security incompliant" och aktiviteten avslutas med ett felmeddelande som säger att nätverkskorten inte har uppdaterats. "Security incompliant" avser här ett matchningsfel för förväntat jämfört med faktiska ACL regler. Kortet har ett efterföljande tillstånd för "Inte kompatibla" tillsammans med relevanta felmeddelanden. Finns i föregående avsnitt för mer information om hälsostatus uppfyller virtuella datorer.

Nya PowerShell-cmdlet läggs till

Ange SCPortACL - PortACL <PortACL> [-<namn>] [-beskrivning < description >]Ange SCPortACLrule - PortACLrule <PortACLrule> [-<namn>] [-beskrivning <sträng>] [-Skriv <PortACLRuleDirection> {ankommande | Utgående}] [-åtgärden <PortACLRuleAction> {tillåta | Neka}] [-SourceAddressPrefix <sträng>] [-SourcePortRange <sträng>] [-DestinationAddressPrefix <sträng>] [-DestinationPortRange <sträng>] [-protokollet <PortACLruleProtocol> {Tcp | UDP | Alla}]Ange SCPortACL: ändrar portens ACL-beskrivning.

-

Beskrivning: Uppdaterar beskrivningen.

Ange SCPortACLrule: Ändrar parametrar för port ACL-regeln.

-

Beskrivning: Uppdaterar beskrivningen.

-

Typ: Uppdaterar den riktning där den används.

-

Åtgärd: Uppdateringar av Åtkomstkontrollistan.

-

Protokoll: Uppdaterar protokollet Åtkomstkontrollistan tillämpas.

-

Prioritet: Uppdaterar prioritet.

-

SourceAddressPrefix: Uppdaterar adressprefixet källa.

-

SourcePortRange: Uppdaterar portintervall för källa.

-

DestinationAddressPrefix: Uppdaterar adressprefixet mål.

-

DestinationPortRange: Uppdaterar port målområdet.

Ta bort port ACL: er och portregler ACL

En ACL kan tas bort om det finns inga beroenden som är kopplade till den. Beroenden är VM nätverk/VM undernät för virtuella nätverkskort för globala nätverksinställningar som är kopplade till Åtkomstkontrollistan. När du försöker ta bort en port ACL med PowerShell-cmdlet identifierar cmdlet om porten ACL är kopplad till någon av beroenden och att ge felmeddelanden.

Ta bort port ACL: er

Nya PowerShell-cmdlets har lagts till:Ta bort SCPortACL - PortACL <NetworkAccessControlList>

Ta bort ACL portregler

Nya PowerShell-cmdlets har lagts till:Ta bort SCPortACLRule - PortACLRule <NetworkAccessControlListRule>Tänk på att om du tar bort en VM undernät/VM nätverk/nätverkskort automatiskt tar bort associationen med den ACL.En ACL kan också kopplas från VM undernät/VM nätverk/nätverkskortet genom att ändra respektive nätverk VMM-objektet. Gör detta genom att använda cmdlet Set- tillsammans med växeln - RemovePortACL enligt beskrivningen i tidigare avsnitt. I det här fallet porten ACL är frånkopplad från respektive nätverksobjekt men inte tas bort från VMM-infrastruktur. Därför kan den återanvändas senare.

Out-of-band ändrar ACL regler

Om vi gör ändringar för out-of-band (OOB) till ACL regler från Hyper-V virtuell switch-port (med inbyggd Hyper-V-cmdlets som Lägg till-VMNetworkAdapterExtendedAcl), visas uppdatera VM nätverkskortet som "Security Incompliant." Nätverkskortet kan sedan åtgärdas från VMM som beskrivs i avsnittet "Använda port ACL: er". Hjälpåtgärder skrivs alla ACL portreglerna som definieras utanför VMM med dem som förväntas av VMM.

Port ACL prioritet och programmet regelprioritet (Avancerat)

Grundbegrepp

Varje port ACL-regel i en hamn ACL har en egenskap som heter "Prioritet." Regler tillämpas i ordning baserat på deras prioritet. Följande grundläggande principer definierar regler prioritet:

-

Ju lägre prioritet nummer, desto högre är prioriteten. Det vill säga om flera portregler ACL motsäger varandra, vinner regeln med lägre prioritet.

-

Åtgärden påverkar inte prioritet. Som är till skillnad från NTFS-ACL: er är (till exempel) här inte ett begrepp som "Neka alltid företräde framför Tillåt".

-

På samma prioritet (samma numeriska värde), du kan inte ha två regler med samma riktning. Den här funktionen förhindrar en hypotetiska situation där någon kan definiera "Neka" och "Tillåt" regler med samma prioritet, eftersom detta leder till tvetydighet eller en konflikt.

-

En konflikt kan definieras som två eller flera regler som har samma prioritet och samma riktning. En konflikt kan uppstå om det finns två ACL portregler med samma prioritet och riktning i två åtkomstkontrollistor som tillämpas på olika nivåer och om dessa nivåer delvis överlappar varandra. Det vill säga kan det finnas ett objekt (till exempel vmNIC) som faller inom tillämpningsområdet för båda nivåerna. Ett vanligt exempel på överlappande är ett VM-nätverk och VM-undernät i samma nätverk.

Använda flera port ACL-listor till en enda enhet

Eftersom port åtkomstkontrollistor kan gälla för olika VMM nätverk objekt (eller på olika nivåer som beskrivs ovan), kan en enda virtuell VM-nätverkskort (vmNIC) är indelade i omfattningen av flera port ACL: er. I det här scenariot används ACL portregler från port åtkomstkontrollistor. Prioritet för dessa regler kan dock vara olika, beroende på flera nya VMM finjustera inställningarna som nämns senare i den här artikeln.

Registerinställningar

Dessa inställningar definieras som DWORD-värden i Windows-registret under följande nyckel i VMM management server:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Settings Tänk på att dessa inställningar kommer att påverka beteendet port ACL: er över hela infrastrukturen för VMM.

Prioriteten för effektiv port ACL

I den här diskussionen beskriver vi verkliga prioriteten för ACL portregler när flera ACL-port används för en enda enhet som effektivt regelprioriteringen. Tänk på att det finns ingen separat inställning eller objekt i VMM om du vill definiera eller visa effektiva regelprioriteringen. Den beräknas i körtidsbiblioteket.Det finns två globala lägen som effektivt regelprioriteringen kan beräknas. Lägen som slås av registerinställningen:

PortACLAbsolutePriority Acceptabla värden för den här inställningen är 0 (noll) eller 1, där 0 anger standardbeteende.

Relativ prioritet (standardinställning)

Ange egenskapen PortACLAbsolutePriority i registret till ett värde av 0 (noll) om du vill aktivera det här läget. Det här läget gäller även om inställningen inte är definierad i registret (om egenskapen skapas).Följande principer skall tillämpas utöver grundbegrepp som beskrivs tidigare i det här läget:

-

Prioritet inom samma port ACL bevaras. Prioritetsvärden som definieras i varje regel behandlas därför som relativa i Åtkomstkontrollistan.

-

När du använder flera port ACL regler sina i buckets. Regler från samma ACL (kopplade till ett visst objekt) används tillsammans i samma åldersgrupp. Prioriteten för viss buckets beror på objektet som port ACL är kopplad.

-

Här är företräde de regler som definieras i de globala inställningarna ACL (oavsett deras egen prioritet enligt port ACL) alltid framför regler som definieras i ACL som används till vmNIC och så vidare. Med andra ord upprätthålls lager åtskillnad.

Slutligen, effektiv regelprioriteringen kan skilja sig från det numeriska värde som du anger i regel Portegenskaper ACL. Mer information om hur detta tillämpas och hur du kan ändra sin logik följer.

-

Du kan ändra ordern som "objektspecifika" tre nivåer (dvs vmNIC, VM undernät och VM-nätverk) har högre prioritet.

-

Det går inte att ändra ordningen på globala inställningar. Det tar alltid högsta prioritet (eller ordning = 0).

-

Du kan ange följande inställningar till ett numeriskt värde mellan 0 och 3, där 0 är den högsta prioriteten (lika med globala inställningar) och 3 är den lägsta prioriteten för de andra tre nivåerna:

-

PortACLVMNetworkAdapterPriority (standardvärdet är 1)

-

PortACLVMSubnetPriority (standard är 2)

-

PortACLVMNetworkPriority (standard är 3)

-

-

Om du tilldelar flera registerinställningarna samma värde (0 till 3), eller om du tilldelar ett värde utanför intervallet 0 till 3, går VMM tillbaka till standardinställningen.

-

-

På sätt att beställa aktiveras är effektiva regelprioriteringen ändras så att ACL regler som har angetts på en högre nivå får högre prioritet (som är ett numeriskt värde). När effektiv ACL beräknas är varje regel relativ prioritetsvärde "stötar" nivå-specifika värde eller "steg".

-

Nivå-specifika värdet är "step" som avgränsar olika nivåer. Storleken på "step" är 10000 och konfigureras i följande registerinställning:

PortACLLayerSeparation

-

Detta innebär att varje enskild regel prioritet inom ACL (det vill säga en regel som behandlas som relativ) i det här läget inte får överstiga värdet för följande inställning:

PortACLLayerSeparation (som standard 10000)

Konfigurationsexempel

Anta att alla inställningar har standardvärden. (Dessa beskrivs tidigare.)

-

Vi har en ACL som är kopplad till vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Effektiv prioriteten för alla regler som definieras i denna ACL stötar med 10 000 (PortACLLayerSeparation värde).

-

Vi definierar en regel i denna ACL har en prioritet har värdet 100.

-

Effektiv prioriteten för den här regeln skulle vara 10000 + 100 = 10100.

-

Regeln har högre prioritet än andra regler inom samma ACL prioriteten är större än 100.

-

Regeln har alltid högre prioritet än de regler som definieras i ACL: er som är anslutna i nätverket VM och VM undernätverksnivå. (Detta är SANT eftersom de anses vara "lägre").

-

Regeln kommer aldrig företräde framför de regler som definieras i ACL för de globala inställningarna.

Fördelarna med detta läge

-

Flera innehavare scenarier är bättre säkerhet eftersom ACL portregler som definieras av tyg admin (på globala inställningar-nivå) alltid företräde framför andra regler som definieras av hyresgäster själva.

-

Varje port ACL regelkonflikter (d.v.s. tvetydigheter) förhindras automatiskt på lager separation. Det är lätt att förutsäga vilka regler kommer att gälla och varför.

Varningar i det här läget

-

Mindre flexibilitet. Om du definierar en regel (till exempel "Neka all trafik för att port 80") i globala inställningar kan skapa du en finare undantag från denna regel aldrig på en lägre nivå (till exempel "Tillåt port 80 på denna VM som körs på en webbserver som legitima").

Relativ prioritet

Ange egenskapen PortACLAbsolutePriority i registret till värdet 1 om du vill aktivera det här läget.Följande principer skall tillämpas utöver grundläggande begrepp som beskrivs tidigare i det här läget:

-

Om ett objekt som faller inom tillämpningsområdet för flera ACL-listor (t ex VM nätverk och VM-undernät), tillämpas alla regler som definieras i de bifogade åtkomstkontrollistorna i enhetlig ordning (eller som en enda bucket). Det finns ingen nivå separation och ingen "Stöta" över huvud taget.

-

Alla prioriteter behandlas som absolut, exakt så som de definieras i varje regel prioritet. Med andra ord är effektiva prioriteten för varje regel detsamma som vad som definieras i själva regeln och ändras inte av VMM motorn innan den används.

-

Alla andra registerinställningar som beskrivs i föregående avsnitt har ingen effekt.

-

I det här läget kan inte prioriteter som enskild regel i en ACL (d.v.s. en regel prioritet som behandlas som absolut) överskrida 65535.

Konfigurationsexempel

-

I ACL globala inställningar kan du definiera en regel som prioritet har värdet 100.

-

I Åtkomstkontrollistan som är kopplad till vmNIC, kan du definiera en regel som prioritet anges till 50.

-

Den regel som definieras på vmNIC nivå prioriteras eftersom den har en högre prioritet (det vill säga ett lägre numeriskt värde).

Fördelarna med detta läge

-

Mer flexibilitet. Du kan skapa "one-off" undantag från reglerna för globala inställningar på lägre nivåer (till exempel VM undernät eller vmNIC).

Varningar i det här läget

-

Planering kan bli mer komplicerat eftersom det finns ingen nivå separation. Och det kan finnas en regel på valfri nivå som åsidosätter andra regler som definieras på andra objekt.

-

I miljöer med flera innehavare påverkas säkerhet eftersom en hyresgäst kan skapa en regel på undernätverksnivå VM som åsidosätter de principer som definieras av tyg admin på nivån globala inställningar.

-

Regelkonflikter (d.v.s. tvetydigheter) tas inte bort automatiskt och kan uppstå. VMM kan förhindra konflikter på samma nivå i ACL. Det går inte att förhindra konflikter mellan ACL: er som är kopplade till olika objekt. I fall av konflikt eftersom VMM går inte att lösa konflikten automatiskt, att tillämpningen av dessa regler det slutar och kommer att orsaka ett fel.