Ngày phát hành ban đầu: Ngày 13 tháng 8 năm 2024

ID KB: 5042562

Hỗ trợ cho Windows 10 sẽ kết thúc vào tháng 10 năm 2025

Sau ngày 14 tháng 10 năm 2025, Microsoft sẽ không còn cung cấp các bản cập nhật phần mềm miễn phí từ Windows Update, hỗ trợ kỹ thuật hoặc bản sửa lỗi bảo mật cho Windows 10. PC của bạn vẫn hoạt động được, nhưng chúng tôi khuyên bạn nên chuyển sang Windows 11.

Lưu ý quan trọng về chính sách SkuSiPolicy.p7b

Để biết hướng dẫn áp dụng chính sách cập nhật, hãy xem phần Triển khai chính sách thu hồi có chữ ký của Microsoft (SkuSiPolicy.p7b ).

Trong bài viết này

Tóm tắt

Microsoft đã biết về một lỗ hổng bảo mật trong Windows cho phép kẻ tấn công có đặc quyền quản trị thay thế các tệp hệ thống Windows cập nhật có các phiên bản cũ hơn, mở ra cánh cửa cho kẻ tấn công giới thiệu lại các lỗ hổng cho bảo mật dựa trên Virtualization (VBS). Quay lui các nhị phân này có thể cho phép kẻ tấn công vượt qua các tính năng bảo mật VBS và thâm nhập dữ liệu được VBS bảo vệ. Sự cố này được mô tả trong CVE-2024-21302 | Windows Secure Kernel Mode Elevation of Privilege vulnerability.

Để giải quyết sự cố này, chúng tôi sẽ thu hồi các tệp hệ thống VBS dễ bị tấn công không được cập nhật. Do số lượng lớn các tệp liên quan đến VBS phải bị chặn, chúng tôi sử dụng một phương pháp thay thế để chặn các phiên bản tệp không được cập nhật.

Phạm vi Tác động

Tất cả các thiết bị Windows hỗ trợ VBS đều bị ảnh hưởng bởi sự cố này. Điều này bao gồm các thiết bị thực tại chỗ và máy ảo (VM). VBS được hỗ trợ trên Windows 10 mới hơn và các phiên bản Windows Windows Server 2016 trở lên cũng Windows Server phiên bản mới hơn.

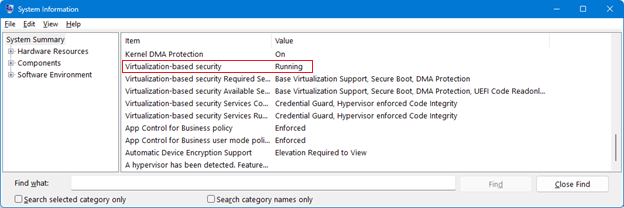

Có thể kiểm tra trạng thái VBS thông qua công cụ Thông tin Hệ thống của Microsoft (Msinfo32.exe). Công cụ này thu thập thông tin về thiết bị của bạn. Sau khi bắt Msinfo32.exe, cuộn xuống hàng bảo mật dựa trên Virtualization . Nếu giá trị của hàng này đang Chạy, VBS sẽ được bật và chạy.

Trạng thái VBS cũng có thể được kiểm tra Windows PowerShell bằng cách sử Win32_DeviceGuard loại WMI mới. Để truy vấn trạng thái VBS từ PowerShell, hãy mở phiên Windows PowerShell cao và sau đó chạy lệnh sau đây:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Sau khi chạy lệnh PowerShell ở trên, trạng thái trạng thái VBS sẽ là một trong những trạng thái sau.

|

Tên trường |

Trạng thái |

|

VirtualizationBasedSecurityStatus |

|

Các biện pháp giảm nhẹ sẵn dùng

Đối với tất cả các phiên bản được hỗ trợ của Windows 10, phiên bản 1507 trở lên của Windows cũng như phiên bản Windows Server 2016 trở lên của Windows Server, người quản trị có thể triển khai chính sách thu hồi được ký kết với Microsoft (SkuSiPolicy.p7b). Điều này sẽ chặn các phiên bản dễ bị tổn thương của các tập tin hệ thống VBS không được cập nhật từ được tải bởi hệ điều hành.

Khi SkuSiPolicy.p7b được áp dụng cho một thiết bị Windows, chính sách cũng sẽ bị khóa vào thiết bị bằng cách thêm một biến số vào vi chương trình UEFI. Trong quá trình khởi động, chính sách sẽ tải và Windows chặn tải các nhị phân vi phạm chính sách. Nếu khóa UEFI được áp dụng và chính sách được loại bỏ hoặc thay thế bằng phiên bản cũ hơn, trình quản lý khởi động Windows sẽ không khởi động và thiết bị sẽ không khởi động. Lỗi khởi động này sẽ không hiển thị lỗi và hệ thống sẽ tiến hành tùy chọn khởi động khả dụng tiếp theo có thể dẫn đến vòng lặp khởi động.

Chính sách CI bổ sung được Microsoft ký được bật theo mặc định và không yêu cầu thêm bước triển khai nào được thêm vào không bị ràng buộc với UEFI. Chính sách CI đã ký này sẽ được tải trong quá trình khởi động và việc thực thi chính sách này sẽ ngăn không cho quay lui các tệp hệ thống VBS trong phiên khởi động đó. Không giống như SkuSiPolicy.p7b, thiết bị có thể tiếp tục khởi động nếu chưa cài đặt bản cập nhật. Chính sách này được bao gồm trong tất cả các phiên bản được hỗ Windows 10, phiên bản 1507 trở lên. SkuSkiPolicy.p7b vẫn có thể được áp dụng bởi người quản trị để cung cấp bảo vệ bổ sung cho quay lui trong các phiên khởi động.

Nhật ký Khởi động đã Đo của Windows được sử dụng để chứng thực tình trạng khởi động của PC bao gồm thông tin về phiên bản chính sách được tải trong quá trình khởi động. Các bản ghi này được duy trì an toàn bởi TPM trong quá trình khởi động và dịch vụ chứng thực của Microsoft phân tích các bản ghi này để xác minh rằng các phiên bản chính sách chính xác đang được tải. Các dịch vụ chứng thực thi các quy tắc đảm bảo một phiên bản chính sách cụ thể trở lên được nạp; nếu không, hệ thống sẽ không được xác nhận là khỏe mạnh.

Để giảm thiểu chính sách hoạt động, chính sách phải được cập nhật bằng cách sử dụng bản cập nhật dịch vụ Windows vì các cấu phần của Windows và chính sách phải từ cùng một bản phát hành. Nếu chính sách giảm nhẹ được sao chép vào thiết bị, thiết bị có thể không bắt đầu nếu phiên bản sai của biện pháp giảm nhẹ được áp dụng hoặc biện pháp giảm nhẹ có thể không hoạt động như mong đợi. Ngoài ra, các biện pháp giảm thiểu được mô tả KB5025885 sẽ được áp dụng cho thiết bị của bạn.

Trên Windows 11, phiên bản 24H2, Windows Server 2022 và Windows Server 23H2, Dynamic Root of Trust for Measurement (DRTM) thêm một biện pháp giảm nhẹ bổ sung cho lỗ hổng quay lui. Biện pháp giảm nhẹ này được bật theo mặc định. Trên các hệ thống này, các khóa mã hóa bảo vệ VBS được gắn kết với phiên khởi động mặc định VBS CI chính sách và sẽ chỉ unseal nếu phù hợp với phiên bản chính sách CI đang được thực thi. Để cho phép quay lui do người dùng khởi tạo, một thời kỳ gia hạn đã được thêm vào để cho phép quay lui an toàn của 1 phiên bản gói cập nhật Windows mà không làm mất khả năng bỏ ẩn khóa chính VSM. Tuy nhiên, quay lui do người dùng khởi tạo chỉ có thể nếu SkuSiPolicy.p7b không được áp dụng. Chính sách CI VBS bắt buộc tất cả các nhị phân khởi động chưa được quay trở lại phiên bản bị thu hồi. Điều này có nghĩa là nếu kẻ tấn công có đặc quyền quản trị viên quay trở lại nhị phân khởi động dễ bị tấn công, hệ thống sẽ không khởi động. Nếu chính sách CI và nhị phân đều được quay trở lại phiên bản trước đó, dữ liệu được bảo vệ bằng VSM sẽ không được bỏ bán.

Hiểu về các rủi ro giảm nhẹ

Bạn cần phải biết các rủi ro tiềm ẩn trước khi áp dụng chính sách thu hồi do Microsoft ký kết. Vui lòng xem lại các rủi ro này và thực hiện mọi bản cập nhật cần thiết cho phương tiện khôi phục trước khi áp dụng biện pháp giảm nhẹ.

Lưu ý Những rủi ro này chỉ áp dụng cho chính sách SkuSiPolicy.p7b và không áp dụng cho các tùy chọn bảo vệ được bật mặc định.

-

Bản cập nhật UEFI Lock và Gỡ cài đặt. Sau khi áp dụng khóa UEFI với chính sách thu hồi do Microsoft ký trên thiết bị, bạn không thể hoàn nguyên thiết bị (bằng cách gỡ cài đặt bản cập nhật Windows, bằng cách sử dụng điểm khôi phục hoặc bằng cách khác) nếu bạn tiếp tục áp dụng Khởi động An toàn. Ngay cả định dạng lại đĩa sẽ không loại bỏ khóa UEFI của giảm thiểu nếu nó đã được áp dụng. Điều này có nghĩa là nếu bạn cố gắng hoàn nguyên HĐH Windows về trạng thái trước đó không có biện pháp giảm nhẹ được áp dụng, thiết bị sẽ không khởi động, không có thông báo lỗi sẽ được hiển thị và UEFI sẽ tiếp tục đến tùy chọn khởi động khả dụng tiếp theo. Điều này có thể dẫn đến một vòng lặp khởi động. Bạn phải tắt Khởi động An toàn để loại bỏ khóa UEFI. Vui lòng lưu ý tất cả các ngụ ý có thể xảy ra và kiểm tra kỹ trước khi bạn áp dụng các biện pháp thu hồi được nêu trong bài viết này cho thiết bị của bạn.

-

Phương tiện Khởi động Bên ngoài. Sau khi các biện pháp giảm thiểu khóa UEFI đã được áp dụng cho một thiết bị, phương tiện khởi động bên ngoài phải được cập nhật với bản cập nhật Windows mới nhất được cài đặt trên thiết bị. Nếu phương tiện khởi động bên ngoài không được cập nhật lên cùng một phiên bản windows update, thiết bị có thể không khởi động từ phương tiện đó. Xem hướng dẫn trong mục Cập nhật phương tiện khởi động bên ngoài trước khi áp dụng các biện pháp giảm nhẹ.

-

Môi trường Phục hồi Windows. Môi trường Phục hồi Windows (WinRE) trên thiết bị phải được cập nhật với Bản cập nhật Động HĐH An toàn mới nhất của Windows được phát hành vào ngày 8 tháng 7 năm 2025, trên thiết bị trước khi áp dụng SkuSipolicy.p7b cho thiết bị. Bỏ qua bước này có thể ngăn WinRE chạy tính năng Đặt lại PC. Để biết thêm thông tin, hãy xem Thêm gói cập nhật vào Windows RE.

-

Khởi động Môi trường Thực thi Trước khi khởi động (PXE). Nếu biện pháp giảm nhẹ được triển khai cho một thiết bị và bạn tìm cách sử dụng khởi động PXE, thiết bị sẽ không khởi động trừ khi bản cập nhật Windows mới nhất cũng được áp dụng cho hình ảnh khởi động máy chủ PXE. Chúng tôi khuyên bạn không nên triển khai các biện pháp giảm thiểu cho nguồn khởi động mạng trừ khi máy chủ Khởi động PXE đã được cập nhật lên bản cập nhật Windows mới nhất được phát hành vào hoặc sau tháng 1 năm 2025, bao gồm trình quản lý khởi động PXE.

Hướng dẫn triển khai giảm nhẹ

Để giải quyết các sự cố được mô tả trong bài viết này, bạn có thể triển khai chính sách thu hồi có chữ ký của Microsoft (SkuSiPolicy.p7b). Biện pháp giảm nhẹ này chỉ được hỗ Windows 10, phiên bản 1507 trở lên của Windows cũng như Windows Server 2016.

Lưu ý Nếu bạn sử dụng BitLocker, hãy đảm bảo rằng khóa khôi phục BitLocker của bạn đã được sao lưu. Bạn có thể chạy lệnh sau đây từ dấu nhắc lệnh Người quản trị và ghi chú mật khẩu số gồm 48 chữ số:

manage-bde -protectors -get %systemdrive%

Triển khai chính sách thu hồi do Microsoft ký kết (SkuSiPolicy.p7b)

Chính sách thu hồi do Microsoft ký kết được bao gồm trong bản cập nhật Windows mới nhất. Chỉ nên áp dụng chính sách này cho các thiết bị bằng cách cài đặt bản cập nhật Windows mới nhất có sẵn, sau đó làm theo các bước sau:

Lưu ý Nếu bản cập nhật bị thiếu, thiết bị có thể không bắt đầu với biện pháp giảm nhẹ được áp dụng hoặc biện pháp giảm nhẹ có thể không hoạt động như mong đợi. Đảm bảo cập nhật phương tiện Windows có thể khởi động với bản cập nhật Windows mới nhất có sẵn trước khi triển khai chính sách. Để biết chi tiết về cách cập nhật phương tiện có thể khởi động, hãy xem phần Cập nhật phương tiện khởi động bên ngoài.

-

Đảm bảo đã cài đặt bản cập nhật Windows mới nhất được phát hành vào hoặc sau tháng 1 năm 2025.

-

Ví Windows 11, phiên bản 22H2 và 23H2, hãy cài đặt bản cập nhật ngày 22 tháng 7 năm 2025 (KB5062663) hoặc bản cập nhật mới hơn trước khi làm theo các bước sau.

-

Ví Windows 10, phiên bản 21H2, hãy cài đặt bản cập nhật Windows được phát hành vào tháng 8 năm 2025 hoặc bản cập nhật mới hơn trước khi làm theo các bước sau.

-

-

Chạy các lệnh sau trong lời nhắc mức Windows PowerShell cao:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Khởi động lại thiết bị của bạn.

-

Xác nhận chính sách được tải trong Trình xem sự kiện bằng cách sử dụng thông tin trong phần nhật ký Sự kiện Windows.

Lưu ý

-

Bạn không nên loại bỏ tệp thu hồi (chính sách) SkuSiPolicy.p7b sau khi tệp được triển khai. Thiết bị của bạn có thể không còn khởi động được nếu tệp bị loại bỏ.

-

Nếu thiết bị của bạn không khởi động, hãy xem phần Thủ tục khôi phục.

Cập nhật phương tiện khởi động bên ngoài

Để sử dụng phương tiện khởi động bên ngoài với thiết bị được áp dụng chính sách thu hồi do Microsoft ký, phương tiện khởi động bên ngoài phải được cập nhật với bản cập nhật Windows mới nhất, bao gồm trình quản lý Khởi động. Nếu phương tiện không bao gồm bản cập nhật Windows mới nhất, phương tiện sẽ không khởi động.

Quan trọng Chúng tôi khuyên bạn Nên Tạo ổ đĩa khôi phục trước khi tiếp tục. Phương tiện này có thể được sử dụng để cài đặt lại thiết bị trong trường hợp có vấn đề lớn.

Sử dụng các bước sau để cập nhật phương tiện khởi động bên ngoài:

-

Chuyển đến thiết bị đã cài đặt các bản cập nhật Windows mới nhất.

-

Gắn phương tiện khởi động bên ngoài làm chữ cái ổ đĩa. Ví dụ: gắn ổ đĩa ngón tay cái là D:.

-

Bấm vào Bắt đầu, nhập Tạo Ổ đĩa Khôi phục vào hộp Tìm kiếm, rồi bấm vào Tạo panel điều khiển ổ đĩa khôi phục. Làm theo hướng dẫn để tạo ổ đĩa khôi phục bằng cách sử dụng ổ đĩa ngón cái được gắn.

-

Tháo ổ ngón tay cái ra an toàn.

Nếu bạn quản lý phương tiện có thể cài đặt trong môi trường của mình bằng cách sử dụng phương tiện cài đặt Update Windows bằng hướng dẫn Cập nhật Động, hãy làm theo các bước sau:

-

Chuyển đến thiết bị đã cài đặt các bản cập nhật Windows mới nhất.

-

Làm theo các bước trong Cập nhật phương tiện cài đặt Windows bằng Cập nhật Động để tạo phương tiện đã cài đặt các bản cập nhật Windows mới nhất.

Nhật ký Sự kiện Windows

Windows sẽ ghi nhật ký các sự kiện khi các chính sách về tính toàn vẹn mã, bao gồm SkuSiPolicy.p7b, được tải và khi tệp bị chặn tải do thực thi chính sách. Bạn có thể sử dụng những sự kiện này để xác nhận rằng biện pháp giảm nhẹ đã được áp dụng.

Nhật ký tính toàn vẹn mã có sẵn trong Windows Trình xem sự kiện bên dưới Nhật ký Ứng dụng và Dịch vụ >Microsoft > Windows > CodeIntegrity > Vận hành > Nhật ký Ứng dụng và Dịch vụ > nhậtký Dịch vụ > Microsoft > Windows > AppLocker > MSI và Script.

Để biết thêm thông tin về các sự kiện về tính toàn vẹn mã, hãy xem hướng dẫn hoạt động Kiểm soát Ứng dụng của Bộ bảo vệ Windows.

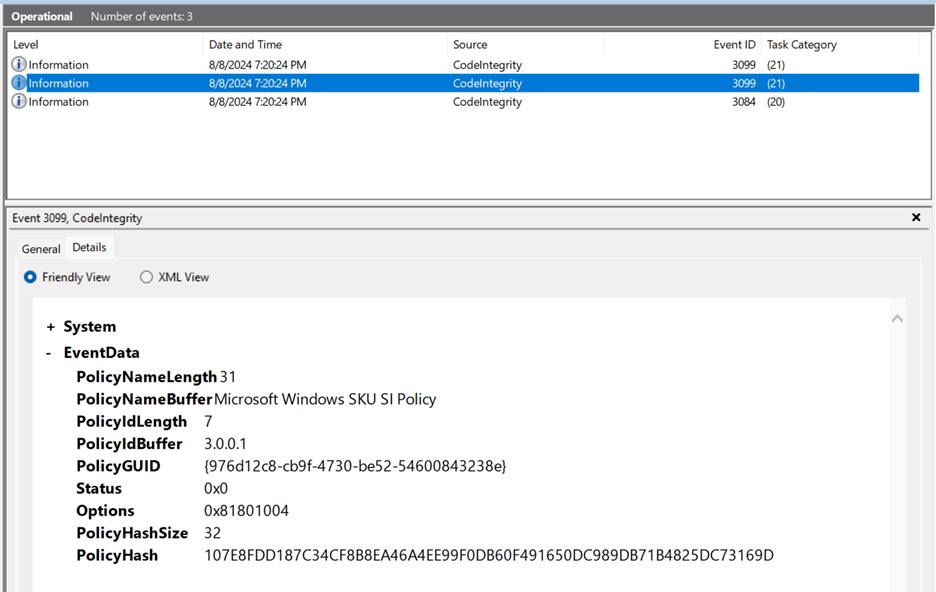

Sự kiện kích hoạt chính sách

Các sự kiện kích hoạt chính sách có sẵn trong windows Trình xem sự kiện nhật ký Ứng dụng và Dịch vụ> nhật ký của Microsoft > Windows > Toàn vẹn Mã > hoạt.

-

PolicyNameBuffer – Chính sách SI của Microsoft Windows SKU

-

HƯỚNG DẪN CHÍNH SÁCH – {976d12c8-cb9f-4730-be52-54600843238e}

-

Băm Chính sách – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Nếu bạn đã áp dụng chính sách kiểm tra hoặc biện pháp giảm nhẹ cho thiết bị của bạn và CodeIntegrity Event 3099 cho chính sách được áp dụng không có mặt, chính sách sẽ không được thực thi. Vui lòng tham khảo hướng dẫn triển khai để xác minh chính sách đã được cài đặt đúng cách.

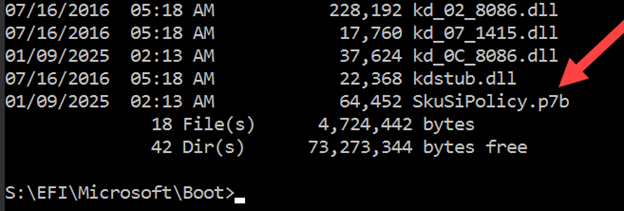

Lưu ý Sự kiện Code Integrity 3099 không được hỗ trợ trên các phiên bản của Windows 10 Enterprise 2016, Windows Server 2016 và Windows 10 Enterprise 2015 LTSB. Để xác minh rằng chính sách đã được áp dụng (chính sách kiểm tra hoặc thu hồi), bạn phải gắn kết Phân vùng Hệ thống EFI bằng cách sử dụng lệnh mountvol.exe và xem chính sách đã được áp dụng cho phân vùng EFI. Hãy đảm bảo bỏ đóng Phân vùng Hệ thống EFI sau khi xác minh.

SkuSiPolicy.p7b - Chính sách Thu hồi

Kiểm tra và chặn sự kiện

Các sự kiện kiểm tra tính toàn vẹn mã và chặn có sẵn trong Windows Trình xem sự kiện bên dưới nhật ký Ứng dụng và Dịch vụ >Microsoft > Windows > CodeIntegrity > Vận hành > Ứng dụng và Dịch vụ đăng nhập >Microsoft > Windows > AppLocker > MSI và Script.

Vị trí ghi nhật ký trước đây bao gồm các sự kiện về kiểm soát các tệp thực thi, phí và trình điều khiển. Vị trí ghi nhật ký thứ hai bao gồm các sự kiện về điều khiển của trình cài đặt MSI, tập lệnh và đối tượng COM.

CodeIntegrity Sự kiện 3077 trong nhật ký "CodeIntegrity – Hoạt động" cho biết rằng một thực thi, .dll, hoặc trình điều khiển đã bị chặn tải. Sự kiện này bao gồm thông tin về tệp bị chặn và về chính sách bắt buộc. Đối với các tệp bị chặn bởi biện pháp giảm nhẹ, thông tin chính sách trong Sự kiện CodeIntegrity 3077 sẽ khớp với thông tin chính sách của SkuSiPolicy.p7b từ Sự kiện CodeIntegrity 3099. CodeIntegrity Event 3077 sẽ không xuất hiện nếu không có bất kỳ thực thi, .dll hoặc trình điều khiển nào vi phạm chính sách tính toàn vẹn mã trên thiết bị của bạn.

Đối với các sự kiện kiểm tra và chặn tính toàn vẹn mã khác, hãy xem Tìm hiểu về các sự kiện Kiểm soát Ứng dụng.

Quy trình Loại bỏ và Phục hồi Chính sách

Nếu xảy ra sự cố sau khi áp dụng biện pháp giảm nhẹ, bạn có thể sử dụng các bước sau đây để loại bỏ biện pháp giảm nhẹ:

-

Tạm ngừng BitLocker nếu được bật. Chạy lệnh sau đây từ cửa sổ Dấu nhắc Lệnh mức cao:

Manager-bde -protectors -disable c: -rebootcount 3

-

Tắt Khởi động An toàn từ menu UEFI BIOS.Quy trình tắt Khởi động An toàn khác nhau giữa các nhà sản xuất và kiểu thiết bị. Để được trợ giúp xác định vị trí tắt Khởi động An toàn, hãy tham khảo tài liệu từ nhà sản xuất thiết bị của bạn. Bạn có thể tìm thấy thêm thông tin chi tiết trong mục Tắt Khởi động An toàn.

-

Loại bỏ chính sách SkuSiPolicy.p7b.

-

Khởi động Windows bình thường rồi đăng nhập.Bạn phải loại bỏ chính sách SkuSiPolicy.p7b khỏi vị trí sau:

-

<vùng hệ thống EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Chạy các lệnh sau từ phiên nâng Windows PowerShell cao để dọn dẹp chính sách khỏi những vị trí đó:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Bật Khởi động An toàn từ BIOS.Tham khảo tài liệu từ nhà sản xuất thiết bị để biết vị trí bật Khởi động An toàn.Nếu bạn tắt Khởi động An toàn ở Bước 1 và ổ đĩa của bạn được bảo vệ bởi BitLocker , hãy tạm ngừng tính năng bảo vệ BitLocker rồi bật Khởi động An toàn từ menu UEFI BIOS của bạn.

-

Bật BitLocker. Chạy lệnh sau đây từ cửa sổ Dấu nhắc Lệnh mức cao:

Manager-bde -protectors -enable c:

-

Khởi động lại thiết bị của bạn.

|

Thay đổi ngày |

Mô tả |

|

Ngày 17 tháng 12 năm 2025 |

|

|

Ngày 22 tháng 7 năm 2025 |

|

|

Ngày 10 tháng 7 năm 2025 |

|

|

8 tháng 4 năm 2025 |

|

|

Ngày 24 tháng 2 năm 2025 |

|

|

Ngày 11 tháng 2 năm 2025 |

|

|

Ngày 14 tháng 1 năm 2025 |

|

|

Ngày 12 tháng 11 năm 2024 |

|