|

Ngày |

Mô tả thay đổi |

|---|---|

|

Ngày 27 tháng 10 năm 2023 |

Đã thêm tham chiếu vào Giảm nhẹ B |

|

Ngày 17 tháng 7 năm 2023 |

Đã thêm thông tin MMIO |

Tóm tắt

Microsoft đã biết về các biến thể mới của lớp tấn công được gọi là lỗ hổng thực hiện suy đoán phía kênh. Các biến thể được đặt tên là Lỗi Terminal L1 (L1TF) và Lấy mẫu Dữ liệu Vi cấu trúc (MDS). Kẻ tấn công có thể khai thác thành công L1TF hoặc MDS có thể đọc dữ liệu đặc quyền trên ranh giới tin cậy.

ĐÃ CẬP NHẬT VÀO 14/05/2019: Vào ngày 14 tháng 5 năm 2019, Intel đã công bố thông tin về một phân lớp mới của lỗ hổng thực hiện suy đoán phía kênh được gọi là Microarchitectural Data Sampling. Họ đã được gán các CVEs sau đây:

-

CVE-2018-11091 | Lấy mẫu Dữ liệu Vi cấu trúc sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Lấy mẫu dữ liệu bộ đệm điền vi cấu trúc (MFBDS)

-

CVE-2018-12130 | Lấy mẫu Dữ liệu Cổng Tải Vi cấu trúc (MLPDS)

ĐÃ CẬP NHẬT VÀO 12/11/2019: Vào ngày 12 tháng 11 năm 2019, Intel đã xuất bản một tư vấn kỹ thuật liên quan đến lỗ hổng Hủy bỏ Không đồng bộ Giao dịch Intel® Transactional Synchronization Extensions (Intel® TSX) được gán là CVE-2019-11135. Microsoft đã phát hành các bản cập nhật để giúp giảm thiểu lỗ hổng này. Vui lòng lưu ý những điều sau:

-

Theo mặc định, tính năng bảo vệ hệ điều hành được bật cho một số Phiên bản HĐH Windows Server. Xem Bài viết trong Cơ sở Tri thức Microsoft 4072698 biết thêm thông tin.

-

Theo mặc định, tính năng bảo vệ hệ điều hành được bật cho tất cả các Phiên bản HĐH Windows Client. Xem Bài viết trong Cơ sở Tri thức Microsoft 4073119 biết thêm thông tin.

Tổng quan về lỗ hổng bảo mật

Trong môi trường trong đó tài nguyên được chia sẻ, chẳng hạn như máy chủ ảo hóa, kẻ tấn công có thể chạy mã tùy chọn trên một máy ảo có thể truy cập thông tin từ một máy ảo khác hoặc từ máy chủ ảo hóa chính nó.

Khối lượng công việc máy chủ như Dịch vụ Máy tính Từ xa của Windows Server (RDS) và các vai trò chuyên dụng hơn như bộ kiểm soát miền Active Directory cũng đang gặp rủi ro. Những kẻ tấn công có thể chạy mã tùy ý (bất kể mức đặc quyền của nó) có thể truy cập vào hệ điều hành hoặc bí mật khối lượng công việc như khóa mã hóa, mật khẩu và các dữ liệu nhạy cảm khác.

Các hệ điều hành máy khách Windows cũng gặp rủi ro, đặc biệt là nếu chúng chạy mã không đáng tin cậy, hãy tận dụng các tính năng Bảo mật Dựa trên Ảo hóa như Bộ bảo vệ Windows Credential Guard hoặc sử dụng Hyper-V để chạy máy ảo.

Lưu ý:Các lỗ hổng này chỉ ảnh hưởng đến bộ xử lý Intel Core và bộ xử lý Intel Xeon.

Tổng quan về giảm nhẹ

Để giải quyết các sự cố này, Microsoft đang hợp tác với Intel để phát triển các biện pháp giảm thiểu và hướng dẫn phần mềm. Các bản cập nhật phần mềm để giúp giảm thiểu các lỗ hổng đã được phát hành. Để có được tất cả các tùy chọn bảo vệ khả dụng, có thể cần có các bản cập nhật cũng có thể bao gồm vi mã từ OEM của thiết bị.

Bài viết này mô tả cách giảm thiểu các lỗ hổng sau đây:

-

CVE-2018-3620 | Lỗi Thiết bị đầu cuối L1 – HĐH, SMM

-

CVE-2018-3646 | Lỗi Thiết bị đầu cuối L1 – VMM

-

CVE-2018-11091 | Lấy mẫu Dữ liệu Vi cấu trúc sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Lấy mẫu Dữ liệu Cổng Tải Vi cấu trúc (MLPDS)

-

CVE-2018-12130 | Lấy mẫu dữ liệu bộ đệm điền vi cấu trúc (MFBDS)

-

CVE-2019-11135 | Windows Kernel Information Disclosure Vulnerability

-

CVE-2022-21123 | Đã đọc dữ liệu bộ đệm dùng chung (SBDR)

-

CVE-2022-21125 | Lấy mẫu dữ liệu bộ đệm dùng chung (SBDS)

-

CVE-2022-21127 | Bản cập nhật mẫu dữ liệu bộ đệm đăng ký đặc biệt (Bản cập nhật SRBDS)

-

CVE-2022-21166 | Thiết bị Đăng ký Viết một phần (DRPW)

Để tìm hiểu thêm về các lỗ hổng, hãy xem các tư vấn bảo mật sau đây:

L1TF: ADV180018 | Hướng dẫn của Microsoft để giảm thiểu biến thể L1TF

MDS: ADV190013 | Hướng dẫn của Microsoft để giảm thiểu các lỗ hổng Lấy mẫu Dữ liệu Vi cấu trúc

MMIO: ADV220002 | Hướng dẫn Microsoft về các lỗ hổng dữ liệu dập tắt của Bộ xử lý Intel MMIO

Windows Kernel Information Disclosure Vulnerability: CVE-2019-11135 | Windows Kernel Information Disclosure Vulnerability

Xác định các hành động cần thiết để giảm thiểu mối đe dọa

Các phần sau đây có thể giúp bạn xác định các hệ thống bị ảnh hưởng bởi các lỗ hổng L1TF và/hoặc MDS, đồng thời cũng giúp bạn hiểu và giảm thiểu rủi ro.

Tác động đến hiệu suất tiềm năng

Trong thử nghiệm, Microsoft đã thấy một số tác động hiệu suất từ các biện pháp giảm nhẹ này, tùy thuộc vào cấu hình của hệ thống và các biện pháp giảm nhẹ bắt buộc.

Một số khách hàng có thể phải tắt siêu phân luồng (còn được gọi là multithreading đồng thời hoặc SMT) để giải quyết đầy đủ rủi ro từ L1TF và MDS. Hãy lưu ý rằng việc vô hiệu hóa siêu phân luồng có thể gây suy giảm hiệu suất. Tình huống này áp dụng cho khách hàng sử dụng sau đây:

-

Các phiên bản Hyper-V cũ hơn Windows Server 2016 hoặc Windows 10 1607 (Bản cập nhật Kỷ niệm)

-

Các tính năng bảo mật dựa trên ảo hóa (VBS) như Credential Guard và Device Guard

-

Phần mềm cho phép thực thi mã không đáng tin cậy (ví dụ, máy chủ tự động hóa bản dựng hoặc môi trường lưu trữ IIS dùng chung)

Tác động có thể khác nhau tùy theo phần cứng và khối lượng công việc đang chạy trên hệ thống. Cấu hình hệ thống phổ biến nhất là bật siêu phân luồng. Do đó, tác động hiệu suất được cổng vào người dùng hoặc người quản trị đang thực hiện hành động để vô hiệu hóa siêu phân luồng trên hệ thống.

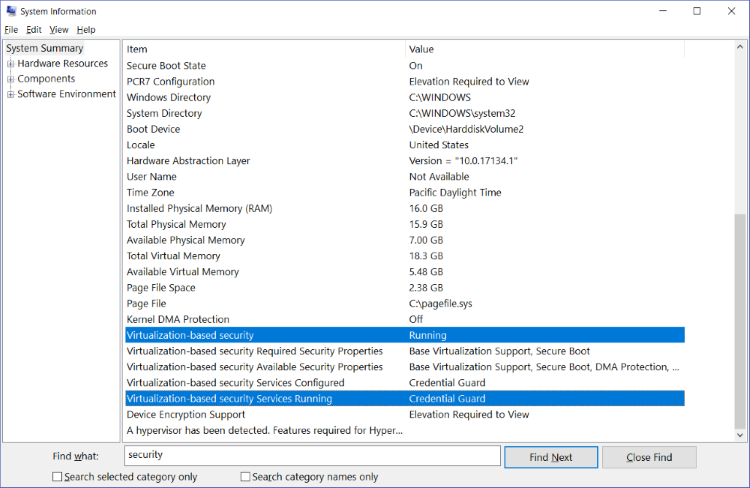

Lưu ý:Để xác định xem hệ thống của bạn có đang sử dụng các tính năng bảo mật được bảo vệ bằng VBS hay không, hãy làm theo các bước sau:

-

Trên menu Bắt đầu, nhập MSINFO32.Lưu ý: Cửa sổ Thông tin Hệ thống sẽ mở ra.

-

Trong hộp Tìm gì , nhập bảo mật.

-

Trong ngăn bên phải, định vị hai hàng được chọn trong ảnh chụp màn hình và kiểm tra cột Giá trị để xem Bảo mật dựa trên Ảo hóa có được bật hay không và các dịch vụ bảo mật dựa trên ảo hóa nào đang chạy.

Bộ lập lịch lõi Hyper-V giảm thiểu các véc-tơ tấn công L1TF và MDS chống lại máy ảo Hyper-V trong khi vẫn cho phép siêu phân luồng vẫn được bật. Bộ lập lịch chính có sẵn bắt đầu với Windows Server 2016 Windows 10 phiên bản 1607. Điều này cung cấp tác động hiệu suất tối thiểu đến các máy ảo.

The core scheduler does not mitigate the L1TF or MDS attack vectors against VBS-protected security features. Để biết thêm thông tin, hãy tham khảo Mitigation C và bài viết trên Blog Ảo hóa sau đây:

Để biết thông tin chi tiết từ Intel về tác động hiệu năng, hãy truy cập trang web Intel sau:

Xác định các hệ thống bị ảnh hưởng và các biện pháp giảm nhẹ bắt buộc

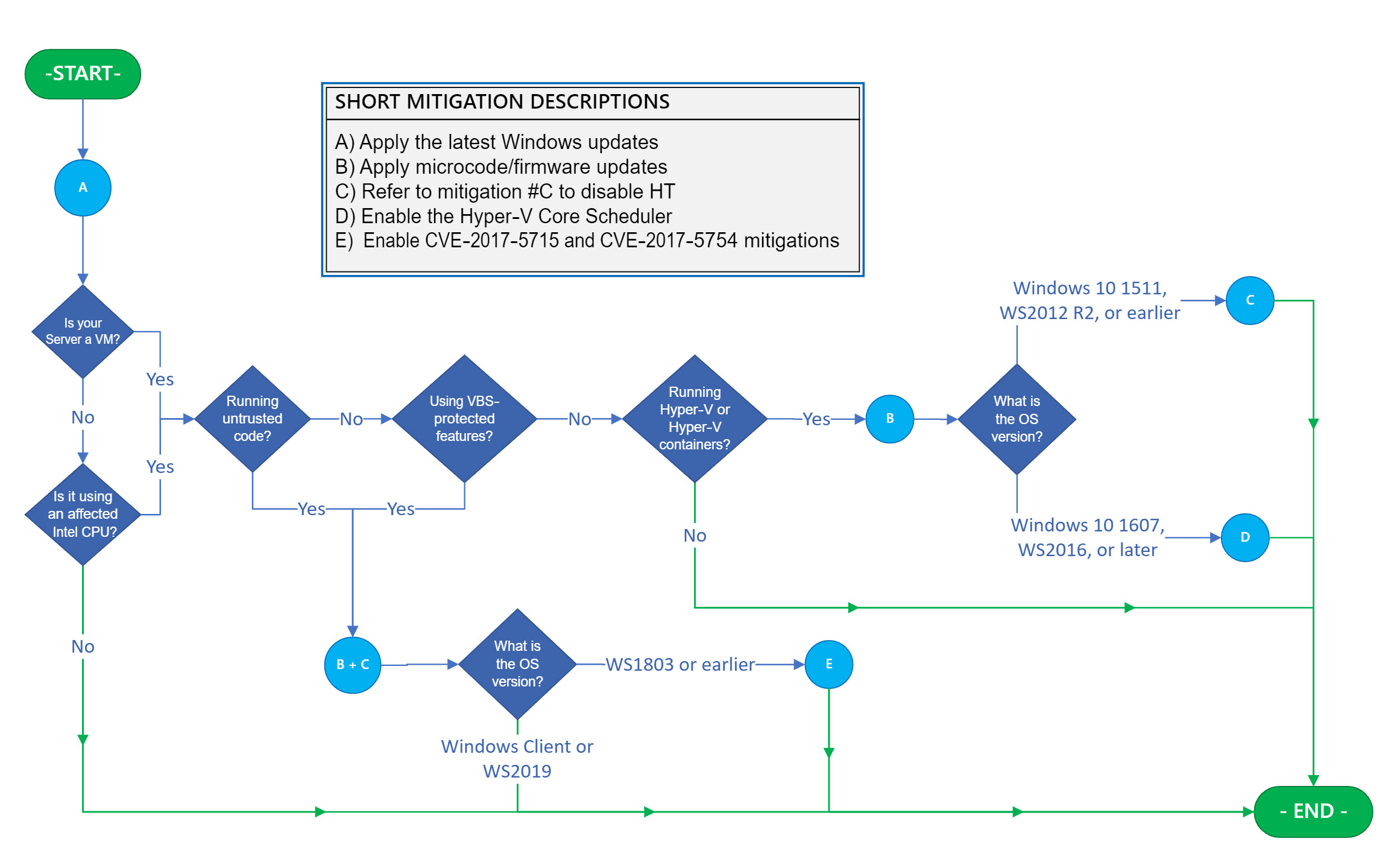

Lưu đồ trong hình 1 có thể giúp bạn xác định các hệ thống bị ảnh hưởng và xác định đúng tập hợp các hành động.

Quan trọng: Nếu bạn đang sử dụng máy ảo, bạn phải xem xét và áp dụng lưu đồ cho máy chủ Hyper-V và từng máy khách máy ảo bị ảnh hưởng riêng lẻ vì các biện pháp giảm nhẹ có thể áp dụng cho cả hai. Cụ thể, đối với máy chủ Hyper-V, các bước lưu đồ cung cấp các biện pháp bảo vệ liên máy ảo và bảo vệ máy chủ nội bộ. Tuy nhiên, việc áp dụng các biện pháp giảm nhẹ này chỉ cho máy chủ Hyper-V là không đủ để cung cấp bảo vệ trong máy ảo. Để cung cấp tính năng bảo vệ trong máy ảo, bạn phải áp dụng lưu đồ cho từng máy ảo Windows. Trong hầu hết các trường hợp, điều này có nghĩa là đảm bảo rằng các khóa đăng ký được đặt trong máy ảo.

Khi bạn điều hướng lưu đồ, bạn sẽ gặp phải các vòng tròn màu xanh dương có chữ cái ánh xạ đến một hành động hoặc một loạt các hành động cần thiết để giảm thiểu véc-tơ tấn công L1TF dành riêng cho cấu hình hệ thống của bạn. Mỗi hành động mà bạn gặp phải được áp dụng. Khi bạn gặp một đường màu xanh lá cây, nó cho biết một đường dẫn trực tiếp đến cuối và không có bước giảm nhẹ bổ sung.

Chú giải ngắn gọn về từng biện pháp giảm nhẹ chữ cái được đưa vào chú giải ở bên phải. Giải thích chi tiết cho mỗi biện pháp giảm nhẹ bao gồm các hướng dẫn cài đặt và cấu hình từng bước được cung cấp trong phần "Mitigations".

Giảm nhẹ

Quan trọng: Phần sau đây mô tả các biện pháp giảm nhẹ sẽ chỉ được áp dụng theo các điều kiện cụ thể được xác định bởi lưu đồ trong Hình 1 ở mục trước đó. KHÔNG áp dụng các biện pháp giảm nhẹ này trừ khi lưu đồ cho biết cần thực hiện biện pháp giảm nhẹ cụ thể.

Ngoài các bản cập nhật phần mềm và vi mã, các thay đổi cấu hình thủ công cũng có thể được yêu cầu để bật một số bảo vệ nhất định. Chúng tôi khuyên khách hàng doanh nghiệp nên đăng ký nhận thư thông báo bảo mật để được cảnh báo về những thay đổi nội dung. (Xem Thông báo bảo mật kỹ thuật của Microsoft.)

Giảm nhẹ A

Nhận và áp dụng các bản cập nhật Windows mới nhất

Áp dụng tất cả các bản cập nhật hệ điều hành Windows hiện có, bao gồm cả các bản cập nhật bảo mật Windows hàng tháng. Bạn có thể xem bảng các sản phẩm bị ảnh hưởng trên Tư vấn Bảo mật của Microsoft | AdV 180018 cho L1TF, Tư vấn Bảo mật | AdV 190013 MDS, Tư vấn Bảo mật | ADV220002 cho MMIO và Lỗ hổng Bảo mật | CVE-2019-11135 dành cho Lỗ hổng Tiết lộ Thông tin Nhân Windows.

Giảm nhẹ B

Nhận và áp dụng các bản cập nhật vi mã hoặc vi chương trình mới nhất

Ngoài việc cài đặt các bản cập nhật bảo mật Windows mới nhất, vi mã bộ xử lý hoặc bản cập nhật vi chương trình cũng có thể được yêu cầu. Chúng tôi khuyên bạn nên nhận và áp dụng bản cập nhật vi mã mới nhất phù hợp cho thiết bị của mình từ OEM thiết bị. Để biết thêm thông tin về vi mã hoặc bản cập nhật vi chương trình, hãy xem các tham khảo sau:

Lưu ý: Nếu bạn đang sử dụng ảo hóa lồng (bao gồm chạy các bộ chứa Hyper-V trong máy ảo khách), bạn phải cho thấy sự soi sáng vi mã mới cho máy ảo khách. Điều này có thể yêu cầu nâng cấp cấu hình máy ảo lên phiên bản 8. Phiên bản 8 bao gồm giác ngộ vi mã theo mặc định. Để biết thêm thông tin và các bước bắt buộc, hãy xem bài viết Microsoft Docs:

Giảm nhẹ C

Tôi có nên tắt hyper-threading (HT)?

Các lỗ hổng L1TF và MDS gây rủi ro rằng tính bảo mật của máy ảo Hyper-V và các bí mật được duy trì bởi Microsoft Virtualization Based Security (VBS) có thể bị xâm phạm bằng cách sử dụng tấn công kênh bên. Khi Hyper-Threading (HT) được bật, ranh giới bảo mật được cung cấp bởi cả Hyper-V và VBS bị suy yếu.

Bộ lập lịch lõi Hyper-V (khả dụng kể từ Windows Server 2016 và Windows 10 phiên bản 1607) giảm thiểu các véc-tơ tấn công L1TF và MDS chống lại máy ảo Hyper-V trong khi vẫn cho phép Hyper-Threading tiếp tục bật. Điều này cung cấp tác động hiệu suất tối thiểu.

Bộ lập lịch lõi Hyper-V không giảm thiểu các véc-tơ tấn công L1TF hoặc MDS chống lại các tính năng bảo mật được bảo vệ bởi VBS. Các lỗ hổng L1TF và MDS gây rủi ro rằng tính bảo mật của các bí mật VBS có thể bị xâm phạm thông qua một cuộc tấn công bên kênh khi Hyper-Threading (HT) được kích hoạt, làm suy yếu ranh giới an ninh do VBS cung cấp. Ngay cả với nguy cơ gia tăng này, VBS vẫn cung cấp các lợi ích bảo mật có giá trị và giảm thiểu một loạt các cuộc tấn công với HT được kích hoạt. Do đó, chúng tôi khuyến nghị VBS tiếp tục được sử dụng trên các hệ thống hỗ trợ HT. Khách hàng muốn loại bỏ rủi ro tiềm ẩn của lỗ hổng L1TF và MDS về bảo mật của VBS nên xem xét việc tắt HT để giảm thiểu rủi ro bổ sung này.

Những khách hàng muốn loại bỏ rủi ro mà các lỗ hổng L1TF và MDS gây ra, cho dù là bảo mật của các phiên bản Hyper-V sớm hơn Windows Server 2016 hoặc đến khả năng bảo mật VBS, phải cân nhắc quyết định và cân nhắc việc tắt HT để giảm thiểu rủi ro. Nhìn chung, quyết định này có thể dựa trên các hướng dẫn sau đây:

-

Đối với Windows 10 phiên bản 1607, Windows Server 2016 và các hệ thống mới hơn hiện không chạy Hyper-V và không sử dụng các tính năng bảo mật được bảo vệ bằng VBS, khách hàng không nên vô hiệu hóa HT.

-

Đối với Windows 10 phiên bản 1607, Windows Server 2016 và các hệ thống mới hơn đang chạy Hyper-V với Bộ lập lịch Lõi nhưng không sử dụng các tính năng bảo mật được bảo vệ bằng VBS, khách hàng không nên vô hiệu hóa HT.

-

Đối Windows 10 phiên bản 1511, Windows Server 2012 R2 và các hệ thống cũ hơn đang chạy Hyper-V, khách hàng phải cân nhắc tắt HT để giảm thiểu rủi ro.

Các bước được yêu cầu để vô hiệu hóa HT khác với OEM oem. Tuy nhiên, chúng thường là một phần của BIOS hoặc các công cụ thiết lập và cấu hình vi chương trình.

Microsoft cũng đã giới thiệu khả năng vô hiệu hóa công nghệ Hyper-Threading thông qua cài đặt phần mềm nếu khó hoặc không thể vô hiệu hóa HT trong BIOS hoặc công cụ thiết lập và cấu hình vi chương trình của bạn. Cài đặt phần mềm để vô hiệu hóa HT là phần mềm thứ cấp cho BIOS hoặc cài đặt vi chương trình của bạn và bị vô hiệu hóa theo mặc định (có nghĩa là HT sẽ làm theo BIOS hoặc cài đặt vi chương trình của bạn). Để tìm hiểu thêm về thiết đặt này và cách tắt HT bằng cách sử dụng nó, hãy xem bài viết sau đây:

4072698 Hướng dẫn Windows Server để bảo vệ chống lại lỗ hổng thực hiện suy đoán phía kênh

Khi có thể, đó là khuyến cáo để vô hiệu hóa HT trong BIOS hoặc firmware của bạn để đảm bảo mạnh nhất rằng HT bị vô hiệu hóa.

Lưu ý: Tắt hyperthreading sẽ làm giảm lõi CPU. Điều này có thể có ảnh hưởng đến các tính năng đòi hỏi lõi CPU tối thiểu để hoạt động. Ví dụ: Bộ bảo vệ Windows Bảo vệ ứng dụng (WDAG).

Giảm nhẹ D

Bật bộ lập lịch lõi Hyper-V và đặt số lượng chuỗi chuỗi phần cứng máy ảo trên mỗi lõi thành 2

Lưu ý: Các bước giảm nhẹ này chỉ áp dụng cho Windows Server 2016 Windows 10 phiên bản trước phiên bản 1809. Bộ lập lịch cốt lõi được bật theo mặc định trên Windows Server 2019 Windows 10 phiên bản 1809.

Sử dụng bộ lập lịch cốt lõi là một quy trình hai giai đoạn yêu cầu bạn phải bật bộ lập lịch trên máy chủ Hyper-V trước, rồi đặt cấu hình cho từng máy ảo để tận dụng nó bằng cách đặt số lượng chuỗi hội thoại phần cứng của chúng trên mỗi lõi thành hai (2).

Bộ lập lịch cốt lõi Hyper-V được giới thiệu trong Windows Server 2016 và Windows 10 phiên bản 1607 là một giải pháp mới thay thế cho logic bộ lập lịch cổ điển. Bộ lập lịch cốt lõi cung cấp khả năng thay đổi hiệu suất giảm cho khối lượng công việc bên trong máy ảo đang chạy trên máy chủ Hyper-V hỗ trợ HT.

Để được giải thích chi tiết về bộ lập lịch cốt lõi của Hyper-V và các bước để bật tính năng này, hãy xem bài viết Trung tâm CNTT Windows Pro sau đây:

Hiểu và sử dụng các loại bộ lập lịch hypervisor Hyper-V

Để bật bộ lập lịch lõi Hyper-V trên Windows Server 2016 hoặc Windows 10, hãy nhập lệnh sau:

bcdedit /set HypervisorSchedulerType core

Tiếp theo, quyết định có nên cấu hình số lượng chuỗi hội thoại phần cứng của máy ảo cho mỗi lõi thành hai (2). Nếu bạn hiển thị thực tế là các bộ xử lý ảo được siêu phân luồng đến một máy ảo khách, bạn bật bộ lập lịch trong hệ điều hành máy ảo và khối lượng công việc máy ảo, để sử dụng HT trong lịch trình công việc của riêng họ. Để thực hiện điều này, hãy nhập lệnh PowerShell sau đây, <VMName> là tên của máy ảo:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Mitigation E

Bật các biện pháp giảm nhẹ cho tư vấn CVE-2017-5715, CVE-2017-5754 và CVE-2019-11135

Lưu ý: Các biện pháp giảm nhẹ này được bật theo mặc định trên hệ điều hành máy khách Windows Server 2019 và Windows.

Để bật các biện pháp giảm nhẹ cho tư vấn CVE-2017-5715, CVE-2017-5754 và CVE-2019-11135, hãy sử dụng hướng dẫn trong các bài viết sau:

4072698 hướng dẫn Windows Server để bảo vệ chống lại lỗ hổng thực hiện suy đoán phía kênh

Lưu ý: Các biện pháp giảm nhẹ này bao gồm và tự động bật biện pháp giảm thiểu bit khung trang an toàn cho nhân Windows cũng như cho các biện pháp giảm nhẹ được mô tả trong CVE-2018-3620. Để được giải thích chi tiết về việc giảm nhẹ bit khung trang an toàn, hãy xem bài viết Nghiên cứu bảo mật & quốc phòng sau đây:

Tham khảo

Hướng dẫn giảm nhẹ lỗ hổng thực hiện suy đoán phía kênh trong Azure

Các sản phẩm bên thứ ba mà bài viết này đề cập được sản xuất bởi các công ty độc lập với Microsoft. Chúng tôi không đảm bảo, dù là ngụ ý hay theo bất kỳ cách nào khác, về hiệu suất hoặc mức độ tin cậy của các sản phẩm này.

Chúng tôi cung cấp thông tin liên hệ bên thứ ba để giúp bạn tìm hỗ trợ kỹ thuật. Thông tin liên hệ này có thể thay đổi mà không cần thông báo. Chúng tôi không đảm bảo tính chính xác của thông tin liên hệ bên thứ ba này.