Ngày phát hành ban đầu: Ngày 26 tháng 6 năm 2025

ID KB: 5062713

|

Bài viết này có hướng dẫn về:

Lưu ý Nếu bạn là cá nhân sở hữu thiết bị Windows cá nhân, vui lòng đi tới bài viết Thiết bị Windows dành cho người dùng gia đình, doanh nghiệp và trường học có bản cập nhật do Microsoft quản lý. |

Tổng quan

Cấu hình các chứng chỉ do Microsoft cung cấp như một phần của cơ sở hạ tầng Khởi động An toàn vẫn giữ nguyên kể từ Windows 8. Các chứng chỉ này được lưu trữ trong các biến Cơ sở dữ liệu Chữ ký (DB) và Khóa Đăng ký Khóa (KEK) (còn được gọi là Khóa Trao đổi Khóa) trong vi chương trình. Microsoft đã cung cấp ba chứng chỉ giống nhau cho hệ sinh thái của nhà sản xuất thiết bị gốc (OEM) để bao gồm trong vi chương trình của thiết bị. Các chứng chỉ này hỗ trợ Khởi động An toàn trong Windows và cũng được các hệ điều hành (HĐH) bên thứ ba sử dụng, bao gồm các chứng chỉ sau do Microsoft cung cấp:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Quan trọng Tất cả ba chứng chỉ do Microsoft cung cấp được đặt hết hạn bắt đầu vào tháng 6 năm 2026. Vì vậy, khi hợp tác với các đối tác hệ sinh thái của chúng tôi, Microsoft sẽ triển khai các chứng chỉ mới nhằm đảm bảo tính bảo mật và tính liên tục của Khởi động An toàn trong tương lai. Sau khi các chứng chỉ năm 2011 này hết hạn, các bản cập nhật bảo mật cho các cấu phần khởi động sẽ không thể thực hiện được nữa, ảnh hưởng đến bảo mật khi khởi động và khiến các thiết bị Windows bị ảnh hưởng gặp rủi ro. Để duy trì chức năng Khởi động An toàn, tất cả các thiết bị Windows phải được cập nhật để sử dụng chứng chỉ 2023 trước khi chứng chỉ 2011 hết hạn.

Lưu ý Bài viết này đề cập đến "chứng chỉ" và "CA" (Cơ quan cấp chứng chỉ) hoán đổi.

Chứng chỉ Khởi động An toàn của Windows hết hạn vào năm 2026

Các thiết bị Windows được sản xuất từ năm 2012 có thể đã hết hạn phiên bản chứng chỉ cần được cập nhật.

Thuật ngữ

-

KEK: Khóa Đăng ký Khóa

-

CA: Cơ quan Cấp chứng chỉ

-

DB: Cơ sở dữ liệu Chữ ký Khởi động An toàn

-

DBX: Cơ sở dữ liệu chữ ký bị thu hồi khởi động an toàn

|

Chứng chỉ Hết hạn |

Ngày hết hạn |

Chứng chỉ Mới |

Vị trí lưu trữ |

Mục đích |

|

Microsoft Corporation KEK CA 2011 |

Tháng 6 năm 2026 |

Microsoft Corporation KEK CA 2023 |

Được lưu trữ trong KEK |

Ký bản cập nhật cho DB và DBX. |

|

Microsoft Windows Production PCA 2011 |

Tháng 10 năm 2026 |

Windows UEFI CA 2023 |

Được lưu trữ trong DB |

Được sử dụng để ký bộ nạp khởi động Windows. |

|

Microsoft UEFI CA 2011* |

Tháng 6 năm 2026 |

Microsoft UEFI CA 2023 |

Được lưu trữ trong DB |

Ký kết bộ nạp khởi động của bên thứ ba và các ứng dụng EFI. |

|

Microsoft UEFI CA 2011* |

Tháng 6 năm 2026 |

Microsoft Option ROM CA 2023 |

Được lưu trữ trong DB |

Ký ROM tùy chọn của bên thứ ba |

*Trong quá trình gia hạn chứng chỉ UEFI CA 2011 của Microsoft Corporation, hai chứng chỉ tách biệt ký bộ nạp khởi động từ tùy chọn ký ROM. Điều này cho phép kiểm soát tốt hơn đối với độ tin cậy hệ thống. Ví dụ, hệ thống cần tin cậy ROM tùy chọn có thể thêm Microsoft Option ROM UEFI CA 2023 mà không cần thêm độ tin cậy cho bộ nạp khởi động của bên thứ ba.

Microsoft đã cấp các chứng chỉ được cập nhật để đảm bảo tính liên tục của tính năng Chống Khởi động An toàn trên các thiết bị Windows. Microsoft sẽ quản lý quy trình cập nhật cho các chứng chỉ mới này trên một phần đáng kể các thiết bị Windows và sẽ cung cấp hướng dẫn chi tiết cho các tổ chức quản lý các bản cập nhật thiết bị của riêng họ.

Phạm vi dành cho các hệ thống được quản lý chuyên nghiệp về CNTT và Doanh nghiệp

Bài viết này nhắm vào các tổ chức không chia sẻ dữ liệu chẩn đoán với Microsoft và có chuyên gia CNTT chuyên nghiệp quản lý các bản cập nhật cho môi trường của họ. Hiện tại, Microsoft không có đủ thông tin để hỗ trợ đầy đủ cho việc triển khai chứng chỉ Khởi động An toàn trên các thiết bị này, đặc biệt là những thiết bị bị tắt dữ liệu chẩn đoán.

Các doanh nghiệp và chuyên gia CNTT có quyền lựa chọn để các hệ thống này trở thành hệ thống do Microsoft quản lý, trong trường hợp đó Microsoft sẽ cập nhật chứng chỉ Khởi động An toàn. Tuy nhiên, chúng tôi nhận thấy rằng đây không phải là một lựa chọn khả thi cho nhiều thiết bị khác nhau như thiết bị kết nối không khí trong chính phủ, sản xuất, v.v.

Vui lòng xem mục sau để biết các tùy chọn trong thể loại này.

Những giải pháp nào mà các thiết bị được quản lý chuyên nghiệp của Enterprise hoặc CNTT có thể mong đợi?

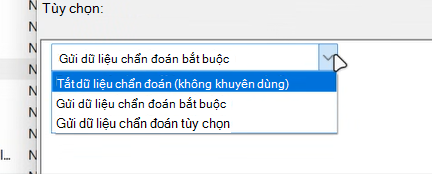

Tùy chọn 1: Các bản cập nhật tự động (Chỉ dành cho các hệ thống được quản lý của Microsoft Update)

Bằng cách chọn tùy chọn này, thiết bị của bạn sẽ tự động nhận được các bản cập nhật Khởi động An toàn mới nhất, giúp giữ cho thiết bị của bạn an toàn và bảo mật. Để bật tính năng này, bạn sẽ cần tham gia và cho phép Microsoft thu thập dữ liệu chẩn đoán Máy khách Đo từ xa Chung (UTC) từ thiết bị của bạn. Bước này đảm bảo các thiết bị của bạn được đăng ký tham gia chương trình do Microsoft quản lý và sẽ nhận được tất cả các bản cập nhật một cách liền mạch như một phần trong bản triển khai tiêu chuẩn của chúng tôi.

Chiến lược Triển khai

Đối với các thiết bị Windows dựa vào Microsoft để áp dụng các bản cập nhật chứng chỉ Khởi động An toàn cho thiết bị của họ, chúng tôi sử dụng chiến lược triển khai rất kỹ thận. Chúng tôi nhóm các hệ thống có cấu hình phần cứng và vi chương trình tương tự (dựa trên dữ liệu chẩn đoán Windows và phản hồi của OEM), sau đó dần phát hành các bản cập nhật cho từng nhóm. Trong suốt quá trình này, chúng tôi theo dõi chặt chẽ phản hồi chẩn đoán để đảm bảo rằng mọi thứ chạy mượt mà. Nếu phát hiện bất kỳ sự cố nào trong một nhóm, chúng tôi sẽ tạm dừng và giải quyết sự cố đó trước khi tiếp tục triển khai đến nhóm đó.

Gọi hành động

Để được đưa vào triển khai do Microsoft quản lý, chúng tôi khuyên bạn nên bật dữ liệu chẩn đoán Windows. Với điều này, chúng tôi có thể xác định và nhắm mục tiêu các thiết bị đủ điều kiện cho các bản cập nhật chứng chỉ Khởi động An toàn.

Tại sao dữ liệu chẩn đoán lại quan trọng?

Chiến lược triển khai được quản lý của Microsoft phụ thuộc rất nhiều vào dữ liệu chẩn đoán mà chúng tôi nhận được từ các hệ thống vì chúng tôi đã bao gồm các tín hiệu dữ liệu thông báo cho chúng tôi về tình trạng của các thiết bị phản ứng với việc cài đặt chứng chỉ Khởi động An toàn mới. Bằng cách này, chúng tôi có thể nhanh chóng xác định sự cố trong quá trình triển khai và chủ động tạm dừng triển khai đến các thiết bị có cấu hình phần cứng tương tự để giảm thiểu ảnh hưởng của sự cố.

Bật dữ liệu chẩn đoán đảm bảo thiết bị của bạn hiển thị. Tính năng này sẽ chuyển thiết bị của bạn vào luồng do Microsoft quản lý để tự động nhắm mục tiêu và phân phối các bản cập nhật này.

Lưu ý

-

Các tổ chức không muốn bật dữ liệu chẩn đoán sẽ duy trì toàn quyền kiểm soát và sẽ nhận được các công cụ và hướng dẫn trong tương lai để quản lý quy trình cập nhật một cách độc lập.

-

Đối với các giải pháp nổi bật ở đây, bạn có trách nhiệm theo dõi tiến độ của các bản cập nhật cho tất cả các thiết bị trong môi trường của bạn và có thể phải sử dụng nhiều giải pháp để đạt được việc áp dụng đầy đủ.

Để tham gia vào bản triển khai được quản lý của Microsoft, vui lòng làm theo các bước sau:

-

Làm theo cài đặt Đặt cấu hình dữ liệu chẩn đoán Windows trong tổ chức của bạn và đặt cài đặt dữ liệu để cho phép dữ liệu chẩn đoán bắt buộc. Nói cách khác, đừng đặt thành Tắt và không đặt tắt dữ liệu chẩn đoán. Bất kỳ cài đặt nào cung cấp nhiều hơn dữ liệu chẩn đoán bắt buộc cũng sẽ hoạt động.

-

Chọn tham gia vào các bản cập nhật được Microsoft quản lý cho Khởi động An toàn bằng cách đặt khóa đăng ký sau:

Vị trí đăng ký

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Tên phím

MicrosoftUpdateManagedOptIn

Loại khóa

DWORD

Giá trị DWORD

-

0 hoặc khóa không tồn tại

-

0x5944 – Chọn tham gia Khởi động An toàn

Ý kiến

Chúng tôi khuyên bạn nên đặt khóa này thành 0x5944 để cho biết rằng tất cả các chứng chỉ nên được cập nhật theo cách giữ lại cấu hình bảo mật của thiết bị hiện có và cập nhật trình quản lý khởi động thành chứng chỉ được ký bởi chứng chỉ Windows UEFI CA 2023.

Lưu ý Khóa đăng ký này sẽ được bật trong bản cập nhật trong tương lai.

-

Lưu ý Hỗ trợ cho bản triển khai được quản lý của Microsoft chỉ khả dụng cho các phiên Windows 11 và Windows 10 máy khách. Sau ngày 14 tháng 10 năm 2025, phiên bản Windows 10 22H2 với bản cập nhật bảo mật mở rộng (ESU) sẽ được bao gồm.

Tùy chọn 2: Customer-Managed pháp tự phục vụ hoặc tự động hóa một phần

Microsoft đang đánh giá hướng dẫn về các giải pháp tự động hóa một phần để hỗ trợ các hệ thống do doanh nghiệp và chuyên gia CNTT quản lý. Xin lưu ý rằng đây là các tùy chọn tự phục vụ mà một doanh nghiệp hoặc chuyên gia CNTT có thể chọn để áp dụng theo tình huống cụ thể và mô hình sử dụng của họ.

|

Vì Microsoft có khả năng hiển thị hạn chế (hoặc dữ liệu chẩn đoán) cho các thiết bị được quản lý chuyên nghiệp về CNTT và Doanh nghiệp, các hỗ trợ có sẵn từ Microsoft bị hạn chế. Việc triển khai được để lại cho khách hàng và các đối tác của họ như Nhà cung cấp Phần mềm Độc lập (ISV), Đối tác Bảo vệ Chủ động của Microsoft (MAPP), Trình quét Mã hóa khác, các đối tác Bảo mật và OEM. |

Quan trọng:

-

Việc áp dụng bản cập nhật Chứng chỉ Khởi động An toàn có thể gây ra Lỗi khởi động, Khôi phục Khóa Bit hoặc thậm chí là các thiết bị bị gạch trong một số trường hợp.

-

Nhận thức này là cần thiết đặc biệt đối với các hệ thống cũ mà có thể được ra khỏi hỗ trợ OEM. Ví dụ: Bạn sẽ phải thay thế hoặc Tắt Khởi động An toàn để gặp sự cố/lỗi Vi chương trình sau khi chứng chỉ Khởi động An toàn không còn nhận được bản cập nhật bảo mật sau khi chứng chỉ Khởi động An toàn hết hạn kể từ tháng 6 năm 2026.

Phương pháp học được đề xuất

-

Kiểm tra với OEM để tìm thiết bị của bạn trên mọi hướng dẫn hoặc bản cập nhật liên quan đến Khởi động An toàn. Ví dụ: Một số OEM đang phát hành phiên bản vi chương trình/BIOS tối thiểu hỗ trợ Chứng chỉ Khởi động An toàn 2023 được cập nhật. Làm theo đề xuất của OEM và áp dụng mọi bản cập nhật

-

Tải danh sách các thiết bị đã bật Khởi động An toàn. Không cần thực hiện hành động nào đối với các thiết bị đã tắt Khởi động An toàn.

-

Phân loại các thiết bị Enterprise của bạn không chia sẻ dữ liệu chẩn đoán với Microsoft bằng cách:

-

OEMModelBaseBoard

-

FirmwareMfg

-

Phiên bản Vi chương trình

-

Tên OEM

-

Lưu trữ HĐH

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Đối với mỗi danh mục Duy nhất trong Bước 3, Xác thực bản triển khai cập nhật Khóa Khởi động Bảo mật (một trong các bước ở bên dưới) trên một số thiết bị "ít" sẽ là quyết định dựa trên từng khách hàng. Chúng tôi khuyên bạn ít nhất 4-10 thiết bị]. Sau khi xác thực thành công, các thiết bị có thể được đánh dấu là bộ chứa GREEN/SAFE để triển khai theo quy mô cho các thiết bị tương tự khác trong quản lý Doanh nghiệp/IT

-

Khách hàng có thể chọn một trong các phương pháp sau đây hoặc kết hợp để áp dụng chứng chỉ đã cập nhật.

Làm thế nào để biết được CAs mới có nằm trong UEFI DB hay không?

-

Tải xuống và cài đặt mô-đun UEFIv2 PowerShell.

-

Chạy các lệnh sau đây trong cửa sổ PowerShell mức cao:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Tìm dấu thumbprint hoặc CN Chủ đề.

-

Tải xuống mô-đun UEFIv2 2.7 PowerShell.

-

Tại dấu nhắc lệnh PowerShell mức cao, hãy chạy lệnh sau đây:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Ngoài ra, hãy chạy “(Get-UEFISecureBootCerts PK).Signature”

Các phương pháp để áp dụng Chứng chỉ Khởi động An toàn trên thiết bị SAFE

Như đã lưu ý trước đó trong phần "Phương pháp được đề xuất", các bản cập nhật Chứng chỉ Khởi động An toàn chỉ nên được áp dụng cho các thiết bị bộ chứa SAFE/GREEN sau khi kiểm tra/xác thực đầy đủ trên một số thiết bị.

Mô tả các phương pháp sau đây.

|

Phương pháp 1:Khóa Khởi động An toàn dựa trên khóa đăng ký sẽ cuộn cập nhật. Phương pháp này cung cấp một cách để kiểm tra cách Windows phản hồi sau khi các bản cập nhật DB 2023 đã được áp dụng cho một thiết bị, Phương pháp 2: chính sách nhóm Đối tượng (GPO) cho Khóa Khởi động An toàn. Phương pháp này cung cấp một thiết đặt chính sách nhóm dễ sử dụng mà người quản trị miền có thể cho phép triển khai các bản cập nhật Khởi động An toàn trên các máy khách và máy chủ Windows đã tham gia miền. Phương pháp 3: Giao diện Khởi động An toàn/CLI sử dụng Hệ thống Cấu hình Windows (WinCS). Thao tác này có thể được sử dụng để bật phím SecureBoot. Phương pháp 4: Để áp dụng thủ công các bản cập nhật Secure Boot DB, hãy xem phần Các bước cập nhật DB/KEK Thủ công. |

Phương pháp này cung cấp một cách để kiểm tra windows phản hồi như thế nào sau khi các bản cập nhật DB 2023 đã được áp dụng cho một thiết bị,

Giá trị khóa CA Reg

|

Vị trí đăng ký |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Giá trị chứng chỉ |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Các bước kiểm tra

Chạy từng lệnh sau đây tách biệt với lời nhắc PowerShell mức cao:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Bạn có thể tìm thấy kết quả bằng cách quan sát nhật ký sự kiện như được mô tả trong sự kiện cập nhật biến số DB và Khởi động An toàn DBX.

Lưu ý

-

Đôi khi bắt buộc phải khởi động lại trong quá trình này.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI cập nhật trình quản lý khởi động lên phiên bản đã ký 2023, thay đổi trình quản lý khởi động trên phân vùng EFI.

Thông tin chi tiết khác về các bản cập nhật Khởi động An toàn dựa trên khóa đăng ký

Lô-gic chính sách được xây dựng xung quanh ba giá trị đăng ký được lưu trữ trong đường dẫn đăng ký dịch vụ khởi động an toàn sau đây:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Lưu ý Tất cả các khóa đăng ký phụ sau đây được sử dụng để kích hoạt bản cập nhật và ghi lại trạng thái cập nhật.

|

Giá trị sổ đăng ký |

Loại |

Mô tả & sử dụng |

|

AvailableUpdates |

REG_DWORD (bitmask) |

Cập nhật cờ kích hoạt. Kiểm soát các hành động cập nhật Khởi động An toàn cần thực hiện trên thiết bị. Đặt bitfield thích hợp ở đây bắt đầu triển khai chứng chỉ khởi động an toàn mới và cập nhật liên quan. Đối với triển khai doanh nghiệp, nên đặt thành 0x5944 (hex) – giá trị cho phép tất cả các bản cập nhật liên quan (thêm khóa UEFI CA của Microsoft 2023 mới, cập nhật KEK và cài đặt trình quản lý khởi động mới) cho tất cả khách hàng. (Giá trị này có hiệu quả chọn thiết bị triển khai "cuộn phím" Khởi động An toàn. Khi không bằng không (ví dụ: số 0x5944), tác vụ đã lên lịch của hệ thống sẽ áp dụng các bản cập nhật đã xác định; nếu bằng 0 hoặc chưa đặt, thì không có cập nhật phím Khởi động An toàn nào được thực hiện.) Lưu ý: Khi các bit được xử lý, chúng sẽ được xóa. Quản lý việc này với chính sách nhóm và một CSP sẽ cần phải giải thích cho vấn đề này. |

|

UEFICA2023Status |

REG_SZ (chuỗi) |

Chỉ báo trạng thái triển khai. Phản ánh trạng thái hiện tại của bản cập nhật khóa Khởi động An toàn trên thiết bị. Bản cập nhật sẽ được đặt thành một trong ba giá trị văn bản: "NotStarted", "InProgress" hoặc "Đã cập nhật", cho biết bản cập nhật vẫn chưa chạy, đang được tiến hành hoặc đã hoàn tất thành công. Ban đầu trạng thái là "NotStarted". Nó thay đổi thành "InProgress" sau khi bản cập nhật bắt đầu và cuối cùng là "Cập nhật" khi tất cả các phím mới và trình quản lý khởi động mới đã được triển khai.) |

|

UEFICA2023Error |

REG_DWORD (mã) |

Mã lỗi (nếu có). Giá trị này vẫn là 0 trên thành công. Nếu quá trình cập nhật gặp lỗi, UEFICA2023Error được đặt thành mã lỗi khác 0 tương ứng với lỗi đầu tiên gặp phải. Lỗi ở đây ngụ ý rằng bản cập nhật Khởi động An toàn không thành công hoàn toàn và có thể yêu cầu điều tra hoặc khắc phục trên thiết bị đó. (Ví dụ: nếu không cập nhật được DB (cơ sở dữ liệu của chữ ký tin cậy) do sự cố vi chương trình, sổ đăng ký này có thể hiển thị mã lỗi có thể được ánh xạ tới nhật ký sự kiện hoặc ID lỗi được ghi lại cho dịch vụ Khởi động An toàn.) |

|

HighConfidenceOptOut |

REG_DWORD |

Đối với các doanh nghiệp muốn chọn không sử dụng các bộ chứa có độ tin cậy cao sẽ tự động được áp dụng như một phần của LCU. Họ có thể đặt khóa này ở giá trị khác 0 để chọn không tham gia vào bộ chứa có độ tin cậy cao. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Đối với các doanh nghiệp muốn chọn tham gia dịch vụ CFR (Được quản lý của Microsoft). Ngoài việc đặt khóa này, khách hàng sẽ cần phải cho phép gửi "Dữ liệu Chẩn đoán Tùy chọn". |

Các phím này hoạt động cùng nhau như thế nào

Người quản trị CNTT (thông qua GPO hoặc CSP) đặt cấu hình AvailableUpdates = 0x5944, cho phép Windows thực thi quy trình cuộn phím Khởi động An toàn trên thiết bị. Khi quá trình chạy, hệ thống cập nhật UEFICA2023Status từ "NotStarted" thành "InProgress", và cuối cùng là "Cập nhật" khi thành công. Vì mỗi bit trong 0x5944 được xử lý thành công, nó sẽ được xóa. Nếu bất kỳ bước nào không thành công, mã lỗi được ghi lại trong UEFICA2023Error (và trạng thái có thể vẫn là "InProgress" hoặc trạng thái cập nhật một phần). Cơ chế này cung cấp cho người quản trị một cách rõ ràng để kích hoạt và theo dõi việc triển khai trên mỗi thiết bị.

Lưu ý: Các giá trị đăng ký này được giới thiệu riêng cho tính năng này (chúng không tồn tại trên các hệ thống cũ hơn cho đến khi cài đặt bản cập nhật hỗ trợ). Tên UEFICA2023Status và UEFICA2023Error đã được xác định trong thiết kế để ghi lại trạng thái thêm chứng chỉ "Windows UEFI CA 2023". Chúng xuất hiện trong đường dẫn đăng ký ở trên sau khi hệ thống được cập nhật lên bản dựng hỗ trợ lăn phím Khởi động An toàn.

Nền tảng bị ảnh hưởng

Khởi động An toàn được hỗ trợ trong Windows bắt đầu với cơ sở mã Windows Server 2012 và hỗ trợ chính sách nhóm tồn tại trong tất cả các phiên bản Windows hỗ trợ Khởi động An toàn. Do đó, chính sách nhóm hỗ trợ mới sẽ được cung cấp trên tất cả các phiên bản Windows được hỗ trợ hỗ trợ Khởi động An toàn.

Bảng này tiếp tục phá vỡ hỗ trợ dựa trên khóa đăng ký.

|

Khóa |

Các phiên bản Windows được hỗ trợ |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Tất cả các phiên bản Windows hỗ trợ Khởi động An toàn (Windows Server 2012 trở lên của Windows). |

|

HighConfidenceOptOut |

Tất cả các phiên bản Windows hỗ trợ Khởi động An toàn (Windows Server 2012 trở lên của Windows). Lưu ý: Mặc dù dữ liệu tin cậy được thu thập trên Windows 10, phiên bản 21H2 và 22H2 và các phiên bản Windows mới hơn, dữ liệu này có thể được áp dụng cho các thiết bị chạy trên các phiên bản Windows cũ hơn. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, phiên bản 21H2 và 22H2 Windows 11, phiên bản 22H2 và 23H2 Windows 11, phiên bản 24H2 và Windows Server 2025 |

SBAI/TpmTasks của chúng tôi triển khai một quy trình mới để kiểm tra sơ đồ và thực hiện việc xác định ID bộ chứa của Thiết bị. Ứng dụng này cũng cần phát ra các sự kiện để đại diện cho id bộ chứa của Thiết bị trên mỗi phiên khởi động.

Các sự kiện mới này sẽ yêu cầu dữ liệu Device Bucket Confidence hiển thị trên hệ thống. Dữ liệu sẽ được bao gồm trong các bản cập nhật tích lũy và sẽ có sẵn trực tuyến để tải xuống cập nhật.

Sự kiện lỗi Khởi động An toàn

Các sự kiện lỗi có chức năng báo cáo quan trọng để thông báo về Tiến độ và Trạng thái Khởi động An toàn. Để biết thông tin về các sự kiện lỗi, hãy xem Sự kiện cập nhật biến số Khởi động An toàn DB và DBX. Các sự kiện lỗi đang được cập nhật với sự kiện bổ sung cho Khởi động An toàn.

Sự kiện lỗi

Khởi động An toàn sẽ phát ra sự kiện trên mỗi lần khởi động. Các sự kiện phát ra sẽ phụ thuộc vào trạng thái của hệ thống.

Sự kiện Siêu dữ liệu Máy

Các sự kiện lỗi sẽ bao gồm siêu dữ liệu máy, chẳng hạn như cấu trúc, phiên bản vi chương trình, v.v. để cung cấp cho khách hàng thông tin chi tiết về thiết bị. Siêu dữ liệu này sẽ cung cấp cho người quản trị CNTT dữ liệu để giúp họ hiểu rõ thiết bị nào có chứng chỉ hết hạn và đặc điểm của thiết bị của họ.

Sự kiện này sẽ được phát ra trên tất cả các thiết bị không có chứng chỉ cập nhật cần thiết. Các chứng chỉ cần thiết là:

-

công PCA2023

-

UEFI CA bên thứ ba và ROM Tùy chọn bên thứ ba nếu CA 2011 của bên thứ ba có mặt

-

KEK.

Các thuộc tính chuẩn cho bộ chứa chung là:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

Phiên bản Vi chương trình

ID Sự kiện: 1801

|

Nhật ký sự kiện |

Hệ thống |

|

Nguồn sự kiện |

TPM-WMI |

|

ID Sự kiện |

1801 |

|

Cấp độ |

Lỗi |

|

Văn bản tin nhắn sự kiện |

Cần cập nhật khóa/CA Khởi động An toàn. Thông tin chữ ký của thiết bị này được bao gồm ở đây. <bao gồm các thuộc tính tiêu chuẩn – các thuộc tính mà chúng tôi sử dụng khi OEM chưa được xác định> |

Sự kiện BucketIid+ Confidence Rating

Sự kiện này sẽ được phát ra kết hợp với sự kiện Machine Meta Data khi thiết bị không có chứng chỉ cập nhật cần thiết như được mô tả ở trên. Mỗi sự kiện lỗi sẽ bao gồm BucketId và một xếp hạng độ tin cậy. Xếp loại độ tin cậy có thể là một trong những điều sau đây.

|

Niềm tin |

Mô tả |

|

Độ tin cậy Cao (Xanh lục) |

Độ tin cậy cao rằng tất cả các chứng chỉ cần thiết có thể được triển khai thành công. |

|

Cần Thêm Dữ liệu (Màu vàng) |

Trong danh sách bộ chứa nhưng không đủ dữ liệu. Có thể có độ tin cậy cao trong một số chứng chỉ triển khai và ít tự tin trong các chứng chỉ khác. |

|

Không xác định (Màu tím) |

Không có trong danh sách bộ chứa - chưa từng thấy |

|

Đã tạm dừng (Đỏ) |

Một số chứng chỉ có thể được triển khai với độ tin cậy cao, nhưng đã phát hiện một sự cố yêu cầu Microsoft hoặc nhà sản xuất thiết bị phải theo dõi. Danh mục này có thể bao gồm Bỏ qua, Sự cố Đã biết và Đang điều tra. |

Nếu không có id bộ chứa cho thiết bị thì sự kiện sẽ hiển thị trạng thái "Không xác định" và không bao gồm chữ ký thiết bị.

ID Sự kiện: 1802

|

Nhật ký sự kiện |

Hệ thống |

|

Nguồn sự kiện |

TPM-WMI |

|

ID Sự kiện |

1802 |

|

Cấp độ |

Lỗi |

|

Văn bản tin nhắn sự kiện |

Cần cập nhật khóa/CA Khởi động An toàn. Thông tin chữ ký thiết bị này được bao gồm ở đây.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Chữ ký thiết bị: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Giá trị Tin cậy: Hiện cần thêm dữ liệu (hoặc Không xác định, Tin cậy Cao, Tạm dừng) Hãy xem https://aka.ms/GetSecureBoot để biết chi tiết |

Sự kiện thông tin

Sự kiện Cập nhật Máy

Một sự kiện thông tin sẽ cho biết rằng máy đã được cập nhật và không cần thực hiện hành động nào.

ID Sự kiện: 1803

|

Nhật ký sự kiện |

Hệ thống |

|

Nguồn sự kiện |

TPM-WMI |

|

ID Sự kiện |

1803 |

|

Cấp độ |

Thông tin |

|

Văn bản tin nhắn sự kiện |

Thiết bị này đã cập nhật phím/CA Khởi động An toàn. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Sự kiện cảnh báo

Mặc định Khởi động An toàn Cần Cập nhật Sự kiện

Sự kiện cảnh báo sẽ cho biết cài đặt mặc định Khởi động An toàn cho vi chương trình của thiết bị không được cập nhật. Điều này xảy ra khi thiết bị khởi động từ trình quản lý khởi động PCA2023 đã ký và DBDefaults trong vi chương trình không bao gồm chứng chỉ PCA2023 động.

ID Sự kiện: 1804

|

Nhật ký sự kiện |

Hệ thống |

|

Nguồn sự kiện |

TPM-WMI |

|

ID Sự kiện |

1804 |

|

Cấp độ |

Cảnh báo |

|

Văn bản thông báo lỗi |

Thiết bị này đã được cập nhật lên trình quản lý khởi động Windows được ký bởi "Windows UEFI CA 2023", nhưng DBDefaults Khởi động An toàn trong vi chương trình không bao gồm chứng chỉ "Windows UEFI CA 2023". Đặt lại cài đặt Khởi động An toàn trong vi chương trình về cài đặt mặc định có thể ngăn thiết bị khởi động. Hãy xem https://aka.ms/GetSecureBoot để biết chi tiết. |

Các thay đổi cấu phần bổ sung đối với Khởi động An toàn

Các thay đổi của TPMTasks

Sửa đổi TPMTasks để xác định xem liệu trạng thái của thiết bị đã cập nhật Chứng chỉ Khởi động An toàn hay không. Hiện tại, chúng tôi có thể đưa ra quyết định đó nhưng chỉ khi CFR của chúng tôi chọn một máy để cập nhật. Chúng tôi muốn việc xác định và ghi nhật ký sau đó xảy ra trong mỗi phiên khởi động bất kể CFR. Nếu chứng chỉ khởi động an toàn không được cập nhật đầy đủ, sau đó phát ra hai sự kiện lỗi mô tả ở trên và nếu chứng chỉ được cập nhật, sau đó phát ra sự kiện Thông tin. Chứng chỉ Khởi động An toàn sẽ được kiểm tra là:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 và Microsoft Option ROM CA 2023 – nếu Microsoft UEFI CA 2011 có mặt thì hai CA này phải có mặt. Nếu Microsoft UEFI CA 2011 không có mặt thì không cần kiểm tra.

-

Microsoft Corporation KEK CA 2023

Sự kiện Siêu dữ liệu Máy

Sự kiện này sẽ thu thập siêu dữ liệu máy và phát hành sự kiện.

-

BucketId + Sự kiện Xếp hạng Tin cậy

Sự kiện này sẽ sử dụng siêu dữ liệu của máy để tìm mục nhập tương ứng trong cơ sở dữ liệu của máy (mục nhập bộ chứa) và sẽ định dạng và phát ra một sự kiện với dữ liệu này cùng với mọi thông tin tự tin về bộ chứa.

Hỗ trợ Thiết bị Có Độ tin tưởng Cao

Đối với thiết bị có bộ chứa độ tin cậy cao, chứng chỉ Khởi động An toàn và trình quản lý khởi động đã ký 2023 sẽ tự động được áp dụng.

Bản cập nhật sẽ được kích hoạt cùng lúc với hai sự kiện lỗi được tạo và sự kiện BucketId + Confidence Rating bao gồm xếp hạng độ tin cậy cao.

Đối với khách hàng muốn chọn không tham gia, khóa đăng ký mới sẽ có sẵn như sau:

|

Vị trí đăng ký |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Tên phím |

HighConfidenceOptOut |

|

Loại khóa |

DWORD |

|

Giá trị DWORD |

0 hoặc khóa không tồn tại – Hỗ trợ độ tin cậy cao được bật. 1 – Hỗ trợ tin cậy cao bị vô hiệu hóa Bất cứ điều gì khác – Undefined |

Phương pháp này cung cấp một thiết đặt chính sách nhóm dễ sử dụng mà người quản trị miền có thể cho phép triển khai các bản cập nhật Khởi động An toàn trên các máy khách và máy chủ Windows đã tham gia miền.

Đối tượng chính sách nhóm (GPO) sẽ ghi giá trị AvailableUpdatesPolicy của sổ đăng ký bắt buộc và do đó khởi tạo quy trình, sử dụng cơ sở hạ tầng chính sách nhóm chuẩn để triển khai và kiểm soát phạm vi.

Tổng quan về Cấu hình GPO

-

Tên Chính sách (dự kiến): "Bật Triển khai Phím Khởi động An toàn" (trong Cấu hình Máy tính).

-

Đường dẫn Chính sách: Một nút mới trong Cấu hình Máy tính → Mẫu Quản trị → phần Windows → Khởi động An toàn. Để làm rõ, một thể loại con như "Khởi động An toàn Cập nhật" sẽ được tạo ra để đặt chính sách này.

-

Phạm vi: Máy tính (cài đặt trên toàn máy) – vì nó nhắm mục tiêu HKLM và ảnh hưởng đến trạng thái UEFI của thiết bị.

-

Hành động chính sách: Khi được bật, chính sách sẽ đặt khóa đăng ký AvailableUpdatesPolicy thành giá trị 0x5944 (REG_DWORD) trên máy khách dưới đường dẫn HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Thao tác này sẽ gắn cờ cho thiết bị cài đặt tất cả các bản cập nhật khóa Khởi động An toàn có sẵn trong cơ hội tiếp theo.

Lưu ý: Do tính chất của chính sách nhóm khi chính sách sẽ được áp dụng lại theo thời gian và bản chất của AvailableUpdates nơi các bit được xóa khi chúng được xử lý, cần phải có khóa đăng ký riêng biệt có tên là AvailableUpdatesPolicy để lô-gic cơ sở có thể theo dõi xem các khóa đã được triển khai hay chưa. Khi AvailableUpdatesPolicy được đặt thành 0x5944, TPMTasks sẽ đặt AvailableUpdates thành 0x5944 và lưu ý rằng điều này đã được thực hiện để ngăn áp dụng lại thành AvailableUpdates nhiều lần. Việc đặt AvailableUpdatesPolicy thành Diabled sẽ khiến cho TPMTasks xóa (đặt thành 0) AvailableUpdates và lưu ý rằng quá trình này đã được hoàn tất.

-

Đã tắt/Không được Đặt cấu hình: Khi Chưa được Đặt cấu hình, chính sách sẽ không thực hiện thay đổi nào (Các bản cập nhật Khởi động An toàn vẫn chọn tham gia và sẽ không chạy trừ khi được kích hoạt bằng các phương tiện khác). Nếu Tắt, chính sách nên đặt AvailableUpdates = 0, để đảm bảo rõ ràng thiết bị không cố gắng cuộn phím Khởi động An toàn hoặc để dừng triển khai nếu có gì đó sai.

-

HighConfidenceOptOut có thể được Bật hoặc Tắt. Bật sẽ đặt phím này thành 1 và thao tác vô hiệu hóa sẽ đặt thành 0.

Triển khai ADMX: Chính sách này sẽ được thực hiện thông qua Mẫu Quản trị tiêu chuẩn (.admx). Nó sử dụng cơ chế chính sách Sổ đăng ký để viết giá trị. Ví dụ: định nghĩa ADMX sẽ chỉ định:

-

Khóa Đăng ký: Software\Policies\... (thường chính sách nhóm ghi vào chi nhánh Chính sách), nhưng trong trường hợp này, chúng tôi cần phải ảnh hưởng đến HKLM\SYSTEM. Chúng tôi sẽ tận dụng chính sách nhóm năng viết trực tiếp vào HKLM cho các chính sách máy móc. ADMX có thể sử dụng phần tử với đường dẫn đích thực sự.

-

Tên giá trị: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

Khi GPO được áp dụng, dịch vụ máy khách chính sách nhóm từng máy được nhắm mục tiêu sẽ tạo/cập nhật giá trị sổ đăng ký này. Vào lần tiếp theo khi tác vụ cung cấp dịch vụ Khởi động An toàn (TPMTasks) chạy trên máy đó, nó sẽ phát hiện 0x5944 và thực hiện cập nhật. (Theo thiết kế, trên Windows, tác vụ đã lên lịch "TPMTask" sẽ chạy 12 giờ một lần để xử lý các cờ cập nhật Khởi động An toàn, vì vậy trong vòng 12 giờ, quá trình cập nhật sẽ bắt đầu. Người quản trị cũng có thể đẩy nhanh tiến độ bằng cách chạy tác vụ theo cách thủ công hoặc khởi động lại, nếu muốn.)

Giao diện người dùng Chính sách Ví dụ

-

Khung cảnh: "Bật Triển khai Khóa Khởi động An toàn" – Khi được bật, thiết bị sẽ cài đặt chứng chỉ Khởi động An toàn (CAs 2023) được cập nhật và bản cập nhật trình quản lý khởi động được liên kết. Các khóa và cấu hình Khởi động An toàn của vi chương trình của thiết bị sẽ được cập nhật trong cửa sổ bảo trì tiếp theo. Bạn có thể theo dõi trạng thái qua sổ đăng ký (UEFICA2023Status và UEFICA2023Error) hoặc Nhật ký Sự kiện Windows.

-

Tùy chọn: Đã bật / Tắt / Chưa Cấu hình.

Phương pháp cài đặt đơn này giúp mọi khách hàng dễ dàng sử dụng (luôn sử dụng giá 0x5944 được đề xuất). Nếu trong tương lai cần kiểm soát chi tiết hơn, các chính sách hoặc tùy chọn bổ sung có thể được giới thiệu. Tuy nhiên, hướng dẫn hiện tại là sẽ triển khai các phím Khởi động An toàn mới và trình quản lý khởi động mới nên được triển khai cùng nhau trong hầu hết các trường hợp, vì vậy việc triển khai một nút gạt là phù hợp.

Quyền & mật: Đang viết để HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... yêu cầu đặc quyền quản trị. chính sách nhóm chạy như Hệ thống Cục bộ trên máy khách, có các quyền cần thiết. GPO tự nó có thể được chỉnh sửa bởi người quản trị với quyền chính sách nhóm quản lý. Standard mật GPO mới có thể ngăn người không phải người quản trị thay đổi chính sách.

Văn bản cho chính sách nhóm UI

Văn bản tiếng Anh được sử dụng khi đặt cấu hình chính sách là như sau.

|

Thành phần văn bản |

Mô tả |

|

Nút trong Cấu chính sách nhóm cấp |

Khởi động An toàn |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Tên thiết đặt |

Bật Triển khai Chứng chỉ Khởi động An toàn |

|

Tùy chọn |

Tùy chọn <không cần tùy chọn – chỉ cần "Không được Đặt cấu hình", "Đã bật" và "Đã vô hiệu hóa"> |

|

Mô tả |

Cài đặt chính sách này cho phép bạn bật hoặc tắt quy trình Triển khai Chứng chỉ Khởi động An toàn trên thiết bị. Khi được bật, Windows sẽ tự động bắt đầu quy trình triển khai chứng chỉ tới các thiết bị đã áp dụng chính sách này. Lưu ý: Cài đặt đăng ký này không được lưu trữ trong khóa chính sách và đây được coi là tùy chọn. Do đó, nếu Đối tượng chính sách nhóm thực thi cài đặt này từng bị loại bỏ, cài đặt sổ đăng ký này sẽ vẫn giữ nguyên. Lưu ý: Tác vụ Windows chạy và xử lý cài đặt này sẽ chạy 12 giờ một lần. Trong một số trường hợp, các bản cập nhật sẽ được giữ cho đến khi hệ thống khởi động lại để tự động cập nhật một cách an toàn. Lưu ý: Sau khi chứng chỉ được áp dụng cho vi chương trình, bạn không thể hoàn tác chúng khỏi Windows. Nếu xóa các chứng chỉ là cần thiết, nó phải được thực hiện từ giao diện trình đơn phần vững. Để biết thêm thông tin, hãy xem: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Tên thiết đặt |

Tự động Triển khai Chứng chỉ thông qua Cập nhật |

|

Tùy chọn |

<không cần tùy chọn – chỉ cần "Không được Đặt cấu hình", "Đã bật" và "Đã vô hiệu hóa"> |

|

Mô tả |

Đối với các thiết bị có kết quả kiểm tra cho biết rằng thiết bị có thể xử lý thành công các bản cập nhật chứng chỉ, các bản cập nhật sẽ được khởi tạo tự động như một phần của bản cập nhật cung cấp dịch vụ. Chính sách này được bật theo mặc định. Đối với các doanh nghiệp muốn quản lý cập nhật tự động, hãy sử dụng chính sách này để bật hoặc tắt tính năng một cách rõ ràng. Để biết thêm thông tin, hãy xem: https://aka.ms/GetSecureBoot |

Thao tác này có thể được sử dụng để bật phím SecureBoot.

Hệ thống này bao gồm một loạt các tiện ích dòng lệnh (cả một thực thi truyền thống và một mô-đun powershell) có thể truy vấn cục bộ và áp dụng cấu hình SecureBoot cho một máy tính.

WinCS hoạt động tắt một khóa cấu hình có thể được sử dụng với các tiện ích dòng lệnh để sửa đổi trạng thái cờ SecureBoot trên máy tính. Sau khi được áp dụng, kiểm tra SecureBoot theo lịch tiếp theo sẽ thực hiện hành động dựa trên khóa.

|

Tên tính năng |

Khóa WinCS |

Mô tả |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Cho phép cập nhật cơ sở dữ liệu Khởi động An toàn (DB) với chứng chỉ Windows UEFI CA 2023 mới (chứng chỉ ký bộ nạp khởi động Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Cho phép cập nhật Secure Boot DB với chứng chỉ ROM 2023 Option của Bên thứ 3 mới (cho ROM tùy chọn của bên thứ ba, thường là vi chương trình ngoại vi). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Cho phép cập nhật DB Khởi động An toàn với chứng chỉ UEFI CA 2023 của Bên thứ 3 mới (thay thế CA Microsoft 3P 3P UEFI 2011 ký bộ tải khởi động của bên thứ ba). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Cho phép cập nhật cửa hàng Khóa Exchange (KEK) với Microsoft KEK 2023 mới. Thuật ngữ "cho phép danh sách" cho biết thuật ngữ này gắn thêm KEK mới nếu PK (khóa nền tảng) của nền tảng khớp với Microsoft (đảm bảo bản cập nhật chỉ áp dụng cho Khởi động an toàn do Microsoft kiểm soát, không phải PK tùy chỉnh). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Cho phép cài đặt Trình quản lý Khởi động PCA 2023 mới (bootmgfw.efi) nếu DB của hệ thống được cập nhật với PCA 2023 nhưng trình quản lý khởi động hiện tại vẫn được ký bởi PCA 20111 cũ hơn. Điều này đảm bảo chuỗi khởi động được cập nhật đầy đủ chứng chỉ 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Cấu hình tất cả các mục trên để cho phép. |

Có thể truy vấn các phím SecureBoot bằng dòng lệnh sau:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Hàm này sẽ trả về thông tin sau (trên máy sạch):

Cờ: F33E0C8E

Cấu hình Hiện tại: F33E0C8E001

Cấu hình Đang chờ xử lý: Không có

Hành động Đang chờ xử lý: Không có

Trạng thái: Đã vô hiệu hóa

CVE: CVE-2025-55318

FwLink: Https://aka.ms/getsecureboot

Cấu hình:

F33E0C8E002

F33E0C8E001

Lưu ý rằng trạng thái của khóa bị Vô hiệu hóa và cấu hình hiện tại được F33E0C8E001.

Cấu hình cụ thể để kích hoạt SecureBoot chứng chỉ có thể được cấu hình theo cách sau đây:

WinCsFlags /apply –key "F33E0C8E002"

Việc áp dụng khóa thành công sẽ trả về các thông tin sau:

Đã áp dụng thành công F33E0C8E002

Cờ: F33E0C8E

Cấu hình Hiện tại: F33E0C8E002

Cấu hình Đang chờ xử lý: Không có

Hành động Đang chờ xử lý: Không có

Trạng thái: Đã vô hiệu hóa

CVE: CVE-2025-55318

FwLink: Https://aka.ms/getsecureboot

Cấu hình:

F33E0C8E002

Để xác định trạng thái của khóa sau này, bạn có thể sử dụng lại lệnh truy vấn ban đầu:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Thông tin được trả về sẽ tương tự như sau, tùy thuộc vào trạng thái cờ:

Cờ: F33E0C8E

Cấu hình Hiện tại: F33E0C8E002

Cấu hình Đang chờ xử lý: Không có

Hành động Đang chờ xử lý: Không có

Trạng thái: Đã bật

CVE: CVE-2025-55318

FwLink: Https://aka.ms/getsecureboot

Cấu hình:

F33E0C8E002

F33E0C8E001

Lưu ý rằng trạng thái của khóa hiện đã được bật và cấu hình hiện tại sẽ được F33E0C8E002.

Lưu ý Khóa được áp dụng không có nghĩa là quá trình cài đặt chứng chỉ SecureBoot đã bắt đầu hoặc đã hoàn tất. Nó chỉ đơn thuần chỉ ra rằng máy sẽ tiến hành các bản cập nhật SecureBoot tại cơ hội sẵn có tiếp theo. Thao tác này có thể đang chờ xử lý, đã bắt đầu hoặc hoàn tất. Trạng thái cờ không cho biết tiến độ này.

Các bước cập nhật DB/KEK thủ công

Để biết hướng dẫn về cách áp dụng thủ công các bản cập nhật DB Khởi động An toàn, hãy xem Cập nhật các phím Khởi động An toàn của Microsoft. Ngoài ra, để biết chi tiết về cấu hình đối tượng Khởi động An toàn được Microsoft đề xuất, hãy xem đối tượng Khởi động An toàn của Microsoft GitHub Repo vì đây là địa điểm chính thức cho tất cả nội dung đối tượng Khởi động An toàn.

|

Thay đổi ngày |

Thay đổi mô tả |

|

Tháng 9 năm 2025 |

|

|

Ngày 8 tháng 7 năm 2025 |

|

|

Ngày 2 tháng 7 năm 2025 |

|